Como construir uma estrutura robusta de inteligência de ameaças cibernéticas?

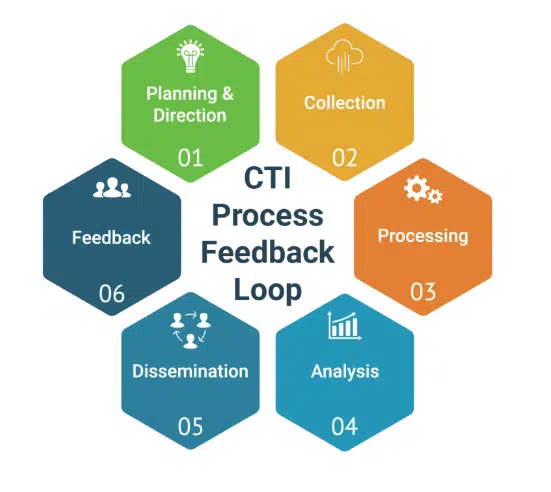

Uma estrutura de inteligência de ameaças cibernéticas (CTI) é um componente essencial das estratégias modernas de segurança cibernética.Ele abrange um conjunto de processos, ferramentas e práticas projetadas para coletar, analisar e responder a informações sobre possíveis ameaças cibernéticas.Essa abordagem proativa visa identificar e mitigar os riscos antes que eles possam infligir danos.

As estruturas de inteligência de ameaças cibernéticas representam uma metodologia estratégica, equipando organizações com idéias vitais para reconhecer e combater as ameaças cibernéticas emergentes.Essas estruturas estão em constante evolução, alavancando tecnologias avançadas como inteligência artificial, aprendizado de máquina e análise de big data para melhorar sua eficácia e se adaptar ao cenário de ameaças em constante mudança.

Componentes principais de uma estrutura de inteligência de ameaças cibernéticas

Uma estrutura de inteligência de ameaças cibernéticas é construída sobre três componentes essenciais:

Coleção de inteligência de ameaças

Isso envolve a coleta de dados de diversas fontes para identificar possíveis ameaças cibernéticas, incluindo técnicas como ITDR (incidente, ameaça e resposta a dados).

Análise de inteligência de ameaças

Os dados coletados são então analisados para entender o cenário de ameaças e identificar possíveis vulnerabilidades dentro da organização.

Disseminação da inteligência de ameaças

Finalmente, a inteligência de ameaças analisada é traduzida em um formato compreensível e comunicada às partes interessadas relevantes para informar a tomada de decisão e estratégias defensivas.

A evolução das estruturas de inteligência de ameaças cibernéticas

A paisagem cibernética está mudando continuamente, levando as organizações a adotar medidas robustas para proteger seus ativos digitais.As estruturas de inteligência de ameaças cibernéticas (CTI) tornaram -se essenciais nessa defesa, fornecendo informações e estratégias críticas para antecipar e neutralizar as ameaças cibernéticas.

A jornada da inteligência de ameaças cibernéticas

Inicialmente, a segurança cibernética foi reativa, abordando ameaças somente após a violação.No entanto, à medida que as ameaças cibernéticas se tornaram mais sofisticadas, era necessária uma abordagem proativa.A inteligência de ameaças cibernéticas surgiu para identificar, entender e se preparar para ameaças antes que elas pudessem explorar vulnerabilidades.

Os primeiros estruturas de inteligência de ameaças cibernéticas dependiam muito da análise manual e foram limitadas pela disponibilidade de dados.À medida que a tecnologia avançava, essas estruturas começaram a incorporar análises de big data e aprendizado de máquina, permitindo a coleta e análise automatizadas de vastos conjuntos de dados.Essa evolução permitiu que as equipes de segurança identificassem com eficiência ameaças em meio a grandes volumes de informação.

Avanços modernos na inteligência de ameaças cibernéticas

Nos últimos anos, as estruturas de inteligência de ameaças cibernéticas foram aprimoradas por avanços em inteligência artificial, análise preditiva e computação em nuvem.As estruturas modernas agora podem fornecer inteligência em tempo real, detectar padrões e prever ameaças futuras, fortalecendo significativamente as defesas organizacionais.Por exemplo, os algoritmos de AI podem analisar padrões em dados de ataque cibernético, oferecendo informações que antes eram inatingíveis através de métodos manuais.A análise preditiva permite que as organizações prevêem ameaças em potencial com base em dados históricos, enquanto a computação em nuvem permite soluções de inteligência de ameaças cibernéticas escaláveis e flexíveis que podem ser facilmente integradas à infraestrutura de segurança existente.

Integração e direções futuras

A tendência em 2023 concentra-se na criação de estruturas de inteligência de ameaças cibernéticas que são mais automatizadas, em tempo real, preditiva e integrada.A integração da inteligência de ameaças cibernéticas à gestão de riscos e estratégias de resposta a incidentes é crucial, abrindo caminho para uma abordagem unificada e abrangente de segurança cibernética.Essa integração holística garante que as organizações possam antecipar ameaças e responder efetivamente, minimizando possíveis danos.Além disso, a colaboração entre diferentes setores e o compartilhamento de dados de inteligência de ameaças se tornou uma estratégia -chave, aumentando a defesa coletiva contra ameaças cibernéticas sofisticadas.À medida que as estruturas de inteligência de ameaças cibernéticas continuam a evoluir, elas estão se tornando cada vez mais a espinha dorsal de uma postura proativa e resiliente de segurança cibernética.

O papel das tecnologias avançadas no aprimoramento das estruturas de inteligência de ameaças cibernéticas

No mundo dinâmico da segurança cibernética, as tecnologias avançadas desempenham um papel fundamental no aprimoramento das estruturas de inteligência de ameaças cibernéticas (CTI).A alavancagem dessas tecnologias é crucial para a eficiência, precisão e mitigação de ameaças proativas.Veja como algumas dessas tecnologias estão transformando estruturas de inteligência de ameaças cibernéticas:

AI e aprendizado de máquina

A IA e o aprendizado de máquina revolucionaram a inteligência de ameaças.A IA automatiza a coleta de dados, analisando vastas quantidades de informações de diversas fontes para identificar ameaças em potencial.Algoritmos de aprendizado de máquina se destacam na identificação de padrões e anomalias dentro desses dados, detectando comportamentos incomuns de rede, anormalidades de código ou assinaturas de ataque específicas que indicam possíveis ameaças cibernéticas.Esses algoritmos aprendem continuamente com os incidentes passados, permitindo que as estruturas de inteligência de ameaças cibernéticas prevejam e se preparem para futuros ataques.

Os modelos de aprendizado de máquina também fornecem monitoramento em tempo real, identificando rapidamente irregularidades e ameaças em potencial à medida que ocorrem.Essa capacidade em tempo real é crucial para lidar com ameaças cibernéticas em rápida evolução, reduzindo o tempo necessário para detectar e responder a incidentes.Além disso, os modelos de análise preditiva podem prever ameaças em potencial com base em dados e tendências históricas, permitindo que as organizações fortaleçam proativamente suas defesas antes que uma ameaça real se materialize.

Big Data Analytics

O grande volume de dados gerados por atividades digitais é imenso.A tecnologia Big Data Analytics permite que as estruturas de inteligência de ameaças cibernéticas processem esses dados de maneira eficaz, fornecendo análises perspicazes que podem identificar padrões e correlações sutis.Esses insights ajudam as organizações a antecipar ameaças e adotar estratégias de defesa proativas.

Computação em nuvem

A computação em nuvem fornece a flexibilidade e escalabilidade necessárias para gerenciar grandes conjuntos de dados e implantar tarefas intensivas em recursos.As estruturas de inteligência de ameaças cibernéticas aproveitam a computação em nuvem para integrar-se a outros sistemas baseados em nuvem, garantindo um fluxo contínuo de inteligência em vários aparelhos de segurança.Essa integração permite gerenciamento de dados eficiente e recursos robustos de inteligência de ameaças.

Processamento de linguagem natural (NLP)

A PNL aprimora as estruturas de inteligência de ameaças cibernéticas, analisando dados não estruturados, como postagens de mídia social ou blogs, para extrair inteligência relevante de ameaças.A PNL pode identificar ameaças em potencial ocultas nos dados de texto, ampliando o escopo da detecção de ameaças e fornecendo uma compreensão contextual mais profunda das ameaças.

Segurança da Internet das Coisas (IoT)

Com a proliferação de dispositivos de IoT, que geralmente servem como pontos de entrada para ameaças cibernéticas, as estruturas de inteligência de ameaças cibernéticas estão cada vez mais incorporando a inteligência de ameaças focadas na IoT.Essa integração ajuda a identificar e mitigar ameaças específicas a esses dispositivos, aumentando a segurança cibernética geral.

Automação

A tecnologia de automação é um componente central das estruturas modernas de inteligência de ameaças cibernéticas.Ele automatiza tarefas repetitivas, como coleta de dados e análise preliminar, acelerando o processo de inteligência de ameaças e permitindo que as equipes de segurança se concentrem na tomada de decisões estratégicas.A automação também ajuda a refinar os modelos de aprendizado de máquina, reduzindo falsos positivos e garantindo que as equipes de segurança possam se concentrar em ameaças genuínas.

Ao integrar essas tecnologias avançadas, as estruturas de inteligência de ameaças cibernéticas estão se tornando mais sofisticadas, eficientes e proativas.Essa fusão de tecnologia e segurança cibernética abre caminho para um ecossistema digital mais seguro e seguro, capacitando organizações a proteger seus ativos digitais e permanecer à frente das ameaças emergentes.

Por que as organizações devem implementar uma estrutura de inteligência de ameaças cibernéticas?

Uma estrutura de inteligência de ameaças cibernéticas integra tecnologia, processos e conhecimentos humanos para reunir e analisar a inteligência de ameaças.Seu principal objetivo é identificar e combater proativamente as ameaças de segurança cibernética, interpretando consistentemente dados sobre potenciais adversários cibernéticos e suas táticas.Isso permite que as organizações antecipem e mitigem ameaças antes de aumentarem.

No ambiente de hoje, onde ataques cibernéticos estão se tornando mais frequentes e sofisticados, ter essa estrutura é crucial.Até pequenas vulnerabilidades podem levar a violações significativas de dados, tornando uma postura proativa essencial para manter a segurança.

As organizações sem uma estrutura robusta de inteligência de ameaças cibernéticas geralmente operam de maneira reativa, abordando constantemente violações e vulnerabilidades depois que elas ocorrem.Essa abordagem reativa não apenas resulta em perdas financeiras imediatas, mas também prejudica a confiança do cliente e a reputação da organização.As consequências de negligenciar a inteligência proativa de ameaças podem ser severas e duradouras, incluindo danos financeiros, questões legais, multas regulatórias e potencialmente até falhas nos negócios.

Construindo uma estrutura de inteligência de ameaças cibernéticas

Etapa 1: Avaliando e identificando vetores de ameaças

Para criar efetivamente uma estrutura robusta de inteligência de ameaças cibernéticas, comece catalogando todo o hardware, software e dados críticos da sua organização para identificar possíveis vulnerabilidades.Em seguida, priorize esses ativos e colabore com especialistas em segurança para obter uma compreensão abrangente de ameaças externas (como hackers e malware) e ameaças internas (como negligência dos funcionários ou ações maliciosas).Utilize ferramentas avançadas de segurança cibernética para analisar padrões e tendências, reconhecendo possíveis vetores de ataque, como campanhas de phishing, sites de malware e ameaças internas.Defina metas claras e em evolução com suas equipes de segurança para garantir proteção e preparação contínuas.

Etapa 2: Coletando inteligência

Para avançar sua estrutura de inteligência de ameaças cibernéticas, a coleta de inteligência acionável é crucial.Aproveite uma combinação de ferramentas de inteligência de código aberto (OSINT), feeds do setor e plataformas proprietárias para coletar dados abrangentes.OKnowlesys Intelligence System(KIS) é particularmente eficaz para esse fim, pois se destaca em coletar dados extensos e detalhados.Ao utilizar ferramentas tão robustas, sua equipe do InfoSec pode garantir que eles tenham informações atualizadas, permitindo que eles permaneçam à frente da evolução das ameaças cibernéticas e aprimorem as medidas gerais de segurança.

Etapa 3: Analisando dados

Depois que a inteligência é coletada, a análise desses dados se torna crucial.Colabore de perto com as equipes de fraude, que podem fornecer informações sobre possíveis vulnerabilidades e anomalias financeiras.Empregue ferramentas avançadas de análise para examinar os dados coletados, identificar padrões ou atividades incomuns.O objetivo nesta fase é transformar dados brutos em insights acionáveis, garantindo que as ameaças sejam contextualizadas e compreendidas em todo o seu escopo e impacto.Essa análise completa ajuda a tomar decisões informadas e fortalecer medidas de segurança.

Etapa 4: Formular e adaptar estratégias

Com as idéias em mãos, é crucial desenvolver uma estratégia de segurança abrangente.Contra -medidas eficazes devem ser estabelecidas para ameaças identificadas, como protocolos de autenticação aprimorados, controles de acesso mais rígidos e métodos avançados de criptografia.Essas medidas servem como a primeira linha de defesa.

No entanto, reconhecendo que nenhum sistema é totalmente impermeável, os planos de resposta a incidentes são igualmente vitais.Esses planos detalham as etapas a serem tomadas em caso de violação, garantindo resposta rápida e danos mínimos.Isso inclui neutralização imediata de ameaças e protocolos de comunicação clara para informar as partes interessadas sobre qualquer violação.

A adaptabilidade é fundamental na segurança cibernética.Dada a natureza dinâmica das ameaças cibernéticas, uma estratégia estática não será suficiente.Consultas regulares com a segurança e as equipes de TI são necessárias para manter a estratégia atualizada e eficaz contra as ameaças mais recentes.A adaptação contínua com base em informações derivadas garante que as medidas de segurança permaneçam robustas e capazes de lidar com ameaças em evolução.

Etapa 5: executando e integrando

Execução e integração eficazes são componentes cruciais no desenvolvimento de uma estrutura robusta de inteligência de ameaças cibernéticas (CTI).A coordenação perfeita entre equipes de segurança, departamentos de TI e unidades de negócios é essencial para garantir que soluções inovadoras sejam efetivamente integradas e possíveis vulnerabilidades sejam abordadas.

A mitigação de riscos envolve a implementação de controles de segurança e o monitoramento contínuo do tráfego de rede para detectar ameaças em potencial.A execução em tempo real dos planos de resposta a incidentes é vital para gerenciar e responder efetivamente a violações de segurança.Tecnologias avançadas, como algoritmos de aprendizado de máquina e inteligência artificial, desempenham um papel significativo na detecção e prevenção de ataques cibernéticos através da análise de dados.Essas tecnologias ajudam a identificar padrões e anomalias no tráfego de rede, permitindo detecção e prevenção de ameaças proativas.Além disso, a integração da tecnologia blockchain pode proteger dados e transações, minimizando o risco de roubo de informações sensíveis.

Ao coordenar os esforços em diferentes equipes e alavancar tecnologias avançadas, as organizações podem aprimorar suas estratégias de segurança cibernética, garantindo execução precisa e proteção robusta contra ameaças em evolução.

Etapa 6: Monitorando e aprimoramento continuamente

Manter uma estrutura eficaz de inteligência de ameaças cibernéticas (CTI) requer monitoramento e aprimoramento contínuos.O cenário de ameaças digitais está sempre mudando, tornando essencial que as organizações avaliem regularmente e atualizem suas defesas.Isso envolve vigilância constante do tráfego de rede, análise detalhada da inteligência coletada e identificação vigilante de novas vulnerabilidades.A colaboração em várias equipes garante cobertura abrangente.

O uso de tecnologias avançadas como IA e aprendizado de máquina ajuda na detecção e resposta a ameaças emergentes.Auditorias regulares, loops de feedback e verificações do sistema são vitais.Ao fazer isso, as organizações podem garantir que suas medidas de segurança permaneçam robustas e adaptativas, protegendo informações confidenciais de possíveis ataques cibernéticos.

Conclusão

A implementação de uma estrutura de inteligência de ameaças cibernéticas (CTI) é crucial para as organizações modernas proteger seus ativos digitais.Ao avaliar e identificar continuamente os vetores de ameaças, coletar inteligência, analisar dados e formular estratégias adaptáveis, as organizações podem preventivamente combater ameaças cibernéticas.Execução e integração eficazes dessas estratégias, juntamente com o monitoramento e o aprimoramento contínuos, garantem mecanismos de defesa robustos.A alavancagem de tecnologias avançadas e a promoção da coordenação perfeita entre as equipes fortalece ainda mais a postura de segurança cibernética de uma organização, protegendo-se contra o cenário em constante evolução das ameaças cibernéticas.