Comment construire un cadre d'intelligence cyber-menace robuste?

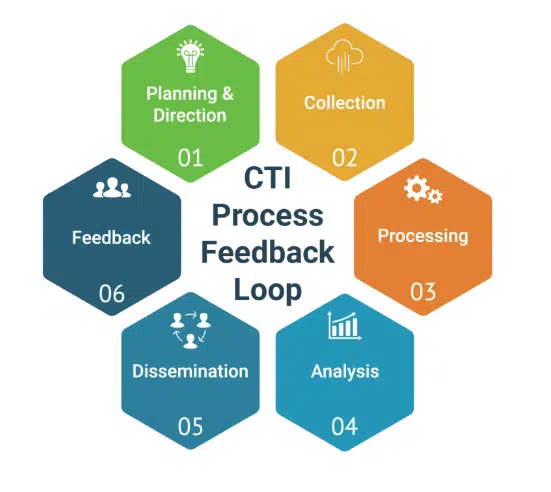

Un cadre d'intelligence cyber-menace (CTI) est une composante essentielle des stratégies de cybersécurité modernes.Il englobe un ensemble de processus, d'outils et de pratiques conçus pour collecter, analyser et répondre aux informations concernant les cyber-menaces potentielles.Cette approche proactive vise à identifier et à atténuer les risques avant de pouvoir infliger des dégâts.

Les cadres d'intelligence cyber-menace représentent une méthodologie stratégique, équipant des organisations de connaissances vitales pour reconnaître et combattre les cybermenaces émergentes.Ces cadres évoluent continuellement, tirent parti des technologies avancées comme l'intelligence artificielle, l'apprentissage automatique et l'analyse des mégadonnées pour améliorer leur efficacité et s'adapter au paysage des menaces en constante évolution.

Composants centraux d'un cadre d'intelligence cyber-menace

Un cadre d'intelligence cyber-menace est construit sur trois composantes essentielles:

Collection d'intelligence des menaces

Cela implique de collecter des données provenant de diverses sources pour identifier les cybermenaces potentielles, y compris des techniques comme l'ITDR (incident, menace et réponse des données).

Analyse de l'intelligence des menaces

Les données collectées sont ensuite analysées pour comprendre le paysage des menaces et identifier les vulnérabilités potentielles au sein de l'organisation.

Diffusion de l'intelligence des menaces

Enfin, l'intelligence des menaces analysées est traduite dans un format compréhensible et communiqué aux parties prenantes pertinentes pour éclairer la prise de décision et les stratégies défensives.

L'évolution des cadres d'intelligence cyber-menace

Le cyber paysage change continuellement, ce qui incite les organisations à adopter des mesures robustes pour protéger leurs actifs numériques.Les cadres Cyber Threat Intelligence (CTI) sont devenus essentiels dans cette défense, fournissant des informations et des stratégies critiques pour préempter et contrecarrer les cybermenaces.

Le voyage de la cyber-menace intelligence

Initialement, la cybersécurité était réactive, ne portant pas sur les menaces qu'après les violations.Cependant, à mesure que les cybermenaces devenaient plus sophistiquées, une approche proactive était nécessaire.Le renseignement cyber-menace est apparu pour identifier, comprendre et préparer des menaces avant de pouvoir exploiter les vulnérabilités.

Les premiers cadres de renseignement des cyber-menaces se sont fortement appuyés sur l'analyse manuelle et ont été limités par la disponibilité des données.À mesure que la technologie progressait, ces cadres ont commencé à intégrer l'analyse des mégadonnées et l'apprentissage automatique, permettant la collecte et l'analyse automatisées de vastes ensembles de données.Cette évolution a permis aux équipes de sécurité d'identifier efficacement les menaces potentielles au milieu de grands volumes d'informations.

Avancées modernes dans l'intelligence cyber-menace

Ces dernières années, les cadres d'intelligence cyber-menace ont été améliorés par les progrès de l'intelligence artificielle, de l'analyse prédictive et du cloud computing.Les cadres modernes peuvent désormais fournir des renseignements en temps réel, détecter les modèles et prédire les menaces futures, renforçant considérablement les défenses organisationnelles.Par exemple, les algorithmes d'IA peuvent analyser les modèles dans les données de cyberattaquant, offrant des informations qui étaient auparavant inaccessibles grâce à des méthodes manuelles.L'analyse prédictive permet aux organisations de prévoir des menaces potentielles basées sur des données historiques, tandis que le cloud computing permet des solutions de cyber-menace évolutives et flexibles qui peuvent être facilement intégrées à l'infrastructure de sécurité existante.

Intégration et orientations futures

La tendance en 2023 se concentre sur la création de cadres d'intelligence cyber-menace qui sont plus automatisés, en temps réel, prédictifs et intégrés.L'intégration de l'intelligence cyber-menace aux stratégies de gestion des risques et de réponse aux incidents est cruciale, ouvrant la voie à une approche de cybersécurité unifiée et complète.Cette intégration holistique garantit que les organisations peuvent anticiper les menaces et réagir efficacement, minimisant les dommages potentiels.De plus, la collaboration entre différents secteurs et le partage des données de renseignement sur les menaces est devenue une stratégie clé, améliorant la défense collective contre les cyber-menaces sophistiquées.Alors que les cadres d'intelligence cyber-menace continuent d'évoluer, ils deviennent de plus en plus l'épine dorsale d'une posture de cybersécurité proactive et résiliente.

Le rôle des technologies avancées dans l'amélioration des cadres d'intelligence cyber-menace

Dans le monde dynamique de la cybersécurité, les technologies avancées jouent un rôle central dans l'amélioration des cadres de la cyber-menace (CTI).Tirer parti de ces technologies est crucial pour la conduite de l'efficacité, de la précision et de l'atténuation des menaces proactives.Voici comment certaines de ces technologies transforment les cadres d'intelligence cyber-menace:

IA et apprentissage automatique

L'IA et l'apprentissage automatique ont révolutionné l'intelligence des menaces.L'IA automatise la collecte de données, analysant de grandes quantités d'informations provenant de diverses sources pour identifier les menaces potentielles.Les algorithmes d'apprentissage automatique excellent dans l'identification des modèles et des anomalies dans ces données, en détectant des comportements de réseau inhabituels, des anomalies de code ou des signatures d'attaque spécifiques qui indiquent des cyber-menaces potentielles.Ces algorithmes apprennent continuellement des incidents passés, permettant aux cadres de renseignement des cybermenaces de prédire et de se préparer à de futures attaques.

Les modèles d'apprentissage automatique fournissent également une surveillance en temps réel, identifiant rapidement les irrégularités et les menaces potentielles à mesure qu'elles se produisent.Cette capacité en temps réel est cruciale pour gérer les cyber-menaces en évolution rapide, ce qui réduit le temps nécessaire pour détecter et répondre aux incidents.De plus, les modèles d'analyse prédictive peuvent prévoir des menaces potentielles basées sur des données et des tendances historiques, permettant aux organisations de renforcer de manière proactive leurs défenses avant qu'une menace réelle ne se matérialise.

Analyse des mégadonnées

Le volume des données généré par les activités numériques est immense.La technologie d'analyse de Big Data permet aux cadres d'intelligence cyber-menace de traiter efficacement ces données, fournissant des analyses perspicaces qui peuvent identifier des modèles et des corrélations subtils.Ces idées aident les organisations à anticiper les menaces et à adopter des stratégies de défense proactives.

Cloud computing

Le cloud computing offre la flexibilité et l'évolutivité nécessaires pour gérer de grands ensembles de données et déployer des tâches à forte intensité de ressources.Les cadres d'intelligence cyber-menace levèrent le cloud computing pour s'intégrer à d'autres systèmes basés sur le cloud, garantissant un flux d'intelligence transparent à travers divers appareils de sécurité.Cette intégration permet une gestion efficace des données et des capacités d'intelligence de menace robustes.

Traitement du langage naturel (PNL)

La PNL améliore les cadres d'intelligence cyber-menace en analysant des données non structurées, telles que les publications de médias sociaux ou les blogs, pour extraire l'intelligence pertinente des menaces.La PNL peut identifier les menaces potentielles dissimulées dans les données de texte, élargir la portée de la détection des menaces et fournir une compréhension contextuelle plus profonde des menaces.

Sécurité de l'Internet des objets (IoT)

Avec la prolifération des dispositifs IoT, qui servent souvent de points d'entrée aux cyber-menaces, les cadres d'intelligence cyber-menace incorporent de plus en plus l'intelligence des menaces axée sur l'IoT.Cette intégration aide à identifier et à atténuer les menaces spécifiques à ces appareils, améliorant la cybersécurité globale.

Automation

La technologie d'automatisation est une composante centrale des cadres de renseignement des cyber-menaces modernes.Il automatise des tâches répétitives telles que la collecte de données et l'analyse préliminaire, accélérant le processus de renseignement des menaces et permettant aux équipes de sécurité de se concentrer sur la prise de décision stratégique.L'automatisation aide également à affiner les modèles d'apprentissage automatique, à réduire les faux positifs et à garantir que les équipes de sécurité peuvent se concentrer sur de véritables menaces.

En intégrant ces technologies avancées, les cadres d'intelligence cyber-menace deviennent de plus en plus sophistiqués, efficaces et proactifs.Cette fusion de la technologie et de la cybersécurité ouvre la voie à un écosystème numérique plus sûr et plus sécurisé, permettant aux organisations de protéger leurs actifs numériques et de rester en avance sur les menaces émergentes.

Pourquoi les organisations devraient mettre en œuvre un cadre d'intelligence cyber-menace?

Un cadre d'intelligence cyber-menace intègre la technologie, les processus et l'expertise humaine pour rassembler et analyser l'intelligence des menaces.Son objectif principal est d'identifier de manière proactive et de contrer les menaces de cybersécurité en interprétant systématiquement les données sur les cyber-adversaires potentiels et leurs tactiques.Cela permet aux organisations d'anticiper et d'atténuer les menaces avant de dégénérer.

Dans l'environnement d'aujourd'hui, où les cyberattaques deviennent plus fréquentes et sophistiquées, avoir un tel cadre est crucial.Même les vulnérabilités mineures peuvent entraîner des violations de données importantes, ce qui rend une position proactive essentielle pour maintenir la sécurité.

Les organisations dépourvues d'un cadre de renseignement cyber-menace robuste opèrent souvent de manière réactive, abordant constamment les violations et les vulnérabilités après leur arrivée.Cette approche réactive entraîne non seulement des pertes financières immédiates, mais nuise également à la confiance des clients et à la réputation de l'organisation.Les conséquences de la négligence de l'intelligence proactive des menaces peuvent être graves et durables, notamment des dommages financiers, des problèmes juridiques, des amendes réglementaires et potentiellement même une défaillance commerciale.

Construire un cadre d'intelligence cyber-menace

Étape 1: Évaluation et identification des vecteurs de menace

Pour créer efficacement un cadre de renseignement cyber-menace robuste, commencez par cataloguer tous les matériels, logiciels et données critiques de votre organisation pour identifier les vulnérabilités potentielles.Ensuite, priorisez ces actifs et collaborez avec des experts en sécurité pour acquérir une compréhension complète des menaces externes (telles que des pirates et des logiciels malveillants) et des menaces internes (comme la négligence des employés ou les actions malveillantes).Utilisez des outils de cybersécurité avancés pour analyser les modèles et les tendances, en reconnaissant les vecteurs d'attaque potentiels tels que les campagnes de phishing, les sites de logiciels malveillants et les menaces d'initiés.Réglez des objectifs clairs et évolutifs avec vos équipes de sécurité pour assurer une protection et une préparation continues.

Étape 2: Collecte d'intelligence

Pour faire avancer votre cadre de renseignement sur la cyber-menace, la collecte de renseignements exploitables est cruciale.Tirez parti d'une combinaison d'outils de renseignement open source (OSINT), de flux de l'industrie et de plates-formes propriétaires pour collecter des données complètes.LeKnowlesys Intelligence System(KIS) est particulièrement efficace à cette fin, car il excelle dans la collecte de données étendues et détaillées.En utilisant de tels outils robustes, votre équipe INFOSEC peut s'assurer qu'elles ont des informations à jour, ce qui leur permet de rester en avance sur l'évolution des cyber-menaces et améliorer les mesures de sécurité globales.

Étape 3: Analyse des données

Une fois l'intelligence recueillie, l'analyse de ces données devient cruciale.Collaborez en étroite collaboration avec les équipes de fraude, qui peuvent donner un aperçu des vulnérabilités financières et des anomalies potentielles.Utilisez des outils d'analyse avancés pour passer au crible les données collectées, en identifiant des modèles ou des activités inhabituelles.L'objectif à ce stade est de transformer les données brutes en informations exploitables, garantissant que les menaces sont contextualisées et comprises dans leur portée et leur impact.Cette analyse approfondie aide à prendre des décisions éclairées et à fortifier les mesures de sécurité.

Étape 4: Formuler et adapter les stratégies

Avec des idées en main, il est crucial de développer une stratégie de sécurité complète.Des contre-mesures efficaces devraient être établies pour des menaces identifiées, telles que les protocoles d'authentification améliorés, les contrôles d'accès plus stricts et les méthodes de chiffrement avancées.Ces mesures servent de première ligne de défense.

Cependant, reconnaissant qu'aucun système n'est entièrement imperméable, les plans de réponse aux incidents sont tout aussi vitaux.Ces plans détaillent les étapes à prendre en cas de violation, garantissant une réponse rapide et des dommages minimaux.Cela comprend la neutralisation immédiate des menaces et des protocoles de communication clairs pour informer les parties prenantes de toute violation.

L'adaptabilité est la clé de la cybersécurité.Compte tenu de la nature dynamique des cybermenaces, une stratégie statique ne suffira pas.Des consultations régulières avec la sécurité et les équipes informatiques sont nécessaires pour maintenir la stratégie à jour et efficace contre les dernières menaces.L'adaptation continue basée sur des informations dérivées garantit que les mesures de sécurité restent robustes et capables de gérer les menaces en évolution.

Étape 5: Exécution et intégration

L'exécution et l'intégration efficaces sont des composantes cruciales dans le développement d'un cadre de renseignement cyber-menace (CTI) robuste.La coordination transparente entre les équipes de sécurité, les services informatiques et les unités commerciales est essentielle pour garantir que les solutions innovantes sont efficacement intégrées et que les vulnérabilités potentielles sont abordées.

L'atténuation des risques implique la mise en œuvre des contrôles de sécurité et la surveillance continue du trafic réseau pour détecter les menaces potentielles.L'exécution en temps réel des plans de réponse aux incidents est essentielle pour gérer efficacement et répondre aux violations de sécurité.Les technologies avancées, telles que les algorithmes d'apprentissage automatique et l'intelligence artificielle, jouent un rôle important dans la détection et la prévention des cyberattaques grâce à l'analyse des données.Ces technologies aident à identifier les modèles et les anomalies dans le trafic réseau, permettant une détection et une prévention des menaces proactives.De plus, l'intégration de la technologie de la blockchain peut sécuriser les données et les transactions, minimisant le risque de vol d'informations sensibles.

En coordonnant les efforts dans différentes équipes et en tirant parti des technologies avancées, les organisations peuvent améliorer leurs stratégies de cybersécurité, assurant une exécution précise et une protection robuste contre l'évolution des menaces.

Étape 6: Surveillance et amélioration en continu

Le maintien d'un cadre de renseignement cyber-menace efficace (CTI) nécessite une surveillance et une amélioration continues.Le paysage des menaces numériques change toujours, ce qui rend les organisations essentielles pour évaluer et mettre à jour régulièrement leurs défenses.Cela implique une surveillance constante du trafic réseau, une analyse détaillée de l'intelligence rassemblée et une identification vigilante de nouvelles vulnérabilités.La collaboration dans diverses équipes assure une couverture complète.

L'utilisation de technologies avancées comme l'IA et l'apprentissage automatique aident à détecter et à répondre aux menaces émergentes.Les audits réguliers, les boucles de rétroaction et les contrôles système sont essentiels.Ce faisant, les organisations peuvent garantir que leurs mesures de sécurité restent robustes et adaptatives, protégeant les informations sensibles des cyberattaques potentielles.

Conclusion

La mise en œuvre d'un cadre d'intelligence cyber-menace (CTI) est cruciale pour les organisations modernes afin de protéger leurs actifs numériques.En évaluant et en identifiant continuellement les vecteurs de menaces, en collectant des renseignements, en analysant les données et en formulant des stratégies adaptables, les organisations peuvent contrer préventivement les cyber-menaces.Exécution efficace et intégration de ces stratégies, ainsi qu'une surveillance et une amélioration continues, assurent des mécanismes de défense robustes.Tirer parti des technologies avancées et favorisant la coordination transparente entre les équipes fortifie en outre la posture de cybersécurité d'une organisation, sauvegardant contre le paysage en constante évolution des cyber-menaces.