Intelligence open source: comment trouver l'adresse e-mail de quiconque

Google Dorks

· Site "@ example.com": Example.com- Recherchez tous les e-mails sur un domaine donné.

· Site «e-mail» RH: Exemple.com FileType: CSV |FileType: xls |FileType: xlsx- Trouvez des listes de contacts RH sur un domaine donné.

· Site: Exemple.com INTEXT: @ gmail.com FileType: XLS- Extraire les ID de messagerie de Google sur un domaine donné.

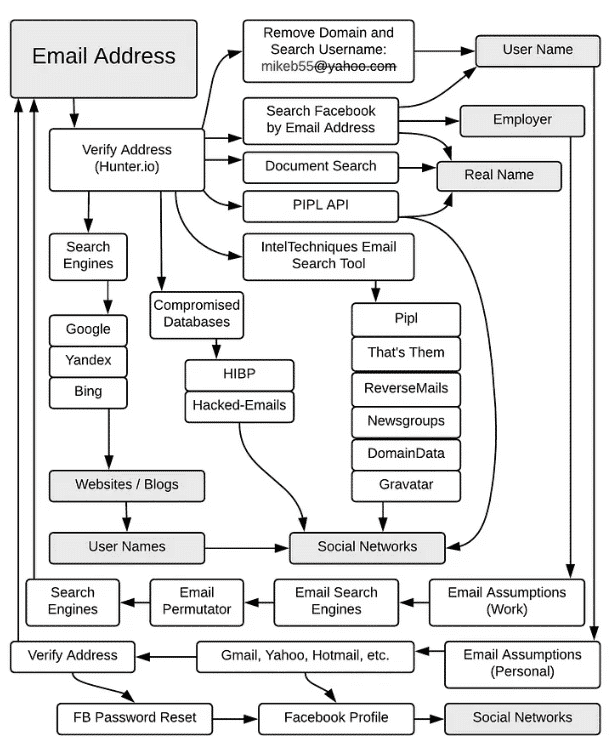

Outils par e-mail

· Chasseur- Effectue une analyse rapide du nom de domaine pour les adresses e-mail et révèle son modèle commun.

·

Permutateur par e-mail- génère des permutations de jusqu'à trois domaines dans lesquels Target est susceptible d'avoir une adresse e-mail.Prend en charge plusieurs variables d'entrée pour générer des résultats personnalisés.

· Épreuve- Permet la validation des e-mails en masse qui est utile lorsque vous avez généré une liste des e-mails à l'aide d'un outil de permutation et que vous souhaitez tous les vérifier en même temps.

·

Verifalia- Valide gratuitement les adresses e-mail uniques sans inscription.Pour utiliser la validation en vrac, vous devez vous inscrire.

Plugins de navigateur

·

Prophète- révèle plus sur les gens.Il utilise un moteur avancé pour prédire le mélange de messagerie le plus probable pour une personne donnée en fonction du nom, de l'entreprise et d'autres données sociales.Le Prophète valide ensuite les e-mails générés pour s'assurer qu'ils sont corrects et livrables.

·

Extension du navigateur OSINT- Comprend de nombreux liens utiles, y compris des liens pour la recherche et la vérification par e-mail.Compatible avec Firefox et Chrome.

·

Navigateur des ventes de LinkedIn- Chrome Plugin qui affiche des comptes Twitter associés et des données de profil LinkedIn riches directement dans Gmail.

Bases de données compromises

Les violations de données sont devenues un gros problème, et récemment nous avons vu de plus en plus de vidages de données.Le chercheur en sécurité, Troy Hunt, a collecté les données publiées, éliminé les mots de passe, attribué les e-mails aux violations dans lesquelles ils ont été impliqués et les ont téléchargés àhareibeenpwned.com.Bien que le fait de la brèche lui-même puisse ne pas être aussi important, ce qui est important, c'est que par e-mail, vous pouvez obtenir une liste de services que la personne a utilisée ou au moins utilisée.

Une autre option consiste à utiliserDehashed.com.Pour les comptes gratuits, il fonctionne similaire au site de Troy Hunt, mais pour les abonnements valides, il affichera le mot de passe en texte clair ou en tant que hachage de mot de passe.Du point de vue de l'intelligence open source, nous en avons besoin pour rechercher s'il a été utilisé sur un autre site - une autre façon de savoir quels services que la personne utilise ou du moins a utilisés.Une recherche par mot de passe ou sa valeur de hachage affichera non seulement le site sur lequel il a été utilisé, mais également l'adresse e-mail qui lui est associée.Ainsi, nous pouvons obtenir l'e-mail de la cible, à laquelle nous n'aurions autrement pas accès.Il est important de noter que si le mot de passe n'est pas unique, nous pouvons obtenir de faux positifs car d'autres peuvent également l'utiliser.