¿Cómo construir un marco robusto de inteligencia de amenazas cibernéticas?

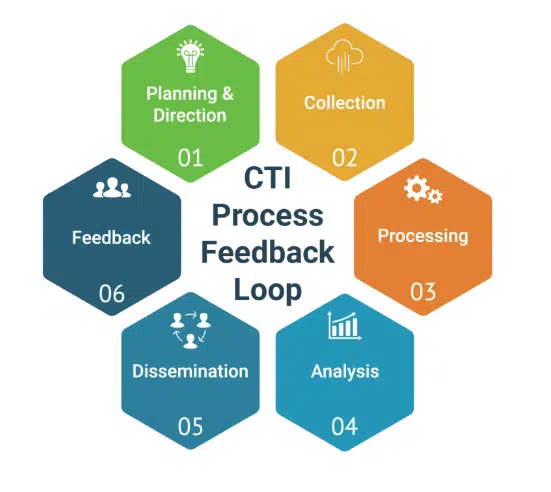

Un marco de inteligencia de amenazas cibernéticas (CTI) es un componente esencial de las estrategias modernas de ciberseguridad.Abarca un conjunto de procesos, herramientas y prácticas diseñadas para recopilar, analizar y responder a la información sobre posibles amenazas cibernéticas.Este enfoque proactivo tiene como objetivo identificar y mitigar los riesgos antes de que puedan infligir daños.

Los marcos de inteligencia de amenazas cibernéticas representan una metodología estratégica, equipando organizaciones con ideas vitales para reconocer y combatir las amenazas cibernéticas emergentes.Estos marcos están evolucionando continuamente, aprovechando tecnologías avanzadas como inteligencia artificial, aprendizaje automático y análisis de big data para mejorar su efectividad y adaptarse al panorama de amenazas en constante cambio.

Componentes centrales de un marco de inteligencia de amenazas cibernéticas

Un marco de inteligencia de amenazas cibernéticas se basa en tres componentes esenciales:

Colección de inteligencia de amenazas

Esto implica recopilar datos de diversas fuentes para identificar posibles amenazas cibernéticas, incluidas técnicas como ITDR (incidentes, amenazas y respuesta de datos).

Análisis de inteligencia de amenazas

Luego se analizan los datos recopilados para comprender el panorama de amenazas y identificar vulnerabilidades potenciales dentro de la organización.

Difusión de inteligencia de amenazas

Finalmente, la inteligencia de amenaza analizada se traduce en un formato comprensible y se comunica a las partes interesadas relevantes para informar la toma de decisiones y las estrategias defensivas.

La evolución de los marcos de inteligencia de amenazas cibernéticas

El panorama cibernético está cambiando continuamente, lo que lleva a las organizaciones a adoptar medidas sólidas para salvaguardar sus activos digitales.Los marcos de inteligencia de amenazas cibernéticas (CTI) se han vuelto esenciales en esta defensa, proporcionando ideas y estrategias críticas para evitar y contrarrestar las amenazas cibernéticas.

El viaje de la inteligencia de amenazas cibernéticas

Inicialmente, la seguridad cibernética fue reactiva, abordando las amenazas solo después de que ocurrieron violaciones.Sin embargo, a medida que las amenazas cibernéticas se volvieron más sofisticadas, se necesitaba un enfoque proactivo.La inteligencia de amenazas cibernéticas surgió para identificar, comprender y prepararse para las amenazas antes de que pudieran explotar las vulnerabilidades.

Los primeros marcos de inteligencia de amenazas cibernéticas se basaron en gran medida en el análisis manual y estaban limitados por la disponibilidad de datos.A medida que la tecnología avanzó, estos marcos comenzaron a incorporar análisis de big data y aprendizaje automático, lo que permite la recopilación y análisis automatizados de vastos conjuntos de datos.Esta evolución permitió a los equipos de seguridad identificar eficientemente las amenazas potenciales en medio de grandes volúmenes de información.

Avances modernos en la inteligencia de amenazas cibernéticas

En los últimos años, los marcos de inteligencia de amenazas cibernéticas se han mejorado con los avances en inteligencia artificial, análisis predictivo y computación en la nube.Los marcos modernos ahora pueden proporcionar inteligencia en tiempo real, detectar patrones y predecir amenazas futuras, fortalecer significativamente las defensas organizacionales.Por ejemplo, los algoritmos de IA pueden analizar patrones en los datos de ataque cibernético, ofreciendo ideas que anteriormente eran inalcanzables a través de métodos manuales.El análisis predictivo permite a las organizaciones prever posibles amenazas basadas en datos históricos, mientras que la computación en la nube permite soluciones de inteligencia de amenazas cibernéticas escalables y flexibles que pueden integrarse fácilmente con la infraestructura de seguridad existente.

Integración y direcciones futuras

La tendencia en 2023 se centra en crear marcos de inteligencia de amenazas cibernéticas que están más automatizadas, en tiempo real, predictivas e integradas.La integración de la inteligencia de amenazas cibernéticas con la gestión de riesgos y las estrategias de respuesta a incidentes es crucial, allanando el camino para un enfoque de ciberseguridad unificado e integral.Esta integración holística garantiza que las organizaciones puedan anticipar las amenazas y responder de manera efectiva, minimizando el daño potencial.Además, la colaboración entre diferentes sectores y el intercambio de datos de inteligencia de amenazas se ha convertido en una estrategia clave, mejorando la defensa colectiva contra las sofisticadas amenazas cibernéticas.A medida que los marcos de inteligencia de amenazas cibernéticas continúan evolucionando, se están convirtiendo cada vez más en la columna vertebral de una postura de seguridad cibernética proactiva y resistente.

El papel de las tecnologías avanzadas para mejorar los marcos de inteligencia de amenazas cibernéticas

En el mundo dinámico de la ciberseguridad, las tecnologías avanzadas juegan un papel fundamental en la mejora de los marcos de inteligencia de amenazas cibernéticas (CTI).Aprovechar estas tecnologías es crucial para impulsar la eficiencia, la precisión y la mitigación de amenazas proactivas.Así es como algunas de estas tecnologías están transformando los marcos de inteligencia de amenazas cibernéticas:

AI y aprendizaje automático

La IA y el aprendizaje automático han revolucionado la inteligencia de amenazas.AI automatiza la recopilación de datos, analizando a través de grandes cantidades de información de diversas fuentes para identificar posibles amenazas.Los algoritmos de aprendizaje automático se destacan en la identificación de patrones y anomalías dentro de estos datos, detectando comportamientos de red inusuales, anormalidades de código o firmas de ataque específicas que indican posibles amenazas cibernéticas.Estos algoritmos aprenden continuamente de incidentes pasados, permitiendo que los marcos de inteligencia de amenazas cibernéticas predecan y se preparen para futuros ataques.

Los modelos de aprendizaje automático también proporcionan monitoreo en tiempo real, identificando rápidamente irregularidades y amenazas potenciales a medida que ocurren.Esta capacidad en tiempo real es crucial para lidiar con las amenazas cibernéticas en rápida evolución, reduciendo el tiempo que lleva detectar y responder a los incidentes.Además, los modelos de análisis predictivo pueden pronosticar amenazas potenciales basadas en datos y tendencias históricas, lo que permite a las organizaciones fortalecer proactivamente sus defensas antes de que se materialice una amenaza real.

Análisis de big data

El gran volumen de datos generados por las actividades digitales es inmenso.La tecnología Big Data Analytics permite a los marcos de inteligencia de amenazas cibernéticas procesar estos datos de manera efectiva, proporcionando análisis perspicaces que pueden identificar patrones y correlaciones sutiles.Estas ideas ayudan a las organizaciones a anticipar las amenazas y a adoptar estrategias de defensa proactivas.

Computación en la nube

La computación en la nube proporciona la flexibilidad y la escalabilidad necesaria para administrar grandes conjuntos de datos e implementar tareas intensivas en recursos.Los marcos de inteligencia de amenazas cibernéticas aprovechan la computación en la nube para integrarse con otros sistemas basados en la nube, asegurando un flujo perfecto de inteligencia en varios aparatos de seguridad.Esta integración permite una gestión de datos eficiente y capacidades sólidas de inteligencia de amenazas.

Procesamiento del lenguaje natural (PNL)

NLP mejora los marcos de inteligencia de amenazas cibernéticas mediante el análisis de datos no estructurados, como publicaciones en redes sociales o blogs, para extraer inteligencia de amenazas relevante.La PNL puede identificar posibles amenazas ocultas en los datos de texto, ampliando el alcance de la detección de amenazas y proporcionando una comprensión contextual más profunda de las amenazas.

SEGURIDAD DE INTERNOS DE LAS COSAS (IoT)

Con la proliferación de dispositivos IoT, que a menudo sirven como puntos de entrada para las amenazas cibernéticas, los marcos de inteligencia de amenazas cibernéticas incorporan cada vez más la inteligencia de amenazas centrada en IoT.Esta integración ayuda a identificar y mitigar las amenazas específicas de estos dispositivos, mejorando la ciberseguridad general.

Automatización

La tecnología de automatización es un componente central de los marcos modernos de inteligencia de amenazas cibernéticas.Automatiza tareas repetitivas, como la recopilación de datos y el análisis preliminar, acelerando el proceso de inteligencia de amenazas y permitiendo a los equipos de seguridad centrarse en la toma de decisiones estratégicas.La automatización también ayuda a refinar modelos de aprendizaje automático, reduciendo los falsos positivos y garantizar que los equipos de seguridad puedan concentrarse en amenazas genuinas.

Al integrar estas tecnologías avanzadas, los marcos de inteligencia de amenazas cibernéticas se están volviendo más sofisticados, eficientes y proactivos.Esta amalgama de tecnología y seguridad cibernética allana el camino para un ecosistema digital más seguro y más seguro, lo que permite a las organizaciones proteger sus activos digitales y mantenerse por delante de las amenazas emergentes.

¿Por qué las organizaciones deben implementar un marco de inteligencia de amenazas cibernéticas?

Un marco de inteligencia de amenazas cibernéticas integra tecnología, procesos y experiencia humana para reunir y analizar la inteligencia de amenazas.Su objetivo principal es identificar y contrarrestar de manera proactiva las amenazas de ciberseguridad al interpretar constantemente datos sobre posibles adversarios cibernéticos y sus tácticas.Esto permite a las organizaciones anticipar y mitigar las amenazas antes de que se intensifiquen.

En el entorno actual, donde los ataques cibernéticos se vuelven más frecuentes y sofisticados, tener tal marco es crucial.Incluso las vulnerabilidades menores pueden conducir a violaciones de datos significativas, lo que hace que una postura proactiva sea esencial para mantener la seguridad.

Las organizaciones que carecen de un marco robusto de inteligencia de amenazas cibernéticas a menudo operan reactiva, abordando constantemente las infracciones y las vulnerabilidades después de que ocurran.Este enfoque reactivo no solo resulta en pérdidas financieras inmediatas, sino que también daña la confianza del cliente y la reputación de la organización.Las consecuencias de descuidar la inteligencia de amenazas proactivas pueden ser graves y duraderas, incluidos daños financieros, problemas legales, multas regulatorias e fracasos potencialmente incluso comerciales.

Construyendo un marco de inteligencia de amenazas cibernéticas

Paso 1: Evaluación e identificación de vectores de amenazas

Para construir efectivamente un marco robusto de inteligencia de amenazas cibernéticas, comience por catalogar todo el hardware, el software y los datos críticos dentro de su organización para identificar posibles vulnerabilidades.Luego, priorice estos activos y colabore con expertos en seguridad para obtener una comprensión integral de las amenazas externas (como los piratas informáticos y el malware) y las amenazas internas (como la negligencia de los empleados o las acciones maliciosas).Utilice herramientas avanzadas de ciberseguridad para analizar patrones y tendencias, reconociendo posibles vectores de ataque como campañas de phishing, sitios de malware y amenazas internas.Establezca objetivos claros y en evolución con sus equipos de seguridad para garantizar la protección continua y la preparación.

Paso 2: Recopilar inteligencia

Para avanzar en su marco de inteligencia de amenazas cibernéticas, la recopilación de inteligencia procesable es crucial.Aproveche una combinación de herramientas de inteligencia de código abierto (OSINT), feeds de la industria y plataformas patentadas para recopilar datos completos.ElKnowlesys Intelligence System(KIS) es particularmente efectivo para este propósito, ya que se destaca en la recopilación de datos extensos y detallados.Al utilizar herramientas tan sólidas, su equipo de InfosEC puede asegurarse de tener información actualizada, lo que les permite mantenerse a la vanguardia de evolucionar las amenazas cibernéticas y mejorar las medidas de seguridad generales.

Paso 3: Análisis de datos

Una vez que se ha recopilado la inteligencia, el análisis de estos datos se vuelve crucial.Colabora estrechamente con los equipos de fraude, que pueden proporcionar información sobre posibles vulnerabilidades financieras y anomalías.Emplea herramientas de análisis avanzados para examinar los datos recopilados, identificando patrones o actividades inusuales.El objetivo en esta etapa es transformar los datos sin procesar en ideas procesables, asegurando que las amenazas se contextualicen y se entiendan en todo su alcance e impacto.Este análisis exhaustivo ayuda a tomar decisiones informadas y fortalecer las medidas de seguridad.

Paso 4: Estrategias de formulación y adaptación

Con ideas en la mano, es crucial desarrollar una estrategia de seguridad integral.Se deben establecer contramedidas efectivas para amenazas identificadas, como protocolos de autenticación mejorados, controles de acceso más estrictos y métodos de cifrado avanzados.Estas medidas sirven como la primera línea de defensa.

Sin embargo, reconocer que ningún sistema es completamente impermeable, los planes de respuesta a incidentes son igualmente vitales.Estos planes detallan los pasos para tomar en caso de violación, asegurando una respuesta rápida y un daño mínimo.Esto incluye neutralización de amenaza inmediata y protocolos de comunicación claros para informar a las partes interesadas de cualquier incumplimiento.

La adaptabilidad es clave en la ciberseguridad.Dada la naturaleza dinámica de las amenazas cibernéticas, una estrategia estática no será suficiente.Las consultas regulares con los equipos de seguridad y TI son necesarias para mantener la estrategia actual y efectiva contra las últimas amenazas.La adaptación continua basada en ideas derivadas asegura que las medidas de seguridad sigan siendo robustas y capaces de manejar amenazas en evolución.

Paso 5: Ejecución e integración

La ejecución e integración efectivas son componentes cruciales en el desarrollo de un marco robusto de inteligencia de amenazas cibernéticas (CTI).La coordinación perfecta entre los equipos de seguridad, los departamentos de TI y las unidades de negocios es esencial para garantizar que las soluciones innovadoras sean efectivamente integradas y se aborden vulnerabilidades potenciales.

La mitigación de riesgos implica la implementación de controles de seguridad y monitoreo continuo del tráfico de red para detectar posibles amenazas.La ejecución en tiempo real de los planes de respuesta a incidentes es vital para administrar y responder de manera efectiva a las violaciones de seguridad.Las tecnologías avanzadas, como los algoritmos de aprendizaje automático y la inteligencia artificial, juegan un papel importante en la detección y la prevención de ataques cibernéticos a través del análisis de datos.Estas tecnologías ayudan a identificar patrones y anomalías en el tráfico de redes, lo que permite la detección y prevención de amenazas proactivas.Además, la integración de la tecnología blockchain puede asegurar datos y transacciones, minimizando el riesgo de robo de información confidencial.

Al coordinar los esfuerzos en diferentes equipos y aprovechar las tecnologías avanzadas, las organizaciones pueden mejorar sus estrategias de ciberseguridad, asegurando una ejecución precisa y una protección sólida contra las amenazas en evolución.

Paso 6: monitoreo y mejora continuamente

Mantener un marco efectivo de inteligencia de amenazas cibernéticas (CTI) requiere un monitoreo y mejora continuos.El panorama de amenazas digitales siempre está cambiando, lo que hace que sea esencial que las organizaciones evalúen y actualicen regularmente sus defensas.Esto implica la vigilancia constante del tráfico de red, el análisis detallado de la inteligencia reunida e identificación vigilante de nuevas vulnerabilidades.La colaboración en varios equipos garantiza una cobertura integral.

Uso de tecnologías avanzadas como IA y ayudas de aprendizaje automático para detectar y responder a las amenazas emergentes.Las auditorías regulares, los bucles de retroalimentación y las verificaciones del sistema son vitales.Al hacerlo, las organizaciones pueden garantizar que sus medidas de seguridad sigan siendo robustas y adaptativas, salvaguardando la información confidencial de posibles ataques cibernéticos.

Conclusión

Implementar un marco de inteligencia de amenazas cibernéticas (CTI) es crucial para que las organizaciones modernas protejan sus activos digitales.Al evaluar e identificar continuamente los vectores de amenazas, recopilar inteligencia, analizar datos y formular estrategias adaptables, las organizaciones pueden contrarrestar preventivamente las amenazas cibernéticas.La ejecución e integración efectivas de estas estrategias, junto con el monitoreo y la mejora continuos, aseguran mecanismos de defensa sólidos.Aprovechar tecnologías avanzadas y fomentar la coordinación perfecta entre los equipos fortalece aún más la postura de ciberseguridad de una organización, salvaguardando el panorama en constante evolución de las amenazas cibernéticas.