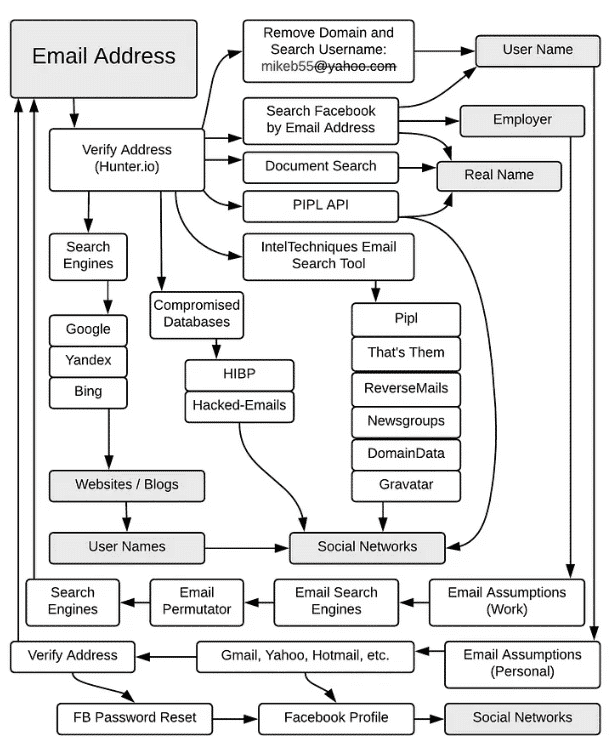

Inteligencia de código abierto: cómo encontrar la dirección de correo electrónico de alguien

Google Dorks

· Sitio "@ejemplo.com": ejemplo.com- Busque todos los correos electrónicos en un dominio determinado.

· Sitio de "correo electrónico" de recursos humanos: Ejemplo.com Filetype: CSV |Tipo de filete: XLS |Tipo de filete: XLSX- Encuentre listas de contactos de recursos humanos en un dominio determinado.

· Sitio: Ejemplo.com Intext:@gmail.com Filetype: XLS- Extraiga ID de correo electrónico de Google en un dominio determinado.

Herramientas de correo electrónico

· Cazador- Realiza un escaneo rápido del nombre de dominio para direcciones de correo electrónico y revela su patrón común.

·

Permutador de correo electrónico- Genera permutaciones de hasta tres dominios en los que es probable que el objetivo tenga una dirección de correo electrónico.Admite múltiples entradas de variables para generar resultados personalizados.

· De prueba- Permite la validación de correo electrónico a granel que es útil cuando generó una lista de correos electrónicos utilizando una herramienta de permutación y desea verificarlos a la vez.

·

Verifalia- Valida direcciones de correo electrónico individuales de forma gratuita sin registro.Para usar la validación masiva, debe registrarse.

Complementos del navegador

·

Profeta- Revela más sobre las personas.Utiliza un motor avanzado para predecir la mezcla de correo electrónico más probable para una persona determinada en función del nombre, la empresa y otros datos sociales.Profet luego valida los correos electrónicos generados para garantizar que sean correctos y entregables.

·

Extensión del navegador OSINT- Incluye muchos enlaces útiles, incluidos enlaces para la búsqueda y verificación por correo electrónico.Compatible con Firefox y Chrome.

·

Navegador de ventas de LinkedIn- complemento Chrome que muestra cuentas asociadas de Twitter y datos de perfil de LinkedIn ricos directamente en Gmail.

Bases de datos comprometidas

Las violaciones de datos se han convertido en un gran problema, y recientemente hemos estado viendo más y más volcados de datos.El investigador de seguridad Troy Hunt recopiló los datos publicados, despojó las contraseñas, asignó los correos electrónicos a las infracciones en las que participaron y los subió ahaveibeenpwned.com.Si bien el hecho de la violación en sí puede no ser tan importante, lo importante es que por correo electrónico puede obtener una lista de servicios que la persona usó o al menos usó.

Otra opción es usarDehashed.com.Para cuentas gratuitas, funciona de manera similar al sitio de Troy Hunt, pero para suscripciones válidas mostrará la contraseña en texto claro o como un hash de contraseña.Desde una perspectiva de inteligencia de código abierto, necesitamos que busque si se ha utilizado en algún otro sitio, otra forma de averiguar qué servicios usa la persona o al menos ha utilizado.Una búsqueda por contraseña o su valor hash no solo mostrará en qué sitio se usó, sino también la dirección de correo electrónico asociada con ella.Por lo tanto, podemos obtener el correo electrónico del objetivo, al que de otro modo no tendríamos acceso.Es importante tener en cuenta que si la contraseña no es única, podemos obtener falsos positivos porque otros también pueden usarla.