كيف تبني إطارًا قويًا لاستخبارات التهديد السيبراني؟

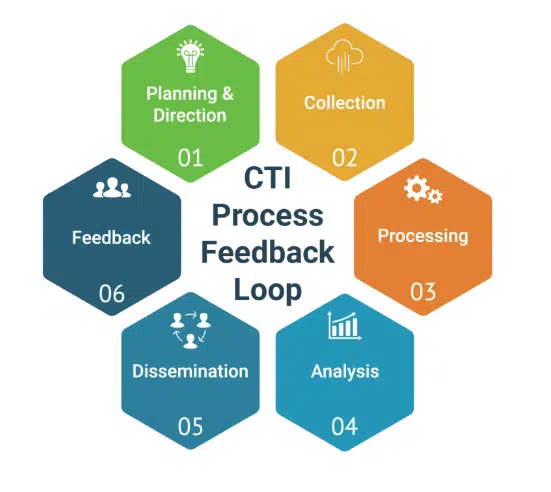

يعد إطار استخبارات التهديد السيبراني (CTI) عنصرًا أساسيًا في استراتيجيات الأمن السيبراني الحديثة.ويشمل مجموعة من العمليات والأدوات والممارسات المصممة لجمع وتحليل والاستجابة للمعلومات المتعلقة بالتهديدات الإلكترونية المحتملة.يهدف هذا النهج الاستباقي إلى تحديد وتخفيف المخاطر قبل أن يتمكنوا من إلحاق الضرر.

تمثل الأطر الذكاء التهديد السيبراني منهجية استراتيجية ، وتزويج المنظمات مع رؤى حيوية للاعتراف ومكافحة التهديدات الإلكترونية الناشئة.تتطور هذه الأطر بشكل مستمر ، وتستفيد من التقنيات المتقدمة مثل الذكاء الاصطناعي والتعلم الآلي وتحليلات البيانات الضخمة لتعزيز فعاليتها والتكيف مع المشهد المتغير باستمرار.

المكونات الأساسية لإطار ذكاء التهديد السيبراني

تم تصميم إطار ذكاء التهديد السيبراني على ثلاثة مكونات أساسية:

جمع المخابرات التهديد

يتضمن ذلك جمع البيانات من مصادر متنوعة لتحديد التهديدات الإلكترونية المحتملة ، بما في ذلك تقنيات مثل ITDR (الحادث والتهديد والاستجابة للبيانات).

تحليل الذكاء التهديد

ثم يتم تحليل البيانات التي تم جمعها لفهم مشهد التهديد وتحديد نقاط الضعف المحتملة داخل المنظمة.

التهديد انتشار الذكاء

أخيرًا ، تتم ترجمة ذكاء التهديد الذي تم تحليله إلى شكل مفهوم ويتم توصيله إلى أصحاب المصلحة المعنيين لإبلاغ استراتيجيات صنع القرار والدفاع.

تطور أطر ذكاء التهديد السيبراني

يتغير المشهد السيبراني باستمرار ، مما يدفع المنظمات إلى تبني تدابير قوية لحماية أصولها الرقمية.أصبحت أطر عمل التهديد السيبراني (CTI) ضرورية في هذا الدفاع ، حيث توفر رؤى واستراتيجيات حاسمة لاستباق التهديدات الإلكترونية والتصدي لها.

رحلة استخبارات التهديد السيبراني

في البداية ، كان الأمن السيبراني تفاعليًا ، ولم يتناول التهديدات إلا بعد حدوث انتهاكات.ومع ذلك ، عندما أصبحت التهديدات الإلكترونية أكثر تطوراً ، كانت هناك حاجة إلى نهج استباقي.ظهرت ذكاء التهديد السيبراني لتحديد التهديدات وفهمها والاستعداد لها قبل أن يستغل نقاط الضعف.

اعتمدت أطر الذكاء في التهديد السيبراني المبكر اعتمادًا كبيرًا على التحليل اليدوي وكانت محدودة بتوافر البيانات.مع تقدم التكنولوجيا ، بدأت هذه الأطر في دمج تحليلات البيانات الضخمة والتعلم الآلي ، مما يسمح بالتجميع الآلي وتحليل مجموعات البيانات الشاسعة.مكّن هذا التطور فرق الأمان من تحديد التهديدات المحتملة بكفاءة وسط كميات كبيرة من المعلومات.

التطورات الحديثة في ذكاء التهديد السيبراني

في السنوات الأخيرة ، تم تعزيز أطر عمل ذكاء التهديد السيبراني من خلال التقدم في الذكاء الاصطناعي والتحليلات التنبؤية والحوسبة السحابية.يمكن للأطر الحديثة الآن توفير ذكاء في الوقت الفعلي ، واكتشاف الأنماط ، والتنبؤ بالتهديدات المستقبلية ، وتعزيز الدفاعات التنظيمية بشكل كبير.على سبيل المثال ، يمكن لخوارزميات الذكاء الاصطناعي تحليل الأنماط في بيانات الهجوم السيبراني ، مما يوفر رؤى لا يمكن تحقيقها من قبل من خلال الأساليب اليدوية.تتيح التحليلات التنبؤية للمؤسسات التنبؤ بالتهديدات المحتملة بناءً على البيانات التاريخية ، في حين أن الحوسبة السحابية تتيح حلول ذكاء التهديد السيبراني القابلة للتطوير والمرنة التي يمكن دمجها بسهولة مع البنية التحتية للأمن الحالية.

التكامل والاتجاهات المستقبلية

يركز الاتجاه في عام 2023 على خلق أطر ذكاء التهديد السيبراني الأكثر تلقائيًا ، في الوقت الفعلي ، التنبؤية ، ومتكامل.يعد دمج ذكاء التهديد السيبراني مع إدارة المخاطر واستراتيجيات الاستجابة للحوادث أمرًا بالغ الأهمية ، مما يمهد الطريق لنهج الأمن السيبراني الموحد والشامل.يضمن هذا التكامل الشامل أن تتمكن المنظمات من توقع التهديدات والاستجابة بفعالية ، مما يقلل من الأضرار المحتملة.بالإضافة إلى ذلك ، أصبح التعاون بين القطاعات المختلفة ومشاركة بيانات استخبارات التهديد استراتيجية رئيسية ، مما يعزز الدفاع الجماعي ضد التهديدات الإلكترونية المتطورة.مع استمرار تطور أطر الذكاء التهديد السيبراني ، أصبحت على نحو متزايد العمود الفقري لموقف الأمن السيبراني الاستباقي ومرن.

دور التقنيات المتقدمة في تعزيز أطر الذكاء التهديد السيبراني

في العالم الديناميكي للأمن السيبراني ، تلعب التقنيات المتقدمة دورًا محوريًا في تعزيز أطر عمل التهديد السيبراني (CTI).يعد الاستفادة من هذه التقنيات أمرًا ضروريًا لقيادة كفاءة ودقة وتخفيف التهديد الاستباقي.إليكم كيف تقوم بعض هذه التقنيات بتحويل أطر ذكاء التهديد السيبراني:

منظمة العفو الدولية والتعلم الآلي

لقد أحدثت الذكاء الاصطناعي والتعلم الآلي ثورة في ذكاء التهديد.AI أتمتة جمع البيانات ، والتحليل من خلال كميات هائلة من المعلومات من مصادر متنوعة لتحديد التهديدات المحتملة.تتفوق خوارزميات التعلم الآلي في تحديد الأنماط والشذوذ داخل هذه البيانات ، والكشف عن سلوكيات الشبكة غير العادية ، أو تشوهات الكود ، أو توقيعات الهجوم المحددة التي تشير إلى تهديدات إلكترونية محتملة.تتعلم هذه الخوارزميات بشكل مستمر من الحوادث السابقة ، مما يتيح أطر الذكاء التهديد السيبراني من التنبؤ والاستعداد للهجمات المستقبلية.

توفر نماذج التعلم الآلي أيضًا مراقبة في الوقت الفعلي ، وتحديد المخالفات والتهديدات المحتملة بسرعة عند حدوثها.تعد هذه القدرة في الوقت الفعلي أمرًا بالغ الأهمية في التعامل مع التهديدات الإلكترونية المتطورة بسرعة ، مما يقلل من الوقت الذي يستغرقه اكتشاف الحوادث والاستجابة لها.بالإضافة إلى ذلك ، يمكن أن تتنبأ نماذج التحليل التنبؤية بالتهديدات المحتملة بناءً على البيانات والاتجاهات التاريخية ، مما يسمح للمؤسسات بتعزيز دفاعاتها بشكل استباقي قبل أن يتحقق التهديد الفعلي.

تحليلات البيانات الضخمة

الحجم الهائل للبيانات الناتجة عن الأنشطة الرقمية هائلة.تتيح تكنولوجيا تحليلات البيانات الكبيرة أطر ذكاء التهديد السيبراني من معالجة هذه البيانات بفعالية ، مما يوفر تحليلات ثاقبة يمكنها تحديد الأنماط والارتباطات الدقيقة.تساعد هذه الأفكار المنظمات في توقع التهديدات واعتماد استراتيجيات دفاع استباقية.

الحوسبة السحابية

توفر الحوسبة السحابية المرونة وقابلية التوسع اللازمة لإدارة مجموعات البيانات الكبيرة ونشر المهام المكثفة للموارد.أطر عمل التهديد السيبراني تستفيد من الحوسبة السحابية للاندماج مع الأنظمة الأخرى المستندة إلى مجموعة النظراء ، مما يضمن تدفقًا سلسًا للذكاء عبر مختلف أجهزة الأمن.يسمح هذا التكامل بإدارة البيانات الفعالة وقدرات استخبارات التهديد القوية.

معالجة اللغة الطبيعية (NLP)

يعزز NLP أطر الذكاء التهديد السيبراني من خلال تحليل البيانات غير المهيكلة ، مثل منشورات وسائل التواصل الاجتماعي أو المدونات ، لاستخراج ذكاء التهديد ذي الصلة.يمكن لـ NLP تحديد التهديدات المحتملة المخفية في بيانات النص ، وتوسيع نطاق اكتشاف التهديد وتوفير فهم أعمق للتهديدات.

أمن إنترنت الأشياء (IoT)

مع انتشار أجهزة إنترنت الأشياء ، والتي غالبًا ما تكون بمثابة نقاط دخول للتهديدات الإلكترونية ، فإن أطراف ذكاء التهديد السيبراني تدمج بشكل متزايد ذكاء التهديد الذي يركز على إنترنت الأشياء.يساعد هذا التكامل في تحديد وتخفيف التهديدات الخاصة بهذه الأجهزة ، مما يعزز الأمن السيبراني العام.

الأتمتة

تعتبر تكنولوجيا الأتمتة مكونًا أساسيًا لأطر ذكاء التهديد السيبراني الحديثة.إنه يعمل على أتمتة المهام المتكررة مثل جمع البيانات والتحليل الأولي ، وتسريع عملية استخبارات التهديد والسماح لفرق الأمن بالتركيز على اتخاذ القرارات الاستراتيجية.يساعد الأتمتة أيضًا في تحسين نماذج التعلم الآلي ، وتقليل الإيجابيات الخاطئة وضمان أن تتمكن فرق الأمن من التركيز على التهديدات الحقيقية.

من خلال دمج هذه التقنيات المتقدمة ، أصبحت أطراف ذكاء التهديد السيبراني أكثر تطوراً وكفاءة واستباقية.يمهد دمج التكنولوجيا والأمن السيبراني هذا الطريق لنظام بيئي رقمي أكثر أمانًا وأكثر أمانًا ، مما يمكّن المنظمات من حماية أصولها الرقمية والبقاء في صدارة التهديدات الناشئة.

لماذا يجب على المنظمات تنفيذ إطار استخبارات التهديد السيبراني؟

يدمج إطار ذكاء التهديد السيبراني التكنولوجيا والعمليات والخبرة البشرية لجمع وتحليل ذكاء التهديد.غرضها الرئيسي هو تحديد وتصدي للتهديدات الأمنية السيبرانية من خلال تفسير البيانات باستمرار حول خصوم الإنترنت المحتملين وتكتيكاتهم.هذا يتيح للمؤسسات توقع التهديدات وتخفيفها قبل تصاعدها.

في بيئة اليوم ، حيث أصبحت الهجمات الإلكترونية أكثر تواتراً وتطوراً ، فإن وجود مثل هذا الإطار أمر بالغ الأهمية.حتى نقاط الضعف البسيطة يمكن أن تؤدي إلى انتهاكات كبيرة للبيانات ، مما يجعل موقفًا استباقيًا ضروريًا للحفاظ على الأمان.

غالبًا ما تعمل المنظمات التي تفتقر إلى إطار ذكاء التهديد السيبراني القوي بشكل تفاعلي ، حيث تتناول باستمرار الانتهاكات ونقاط الضعف بعد حدوثها.لا يؤدي هذا النهج التفاعلي إلى خسائر مالية فورية فحسب ، بل يدمر أيضًا ثقة العملاء وسمعة المنظمة.يمكن أن تكون عواقب إهمال استخبارات التهديد الاستباقي شديدة وطويلة الأمد ، بما في ذلك الأضرار المالية ، والقضايا القانونية ، والغرامات التنظيمية ، وفشل الأعمال المحتمل.

بناء إطار ذكاء تهديد عبر الإنترنت

الخطوة 1: تقييم وتحديد متجهات التهديد

لإنشاء إطار ذكاء تهديد عبر الإنترنت بشكل فعال ، والبدء في فهرسة جميع الأجهزة والبرامج والبيانات والبيانات المهمة داخل مؤسستك لتحديد نقاط الضعف المحتملة.بعد ذلك ، حدد أولويات هذه الأصول والتعاون مع خبراء الأمن لاكتساب فهم شامل لكل من التهديدات الخارجية (مثل المتسللين والبرامج الضارة) والتهديدات الداخلية (مثل إهمال الموظفين أو الإجراءات الخبيثة).استخدم أدوات الأمن السيبراني المتقدمة لتحليل الأنماط والاتجاهات ، والتعرف على ناقلات الهجوم المحتملة مثل حملات التصيد ومواقع البرامج الضارة والتهديدات الداخلية.حدد أهدافًا واضحة ومتطورة مع فرق الأمن الخاصة بك لضمان الحماية والتأهب المستمر.

الخطوة 2: جمع الذكاء

إن المضي قدمًا في إطار استخبارات التهديد السيبراني ، فإن جمع الذكاء العملي أمر بالغ الأهمية.الاستفادة من مجموعة من أدوات الذكاء المفتوح المصدر (OSINT) ، والأعلاف الصناعية ، ومنصات الملكية لجمع بيانات شاملة.الKnowlesys Intelligence System(KIS) فعال بشكل خاص لهذا الغرض ، لأنه يتفوق في جمع بيانات واسعة ومفصلة.من خلال استخدام هذه الأدوات القوية ، يمكن لفريق InfoSec التأكد من أن لديهم رؤى محدثة ، مما يسمح لهم بالبقاء في صدارة التهديدات الإلكترونية وتهيئة التدابير الأمنية الشاملة.

الخطوة 3: تحليل البيانات

بمجرد جمع الذكاء ، يصبح تحليل هذه البيانات أمرًا بالغ الأهمية.التعاون بشكل وثيق مع فرق الاحتيال ، التي يمكنها تقديم نظرة ثاقبة على نقاط الضعف المالية المحتملة والشذوذ.قم باستخدام أدوات تحليلات متقدمة للخلع من خلال البيانات التي تم جمعها ، وتحديد الأنماط أو الأنشطة غير العادية.الهدف في هذه المرحلة هو تحويل البيانات الأولية إلى رؤى قابلة للتنفيذ ، مما يضمن أن التهديدات يتم السياق وفهمها في نطاقها وتأثيرها الكامل.يساعد هذا التحليل الشامل في اتخاذ قرارات مستنيرة وتحصين التدابير الأمنية.

الخطوة 4: صياغة استراتيجيات وتكييفها

مع رؤى في متناول اليد ، من الأهمية بمكان تطوير استراتيجية أمنية شاملة.يجب إنشاء تدابير مضادة فعالة للتهديدات المحددة ، مثل بروتوكولات المصادقة المعززة ، وضوابط الوصول الأكثر صرامة ، وطرق التشفير المتقدمة.هذه التدابير بمثابة خط الدفاع الأول.

ومع ذلك ، فإن إدراك أنه لا يوجد نظام غير محبط تمامًا ، فإن خطط الاستجابة للحوادث أمر حيوي بنفس القدر.تفصل هذه الخطط عن الخطوات التي يجب اتخاذها في حالة حدوث خرق ، وضمان الاستجابة السريعة والحد الأدنى من الأضرار.ويشمل ذلك تحييد التهديد الفوري وبروتوكولات الاتصال الواضحة لإبلاغ أصحاب المصلحة بأي خرق.

القدرة على التكيف هي المفتاح في الأمن السيبراني.بالنظر إلى الطبيعة الديناميكية للتهديدات الإلكترونية ، لن تكون الإستراتيجية الثابتة كافية.تشاورات منتظمة مع فرق الأمن وفرق تكنولوجيا المعلومات ضرورية للحفاظ على الاستراتيجية الحالية وفعالة ضد أحدث التهديدات.يضمن التكيف المستمر القائم على رؤى مشتقة أن تظل التدابير الأمنية قوية وقادرة على التعامل مع التهديدات المتطورة.

الخطوة 5: تنفيذ ودمج

يعد التنفيذ الفعال والتكامل مكونات حاسمة في تطوير إطار قوي لذكاء التهديد السيبراني (CTI).يعد التنسيق السلس بين فرق الأمن وإدارات تكنولوجيا المعلومات ووحدات الأعمال ضروريًا لضمان دمج حلول مبتكرة بشكل فعال ومعالجة نقاط الضعف المحتملة.

يتضمن التخفيف من المخاطر تنفيذ ضوابط الأمان والمراقبة المستمرة لحركة مرور الشبكة للكشف عن التهديدات المحتملة.يعد التنفيذ في الوقت الفعلي لخطط الاستجابة للحوادث أمرًا حيويًا لإدارة الانتهاكات الأمنية والاستجابة لها.تلعب التقنيات المتقدمة ، مثل خوارزميات التعلم الآلي والذكاء الاصطناعي ، دورًا مهمًا في اكتشاف الهجمات الإلكترونية ومنعها من خلال تحليل البيانات.تساعد هذه التقنيات في تحديد الأنماط والشذوذ في حركة المرور على الشبكة ، مما يتيح اكتشاف التهديدات الاستباقية والوقاية منها.بالإضافة إلى ذلك ، يمكن لتكامل تقنية blockchain تأمين البيانات والمعاملات ، مما يقلل من خطر سرقة المعلومات الحساسة.

من خلال تنسيق الجهود المبذولة عبر فرق مختلفة والاستفادة من التقنيات المتقدمة ، يمكن للمؤسسات تعزيز استراتيجيات الأمن السيبراني لها ، وضمان التنفيذ الدقيق والحماية القوية ضد التهديدات المتطورة.

الخطوة 6: المراقبة والتعزيز باستمرار

يتطلب الحفاظ على إطار فعال لذكاء التهديد السيبراني (CTI) مراقبة وتعزيز مستمر.يتغير مشهد التهديد الرقمي دائمًا ، مما يجعل من الضروري للمؤسسات تقييم دفاعاتها وتحديثها بانتظام.يتضمن ذلك مراقبة مستمرة لحركة مرور الشبكة ، والتحليل التفصيلي للذكاء الذي تم جمعه ، وتحديد اليقظة لنقاط الضعف الجديدة.يضمن التعاون عبر فرق مختلفة تغطية شاملة.

باستخدام التقنيات المتقدمة مثل الذكاء الاصطناعي وأدوات التعلم الآلي في اكتشاف التهديدات الناشئة والاستجابة لها.تعد عمليات التدقيق العادية وحلقات التغذية المرتدة وفحوصات النظام أمرًا حيويًا.من خلال القيام بذلك ، يمكن للمنظمات ضمان تظل تدابيرها الأمنية قوية وتكيفية ، وتحمي المعلومات الحساسة من الهجمات الإلكترونية المحتملة.

خاتمة

يعد تنفيذ إطار ذكاء التهديد السيبراني (CTI) أمرًا ضروريًا للمنظمات الحديثة لحماية أصولها الرقمية.من خلال تقييم وتحديد ناقلات التهديد بشكل مستمر ، وجمع الذكاء ، وتحليل البيانات ، وصياغة الاستراتيجيات القابلة للتكيف ، يمكن للمنظمات أن تتعارض بشكل استباقي من التهديدات الإلكترونية.إن التنفيذ الفعال وتكامل هذه الاستراتيجيات ، إلى جانب المراقبة والتحسين المستمر ، يضمنون آليات دفاع قوية.الاستفادة من التقنيات المتقدمة وتعزيز التنسيق السلس عبر الفرق يزيد من تحصين الموقف الأمنية السيبرانية للمنظمة ، ويحمي ضد المشهد المتطور من التهديدات الإلكترونية باستمرار.