تقوم هذه المنصات بتجميع وتحليل بيانات التهديد من مصادر متعددة ، مما يتيح للمحللين تحديد التهديدات المحتملة والاستجابة لها بشكل فعال.MISP(منصة مشاركة معلومات البرامج الضارة) هي منصة استخبارات التهديد مفتوحة المصدر تساعد على جمع بيانات التهديد ومشاركتها وربطها.يوفر MISP قدرات مشاركة متقدمة وخلاصات تهديدات قابلة للتخصيص ، مما يعزز التعاون بين مجتمعات الاستخبارات.تضمن طبيعتها مفتوحة المصدر تحسينًا مستمرًا وقدرة على التكيف مع التهديدات الناشئة.أدوات Osint (ذكاء المصدر المفتوح)تعد أدوات OSINT ضرورية لجمع المعلومات من المصادر المتاحة للجمهور ، بما في ذلك المواقع الإلكترونية ووسائل التواصل الاجتماعي والمنتديات.opencti(Open Cyber That Intelligence) هي منصة مفتوحة المصدر لإدارة وتحليل ذكاء التهديد السيبراني.يدمج OpenCti بسلاسة مع أدوات الذكاء الأخرى ويوفر إطارًا شاملاً لإدارة بيانات التهديد.تدعم ميزاتها التعاونية والوثائق الواسعة مجموعة واسعة من عمليات الاستخبارات.أدوات تحليل البرامج الضارةتساعد هذه الأدوات في تحليل عينات البرامج الضارة لفهم سلوكها وتأثيرها المحتمل.صندوق الرمل الوقواقهو نظام تحليل البرامج الضارة الآلية مفتوحة المصدر.يوفر Cuckoo Sandbox تقارير مفصلة عن سلوك البرامج الضارة ، بما في ذلك نشاط الشبكة ، وتعديلات الملفات ، وتغييرات السجل.يجعل قابليتها لدعمها ودعمها لبيئات المحاكاة الافتراضية المختلفة أداة متعددة الاستخدامات لتحليل البرامج الضارة المتعمقة.خاتمةفي الختام ، فإن مشهد تحليل الذكاء يتطور باستمرار ، حيث تلعب الأدوات والتقنيات المتقدمة دورًا محوريًا في تعزيز القدرات التحليلية.من استخراج البيانات و GIS إلى مراقبة وسائل التواصل الاجتماعي والتشفير ، تمكن هذه الأدوات المحللين من معالجة كميات هائلة من البيانات بكفاءة ، وكشف الأنماط الخفية ، واستنباط رؤى ذات معنى.تضمن الميزات التعاونية والتدابير الأمنية الصارمة المضمنة في هذه الأدوات أن المحللين يمكنهم العمل معًا بسلاسة أثناء حماية المعلومات الحساسة.مع استمرار التهديدات في التطور ، يعد المضي قدمًا في أدوات تحليل الذكاء المتطورة أمرًا ضروريًا لاتخاذ القرارات المستنيرة والتخفيف الفعال من التهديدات.

أفضل أدوات تحليل الذكاء - نظام الذكاء المفتوح المصدر المفتوح

أكاديمية Osint

أفضل أدوات تحليل الذكاء

في عالم اليوم القائم على البيانات ، يعد تحليل الذكاء أمرًا ضروريًا لاستخراج رؤى قابلة للتنفيذ من مصادر بيانات شاسعة ومتنوعة.يستخدم المحللون أدوات وتقنيات متطورة لمعالجة المعلومات وتفسيرها وتصورها ، وتمكينهم من تحديد الأنماط والاتجاهات التي تُعلم اتخاذ القرارات الاستراتيجية.هذا النهج الشامل لا يعزز دقة تقارير الذكاء فحسب ، بل يعمل أيضًا على تحسين كفاءة وفعالية العمليات التحليلية.من خلال الاستفادة من هذه الأدوات المتقدمة ، يمكن للمحللين تحويل البيانات الخام إلى رؤى ذات معنى ، مما يؤدي إلى نتائج أفضل عبر مختلف القطاعات.

المصادر المستخدمة في تحليل الذكاء

يتضمن تحليل الذكاء تحويل البيانات الأولية إلى رؤى قابلة للتنفيذ حاسمة للأمن القومي.يقوم محللو الاستخبارات بجمع المعلومات وتدقيقها لإنتاج ملخصات ذكاء ، والتي تساعد على تحديد التهديدات وتوجيه عمليات صنع القرار.

يكمن جوهر تحليل الذكاء في تقييم البيانات لاستخلاص الاستنتاجات التي تحمي الأمن القومي.يجمع المحللون معلومات من مجموعة متنوعة من المصادر لمكافحة الإرهاب والجريمة المنظمة والتهديدات الإلكترونية.

يعتمد المحللون على العديد من المصادر ، وغالبًا ما يكون مرجعًا متقاطعًا للتحقق من استنتاجاتهم.تشمل المصادر الأولية:

ذكاء المصدر البشري (Humint)

المصادر البشرية محورية لوكالات الذكاء.يتطلب استخدام Humint بشكل فعال فهمًا شاملاً لموثوقية المصدر ونقاط الضعف المحتملة.

الذكاء الجغرافي المكاني (GEOINT) والذكاء في الصور (IMINT)

هذا النوع من الذكاء ينطوي على القمر الصناعي أو الاستطلاع الجوي.يحتاج المحللون إلى مهارات تقنية متقدمة لتفسير البيانات الجغرافية المكانية والصور.

القياس والذكاء المميز (Masint) وذكاء الإشارات (Sigint)

تركز نماذج الذكاء هذه على البيانات الفنية لتحديد أو تحديد الأهداف.على سبيل المثال ، يتم جمع Sigint عن طريق اعتراض الإشارات لتتبع الشبكات ، مما يتطلب من المحللين الحصول على قدرات تقنية وتحليلية قوية.

ذكاء مفتوح المصدر (Osint)

يعتمد Osint على مصادر يمكن الوصول إليها للجمهور مثل الإنترنت ووسائل التواصل الاجتماعي.تعد الصحف وقواعد البيانات عبر الإنترنت ومقاطع الفيديو العامة ذات قيمة ، ويحتاج المحللون إلى مهارات قوية لمعالجة البيانات لاستخراج المعلومات ذات الصلة.

تحليل الذكاء الفعال يتوقف على مصادر موثوقة.بدونها ، لا يمكن للمحللين إنتاج استنتاجات موثوقة حول التخفيف من المخاطر وتقييم التهديد وأهداف الأمن.

أهداف تحليل الذكاء

يستخدم محللو الذكاء أدوات وتقنيات مختلفة لجمع الذكاء.تشمل أهدافهم النهائية:

تقييم المصادر

الاستخبارات الموثوقة تستلزم معلومات موثوقة.تتضمن عملية التحليل تقييم موثوقية المصادر والطرق المستخدمة لجمع البيانات.

تحديد نقاط الضعف

يحدد المحللون الأهداف المحتملة ونقاط الضعف داخل الولايات المتحدة لحماية الأمن القومي.تتضمن هذه العملية أيضًا التعرف على الفجوات في مصادر الذكاء لتعزيز التقارير.

تقييم التهديد

يقوم المحللون بتقييم المعلومات للحكم على التهديد الذي يشكله الجهات الفاعلة الأجانب والمتسللين وغيرهم من الخصوم.يعد مشاركة الذكاء الخام مع الحلفاء أمرًا بالغ الأهمية لتقييم التهديد الشامل.

التخفيف من المخاطر

يوفر المحللون ذكاء لصناع القرار لتخفيف المخاطر ومنع الهجمات.يتضمن ذلك معالجة نقاط الضعف قبل أن يستغلها الخصوم.

إلى جانب جمع البيانات ومعالجتها ، ينصح مجتمع الاستخبارات باستراتيجيات حماية الأمن القومي ومواجهة التهديدات.

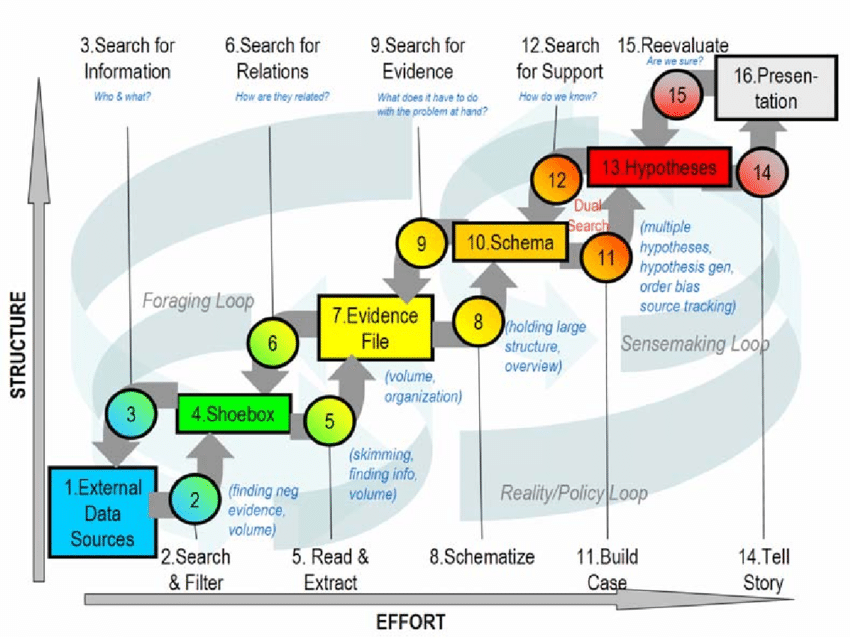

التقنيات المتقدمة في تحليل الذكاء

أدوات تحليل الذكاء لا غنى عنها في مجال جمع وتحليل الذكاء.إنهم يمكّنون المحللين من معالجة وتفسير وتصور كميات هائلة من البيانات بكفاءة.من خلال الاستفادة من التقنيات المتقدمة ، تعزز هذه الأدوات عمليات صنع القرار وتمكين المحللين من استخلاص رؤى ذات معنى من مصادر المعلومات المختلفة.

الوظيفة الأساسية لأدوات تحليل الذكاء هي جمع البيانات والتكامل.يمكن لهذه الأدوات جمع البيانات من مصادر متنوعة ، بما في ذلك الذكاء المفتوح المصدر (OSINT) ، والذكاء البشري (HUMINT) ، وذكاء الإشارات (SIGINT) ، والذكاء الجغرافي المكاني (GEOINT).بمجرد جمعها ، يتم دمج البيانات وتنظيمها في مستودع مركزي ، مما يبسط الوصول والتحليل.أتمتة جمع البيانات يوفر المزيد من المحللين الوقت والجهد.

بعد جمع البيانات ، تستخدم أدوات تحليل الذكاء تقنيات تحليلية مختلفة لاستخراج المعلومات ذات الصلة وتحديد الأنماط والعلاقات.يتم استخدام تقنيات مثل تعدين النص ، واستخراج البيانات ، وتحليل الارتباط ، وتحليل الشبكة الاجتماعية ، وتحليل المعنويات ، والتحليل الإحصائي.تساعد هذه الأساليب المحللين على اكتشاف رؤى خفية ، واكتشاف الحالات الشاذة ، وتحديد الاتجاهات الحاسمة لاتخاذ القرارات المستنيرة.

التصور هو ميزة أخرى مهمة لأدوات تحليل الذكاء.أنها تمكن المحللين من تمثيل البيانات المعقدة في التنسيقات المرئية مثل المخططات والرسوم البيانية والخرائط والجداول الزمنية.تساعد التصورات في تحديد الأنماط المكانية والزمانية ، وفهم العلاقات ، وتقديم النتائج بوضوح ودقة.تعزز التصورات التفاعلية التحليل من خلال السماح للمحللين بالتنقل في البيانات ومرشح المعلومات وإنشاء تقارير مخصصة.

التعاون وتبادل المعلومات ضرورية في تحليل الذكاء.تسهل هذه الأدوات التعاون السلس بين المحللين والوكالات من خلال ميزات مثل مساحات العمل المشتركة ، والتحديثات في الوقت الفعلي ، والتعليق ، ومشاركة المستندات.هذه الميزات تمكن المحللين من العمل بشكل جماعي على الحالات ، ونتائج المشاركة ، ومناقشة الفرضيات ، والمساهمة في فهم شامل لصورة الذكاء.

الأمن وسرية المعلومات أمر بالغ الأهمية في تحليل الذكاء.تقوم أدوات الذكاء بتنفيذ تدابير أمنية صارمة لحماية المعلومات المصنفة وضمان الامتثال لقواعد حماية البيانات.يستخدمون التشفير ، وعناصر التحكم في الوصول ، وسجلات التدقيق ، وبروتوكولات الاتصال الآمنة لحماية البيانات الحساسة.

الأدوات المستخدمة من قبل محللي الذكاء

يعتمد محللو الذكاء على مجموعة واسعة من الأدوات والتقنيات لمعالجة كميات كبيرة من البيانات واستخراج رؤى قيمة بكفاءة.تساعد هذه الأدوات المحللين على جمع المعلومات وتحليلها ونشرها بشكل فعال ، وضمان اتخاذ القرارات في الوقت المناسب.من برامج استخراج البيانات إلى صور الأقمار الصناعية ، يعد تطور هذه الأدوات أمرًا بالغ الأهمية لنجاح عمليات الذكاء.برنامج استخراج البيانات

يمكّن برنامج استخراج البيانات المحللين من البحث عن كميات هائلة من البيانات لتحديد الأنماط والاتجاهات والمعلومات المهمة.تتيح هذه القدرة تحديدًا سريعًا للتهديدات والمخاطر المحتملة ، مما يسهل تطوير استراتيجيات التخفيف الفعالة.

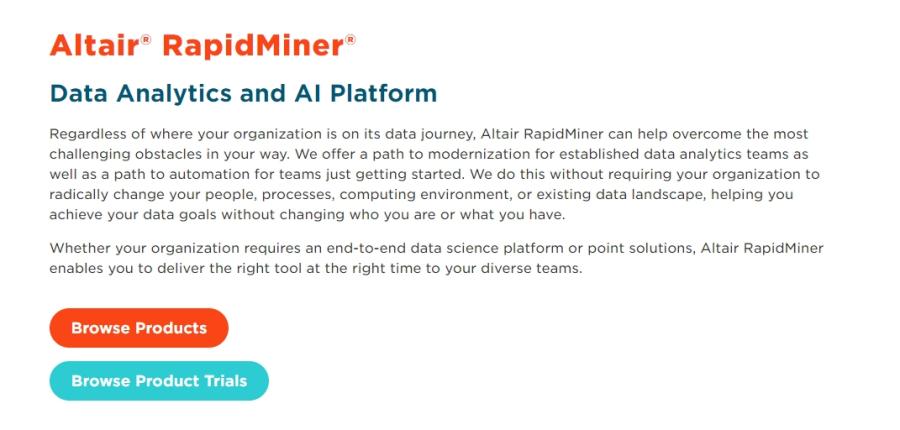

Rapidminer

هي منصة قوية لاستخراج البيانات والتعلم الآلي تساعد المحللين على اكتشاف رؤى قابلة للتنفيذ من مجموعات البيانات الكبيرة.يدعم RapidMiner مجموعة واسعة من مصادر البيانات وتوفر أدوات تصور قوية ، مما يسهل تفسير البيانات المعقدة.كما يوفر ميزات التعلم الآلي الآلي ، والتي يمكن أن تسرع بشكل كبير عملية التحليل وتحسين الدقة.أنظمة المعلومات الجغرافية (GIS)

تسمح تقنية GIS للمحللين بتصور وتحليل البيانات الجغرافية والمحلية.هذا مفيد بشكل خاص لرسم خرائط المواقع الاستراتيجية مثل القواعد العسكرية أو البنية التحتية الحرجة ، والمساعدة في تقييم التهديد وصياغة الاستراتيجية.

arcgis

Knowlesysبواسطة ESRI هي منصة GIS رائدة تتيح رسم الخرائط التفصيلية والتحليل المكاني.يقدم ArcGIS تكامل بيانات في الوقت الفعلي وقدرات المعالجة الجغرافية المتقدمة ، والتي تعد حاسمة لعمليات الذكاء الديناميكي.بالإضافة إلى ذلك ، تجعل واجهةها البديهية وجماعة الأدوات الشاملة للمستخدمين الذين لديهم مستويات متفاوتة من الخبرة.

أدوات مراقبة وسائل التواصل الاجتماعي

في العصر الرقمي ، تعد أدوات مراقبة وسائل التواصل الاجتماعي ضرورية لتتبع التهديدات والمخاطر المحتملة على المنصات الاجتماعية.تساعد هذه الأدوات المحللين على تحديد المؤثرين الرئيسيين ومراقبة محادثات لعلامات الإنذار المبكر للسلوك العنيف أو المتطرف.

يقدم حلول مراقبة وسائل التواصل الاجتماعي المتقدمة التي تساعد المحللين على تتبع وتحليل نشاط التواصل الاجتماعي لذكاء التهديد.يوفر Knowlesys خيارات المراقبة في الوقت الفعلي وخيارات التصفية المتطورة ، مما يسمح بتحليل دقيق ومستهدف.قدرتها على الاندماج مع أدوات الذكاء الأخرى تعزز فائدتها في تحليل التهديد الشامل.

صور الأقمار الصناعية

يوفر صور الأقمار الصناعية للمحللين رؤية طيور للأرض ، مما يسمح بمراقبة تغييرات التضاريس والحركات العسكرية والميزات الحرجة الأخرى.هذه التكنولوجيا لا تقدر بثمن لتحديد مواقع الصواريخ ، وتتبع حركات المركبات ، ومراقبة التغييرات في المناطق الحساسة.

تقدم Google Earth Pro ميزات عرض الصور الفضائية المتقدمة والتحليل.تتضمن Google Earth Pro إمكانيات صور تاريخية ، والتي تمكن المحللين من مراقبة التغييرات مع مرور الوقت.تجعل صورها عالية الدقة وواجهة سهلة الاستخدام أداة أساسية للتحليل المكاني التفصيلي.أدوات التشفير

تعد أدوات التشفير ضرورية لفك تشفير الرسائل المشفرة وتفسيرها.تستخدم هذه الأدوات خوارزميات معقدة لكسر الرموز ، وهو أمر حيوي لوكالات الاستخبارات التي تراقب الاتصالات من الحكومات الأجنبية أو الجماعات الإرهابية.

veracrypt

هو برنامج تشفير القرص المجاني مفتوح المصدر يعزز الأمان للبيانات المشفرة.تدعم Veracrypt مجموعة متنوعة من خوارزميات التشفير ويمكنها تأمين أقسام القرص بأكملها وكذلك الملفات الفردية.تجعل معايير التشفير القوية وسهولة الاستخدام خيارًا مفضلاً لمعالجة البيانات الآمنة.منصات الذكاء التهديد

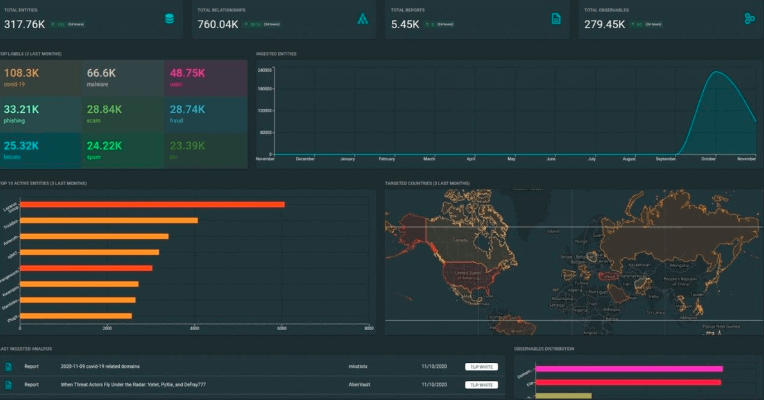

تقوم هذه المنصات بتجميع وتحليل بيانات التهديد من مصادر متعددة ، مما يتيح للمحللين تحديد التهديدات المحتملة والاستجابة لها بشكل فعال.

MISP

(منصة مشاركة معلومات البرامج الضارة) هي منصة استخبارات التهديد مفتوحة المصدر تساعد على جمع بيانات التهديد ومشاركتها وربطها.يوفر MISP قدرات مشاركة متقدمة وخلاصات تهديدات قابلة للتخصيص ، مما يعزز التعاون بين مجتمعات الاستخبارات.تضمن طبيعتها مفتوحة المصدر تحسينًا مستمرًا وقدرة على التكيف مع التهديدات الناشئة.أدوات Osint (ذكاء المصدر المفتوح)

تعد أدوات OSINT ضرورية لجمع المعلومات من المصادر المتاحة للجمهور ، بما في ذلك المواقع الإلكترونية ووسائل التواصل الاجتماعي والمنتديات.

opencti

(Open Cyber That Intelligence) هي منصة مفتوحة المصدر لإدارة وتحليل ذكاء التهديد السيبراني.يدمج OpenCti بسلاسة مع أدوات الذكاء الأخرى ويوفر إطارًا شاملاً لإدارة بيانات التهديد.تدعم ميزاتها التعاونية والوثائق الواسعة مجموعة واسعة من عمليات الاستخبارات.أدوات تحليل البرامج الضارة

تساعد هذه الأدوات في تحليل عينات البرامج الضارة لفهم سلوكها وتأثيرها المحتمل.

صندوق الرمل الوقواق