Plataformas de inteligência de ameaças de código aberto

O que é a inteligência de ameaça de código aberto (OSINT)?

A inteligência de ameaça de código aberto (OSINT) envolve a coleta e a análise de dados disponíveis ao público para identificar e mitigar ameaças à segurança.Ele usa informações de fontes como sites, fóruns e mídias sociais para fornecer informações sobre possíveis ameaças cibernéticas.

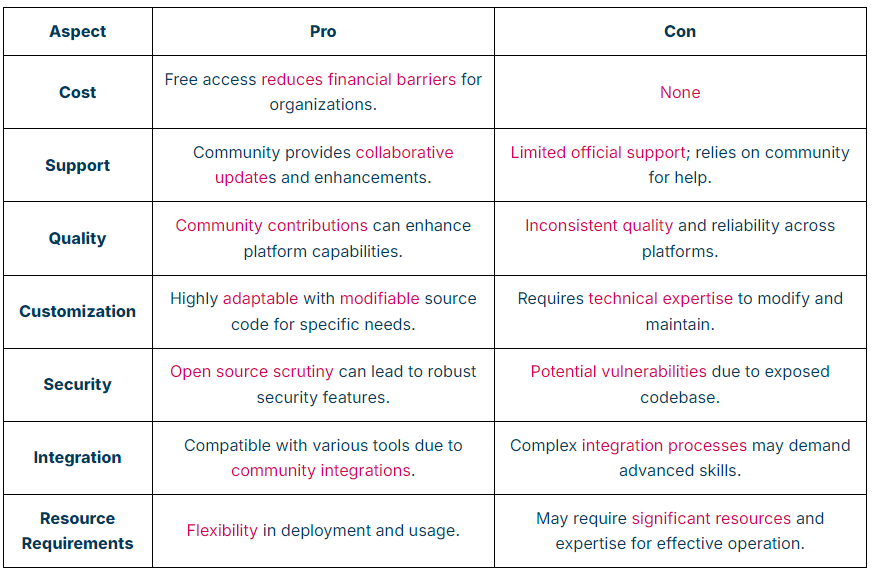

Prós e contras das plataformas de inteligência de ameaças de código aberto

As plataformas de inteligência de ameaças de código aberto oferecem benefícios significativos, como eficiência de custo-benefício, com acesso gratuito, personalização por meio do código-fonte modificável e uma gama diversificada de integrações devido a aprimoramentos orientados pela comunidade.

No entanto, eles também apresentam desafios, incluindo apoio oficial limitado, que depende fortemente de fóruns da comunidade, qualidade e confiabilidade variáveis, vulnerabilidades de segurança potenciais de uma base de código exposta e requisitos substanciais de recursos para personalização, integração e manutenção eficazes.Essas plataformas são ideais para organizações que podem aproveitar os recursos e conhecimentos da comunidade, mas podem representar riscos para aqueles que precisam de apoio e segurança consistentes e de alta qualidade.

Aqui está uma visão abrangente dos prós e contras para alavancar uma plataforma CTI de código aberto.

9 fontes de inteligência de ameaças de código aberto

Não importa que tipo de inteligência de ameaças você precise, você pode encontrar um recurso disponível ao público.

1. Notícias e eventos da Agência de Segurança da Cibersegurança e Infraestrutura (CISA)

A página de notícias e eventos da CISA fornece uma infinidade de informações de inteligência de ameaças.Como ponto focal do compartilhamento de informações de segurança cibernética do governo dos EUA, a página de notícias e eventos complementa o Feed de Inteligência de Ameaças da CISA Automated Indicator (AIS), fornecendo documentos adicionais além dos indicadores de ameaça cibernética legíveis por máquina.

A página de notícias e eventos oferece os seguintes alertas e conselhos de segurança cibernética:

· Alertas

· Relatórios de análise

· Conselhos de segurança cibernética

· Conselhos de ICS

· Conselhos médicos do ICS

2. Canário vermelho

O blog Canário Vermelho fornece artigos sobre novos clusters de atividades, variantes de malware e campanhas de ameaças.A empresa publica vários relatórios, incluindo:

· Um relatório anual de detecção de ameaças

· Um relatório anual de tendências e takeaways

· Artigos mensais de informações de inteligência

Além disso, oferece mergulhos profundos técnicos em várias ameaças, incluindo as IOCs.

3. Sans Internet Storm Center

O Sans Internet Storm Center fornece vários recursos para profissionais de segurança.Dirigido por voluntários, o Internet Storm Center oferece:

· Infocon:um rastreador codificado por cores que reflete atividades maliciosas e possíveis interrupções de conectividade

· Podcasts:Conteúdo curto de áudio diário em vários tópicos com links para recursos adicionais

· Diários:Postagens técnicas discutindo várias questões e ameaças de segurança

· Dados:Lista de atividades de ameaças, incluindo números de relatórios, metas e fontes, mapa do mundo mostrando os tipos de atividades atuais e os 10 principais IPs de origem a qualquer momento

· Ferramentas:links para recursos e ferramentas adicionais para ajudar

· Painel:visualizações mostrando a atividade superior

4. Microsoft

A Microsoft está bem posicionada para fornecer inteligência avançada de ameaças, pois os atores de ameaças têm como alvo suas tecnologias populares e possui os recursos para se envolver em pesquisas.Os blogs de inteligência de ameaças da Microsoft contêm pesquisas de segurança e inteligência de ameaças da rede de especialistas em segurança da organização.

A gama de tópicos inclui:

· Divs profundos em atores de ameaças e sua atividade atual

· Novos tipos de ataque de phishing

· Ameaças baseadas em diferentes tipos de ambientes, como os telefones devOps ou Android

· Relatórios de tendências de ataque e insights

5. Pulsedivo

O Pulsedive é uma plataforma de inteligência de ameaças gratuita, onde os usuários podem pesquisar, digitalizar e enriquecer IPS, URLs, domínios e outros COI que obtêm de seus feeds de inteligência de ameaças.

Os usuários podem pesquisar por indicador com base em qualquer combinação de:

· Valor

· Tipo

· Risco

· Timestamp pela última vez

· Ameaça

· Alimentar

· Atributo

· Propriedade

Eles também podem pesquisar ameaças com base em qualquer combinação de:

· Nome da ameaça

· Alias

· Categoria

· Risco

· Timestamp pela última vez

· Alimentar

· Atributo da ameaça

6. Phishtank

Operado pelo Cisco Talos Intelligence Group, o Phishtank é um projeto colaborativo que coleta dados e informações sobre phishing.Os usuários podem

· Envie phishes suspeitos

· Rastrear suas submissões

· Verifique os envios de outros usuários

Eles também podem procurar o arquivo phish por marca direcionada ou ASN para determinar se um ataque de phishing suspeito

· Válido

· Inválido (não um phish)

· Desconhecido

Além disso, eles podem filtrar os resultados:

· On-line

· Offline

· Desconhecido

O Phishtank também fornece uma opção de alimentação API e RSS para facilitar o compartilhamento de dados.

7. VIRUSTOTAL

Os dados do VirustSTOTal agregados de ferramentas antivírus e dos mecanismos de varredura on -line para que os usuários possam verificar se sua ferramenta antivírus pode ter perdido.A VirustSatal atualiza a assinatura de malware com frequência para fornecer os melhores dados possíveis.

Além disso, os usuários podem analisar:

· Arquivos

· Domínios

· IPS

· URLs

O Virustottal notifica os usuários quando uma solução antivírus determina que um arquivo enviado é malicioso e exibe o rótulo de detecção.A maioria dos scanners de URL também distinguirá entre o tipo de site, incluindo malware, phishing e suspeito.

Virustotal oferece as seguintes ferramentas:

· Scripts de API e bibliotecas de clientes

· Regras de Yara

· Aplicativos de mesa

· Extensões do navegador

· Aplicativos móveis

8. Torbot

O Torbot é uma ferramenta que automatiza rastrear e identificar diferentes serviços na rede TOR, ajudando pesquisadores e desenvolvedores a superar a complexidade e o anonimato da rede.De acordo com o site da OWASP, a Torbot atualmente contém os seguintes recursos concluídos:

· Rastreador de cebola

· Obtenha e -mails do site

· Salvar informações de rastreamento no arquivo json

· Rastrear domínios personalizados

· Verifique se o link está ao vivo

· Updater incorporado

9. Intelligencex Telegram Search Engine

O mecanismo de pesquisa do Intelx Telegram permite que os usuários digitem termos de pesquisa ou uma série de frases relacionadas.A pesquisa retornou informações do Telegram:

· Canais

· Usuários

· Grupos

· Bots

As 7 principais plataformas de inteligência de ameaças de código aberto em 2024

As plataformas de inteligência de ameaças de código aberto fazem uso de dados de inteligência de ameaças obtidos de fontes abertas disponíveis ao público.Fóruns de segurança e listas de anúncios de segurança nacional e internacional são exemplos.

Aqui estão as 7 melhores plataformas de inteligência de ameaças que você pode optar por aprimorar a segurança cibernética da sua empresa:

Plataformas gratuitas de inteligência de ameaças de código aberto

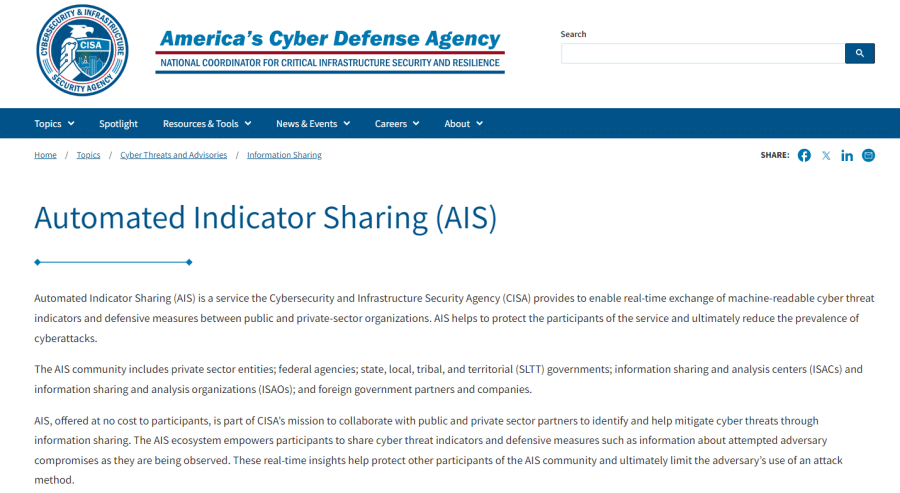

AIS

O AIS (compartilhamento de indicadores automatizados) está vinculado ao Departamento de Segurança Interna (DHS).O Serviço AIS facilita o governo federal e o setor privado para trocar rapidamente indicadores de ameaça cibernética.

A AIS emprega dois padrões abertos:

- A expressão estruturada de informações de ameaças (STIXTM) para indicadores de ameaças cibernéticas e informações de medidas defensivas, e

-A troca automatizada confiável de informações indicadoras (táxi) para comunicações de máquina a máquina.

Esses padrões permitem o compartilhamento de detalhes da atividade de ameaças (técnicas, métodos, processos, vulnerabilidades, planos de ação) por meio de um protocolo de comunicação.

Pulsedivo

O Banco de Dados de Inteligência de Ameaças da Comunidade gratuito compila feeds de código aberto (examinando um grande número de IPs, domínios e URLs reunidos a partir de feeds e envios de usuários em todo o mundo), enriquece os COI e os executa usando um algoritmo de pontuação de risco que aumenta a qualidade dos dados.

Os usuários podem usar o Pulsedive para enviar, encontrar, correlacionar e atualizar as IOCs, além de listar fatores de risco sobre o motivo pelo qual os COI são considerados ameaças.

TypeDB CTI

Dados typeDB - O CTI é uma excelente plataforma de inteligência de ameaças de código aberto que permite às empresas armazenar e gerenciar seu conhecimento sobre inteligência de ameaças cibernéticas (CTI).

Ajuda os profissionais a reunir informações fragmentadas do CTI em um único banco de dados e a descobrir insights adicionais de ameaças cibernéticas.Mitre ATT & CK é um exemplo de conjunto de dados em seu repositório.

Como a exclusividade dos valores dos atributos é uma garantia de banco de dados, o typeDB permite links entre valores de hash, endereços IP ou qualquer outro valor de dados compartilhado a ser formado automaticamente.

Os valores exclusivos de qualquer tipo de dados são armazenados apenas uma vez quando os atributos são adicionados e todas as aplicações futuras desses valores são vinculadas por meio de associações.

Yeti

Yeti é um repositório para a inteligência de ameaças cibernéticas que é aberta, distribuída, amigável para máquinas e analistas, criada por e para respondedores de incidentes.A plataforma compila inteligência de ameaças, TTPs, indicadores de comprometimento e observáveis em um repositório único e centralizado, além de enriquecer automaticamente os observáveis (por exemplo, resolver domínios, geoloca IPS).

Convenientemente, ele possui uma interface de usuário para seres humanos e uma interface da API da Web para pontos de extremidade, permitindo uma integração simples com outras ferramentas que as empresas podem usar.

Plataformas de inteligência de ameaças de código aberto pago

Anomali ameaçam

O Anomali AmeakStream usa 140 feeds de código aberto.Os usuários também podem comprar mais feeds de inteligência na App App Store.Esta informação extra fornece contexto às ameaças, que reduzem os falsos positivos.

Os ameaças anomalis reúnem muitos indicadores de ameaça para encontrar novos ataques.Ele usa um algoritmo de aprendizado de máquina para pontuar os COI, ajudando as equipes de segurança a maximizar as tarefas de mitigação.

LookingGlass Cyber Solutions

O LookingGlass coleta dados estruturados e não estruturados de mais de 87 feeds.Também compra feeds comerciais extras.

Ao fornecer dados relevantes, o LookingGlass ajuda organizações multinacionais e governos com proteção de ameaças unificadas contra ataques cibernéticos complexos.

Além disso, uma equipe global de analistas de segurança agrega valor aos dados da plataforma de inteligência de ameaças de vidro.

AT&T Cibersegurança

A AlienVault Labs e sua extensa troca de ameaças abertas (OTX), a maior troca de ameaças colaborativas de origem da multidão do mundo, fornecem inteligência cibernética à Unified Security Management (USM) da AT&T Cybersecurity (USM).

O USM atualiza a cada 30 minutos e fornece detecção de ameaças centralizadas, resposta a incidentes e gerenciamento de conformidade para ambientes em nuvem e local.

Avaliando a eficácia dos recursos de inteligência de ameaças de código aberto

Embora existam inúmeras ferramentas e feeds de inteligência de ameaças de código aberto disponíveis, nem todos os recursos são criados iguais.Para aproveitar ao máximo esses recursos e garantir que sua organização esteja recebendo a inteligência mais valiosa e relevante, é essencial avaliar sua eficácia.Nesta seção, discutiremos vários fatores a serem considerados ao avaliar a qualidade e a utilidade dos recursos de inteligência de ameaças de código aberto.

Timeliness:A natureza em rápida evolução das ameaças cibernéticas exige atualizações em tempo real ou quase em tempo real sobre novas vulnerabilidades, malware e atores de ameaças.Ao avaliar um recurso, considere a frequência das atualizações e verifique se as informações fornecidas são atuais e relevantes.

Relevância:O valor da inteligência de ameaças está diretamente ligado à sua relevância para sua organização e indústria.Concentre -se em recursos que oferecem informações sobre ameaças e vulnerabilidades específicas ao seu setor, bem como aquelas que fornecem inteligência acionável, como indicadores de compromisso (COI).

Precisão:A inteligência precisa das ameaças é essencial para a tomada de decisão e resposta eficaz.Avalie a qualidade e a confiabilidade dos dados fornecidos por um recurso, considerando fatores como a fonte das informações e o processo usado para validação de dados.

Completude:A inteligência abrangente de ameaças deve cobrir vários aspectos das ameaças cibernéticas, de vulnerabilidades e explorações a malware e campanhas de phishing.Ao avaliar os recursos, verifique se eles fornecem uma visão holística do cenário de ameaças, abordando várias dimensões do risco cibernético.

Facilidade de integração:A capacidade de integrar perfeitamente a inteligência de ameaças à sua infraestrutura de segurança existente é crucial para maximizar seu valor.Procure recursos que ofereçam formatos padronizados, como Stix ou Taxii, que facilitam a integração suave com ferramentas e plataformas de segurança.

Envolvimento da comunidade:Recursos que promovem a colaboração e o compartilhamento de informações entre os profissionais de segurança podem fornecer informações e perspectivas valiosas.Envolver -se com comunidades ativas e experientes podem melhorar a qualidade da inteligência de ameaças que você recebe.

Ao considerar esses fatores ao avaliar os recursos de inteligência de ameaças de código aberto, as organizações podem identificar as ferramentas e feeds mais valiosos e eficazes para suas necessidades.Isso lhes permite tomar decisões mais informadas e desenvolver estratégias robustas para mitigar ameaças cibernéticas emergentes e proteger seus ativos digitais.

Conclusão

Os atores de ameaças nunca pararão de criar maneiras de realizar seus ataques, de modo que a tecnologia de segurança cibernética também deve acompanhar.

As empresas podem se beneficiar de toda a profundidade do conhecimento da comunidade global de segurança cibernética usando plataformas de inteligência de ameaças cibernéticas, particularmente as de código aberto.

Os feeds de dados dessas ferramentas obtêm atualizações em tempo real de profissionais e empresas internacionais, mantendo você atualizado com todas as variações potenciais de ataque.