Como navegar no mundo da inteligência de ameaças cibernéticas: insights e estratégias essenciais

No cenário em constante evolução da segurança cibernética, permanecer à frente de ameaças em potencial é fundamental para as organizações.É aqui que a inteligência de ameaças entra em jogo.A inteligência de ameaças não se trata apenas de coletar dados;Trata -se de decifrar as intenções, objetivos e padrões de ataque de possíveis atores de ameaças.Ao fazer isso, as organizações podem tomar decisões informadas e proativas, mudando de defesa reativa para ofensa estratégica na batalha em andamento contra ameaças cibernéticas.

O que é inteligência de ameaças?

A inteligência de ameaças representa a compilação, refinamento e exame de dados para obter informações sobre as intenções, objetivos e padrões de ataque de possíveis atores de ameaças.Essa inteligência permite decisões de segurança mais rápidas, mais experientes e orientadas a dados, mudando a resposta da organização de uma postura reativa para uma proativa na batalha em andamento contra ameaças cibernéticas.

A importância da inteligência de ameaças cibernéticas

Conforme definido pelo NIST, a inteligência cibernética é um aspecto fundamental da resiliência cibernética de uma organização, abrangendo sua capacidade de prever, suportar, se recuperar e se adaptar a várias ameaças, ataques ou compromissos do sistema.

A Ameak Intelligence é um fator crucial para programas de segurança cibernética, fornecendo insights estratégicos que permitem que as organizações identifiquem e respondam com precisão os ataques cibernéticos.Além disso, o processo de aquisição dessa inteligência ajuda no gerenciamento de riscos, descobrindo fraquezas nos sistemas de segurança cibernética.Isso permite que as equipes de segurança alocem recursos com mais eficiência para lidar com os cibermeates mais prementes específicos para seu setor, protegendo assim dados valiosos, ativos e propriedade intelectual.

Vantagens da inteligência de ameaças cibernéticas

Um programa eficaz de inteligência de ameaças cibernéticas (CTI) apoiado por analistas qualificados pode reforçar significativamente a segurança cibernética e a resiliência de várias maneiras:

· Estabelecer defesa cibernética proativa:Diferentemente das abordagens reativas tradicionais que se concentram em responder a ameaças conhecidas, o CTI permite que as organizações obtenham informações sobre possíveis atores de ameaças e antecipem ataques futuros.

· Melhorar o plano de gerenciamento de riscos:A CTI oferece informações acionáveis sobre as motivações, ferramentas e técnicas usadas por possíveis atores de ameaças.Oficiais de segurança da informação (CISOs) e Centros de Operações de Segurança (SOCs) podem alavancar essas idéias para avaliar os perfis de risco e alocar recursos de segurança cibernética com eficiência, maximizando as capacidades de detecção e proteção de ameaças.

· Melhorando a resposta a incidentes:Além de apoiar medidas preventivas, o CTI fornece informações que aprimoram a preparação de uma organização para responder e se recuperar de ataques cibernéticos.Uma compreensão completa das circunstâncias da violação pode minimizar significativamente seu impacto.

· Aumentar a conscientização dos funcionários:As organizações podem aproveitar o CTI para educar os funcionários sobre ameaças cibernéticas e estabelecer procedimentos e treinamento operacionais orientados para a segurança, aumentando assim sua postura geral de segurança.

Os desafios da inteligência cibernética

À medida que a importância de coletar a Inteligência da Cibermea (CTI) cresce no mundo digital de hoje, é acompanhada por um conjunto de desafios únicos.Aqui estão alguns notáveis:

· Sobrecarga de informações:No domínio da inteligência cibernética (CTI), as equipes são confrontadas com a tarefa de não apenas coletar, mas também o processamento e a análise de vastas quantidades de dados.Entre essa vasta gama de informações, é crucial discernir entre atividades comuns e maliciosas.Além disso, a avaliação das ameaças envolve determinar a relevância das informações para o setor, tamanho e perfil de risco específico da organização, levando em consideração vários outros fatores.

· Atualizações de informações:O sucesso de um programa CTI depende muito da prontidão das informações que estão sendo examinadas.As decisões formuladas com base no CTI desatualizado podem dificultar a capacidade de uma organização de detectar ameaças, aumentando assim sua vulnerabilidade aos ataques cibernéticos.

· Conformidade:Um aspecto significativo do CTI envolve o tratamento de informações de identificação pessoal (PII).É imperativo para as organizações garantir que todos os sistemas de CTI sigam os regulamentos de proteção de dados aplicáveis, protegendo assim a privacidade dos indivíduos.

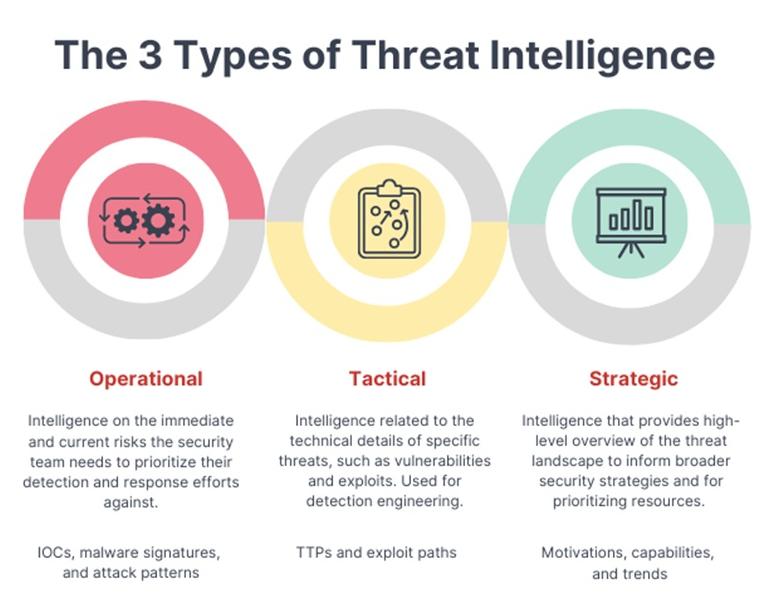

Tipos de inteligência de ameaças cibernéticas

A inteligência de ameaças cibernéticas encapsula a compilação e análise de dados de segurança cibernética de várias fontes, utilizando algoritmos analíticos avançados.Ao coletar grandes quantidades de dados sobre as ameaças e tendências atuais de segurança cibernética e executar análises nesses dados, os provedores de inteligência de ameaças são capazes de extrair insights acionáveis que capacitam seus clientes a detectar e impedir as ameaças cibernéticas de maneira mais eficaz.

As organizações exibem uma gama diversificada de requisitos de inteligência, abrangendo informações básicas sobre as variantes atuais de malware empregadas em campanhas de ataque a idéias de alto nível destinadas a orientar investimentos estratégicos e formulação de políticas.Esta diversidade requer a classificação da inteligência de ameaças em três tipos distintos:

· Operacional:A inteligência de ameaças operacionais enfatiza as ferramentas (como malware e infraestrutura) e técnicas empregadas por invasores cibernéticos para alcançar seus objetivos.Esse entendimento ajuda analistas e caçadores de ameaças na identificação e compreensão de campanhas de ataque.

· Tático:A inteligência de ameaças táticas centra -se na identificação de tipos específicos de malware ou outros ataques cibernéticos usando indicadores de compromisso (IOCs).Essa inteligência é ingerida por soluções de segurança cibernética e utilizada para detectar e mitigar ataques de entrada ou contínua.

· Estratégico:A inteligência estratégica de ameaças oferece uma perspectiva de alto nível, concentrando-se em tendências abrangentes no cenário de ameaças cibernéticas.Esse tipo de inteligência atende aos executivos, geralmente sem um histórico de segurança cibernética, que exige uma compreensão do risco cibernético de sua organização como um componente de seu planejamento estratégico.

Ciclo de vida da inteligência de ameaças cibernéticas

Especialistas em segurança cibernética aplicam o conceito de ciclo de vida à inteligência de ameaças.Um ciclo de vida padrão para ameaças cibernéticas compreende os seguintes estágios: direção, coleta, processamento, análise, disseminação e feedback.

Fase 1: Direção

Esta fase gira em torno do estabelecimento dos objetivos do programa de inteligência de ameaças.Pode incluir:

· Identificar as áreas organizacionais que exigem proteção e possivelmente priorizando -as.

· Determinar a inteligência específica de ameaças necessária para proteger os ativos e responder a ameaças em potencial.

· Compreender o potencial impacto organizacional de uma violação de segurança cibernética.

Fase 2: Coleção

Esta fase envolve a coleta de dados para cumprir os objetivos definidos no estágio de orientação.Tanto a quantidade quanto a qualidade dos dados são essenciais para evitar a falta de ameaças cruciais ou serem enganados por falsos positivos.As organizações precisam identificar suas fontes de dados, como:

· Metadados de redes internas e dispositivos de segurança

· Fluxos de dados de ameaças de instituições de segurança cibernética confiáveis

· Entrevistas com partes interessadas experientes

· Sites de notícias e blogs de código aberto

Fase 3: Processamento

Todos os dados coletados devem ser transformados em um formato que a organização possa utilizar.Diferentes métodos de coleta de dados requerem métodos distintos de refinamento.Por exemplo, dados de entrevistas humanas podem exigir verificação e verificação cruzada com outras fontes de dados.

Fase 4: Análise

Depois de refinar os dados em um formato utilizável, ele passa por análise.A análise transforma as informações em inteligência acionável que pode orientar as decisões organizacionais.Essas decisões podem abranger investimentos crescentes em recursos de segurança, investigando ameaças específicas, tomando ações para mitigar ameaças iminentes e determinar as ferramentas de inteligência de ameaças necessárias.

Fase 5: disseminação

Após a realização de análises completas, é crucial disseminar as recomendações fundamentais e conclusões às partes interessadas pertinentes da organização.Cada equipe da organização possui requisitos únicos.Para garantir uma disseminação eficaz da inteligência, é aconselhável perguntar sobre as necessidades de inteligência específicas de cada público, o formato preferido e a frequência da disseminação.

Fase 6: Feedback

O feedback obtido das partes interessadas serve como uma contribuição valiosa para aprimorar o programa de inteligência de ameaças, alinhando -o com os requisitos e objetivos de todos os grupos.O termo 'ciclo de vida' ressalta o fato de que a inteligência de ameaças não é um processo linear ou único.Em vez disso, é uma abordagem circular e iterativa que as organizações adotam para o refinamento e melhoria contínuos.

Compreendendo a evolução das estruturas de inteligência de ameaças cibernéticas

À medida que o mundo digital se transforma continuamente, as organizações estão constantemente à procura de maneiras de proteger seus ativos de uma onda implacável de ameaças cibernéticas.Nesse contexto, a Inteligência de Ameaças Cibernéticas (CTI) tornou -se um armamento defensivo essencial.

O significado das estruturas da CTI está em sua capacidade de fornecer às empresas o conhecimento e as estratégias necessárias para prever e combater ataques cibernéticos.Para entender completamente o valor das estruturas mais recentes da CTI, é imperativo aprofundar sua evolução.

Uma breve história de inteligência de ameaça cibernética

O início das estruturas da CTI remonta aos primeiros dias da Internet, onde as medidas de segurança eram predominantemente reativas, centradas na detecção e contenção de ameaças depois de já haviam violado sistemas.

À medida que as ameaças cibernéticas se multiplicavam e se tornaram abordagens mais sofisticadas e reativas se mostraram insuficientes.Isso levou ao advento da CTI, oferecendo uma abordagem estratégica proativa que envolveu:

· Identificando

· Entendimento

· Preparação para ameaças em potencial antes que as vulnerabilidades fossem exploradas

As estruturas iniciais do CTI foram relativamente básicas e muitas vezes dificultadas por fontes de dados limitadas e dependência da análise manual.No entanto, à medida que a tecnologia avançava, as organizações ganharam a capacidade de coletar grandes quantidades de dados de diferentes fontes.Isso levou à integração de análise de big data e aprendizado de máquina nas estruturas do CTI.Essa mudança facilitou a coleta e análise de dados automatizados, permitindo que as equipes de segurança peneire com mais eficácia por meio de grandes quantidades de dados para identificar ameaças iminentes.

Nos últimos anos, as estruturas da CTI passaram por avanços significativos, impulsionados pela evolução da IA, análise preditiva e computação em nuvem.As estruturas de hoje aproveitam essas tecnologias para:

· Fornecer inteligência de ameaças oportuna e precisa

· Reconhecer padrões e tendências

· Previsão de ameaças em potencial no futuro

Esses avanços reforçaram as defesas organizacionais para níveis sem precedentes.Além disso, a integração do CTI com outros domínios de segurança, como gerenciamento de riscos e resposta a incidentes, tornou -se crucial, promovendo uma abordagem mais holística e coesa da segurança cibernética.

6 etapas para a construção de uma estrutura de inteligência de ameaças cibernéticas

Procurando estabelecer uma estrutura de inteligência de ameaças cibernéticas para sua organização?Aqui está um guia passo a passo para ajudá-lo ao longo do caminho:

Etapa 1: Identificando possíveis vetores de ameaças

Antes de montar uma defesa, é crucial entender as fontes potenciais de ameaças cibernéticas.A identificação de vetores e atores de ameaças dá à sua empresa uma imagem mais clara de suas fraquezas digitais.Colabore com suas equipes de segurança e utilize plataformas de segurança cibernética para descobrir padrões e tendências que indicam possíveis caminhos de ataque.Reconhecer riscos como campanhas de phishing, redes de distribuição de malware, representação de sites e até insiders maliciosos podem fortalecer significativamente sua postura de defesa.

Etapa 2: Reunindo Inteligência

Depois de identificar ameaças em potencial, é hora de reunir inteligência acionável sobre elas.Aproveite uma combinação de ferramentas de inteligência de código aberto (OSINT), feeds do setor e plataformas proprietárias para coletar dados abrangentes.Sua equipe de segurança de informações deve ter as informações mais recentes para apoiar esse estágio e fornecer inteligência oportuna.

Etapa 3: Analisando os dados

Depois de reunir inteligência, o próximo passo é analisar e interpretar os dados.Colaborar de perto com as equipes de detecção de fraude, pois elas podem oferecer informações únicas sobre possíveis vulnerabilidades e anomalias financeiras.Utilize ferramentas avançadas de análise para analisar os dados e descobrir padrões ou irregularidades.Este estágio visa transformar dados brutos em insights acionáveis, garantindo que as ameaças sejam entendidas em seu contexto e escopo adequados.

Etapa 4: desenvolvendo uma estratégia

Com as idéias obtidas, é crucial criar uma estratégia de segurança abrangente.A pedra angular de uma estratégia eficaz reside em conceber contramedidas contra ameaças identificadas.Isso pode envolver o fortalecimento dos protocolos de autenticação, o aperto dos controles de acesso ou o emprego de técnicas de criptografia de ponta para estabelecer uma linha de defesa inicial robusta.

No entanto, nenhuma defesa é infalível.Isso requer o desenvolvimento de planos de resposta a incidentes.Esses planos de contingência detalham as etapas a serem tomadas em caso de violação, visando medidas rápidas e minimizando possíveis danos.Tudo, desde a neutralização imediata da ameaça até os protocolos de comunicação, informando as partes interessadas sobre a violação.

Dada a natureza em constante evolução das ameaças cibernéticas, uma estratégia estática é insuficiente.É vital que a estratégia de segurança permaneça adaptável, com provisões para revisões e atualizações periódicas.Consultas regulares com a segurança e as equipes de TI são essenciais para conseguir isso.Sua experiência prática e experiência fornecem feedback inestimável, garantindo que a estratégia permaneça abrangente, atualizada e capaz de abordar as ameaças mais recentes.

Etapa 5: executando a estratégia

Uma estratégia só é eficaz se for implementada corretamente.A próxima etapa envolve a execução dos planos criados.Isso pode envolver patches de vulnerabilidades de software, implantando sistemas avançados de detecção de intrusões e muito mais.Nesse estágio, a colaboração perfeita entre equipes de negócios digitais, equipes de fraude e pessoal de segurança é fundamental para garantir que as estratégias sejam implementadas com precisão e os sistemas vulneráveis sejam fortificados contra possíveis ataques.

Etapa 6: Monitoramento e Melhoria Contínuos

O cenário de ameaças digitais está em constante evolução.O que funciona hoje pode estar obsoleto amanhã.Portanto, é essencial implementar uma estrutura de inteligência de ameaças cibernéticas e monitorar e melhorar continuamente.Auditorias regulares, verificações do sistema e loops de feedback podem garantir que suas defesas permaneçam impenetráveis.Respostas abrangentes e estruturadas tornam -se imperativas à medida que as ameaças cibernéticas crescem em complexidade.A incorporação dessas etapas no desenvolvimento da estrutura de inteligência de ameaças cibernéticas de sua organização abrirá caminho para um sistema de defesa robusto e dinâmico.

Conclusão

Em conclusão, a inteligência de ameaças é a pedra angular da segurança cibernética moderna.Ele capacita as organizações a antecipar, se preparar e mitigar as ameaças cibernéticas de maneira eficaz.Desde o estabelecimento de estratégias proativas de defesa até o aprimoramento dos recursos de resposta a incidentes, a inteligência de ameaças desempenha um papel fundamental na proteção de dados, ativos e propriedade intelectual valiosos.Ao abraçar o poder da inteligência de ameaças, as organizações podem navegar no complexo cenário de segurança cibernética com confiança e resiliência.