Defendendo contra ameaças cibernéticas: informações abrangentes para 2024

Na era digital de hoje, as ameaças cibernéticas são um perigo sempre presente, evoluindo em complexidade e frequência.De malware e ataques de phishing a operações cibernéticas do Estado-nação, o cenário de ameaças cibernéticas é vasto e variado.À medida que as organizações se tornam mais dependentes da tecnologia, entender e mitigar essas ameaças é crucial.Este artigo investiga os tipos de ameaças cibernéticas, perfis de atores comuns de ameaças e estratégias para combater esses riscos, equipando os leitores com o conhecimento para proteger seus ativos digitais de maneira eficaz.

Entendendo ameaças cibernéticas

Uma ameaça cibernética é qualquer atividade maliciosa destinada a danificar, roubar ou interromper dados e sistemas críticos.Essas ameaças podem variar de golpes evidentes, como e -mails de phishing, a ataques sutis e sofisticados, como malware, que se infiltram em uma rede e permanecem não detectados por períodos prolongados.As ameaças cibernéticas comuns incluem vírus de computador, violações de dados e ataques de negação de serviço (DOS).À medida que a dependência da tecnologia aumenta, o mesmo ocorre com a prevalência e sofisticação dessas ameaças.A conscientização e a compreensão desses riscos são cruciais para a prevenção e resposta eficazes.

Tipos de ameaças cibernéticas

Malware

Malware, ou "software malicioso", foi projetado para danificar ou interromper os sistemas.É predominante em ataques cibernéticos, frequentemente usados para obter acesso não autorizado, destruir dados ou roubar informações confidenciais.Os tipos comuns incluem:

Ransomware:Criptografa os dados de uma vítima, exigindo um resgate por seu lançamento.

Horse Trojan:Disfarça -se como software legítimo para infiltrar os sistemas.

Spyware:Coleta secretamente informações pessoais.

Worms:Auto-replicar para se espalhar pelas redes.

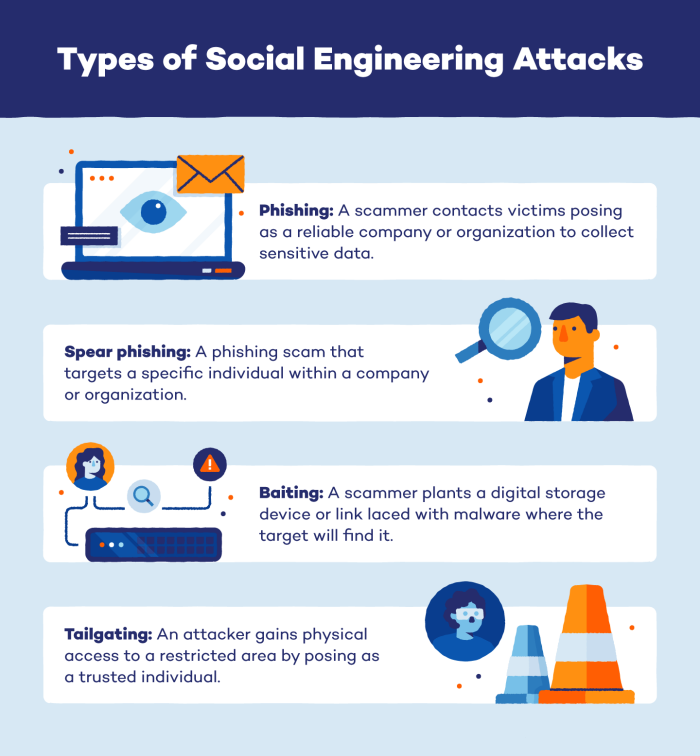

Engenharia Social e Phishing

A Engenharia Social engana os indivíduos a revelar informações confidenciais.Phishing, uma tática comum, usa e -mails ou mensagens enganosos para roubar dados pessoais.Variações incluem:

Phishing Spear:Tem como alvo indivíduos específicos com mensagens personalizadas.

Phishing de baleia:Visa alvos de alto perfil, como executivos.

Compromisso de e -mail de negócios (BEC):Refirme contatos confiáveis para roubar dados ou dinheiro.

Nome do domínio Foldação:Usa sites falsos para induzir os usuários a inserir informações confidenciais.

Ataque de homem no meio

Em um ataque MITM, um invasor intercepta a comunicação entre duas partes para roubar dados.As redes Wi-Fi não garantidas são alvos comuns.

Ataque de negação de serviço

Um ataque do DOS inunda um sistema com tráfego, tornando -o inutilizável.Um ataque de DOS (DDoS) distribuído usa vários dispositivos para amplificar o efeito, geralmente através de uma botnet.

Explorações de dias zero

Explorações de dia zero direcionam vulnerabilidades não patches em software ou hardware.Um exemplo notável é a vulnerabilidade Log4Shell no Apache Log4J, afetando vários sistemas globalmente.

Ataques de senha

Esses ataques envolvem roubar ou adivinhar as credenciais de login.As técnicas incluem engenharia social e ataques de força bruta, que tentam sistematicamente senhas diferentes.

Ataques da Internet das Coisas (IoT)

Os ataques da IoT exploram vulnerabilidades em dispositivos conectados, como gadgets domésticos inteligentes e controles industriais, geralmente para roubar dados ou criar botnets.

Ataques de injeção

Os ataques de injeção inserem código malicioso em software, permitindo que os hackers controlem bancos de dados ou sites.Os tipos comuns incluem:

Injeção SQL:Manipula as consultas SQL para acessar ou alterar as informações do banco de dados.

Script de câmara cruzada (XSS):Injeta scripts em páginas da web, afetando os usuários que visitam o site.

Atores comuns de ameaças cibernéticas

As ameaças cibernéticas decorrem de vários atores maliciosos, cada um com motivações e métodos distintos:

Organizações criminosas

Essas entidades funcionam como empresas, empregando inúmeros hackers para executar phishing, ataques de malware e golpes para obter ganhos financeiros.

Estados-nação

As nações hostis se envolvem em operações cibernéticas para interromper as comunicações, criar caos e danificar a infraestrutura crítica em outros países.

Organizações terroristas

Os terroristas usam ataques cibernéticos para direcionar infraestrutura essencial, ameaçar a segurança nacional e perturbar as economias, geralmente com a intenção de causar danos físicos.

Insiders desonestos

Funcionários ou afiliados com acesso legítimo, abusando seus privilégios para roubar dados ou sabotar sistemas por razões pessoais ou financeiras.Este grupo inclui funcionários atuais ou antigos, contratados, fornecedores e parceiros.

Hackers

Hackers individuais, impulsionados por motivações pessoais, financeiras ou políticas, alvo, usando uma variedade de técnicas de ataque.Eles geralmente inovam novas ameaças para aprimorar suas capacidades e reputação criminais na comunidade de hackers.

Estratégias para combater as ameaças cibernéticas

As soluções de segurança cibernética são ferramentas críticas que as organizações utilizam para proteger contra várias ameaças cibernéticas, danos acidentais, desastres físicos e outros riscos.Aqui está uma visão geral dos principais tipos de soluções de segurança e suas funções:

Segurança de aplicativos

Essas ferramentas avaliam aplicativos de software para vulnerabilidades durante o desenvolvimento e o teste.Eles também protegem aplicativos na produção de ameaças como ataques de rede, explorações de software e ataques de aplicativos da Web.Ao identificar e atenuar as vulnerabilidades antecipadas, as organizações podem garantir posturas de segurança robustas para suas aplicações.

Segurança de rede

As soluções de segurança de rede monitoram o tráfego de rede para identificar e mitigar atividades potencialmente maliciosas.Eles permitem que as organizações bloqueie, filtrem ou mitigem ameaças, protegendo a integridade e a confidencialidade dos dados em trânsito.

Segurança da nuvem

Implementado em ambientes de nuvem pública, privada e híbrida, as soluções de segurança em nuvem detectam e corrigem as equívocas e as vulnerabilidades.Eles fornecem proteção abrangente para ativos baseados em nuvem e garantem a conformidade com os padrões e regulamentos de segurança.

Segurança do endpoint

Essas soluções são implantadas em dispositivos de extremidade, como servidores e estações de trabalho dos funcionários, para evitar ameaças como malware, acesso não autorizado e exploração do sistema operacional e vulnerabilidades do navegador.A segurança do endpoint é essencial para proteger os dispositivos que formam a última linha de defesa contra ameaças cibernéticas.

Segurança da Internet das Coisas (IoT)

As soluções de segurança da IoT fornecem visibilidade e proteção para dispositivos conectados, que geralmente são ignorados nas estruturas de segurança tradicionais.Eles ajudam a garantir dados sensíveis armazenados em dispositivos IoT e impedir o acesso e a exploração não autorizados.

Inteligência de ameaças

Isso envolve agregar dados de várias fontes sobre assinaturas de ataques e atores de ameaças.A inteligência de ameaças fornece contexto para eventos de segurança, ajudando as equipes de segurança a detectar, entender e responder às ameaças de maneira mais eficaz.Ao alavancar a inteligência das ameaças, as organizações podem permanecer à frente de ameaças emergentes e aumentar sua postura geral de segurança.

Ameaças cibernéticas emergentes

Com o rápido avanço da tecnologia, novas ameaças cibernéticas continuam surgindo.Uma das últimas preocupações é a ascensão dos ataques movidos a IA.Os cibercriminosos usam inteligência artificial para melhorar suas táticas, tornando seus ataques mais sofisticados e mais difíceis de detectar.Além disso, a proliferação de redes 5G introduz novas vulnerabilidades, pois dispositivos mais rápidos e interconectados criam superfícies de ataque maiores.A computação quântica, ainda em sua infância, representa uma ameaça futura aos métodos atuais de criptografia, potencialmente tornando -os obsoletos.Ficar à frente dessas ameaças emergentes requer inovação e adaptação contínuas nas estratégias de segurança cibernética.

Conclusão

As ameaças cibernéticas estão se tornando cada vez mais complexas e diversas, necessitando de medidas de segurança robustas e adaptativas.Compreender os vários tipos de ameaças e os atores por trás deles é essencial para o desenvolvimento de defesas eficazes.Ao implementar soluções abrangentes de segurança cibernética e manter -se informado sobre ameaças emergentes, as organizações podem proteger seus dados, sistemas e operações contra atividades maliciosas.