Guia abrangente de inteligência de ameaças cibernéticas: importância, tipos e estratégias de integração

Entendendo a inteligência de ameaças cibernéticas

A Inteligência de Ameaças Cyber (CTI) envolve avaliar, validar e relatar as ameaças cibernéticas atuais e potenciais para manter a consciência situacional de uma organização.É uma tecnologia dinâmica utilizando a coleta e análise de dados de ameaças históricas para bloquear e remediar ataques cibernéticos.O CTI não é uma solução de hardware, mas depende de táticas, técnicas e procedimentos, formando uma parte crucial de uma arquitetura de segurança.Essa inteligência ajuda a identificar quem ou o que está atacando, por que a organização é direcionada e como detectar compromissos.Além das equipes de TI, toda a organização se beneficia de um sistema CTI bem implementado, pois capacita a prevenção e mitigação proativas de ameaças.

Tipos de inteligência de ameaças cibernéticas

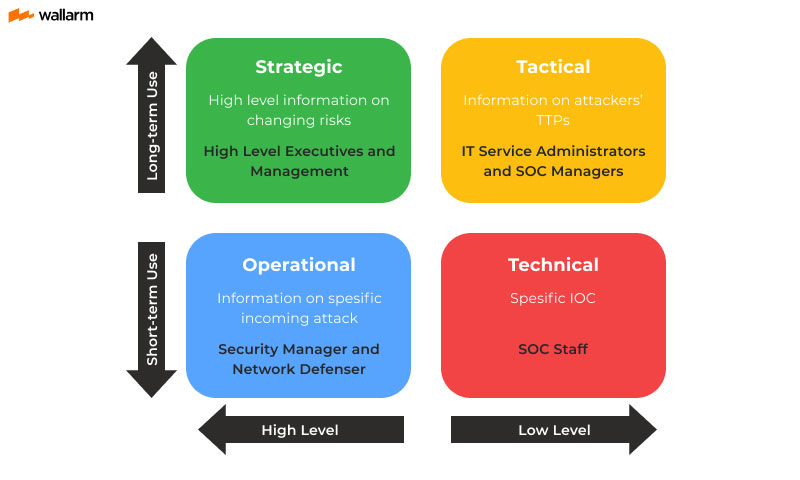

A inteligência de ameaças cibernéticas (CTI) abrange várias categorias, cada uma oferecendo níveis distintos de detalhes técnicos e não técnicos relevantes para a compreensão e mitigação de ameaças cibernéticas.Essas categorias garantem cobertura abrangente do cenário de ameaças, adaptado às necessidades de diferentes partes interessadas dentro de uma organização.

Inteligência estratégica

A inteligência estratégica de ameaças fornece uma visão geral de alto nível do cenário mais amplo de ameaças, com foco nas tendências geográficas, políticas e organizacionais.Esse tipo de inteligência fornece informações sobre o contexto abrangente de ameaças cibernéticas, destacando vulnerabilidades e possíveis impactos nos negócios.Normalmente apresentados aos executivos de nível C e aos principais tomadores de decisão, a inteligência estratégica ajuda a avaliar a necessidade de novas medidas e ferramentas de segurança, identificando ameaças emergentes e suas possíveis consequências.

Inteligência operacional

A inteligência de ameaças operacionais envolve a análise do comportamento humano, grupos de ameaças e atividades do mundo real, levando a ataques cibernéticos.Essa inteligência é derivada de fontes diretas, como atacantes, mídias sociais e salas de bate -papo.A inteligência operacional é crucial para prever o tempo, a natureza e os detalhes dos ataques planejados, permitindo que os profissionais de segurança cibernética se preparem e respondam proativamente a ameaças iminentes.

Inteligência tática

A inteligência tática de ameaças se concentra nos métodos e técnicas usadas pelos invasores.Ele inclui detalhes sobre vetores de ataque, infraestruturas, ferramentas e os tipos de tecnologias e organizações que estão sendo alvo.Essa inteligência ajuda os especialistas em segurança cibernética a elaborar estratégias de prevenção e a entender a probabilidade de serem direcionados por tipos específicos de ataques.A inteligência tática apóia a formulação de mecanismos de defesa, fornecendo informações acionáveis sobre as táticas operacionais dos adversários.

Inteligência técnica

A inteligência técnica de ameaças está centrada em evidências concretas de ataques em andamento ou indicadores de compromisso (COI).Isso inclui detalhes específicos sobre as ferramentas e recursos usados pelos invasores, como endereços IP, e -mails de phishing e domínios maliciosos.A inteligência técnica permite respostas imediatas às ameaças detectadas, identificando e mitigando os indicadores de violações ativas.É essencial para a detecção e resposta de ameaças em tempo real, permitindo esforços rápidos de contenção e remediação.

Por que a inteligência de ameaças cibernéticas é importante?

A inteligência de ameaças cibernéticas (CTI) é crucial porque fornece informações acionáveis derivadas de análises detalhadas de ameaças, permitindo que as organizações se defendam contra ameaças cibernéticas proativamente.Essa inteligência automatiza a identificação e bloqueio de atividades maliciosas nas redes, reduzindo a necessidade de intervenção manual.Ao investir na CTI, as empresas podem explorar bancos de dados de ameaças extensos, aumentando a eficácia de suas medidas de segurança.Essa abordagem proativa garante defesas robustas contra ameaças cibernéticas em evolução, melhorando assim a postura geral de segurança da organização.

Minimiza os riscos de ameaça cibernética

O CTI reduz significativamente o risco de ataques cibernéticos, aumentando a visibilidade em ameaças em potencial e métodos de ataque emergentes.Esse conhecimento permite que as equipes de segurança desenvolvam contramedidas eficazes, salvaguardando dados confidenciais e mantendo a continuidade operacional.

Aumenta a eficiência da equipe de segurança

A integração de soluções CTI, geralmente equipada com recursos automatizados, como a IA, aprimora a eficiência das equipes de segurança cibernética.Essas ferramentas podem processar e validar dados, permitindo que as equipes se concentrem em medidas estratégicas de defesa e reduzindo os tempos de resposta e alarmes falsos.

Facilita o compartilhamento de conhecimento colaborativo

O CTI promove a colaboração entre as organizações por meio de comunidades de compartilhamento de informações e feeds de inteligência de ameaças.Ao compartilhar idéias sobre ataques recentes, as organizações podem aprender com as experiências umas das outras e melhorar suas defesas.

Fornece análises de ameaça aprofundadas

A CTI oferece análises detalhadas de ameaças cibernéticas, incluindo táticas, técnicas e procedimentos usados pelos invasores.Esse entendimento abrangente ajuda os especialistas em segurança a antecipar e mitigar ataques futuros, fortalecendo assim as defesas cibernéticas da organização.

Ao alavancar os benefícios da inteligência de ameaças cibernéticas, as empresas podem manter uma postura de segurança proativa e informada, garantindo uma melhor proteção contra o cenário em constante evolução das ameaças cibernéticas.

Quem se beneficia da inteligência de ameaças cibernéticas?

A inteligência de ameaças cibernéticas fornece vantagens significativas para organizações de todos os tamanhos e de várias indústrias, transformando dados brutos em insights acionáveis sobre possíveis invasores e seus métodos.Essa inteligência permite que as organizações antecipem e respondam às ameaças de maneira mais eficaz, garantindo uma robusta postura de segurança.

Empresas pequenas e médias (SMBs)

Para as pequenas e médias empresas, a inteligência de ameaças cibernéticas é inestimável porque concede acesso a bancos de dados abrangentes de ameaças que, de outra forma, podem ser inatingíveis.Esse acesso níveis no campo de jogo, permitindo que organizações menores se defendam contra ameaças cibernéticas sofisticadas de que elas podem não ter os recursos para combater por conta própria.

Grandes empresas

As organizações maiores se beneficiam da inteligência de ameaças cibernéticas usando análises detalhadas para entender as ferramentas e táticas dos atores maliciosos.Essa inteligência ajuda a criar estratégias de defesa mais eficazes e melhorar as medidas gerais de segurança.

Analistas de segurança e TI

Os analistas de segurança e TI alavancam a inteligência de ameaças para melhorar sua capacidade de detectar e prevenir ameaças.Ao entender a natureza e os métodos de possíveis ataques, eles podem implementar medidas de segurança mais direcionadas e eficazes.

Centros de Operações de Segurança (SOCs)

Os SOCs usam a inteligência de ameaças para priorizar os incidentes com base na avaliação de riscos e no impacto potencial.Essa priorização permite uma alocação mais eficiente de recursos, garantindo que as ameaças mais críticas recebam a atenção necessária.

Analistas da Intel

Os analistas da Intel se beneficiam da inteligência de ameaças cibernéticas, sendo capaz de rastrear e monitorar os atores de ameaças com mais eficiência.Esse monitoramento contínuo ajuda a entender o comportamento do invasor e a prever ameaças futuras, fortalecendo assim as capacidades defensivas da organização.

Gestão executiva

Para a gestão executiva, a Cyber Threat Intelligence fornece uma compreensão clara dos riscos cibernéticos que a organização enfrenta, seu impacto potencial nas operações e as estratégias necessárias para mitigá -las.Esse insight estratégico apóia a tomada de decisão e a alocação de recursos informados.

Estágios do ciclo de vida da inteligência de ameaças cibernéticas

A Inteligência de Ameaças Cyber (CTI) não é um processo linear, mas um ciclo contínuo que converte dados de ameaças brutas em informações acionáveis para reforçar a postura de segurança de uma organização.Este ciclo de vida compreende seis fases distintas:

1. Cetação de requisitos

Essa fase inicial envolve a coleta das necessidades e objetivos de todas as partes interessadas.As tarefas incluem:

· Definindo a superfície de ataque da organização e os possíveis impactos dos ataques cibernéticos.

· Identificação de áreas que o programa CTI deve cobrir.

· Entendendo as motivações dos atacantes e as contra -contraste necessárias.

2. Coleta de dados

Depois que os requisitos são definidos, os dados relevantes são coletados para atingir as metas definidas.Fontes típicas incluem:

· Dados públicos (sites de notícias, fóruns, blogs).

· Logs de tráfego de rede.

· Mídias sociais.

· Feeds de dados de ameaças de empresas de segurança cibernética.

· Entrevistas especializadas e fontes de contrainteligência cibernética, como monitoramento passivo de DNS e honeypots.

· Análise de malware.

3. Processamento de dados

Os dados brutos devem ser processados em um formato adequado para análise.As tarefas de processamento podem envolver:

· Normalização de dados, classificação, amostragem, validação e agregação.

· Extrair termos relevantes dos logs de tráfego de rede.

· Traduzir o conteúdo do idioma estrangeiro.

· Validação de dados de entrevistas.

4. Análise de dados

Nesta fase, os dados processados são interpretados para atender aos objetivos definidos na fase de coleta de requisitos.A análise identifica padrões de ameaças e possíveis impactos usando técnicas como análise estatística e baseada em hipóteses.Isso resulta em recomendações acionáveis, como:

· Investimentos necessários.

· Ações de ameaças imediatas.

· Investigação mais aprofundada de ameaças específicas.

5. Disseminação

Os resultados da análise são compartilhados com as partes interessadas em um formato facilmente compreensível.As práticas recomendadas incluem:

· Apresentando resultados concisamente.

· Evitar o jargão técnico.

· Usando gráficos e gráficos para maior clareza.

6. Feedback

As partes interessadas fornecem feedback sobre o relatório de inteligência, indicando as mudanças necessárias e a frequência de relatórios futuros.Esse feedback é crucial para refinar o programa CTI.

Integração de inteligência de ameaças cibernéticas com medidas de segurança existentes

A incorporação de inteligência de ameaças cibernéticas (CTI) nas estruturas de segurança existentes é essencial para melhorar as capacidades gerais de defesa de uma organização.Este processo envolve várias ações -chave:

Alinhando a inteligência com controles de segurança

Conecte as idéias de inteligência de ameaças a mecanismos de segurança existentes, como firewalls, IDs e sistemas de proteção de terminais.Esse alinhamento garante que a inteligência seja usada ativamente para melhorar esses controles.

Automatizando respostas de ameaças

Aproveite as ferramentas de automação para facilitar as reações em tempo real a ameaças detectadas.Ao integrar os sistemas de orquestração, automação e resposta (SOAR) de orquestração de segurança, tarefas de detecção de ameaças e respostas de rotina podem ser automatizadas, permitindo que as equipes de segurança se concentrem em questões mais complexas.

Monitoramento contínuo e atualização

Estabeleça um sistema para monitoramento contínuo e atualização de medidas de segurança com base na mais recente inteligência de ameaças.Essa abordagem ajuda a organização a permanecer ágil e responsiva a novas e em evolução ameaças.

Treinamento e consciência

Realize sessões regulares de treinamento e programas de conscientização para educar as equipes de segurança e outros funcionários sobre a aplicação da inteligência de ameaças.Essa educação garante que as idéias do CTI sejam efetivamente utilizadas em operações diárias e processos de tomada de decisão.

Colaboração e compartilhamento de informações

Promover um ambiente colaborativo dentro da organização e com parceiros externos, como grupos do setor e comunidades de inteligência de ameaças.O compartilhamento de inteligência de ameaças pode fornecer informações adicionais e aumentar a capacidade da organização de antecipar e mitigar ameaças.

Conclusão

A Inteligência de Ameaças Cibernéticas (CTI) é um componente vital das estratégias modernas de segurança cibernética, oferecendo informações acionáveis para se defender contra uma ampla variedade de ameaças cibernéticas.Ao reunir, analisar e disseminar contínuos dados de ameaças, as organizações podem ficar à frente de possíveis atacantes e fortalecer suas defesas.A integração do CTI nas medidas de segurança existentes, automatizando respostas e promoção de uma cultura de colaboração e aprendizado contínuo garante que as organizações estejam bem preparadas para enfrentar o cenário de ameaças em constante evolução.A adoção do CTI não apenas fortalece apenas a postura de segurança de uma organização, mas também o capacita a mitigar proativamente os riscos, garantindo a resiliência a longo prazo contra ameaças cibernéticas.