Melhores ferramentas de inteligência de ameaças de código aberto

O que é inteligência de ameaça de código aberto?

Código aberto refere -se a materiais acessíveis ao público em geral sem a necessidade de conhecimento, ferramentas ou procedimentos especializados.Informações que requerem esse acesso especializado não podem ser classificadas como código aberto.

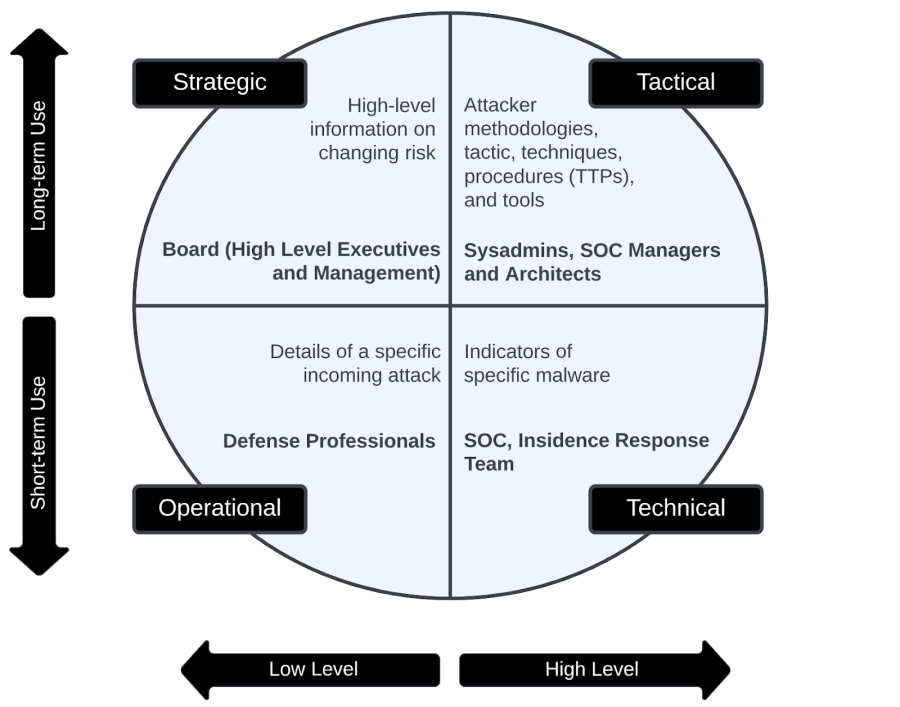

A inteligência de ameaças de código aberto é uma informação que é acessível ao público e reunida, processada e entregue para atender às necessidades de inteligência específicas.A ênfase está nas informações "acessíveis ao público", que incluem:

· Indicadores de compromisso (IOCs)

· Vulnerabilidades e fraquezas

· Atores de ameaças

· Táticas, técnicas e procedimentos (TTPs)

· Motivos e capacidades de atores maliciosos

· Setores ou tecnologias direcionadas

Fontes de inteligência de ameaça de código aberto

Clear Web:Estas são páginas da web facilmente acessíveis por meio de mecanismos de pesquisa como Google e Bing.

Dark Web:Isso inclui conteúdo da Web acessível apenas por meio de software ou configurações especializadas.Os atores de ameaças geralmente vendem informações em fóruns e mercados da Web Dark, revelando inteligência valiosa, como dados vazados, campanhas de ameaças e tecnologias maliciosas.

Web Deep:São sites, bancos de dados e arquivos que os mecanismos de pesquisa convencionais não podem indexar, como conteúdo por trás das páginas de autenticação e paywalls.Uma parte significativa dessas informações é acessível ao público, qualificando -se como código aberto.

O material de código aberto não está restrito ao que pode ser encontrado por meio de mecanismos de pesquisa populares.Aplicações como a Shodan podem localizar endereços IP, redes, portas abertas, dispositivos IoT e muito mais, expandindo ainda mais o escopo da inteligência de código aberto.

As informações são consideradas de código aberto, se for:

· Publicado ou transmitido para um público público

· Visível ou audível para qualquer observador casual

· Acessível publicamente em reuniões abertas

· Disponível mediante solicitação pública

· Acessível por meio de assinatura ou venda ao público

· Obtido visitando locais ou eventos públicos

Ameaças comuns de segurança cibernética

As ameaças de segurança cibernética vêm de várias formas, cada uma apresentando riscos significativos para os ativos digitais.Aqui estão alguns dos tipos mais comuns:

Malware

Malware refere -se a software malicioso projetado para prejudicar, explorar ou comprometer seu computador ou dispositivo.Inclui vírus, trojans, spyware, ransomware e muito mais, cada um capaz de causar danos significativos ou violações de dados.

Phishing

O phishing é uma farsa on -line em que os invasores enganam os indivíduos para fornecer informações confidenciais, como senhas, números de cartão de crédito ou detalhes pessoais.Isso geralmente é feito por e -mails, sites ou mensagens fraudulentos que parecem ser de fontes legítimas.

Injeção de SQL

Um ataque de injeção de SQL envolve a inserção de código malicioso no banco de dados de um site através de uma consulta, permitindo que os invasores manipulem ou acessem o banco de dados.Isso pode resultar em recuperação de dados não autorizada ou manipulação de dados.

Ataque de negação de serviço (DOS)

Um ataque do DOS visa tornar um site ou serviço indisponível, sobrecarregando -o com o tráfego de vários computadores ou dispositivos.Isso interrompe o funcionamento normal do serviço, causando inconvenientes e possíveis perdas financeiras.

Ataque de homem no meio

Em um ataque de homem no meio, o atacante intercepta a comunicação entre duas partes sem o seu conhecimento.Isso permite que o invasor escuta, altere a comunicação ou roube informações confidenciais que estão sendo trocadas.

Melhores ferramentas de inteligência de ameaças de código aberto

As ferramentas eficazes de inteligência de ameaças consolidam feeds de várias fontes, executam análises de segurança, automatizam a identificação e contenção de novos ataques e integrem outras ferramentas de segurança, como firewalls de próxima geração (NGFW), SIEM e detecção e resposta do ponto final (EDR).Aqui estão algumas das melhores ferramentas de inteligência de ameaças de código aberto:

Misp(Plataforma de compartilhamento de informações sobre malware)

O MISP é uma ferramenta gratuita que facilita o compartilhamento de indicadores de compromisso (COI) e informações de vulnerabilidade entre as organizações.Ele aprimora a colaboração de inteligência de ameaças, permitindo a criação, pesquisa e compartilhamento de eventos com outros usuários ou grupos do MISP.Os principais recursos incluem:

· Interface do usuário (UI):Permite que os usuários gerenciem e centralizem as informações de maneira eficaz.

· Acesso à API:Suporta a exportação de dados em vários formatos (XML, JSON, Openioc, Stix).

· Correlação automatizada:Identifica links entre características, objetos e indicadores de malware.

· Vocabulário de inteligência (MISP Galaxy):Integra -se aos adversários e eventos de ameaças existentes da Mitre ATT & CK.

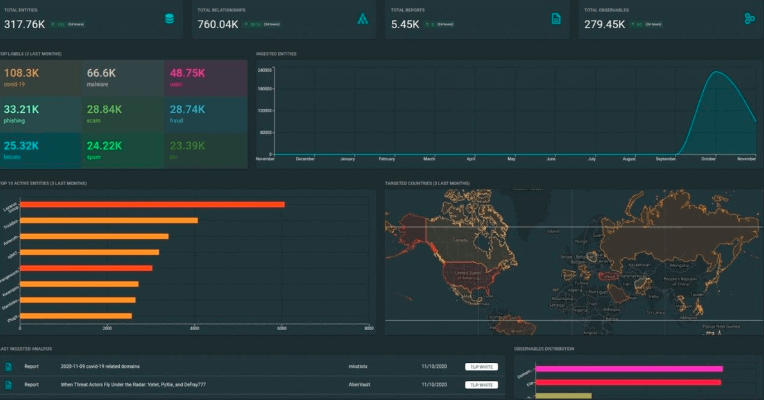

OpenCti(Inteligência de ameaça cibernética aberta)

O OpenCti foi projetado para processar e compartilhar informações de inteligência de ameaças cibernéticas, desenvolvidas pela Cert-UE e Anssi.Apresenta:

· Padrões Stix2:Apresenta informações operacionais e estratégicas por meio de um modelo de dados uniforme.

· Fluxos de trabalho automatizados:Tira conclusões lógicas para fornecer informações em tempo real.

· Visualização de dados:Representa visualmente as entidades e suas conexões com várias opções de exibição.

· Integração:Integra -se facilmente a outros sistemas, suportando conectores para fontes proeminentes de dados de ameaças, como Mitre ATT & CK e Virustotal.

Arpão

O Harpoon é uma ferramenta de linha de comando que inclui plugins Python para automatizar atividades do OSINT.Ele acessa APIs de várias ferramentas (MISP, Virustotal, Shodan, etc.) e fornece:

· Execução de comando:Executa operações específicas por comando.

· Integração da API:Utiliza um único arquivo de configuração para chaves da API para acessar várias fontes de dados.

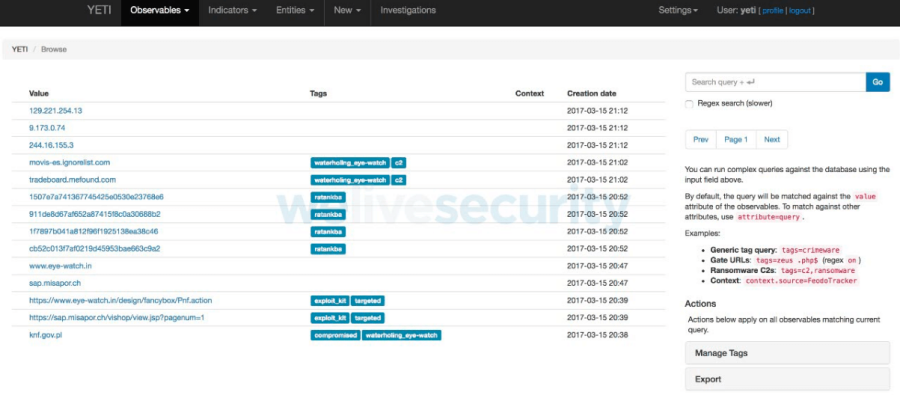

Yeti

O Yeti ajuda os analistas de segurança a consolidar diferentes feeds de dados de ameaças, oferecendo uma ferramenta para agregar IOCs e TTPs.Apresenta:

· Aprimoramento dos dados:Enriquece automaticamente os indicadores com contexto adicional.

· API da web:Permite que outros aplicativos se comuniquem com o Yeti para uma funcionalidade aprimorada.

· Interface de usuário e máquina:Fornece uma interface de interface do usuário brilhante e uma interface de máquina para troca de dados sem costura.

Gosint(Estrutura de inteligência e processamento de inteligência de ameaças de código aberto)

O Gosint é uma ferramenta de código aberto da Cisco CSIRT, focado na coleta e processamento de informações de ameaças.Isto:

· Agregados IOCs:Valida e higieniza indicadores para consumo por outras ferramentas.

· Suporta vários formatos:Compatível com Stix, Taxii e Veris para compartilhamento de CTI.

· JavaScript Front End:Oferece uma interface amigável com recursos abrangentes de gerenciamento de dados.

Estruturas de inteligência coletiva(CIF)

O CIF gerencia os dados do CTI, permitindo que os usuários analisem, normalizem, armazenem e compartilhem informações de ameaças.Os principais recursos incluem:

· Detecção de ameaças automatizada:Combina dados de várias fontes para identificação, detecção e mitigação.

· Repositório estruturado:Organiza dados para facilitar o acesso e a exportação.

OPENTAXII

Opentaxii é uma implementação robusta de serviços de táxi, apoiando o compartilhamento de CTI entre as partes.Oferece:

· API extensível:Personalizável para várias necessidades de autenticação e persistência.

· Assistência à automação:Gerencia os dados da estrutura automaticamente para a inteligência de ameaças legível por máquina.

Integração de inteligência de ameaça de código aberto em sua estratégia de segurança cibernética

Incorporar efetivamente a inteligência de ameaças de código aberto em sua estratégia de segurança cibernética é crucial para permanecer à frente de ameaças emergentes e proteger os ativos digitais de sua organização.Aqui estão as principais etapas e práticas recomendadas para integrar recursos de inteligência de ameaças de código aberto em sua abordagem de segurança:

Identifique as necessidades de sua organização

Comece avaliando os requisitos e prioridades específicos de sua organização.Considere fatores como o seu setor, o tamanho da sua organização e os tipos de ameaças que você provavelmente encontrará.Essa abordagem direcionada o ajudará a se concentrar nos recursos mais relevantes e valiosos.

Escolha as ferramentas e feeds certos

Com um entendimento claro de suas necessidades, selecione as ferramentas e feeds de inteligência de ameaças de código aberto que se alinham às suas prioridades.Avalie esses recursos com base em critérios como pontualidade, relevância, precisão e facilidade de integração.

Estabelecer uma equipe de inteligência de ameaças

Faça uma equipe dedicada em sua organização para gerenciar e analisar dados de inteligência de ameaças.Essa equipe deve monitorar os recursos selecionados, avaliar a relevância e a precisão das informações e comunicar as descobertas às partes interessadas relevantes.

Integre a inteligência de ameaças à infraestrutura de segurança existente

Para maximizar o valor da inteligência de ameaças de código aberto, integre -o às suas plataformas e ferramentas de segurança existentes.Procure recursos que ofereçam formatos padronizados, como STIX ou Taxii, para facilitar a integração e o compartilhamento de dados e o compartilhamento de dados entre os sistemas.

Desenvolva um programa de compartilhamento de inteligência de ameaças

Colabore e compartilhe informações com outras organizações em seu setor para aprimorar sua compreensão das ameaças emergentes.Estabeleça um programa para compartilhar a inteligência de ameaças com parceiros confiáveis e participar de comunidades e ferramentas de compartilhamento de ameaças específicas do setor.

Avaliar e adaptar continuamente

O cenário de ameaças está em constante evolução, portanto, sua estratégia de inteligência de ameaças também deve ser dinâmica.Avalie regularmente a eficácia dos recursos escolhidos e faça ajustes conforme necessário para garantir que você esteja informado sobre as ameaças mais relevantes e prementes.

Seguindo essas práticas recomendadas, sua organização pode aproveitar a inteligência de ameaças de código aberto para permanecer à frente de ameaças emergentes, tomar decisões informadas e, finalmente, proteger seus ativos digitais.