Melhores feeds de inteligência de ameaças de código aberto

O que são feeds de inteligência de ameaças?

Os feeds de inteligência de ameaças fornecem um fluxo contínuo de dados que oferece detalhes em tempo real sobre ameaças cibernéticas globalmente.Esses feeds coletam informações de várias fontes, incluindo especialistas em segurança, agências governamentais e inteligência de código aberto.Os dados coletados são processados e analisados, convertendo informações brutas em inteligência de ameaça acionável.Isso inclui indicadores de compromisso (IOCs), táticas, técnicas e procedimentos (TTPs) usados por atores de ameaças.Essa inteligência é inestimável para as equipes de segurança, permitindo -lhes identificar, entender e mitigar rapidamente ameaças.

Além disso, os feeds de inteligência de ameaças oferecem fluxos automatizados de informações cruciais sobre ameaças, incluindo IOCs, detalhes sobre atores de ameaças, domínios suspeitos e endereços IP e hashes de malware.Eles são essenciais para manter a postura de segurança de uma organização.A eficácia desses feeds depende do contexto que eles fornecem.Sem contexto, os dados podem parecer esmagadores e difíceis de interpretar.No entanto, com o contexto adequado, as equipes de segurança podem se concentrar nas ameaças mais prementes, aumentando seu tempo de resposta e eficiência.

Tipos de feeds de inteligência de ameaças

Os feeds de inteligência de ameaças são categorizados principalmente em quatro tipos:

Feeds comerciais

Esses feeds reúnem metadados anonimizados dos clientes e o analisam para fornecer inteligência de ameaças.Freqüentemente fornecidos por empresas respeitáveis de segurança cibernética, elas oferecem cobertura abrangente do cenário de ameaças.

Feeds de código aberto

Fontes publicamente disponíveis de inteligência de ameaças, como fóruns públicos, blogs, boletins, mídias sociais e até extensões de navegador de inteligência de ameaças, se enquadram nessa categoria.Eles fornecem informações valiosas, mas geralmente exigem mais análises manuais.

Feeds baseados na comunidade

Esses são esforços colaborativos em que indivíduos e organizações compartilham inteligência de ameaças entre si.Valioso para nicho ou informações específicas de ameaças, os exemplos incluem o Google Safewrowsing e o Virustototal.

Feeds de governo e ONG

Os governos e organizações não-governamentais (ONGs) fornecem feeds de inteligência de ameaças, às vezes de graça ou a um custo.Isso inclui plataformas para compartilhar dados de ameaças entre entidades, como o compartilhamento de indicadores automatizados do Departamento de Segurança Interna ou o projeto InfraGard do FBI.Embora esses feeds sejam valiosos para se manter informados sobre as ameaças cibernéticas, confiar apenas neles pode fornecer uma perspectiva limitada do cenário de ameaças.

Feeds de ameaças vs. feeds da Intel

Feeds de ameaças e feeds de inteligência de ameaças são fluxos de dados em tempo real que coletam riscos cibernéticos ou informações sobre ameaças cibernéticas.No entanto, a principal diferença entre os dois é o contexto.

Enquanto os feeds de ameaças simplesmente coletam vastas quantidades de dados e o disponibilizam para as equipes de segurança por meio de um relatório ou visão ao vivo do conjunto de dados, um feed de inteligência de ameaças fornece indicadores de compromisso - um pedaço de forense digital que sugere que um arquivo, sistema ou redepode ter sido violado - com contexto relevante.Isso ajuda as equipes a se concentrarem nos problemas e alertas mais urgentes.

O contexto é incrivelmente importante para as equipes modernas de TI, muitas das quais sobrecarregadas e com falta de pessoal e não têm tempo suficiente para gerenciar e revisar vários feeds de dados.Usando a tecnologia, incluindo agregação e análise de dados (AI ML), para analisar dados de alimentação bruta, desduplicar e fornecer contexto em torno das descobertas, ajuda a tornar os dados mais acionáveis e, portanto, mais úteis.

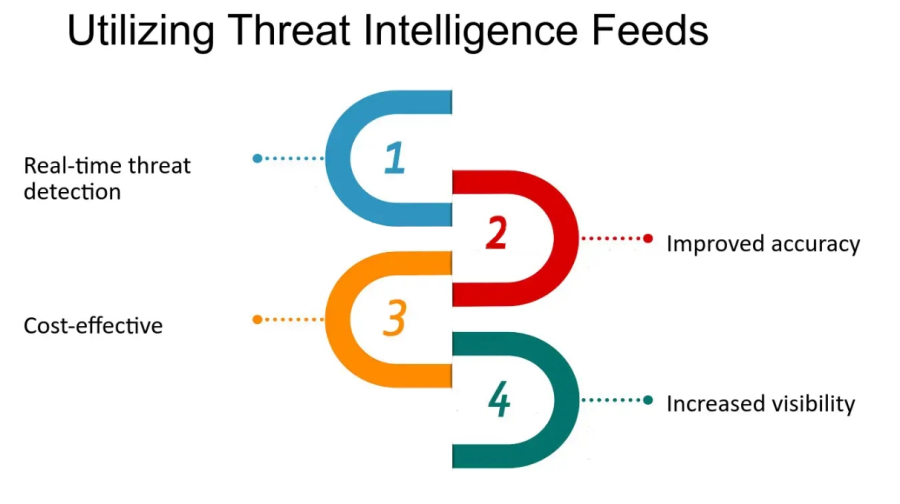

Benefícios dos feeds de inteligência de ameaças

Os feeds de inteligência de ameaças oferecem aos profissionais de segurança visibilidade externa crítica de fontes maliciosas conhecidas.Esses dados podem melhorar significativamente a detecção de eventos, os esforços de prevenção e a resposta e a remediação de eventos.

Uso eficaz de feeds de inteligência de ameaças fornece vários benefícios importantes para as organizações, incluindo:

Maior eficiência e melhor alocação de recursos

Ao automatizar a coleta, formatação, análise e disseminação de dados, a equipe de TI pode ser reimplantada para se concentrar em atividades de maior valor.As informações contextuais fornecidas pelos feeds de inteligência de ameaças permitem que as equipes de TI priorizem tarefas, concentrando recursos limitados nas necessidades mais urgentes.

Medidas de segurança proativas aprimoradas

Embora os dados de ameaças por si só não melhorem automaticamente a postura de segurança, a combinação de inteligência com o mapeamento de detecção e controle permite que as organizações se preparem melhor e evitem eventos de segurança.As medidas de segurança direcionadas podem abordar ameaças específicas, e as idéias dos feeds de inteligência de ameaças podem fortalecer as defesas gerais.

Velocidade melhorada

Os feeds de inteligência de ameaças oferecem acesso em tempo real aos dados e insights mais recentes, o que é crucial no cenário de segurança em rápida mudança.Acesso à inteligência oportuna de ameaças, combinada com uma infraestrutura de segurança e um conjunto de ferramentas robustos, ajuda as organizações a permanecer à frente dos adversários, garantindo respostas mais rápidas e eficazes a ameaças emergentes.

Como os feeds de inteligência de ameaças coletam dados

Os feeds de inteligência de ameaças funcionam de maneira semelhante a outros feeds de dados, recebendo, armazenando, armazenamento, desduplicação e preparação automática automaticamente que atendam a critérios específicos de fontes predefinidas.As equipes de segurança geralmente usam uma plataforma de inteligência de ameaças (TIP) para coordenar essa atividade.

O processo geralmente segue estas etapas:

Definir requisitos de dados

Essa etapa de planejamento envolve o descrição dos objetivos e objetivos da organização relativos aos dados de inteligência de ameaças.Os requisitos variam com base no uso de dados, ameaças específicas enfrentadas e técnicas de ataque comuns por adversários conhecidos.

Automatizar a coleta de dados

A maioria dos sistemas de inteligência de ameaças começa coletando dados brutos de fontes externas, como fornecedores de segurança, comunidades, bancos de dados nacionais de vulnerabilidades ou feeds de código aberto.Os fornecedores podem agregar dados de sua base de usuários, incorporando o feed de inteligência resultante em suas soluções ou oferecendo -os como um produto separado.Outras fontes incluem feeds específicos do setor, "círculos de confiança" de segurança cibernética e fóruns da Web Dark.Os rastreadores da web também podem pesquisar na Internet por explorações e ataques.

Converter dados e preparar -se para a análise

Os dados brutos são convertidos em formatos analisáveis, envolvendo descriptografando arquivos, traduzindo conteúdo estrangeiro, organizando pontos de dados em planilhas e avaliando dados para confiabilidade e relevância.

Analisar dados

Os dados brutos são transformados em inteligência acionável para desenvolver planos de ação com base nas decisões tomadas na fase de requisitos.As idéias finais são empacotadas em diferentes relatórios e avaliações específicas para cada público:

· Inteligência estratégica:Para planejadores de segurança seniores, concentrando -se em amplas tendências para planejar investimentos e políticas de segurança.

· Inteligência tática:Concentra -se em indicadores de compromisso (COI) para acelerar a identificação e eliminação de ameaças em potencial.Isso geralmente é automatizado e o mais fácil de gerar.

· Inteligência operacional:Examina os detalhes de um ataque cibernético para entender as táticas, motivos e níveis de habilidade de atores maliciosos, ajudando a estabelecer a postura defensiva apropriada para ataques futuros.

Disseminar dados

Os resultados da análise são traduzidos em recomendações adaptadas para públicos específicos e apresentados às partes interessadas.É importante evitar o jargão técnico e permanecer conciso, usando formatos como relatórios de página única ou decks de slides curtos para apresentação.

Estabelecer um loop de feedback

Devido ao cenário de ameaças em evolução, um loop de feedback contínuo deve ser estabelecido.Isso envolve buscar feedback das partes interessadas sobre a relevância dos relatórios, medir a eficácia dos controles técnicos existentes e ajustar as fontes de inteligência de ameaças externas e a priorização de novas idéias com base no contexto.

Quais são os melhores feeds de inteligência de ameaças de código aberto?

Os feeds de inteligência de ameaças de código aberto são recursos inestimáveis para os profissionais de segurança cibernética, permitindo que eles permaneçam informados sobre ameaças e riscos emergentes.Aqui está uma lista detalhada de alguns dos principais feeds de inteligência de ameaças de código aberto:

AlienVault Open Threat Exchange (OTX)

O AlienVault OTX é uma plataforma global e orientada pela comunidade, onde pesquisadores e profissionais de segurança podem compartilhar inteligência em tempo real.Oferece informações sobre indicadores de compromisso (IOCs), amostras de malware e outros dados de ameaças.

SANS Internet Storm Center (ISC)

O SANS ISC oferece vários feeds, incluindo diários diários em eventos de segurança cibernética, IPs maliciosos e nomes de domínio associados a atividades maliciosas, ajudando as organizações a se manter informadas sobre as últimas ameaças e vulnerabilidades.

Rede de Inteligência de Ameaças Cibernéticas (CTIN)

O CTIN fornece uma coleção com curadoria de feeds de inteligência de ameaças cibernéticas, incluindo dados sobre vulnerabilidades, malware e campanhas de phishing, ajudando as organizações a se manter atualizadas sobre as mais recentes ameaças cibernéticas.

Abuso

Abuso.ch oferece vários feeds focados em diferentes aspectos de ameaças cibernéticas, como botnets, malware e ransomware.Esses feeds são essenciais para organizações que visam identificar e mitigar ameaças emergentes.

Circl (Centro de Resposta ao Incidente de Computador Luxemburgo) DNS passivo e SSL passivo

O Circl fornece vários feeds, incluindo DNS passivo e SSL passivo, que oferecem informações valiosas sobre nomes de domínio e certificados SSL associados a atividades maliciosas.

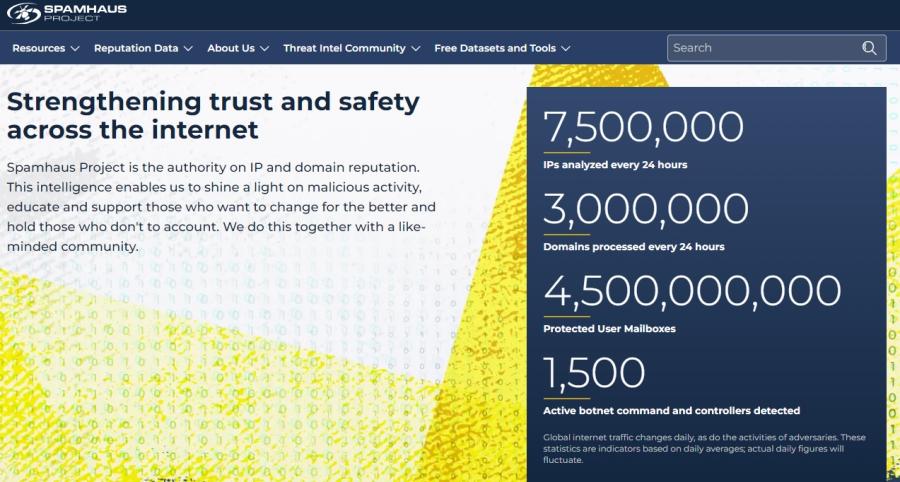

Spamhaus

A Spamhaus é uma organização bem conhecida que oferece uma variedade de feeds relacionados a servidores de comando e controle de spam, malware e botnet.Seus dados ajudam as organizações a bloquear IPs e domínios maliciosos conhecidos.

Phishtank

O Phishtank é uma plataforma colaborativa que permite que os usuários enviem, verifiquem e compartilhem dados de phishing.Ele fornece uma extensa alimentação de URLs de phishing verificados, ajudando organizações a proteger contra ataques de phishing.

Dnstwist

O DNSTWist é um mecanismo de permutação de nome de domínio projetado para identificar phishing, digitação e imitação da marca.

O DNS Fuzzing é um processo automatizado que identifica domínios potencialmente maliciosos que têm como alvo sua organização.Este aplicativo gera um amplo número de permutações de nome de domínio com base no nome de domínio que você insere e verifica se algum deles está em uso.Além disso, ele pode criar hashes difusos de páginas da web para determinar se elas fazem parte de uma agressão de phishing ou representação de marca em andamento, entre muitas outras capacidades.

Dezenas de SoC e equipes de resposta a incidentes em todo o mundo, bem como especialistas e pesquisadores independentes de segurança da informação, empregam o scanner.Além disso, é incorporado aos produtos e serviços de outras empresas de segurança, incluindo, entre outros,:

Splunk escu, Rapid7 InsightConnect Soar, Mimecast, Paloalto Cortex XSOAR, VDA Labs, Watcher, Intel Owl, Patrowl, RecordedFuture, Spiderfoot, DigitalShadows, SecurityRisk, SmartFence, AmeakPipes e Appsecco estão todos incluídos.

Conclusão

Os feeds de inteligência de ameaças fornecem uma visão em tempo real sobre ameaças em potencial, permitindo que as organizações passassem do reativo para o proativo.A implementação da fonte certa de inteligência de ameaças requer avaliação e seleção cuidadosas, bem como uma integração eficaz com a infraestrutura existente.