Hackers usam ChatGPT para sequestrar contas do Facebook

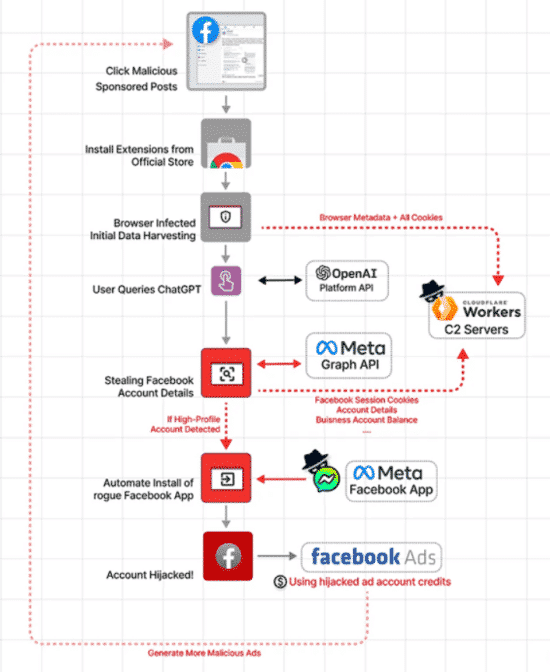

Os atores de ameaças estão explorando a popularidade generalizada do ChatGPT da Openai desde o seu lançamento no final do ano passado para criar versões falsas de chatbots de inteligência artificial e atrair usuários desavisados a instalá -los.

O site da Dark Reading revelou que pelo menos 2.000 pessoas baixavam a extensão maliciosa "Access to Chatgpt" Chrome da Google Play App Store todos os dias de 3 de março a 9 de março de 2023. Acredita -se que um atacante ameaçador possa ter usado o maliciosoExtensão para comprometer milhares de contas do Facebook, incluindo contas comerciais.

O malicioso "acesso rápido ao ChatGPT" Chrome Extension promete aos usuários a capacidade de interagir rapidamente com o ChatGPT, o recentemente mega-mega-atingido Chatbot de inteligência.De fato, no entanto, a extensão rouba craniano biscoitos do navegador para todas as sessões ativas autorizadas e instala um backdoor que permite que os operadores de malware obtenham facilmente acesso ao super administrador à conta do Facebook de um usuário.

Vale a pena notar que essa extensão é apenas uma das muitas maneiras pelas quais os atacantes de ameaças estão usando o ChatGPT para distribuir sistemas de malware e infiltrados.

Nos últimos meses, à medida que o ChatGPT continua a pegar fogo, os e -mails de phishing com seu assunto aumentaram drasticamente e mais invasores estão usando aplicativos de chatgpt falsos para distribuir Windows e malware Android.

Um "Exército de Bot" visando contas de negócios do Facebook

A extensão "Acesso rápido à chatgpt" implementa o acesso rápido ao ChatGPT conectando -se à API do chatbot.Mas durante o acesso, a extensão também coleta uma lista de todos os cookies armazenados no navegador do usuário, incluindo Google, Twitter e YouTube, além de qualquer outra atividade.

Se um usuário tiver uma sessão ativa e autenticada no Facebook, o plug -in de extensão malicioso fornecerá ao desenvolvedor acesso à API gráfica da Meta.O ACI Acesso permite que a extensão obtenha todos os dados relacionados à conta do Facebook do usuário e até faça várias ações em nome do usuário.

Infelizmente, um componente do código da extensão maliciosa permite o seqüestro da conta do Facebook de um usuário registrando um aplicativo malicioso na conta do usuário e obtendo a aprovação do Facebook.Em resposta, a Guardio disse que um aplicativo sob o ecossistema do Facebook geralmente é um serviço de SaaS aprovado para usar sua API específica.Assim, ao registrar o aplicativo na conta do usuário, um invasor de ameaças pode obter acesso administrativo completo à conta do Facebook da vítima sem precisar obter uma senha ou tentar contornar a autenticação dupla do Facebook.

Se uma extensão maliciosa encontrar uma conta comercial no Facebook, ela obterá rapidamente todas as informações associadas a essa conta, incluindo promoções ativas atuais, saldos de crédito, moedas, limites mínimos de cobrança e muito mais.

Uma campanha cibercriminal motivada financeiramente

Antes que o Facebook possa conceder acesso por meio de sua API do Meta Graph, ele deve primeiro confirmar que a solicitação é de um usuário autenticado e confiável.Para contornar essa precaução, os atores de ameaças adicionaram código a uma extensão maliciosa do navegador que garantiu que todos os pedidos enviados do navegador da vítima para o site do Facebook fossem modificados com cabeçalhos para que eles também pareçam confiar.Isso permitiu que a extensão navegasse livremente em qualquer página do Facebook (incluindo as chamadas e ações da API) usando o navegador infectado sem deixar traços.

Finalmente, a Guardio avaliou que os atores de ameaças podem vender as informações que colhem da campanha para o maior lance.Os atacantes poderiam criar um exército de bots com contas de negócios seqüestradas no Facebook, usando dinheiro das contas das vítimas para publicar anúncios maliciosos.