As 12 vulnerabilidades mais frequentemente exploradas em 2022 (2)

Related:

As 12 vulnerabilidades mais frequentemente exploradas em 2022 (1)

5. Microsoft vários produtos (CVE-2022-30190)

O CVE-2022-30190, conhecido como "Follina", é uma vulnerabilidade crítica do RCE que afeta vários produtos do Microsoft Office.Follina permite que um invasor execute o código arbitrário depois de convencer um usuário a abrir um documento malicioso do Word ou qualquer outro vetor que lida com URLs.Devido ao grande número de produtos do Microsoft Office não atingidos, a Follina continua aparecendo em vários ataques cibernéticos.

Os atores de ameaças conhecidos exploram a vulnerabilidade Follina por meio de golpes de phishing que usam técnicas de engenharia social para induzir os usuários a abrir documentos maliciosos do escritório.Quando um usuário encontra links incorporados nos aplicativos do Office, esses links são buscados automaticamente, acionando a execução do protocolo MSDT (Microsoft Support Tool (MSDT), um serviço da Microsoft usado principalmente para coletar informações de falha no sistema para relatórios ao suporte da Microsoft.No entanto, os atores de ameaças podem explorar esse protocolo criando links para fazer cumprir a execução de comandos maliciosos do PowerShell sem nenhuma interação adicional do usuário.Isso representa um sério risco de segurança, pois permite que os invasores executem comandos não autorizados remotamente no sistema de destino por meio de links aparentemente inócuos.

Recentemente, a vulnerabilidade Follina tem sido usada como uma exploração de dia de zero para apoiar campanhas de ameaças contra as principais organizações do setor.De março a maio de 2022, um cluster ativo rastreado como UNC3658 usou Follina para atacar o governo das Filipinas.Em abril do mesmo ano, mais amostras de Follina apareceram na campanha da UNC3347 visando entidades de telecomunicações e serviços de negócios no sul da Ásia.Um terceiro cluster chamado UNC3819 também usou o CVE-2022-30190 para atacar organizações na Rússia e na Bielorrússia.

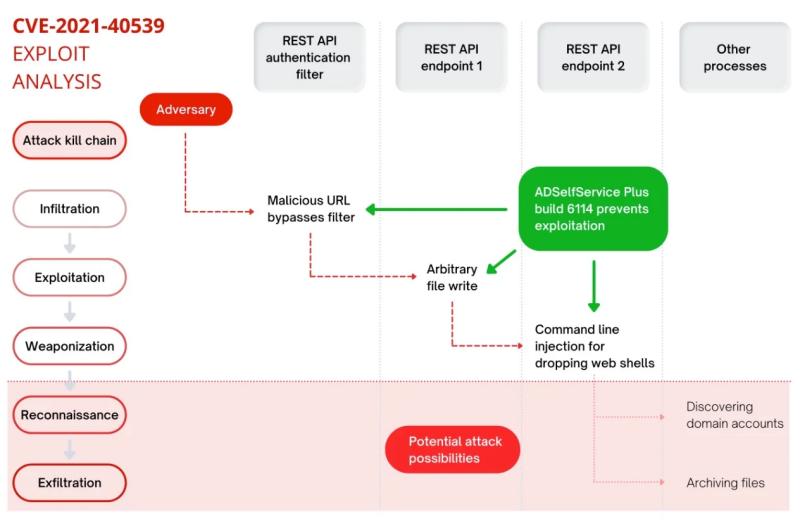

6. Zoho ManageEngine AdSelfService Plus (CVE-2021-40539)

Uma vulnerabilidade crítica remendada no Zoho ManagerEngine AdSelfService Plus Software no final de 2021 levou a ataques a pelo menos nove entidades nos setores de defesa, saúde, energia, tecnologia e educação.Diz-se que o produto fornece uma solução abrangente de gestão de senhas de autoatendimento e uma solução de assinatura única (SSO) para aplicativos do Active Directory e Cloud, projetados para permitir que os administradores apliquem autenticação de dois fatores (2FA) para logins de aplicativos seguros, ao mesmo tempo em que concede aos usuários oCapacidade de redefinir suas senhas por conta própria.

A vulnerabilidade, rastreada como CVE-2021-40539, permite que os atores de ameaças obtenham acesso inicial ao sistema de uma organização da vítima.CVE-2021-40539 (pontuação do CVSS 9,8) é um desvio de autenticação de vulnerabilidade que afeta os URLs de restos que podem ser usados para RCE para RCE.

Em resposta, a CISA emitiu um alerta sobre a vulnerabilidade do dia zero, informando aos usuários como os invasores poderiam explorar a vulnerabilidade para implantar conchas da Web para atividades pós-exploração, como roubar credenciais de administrador, executar movimentos laterais e registro de vazamento e diretório ativo (Ad)arquivos.As vulnerabilidades são particularmente agudas nas soluções SSO para aplicativos de anúncios e nuvem.Se essas vulnerabilidades forem exploradas com sucesso, os invasores poderão acessar aplicativos críticos essencialmente, dados confidenciais e outras áreas profundas na rede corporativa via AD.

As vulnerabilidades que exploram o CVE-2021-40539 também foram descobertas recentemente em um ataque contra o Comitê Internacional da Cruz Vermelha (CICV).Em um comunicado, o ICRC reconheceu que perdeu patches críticos que poderiam protegê -los do ataque, enfatizando a importância de manter um processo robusto de gerenciamento de patches.Como resultado do ataque, foram comprometidos os nomes, locais e informações de mais de 515.000 pessoas envolvidas no programa de Links familiares de restauração do ICRC.