As 12 vulnerabilidades mais frequentemente exploradas em 2022

A exploração de vulnerabilidades conhecidas e não patches continua sendo uma tática comum usada por atores de ameaças.Desde o desvio de segurança e a exposição de credenciais à execução do código remoto, as vulnerabilidades de software sempre foram uma arma poderosa para os invasores cibernéticos comprometer os sistemas.

Embora alguns novos números tenham aparecido nas interrupções deste ano, como novas vulnerabilidades descobertas nos aplicativos do Active Directory e Moveit File Transfer, e aqueles usados no kit de ferramentas do Alienfox ou no Icefire Ransomware Campaias, algumas das vulnerabilidades conhecidas permaneceram fortes em termos de frequência de frequência deabuso até agora.

Neste artigo, mergulhamos na lista recém -lançada da CISA das 12 vulnerabilidades mais frequentemente exploradas em 2022 que continuarão a posaruma ameaça significativapara negócios corporativos.

1. Fortinet Fortios & Fortiproxy (CVE-2018-13379)

As VPNs SSL Fortinet Fortios são usadas principalmente em firewalls de fronteira e funcionam isolando redes internas sensíveis da Internet pública.O CVE-2018-13379 serve como uma vulnerabilidade de travessia de caminho particularmente grave que permite que os participantes do APT usem solicitações de recursos HTTP especialmente criadas para roubar credenciais legítimas, conectar-se a um VPN não patched e download de arquivos do sistema.Apesar do lançamento de um patch em 2019, a CVE-2018-13379 fez vários retornos nos últimos três anos, visando redes de serviços governamentais, comerciais e técnicos, entre outros.

Em 2020, um hacker explorou a vulnerabilidade para roubar credenciais de VPN de quase 50.000 dispositivos VPN da Fortinet.Os pesquisadores de segurança observaram na época que mais de 40 desses 50.000 domínios pertenciam a organizações financeiras e governamentais conhecidas.Mais tarde naquele ano, a vulnerabilidade reapareceu.Desta vez, foi explorado por atores apoiados pelo governo, na tentativa de interromper os sistemas de apoio às eleições dos EUA.Durante esta campanha, a CVE-2018-13379 foi vinculada a outros ataques para explorar servidores expostos à Internet e obter acesso.A vulnerabilidade reapareceu em 2021, quando 87.000 conjuntos de credenciais para dispositivos VPN do FortiGate SSL obtidos através da exploração do CVE-2018-13379 vazaram online.

Essas vulnerabilidades críticas permanecem lucrativas para os atores de ameaças.Quanto maior a base de usuários, mais alvos em potencial existem, o que aumenta o apelo aos invasores.Devido ao seu abuso frequente, o FBI e a CISA emitiram um aviso de consultoria conjunta, alertando usuários e administradores da Fortinet para tomar cuidado com os atacantes avançados persistentes de ameaças (APT), explorando ativamente as vulnerabilidades críticas de VPN existentes.É altamente provável que essas vulnerabilidades continuem sendo usadas para ganhar uma posição inicial em ambientes vulneráveis como trampolim para futuros ataques.

2-4.Microsoft Exchange Server (CVE-2021-34473, CVE-2021-31207, CVE-2021-34523)

O Microsoft Exchange Server é um sistema popular de email e suporte para organizações globais, implantado localmente e na nuvem.Até hoje, uma série de vulnerabilidades encontradas nas versões locais não patches do Microsoft Exchange Server continua sendo explorada ativamente em servidores voltados para a Internet.

Esta série de vulnerabilidades, coletivamente chamada de "Proxyshell", inclui CVE-2021-34473, CVE-2021-31207 e CVE-2021-34523 e afeta várias versões do Microsoft Exchange Server.O Proxyshell tem como alvo servidores de Exchange não patches para ativar a execução de código remoto pré-autenticado (RCE).Das três vulnerabilidades, o CVE-2021-34473 tem a maior pontuação do CVSS de 9,1, e enquanto as vulnerabilidades restantes foram inicialmente categorizadas como "exploração menos provável" quando usadas em conjunto com o CVE-2021-34473, proporcionam valor significativo aos atacantes.Em resumo, o Proxyshell permite que um invasor execute comandos arbitrários em um servidor Exchange vulnerável na porta 443.

Todas as três vulnerabilidades foram corrigidas em 2021, mas os pesquisadores de segurança estão atualmente rastreando várias organizações de ameaças não categorizadas (UNC) que estão explorando a vulnerabilidade de proxyshell, enquanto preveja grupos adicionais para emergir como gerações futuras de ameaças atores adotam vulnerabilidades válidas.Em um conjunto particular de atividades de ameaças rastreadas como UNC2980, os pesquisadores da Mandiant observaram que a vulnerabilidade de proxyshell foi usada em uma campanha de espionagem cibernética.Nesta operação, a UNC2980 lançou várias ferramentas no ambiente do sistema da Universidade dos EUA depois de obter acesso e implantar um shell da Web, utilizando o Proxyshell.Depois de realizar um ataque via Proxyshell, os atacantes usaram ferramentas disponíveis ao público (por exemplo, Mimikatz, Htran e Mwashorm) para realizar atividades de pós-ataque.

5. Microsoft vários produtos (CVE-2022-30190)

O CVE-2022-30190, conhecido como "Follina", é uma vulnerabilidade crítica do RCE que afeta vários produtos do Microsoft Office.Follina permite que um invasor execute o código arbitrário depois de convencer um usuário a abrir um documento malicioso do Word ou qualquer outro vetor que lida com URLs.Devido ao grande número de produtos do Microsoft Office não atingidos, a Follina continua aparecendo em vários ataques cibernéticos.

Os atores de ameaças conhecidos exploram a vulnerabilidade Follina por meio de golpes de phishing que usam técnicas de engenharia social para induzir os usuários a abrir documentos maliciosos do escritório.Quando um usuário encontra links incorporados nos aplicativos do Office, esses links são buscados automaticamente, acionando a execução do protocolo MSDT (Microsoft Support Tool (MSDT), um serviço da Microsoft usado principalmente para coletar informações de falha no sistema para relatórios ao suporte da Microsoft.No entanto, os atores de ameaças podem explorar esse protocolo criando links para fazer cumprir a execução de comandos maliciosos do PowerShell sem nenhuma interação adicional do usuário.Isso representa um sério risco de segurança, pois permite que os invasores executem comandos não autorizados remotamente no sistema de destino por meio de links aparentemente inócuos.

Recentemente, a vulnerabilidade Follina tem sido usada como uma exploração de dia de zero para apoiar campanhas de ameaças contra as principais organizações do setor.De março a maio de 2022, um cluster ativo rastreado como UNC3658 usou Follina para atacar o governo das Filipinas.Em abril do mesmo ano, mais amostras de Follina apareceram na campanha da UNC3347 visando entidades de telecomunicações e serviços de negócios no sul da Ásia.Um terceiro cluster chamado UNC3819 também usou o CVE-2022-30190 para atacar organizações na Rússia e na Bielorrússia.

6. Zoho ManageEngine AdSelfService Plus (CVE-2021-40539)

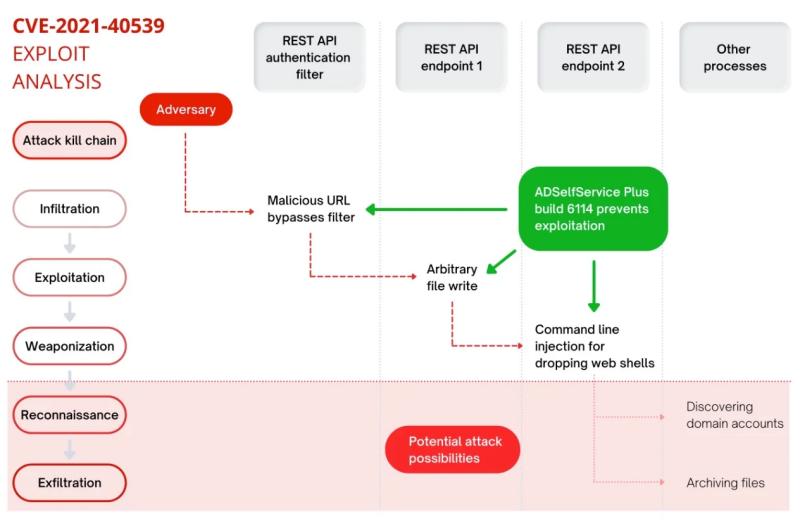

Uma vulnerabilidade crítica remendada no Zoho ManagerEngine AdSelfService Plus Software no final de 2021 levou a ataques a pelo menos nove entidades nos setores de defesa, saúde, energia, tecnologia e educação.Diz-se que o produto fornece uma solução abrangente de gestão de senhas de autoatendimento e uma solução de assinatura única (SSO) para aplicativos do Active Directory e Cloud, projetados para permitir que os administradores apliquem autenticação de dois fatores (2FA) para logins de aplicativos seguros, ao mesmo tempo em que concede aos usuários oCapacidade de redefinir suas senhas por conta própria.

A vulnerabilidade, rastreada como CVE-2021-40539, permite que os atores de ameaças obtenham acesso inicial ao sistema de uma organização da vítima.CVE-2021-40539 (pontuação do CVSS 9,8) é um desvio de autenticação de vulnerabilidade que afeta os URLs de restos que podem ser usados para RCE para RCE.

Em resposta, a CISA emitiu um alerta sobre a vulnerabilidade do dia zero, informando aos usuários como os invasores poderiam explorar a vulnerabilidade para implantar conchas da Web para atividades pós-exploração, como roubar credenciais de administrador, executar movimentos laterais e registro de vazamento e diretório ativo (Ad)arquivos.As vulnerabilidades são particularmente agudas nas soluções SSO para aplicativos de anúncios e nuvem.Se essas vulnerabilidades forem exploradas com sucesso, os invasores poderão acessar aplicativos críticos essencialmente, dados confidenciais e outras áreas profundas na rede corporativa via AD.

As vulnerabilidades que exploram o CVE-2021-40539 também foram descobertas recentemente em um ataque contra o Comitê Internacional da Cruz Vermelha (CICV).Em um comunicado, o ICRC reconheceu que perdeu patches críticos que poderiam protegê -los do ataque, enfatizando a importância de manter um processo robusto de gerenciamento de patches.Como resultado do ataque, foram comprometidos os nomes, locais e informações de mais de 515.000 pessoas envolvidas no programa de Links familiares de restauração do ICRC.

7–8.Atlassian Confluence Server & Data Center (CVE-2021-26084, CVE-2022-26134)

A Atlassian Confluence, uma plataforma de colaboração e documentação usada por muitas organizações governamentais e do setor privado, também é altamente favorecido por atores de ameaças.As duas vulnerabilidades selecionadas, CVE-2021-26084 e CVE-2022-26134, estão relacionadas à injeção de linguagem de navegação por gráficos de objetos (OGNL).

A primeira exploração em larga escala do CVE-2021-26084 ocorreu em setembro de 2021 e direcionou o popular serviço de documentos baseado na Web.A plataforma Confluence foi projetada para permitir que várias equipes colaborem em projetos compartilhados.Um ator malicioso pode usar a vulnerabilidade de injeção de comando CVE-2021-26084 para executar o código arbitrário em um servidor de confluência ou instância do data center.Os invasores têm essencialmente os mesmos privilégios que o usuário que executam o serviço e, portanto, podem executar qualquer comando, obter privilégios administrativos elevados e estabelecer uma posição no ambiente.A CISA emitiu um aviso direcionando usuários e administradores a verificar se há atualizações para o Atlassian para evitar compromissos.

Apenas nove meses depois, a Atlassian divulgou outra vulnerabilidade de injeção da OGNL contra servidores e data centers da Confluence.Rastreado como CVE-2021-26134, a vulnerabilidade permite que um invasor não autenticado execute o código arbitrário em todas as versões de data center e servidor do Confluence suportadas.Depois que uma prova de conceito (POC) foi lançada dentro de uma semana após a divulgação inicial, essa vulnerabilidade de nível crítico rapidamente se tornou uma das mais exploradas.Nesse caso, o CVE-2021-26134 foi usado para implementar um RCE não autenticado em um servidor e, em seguida, lançar um shell da web por trás.O shell da Web bastidores capacita atores maliciosos com recursos muito poderosos, como interação com o Meterpreter e o cobalto e um shell da Web somente de memória.

De acordo com o site da Atlassian, a empresa suporta 83 % das empresas da Fortune 500, possui 10 milhões de usuários ativos por mês e possui mais de 235.000 usuários em mais de 190 países.Esses dois CVEs baseados em Atlassian demonstram como os atores de ameaças motivados financeiramente continuam a explorar vulnerabilidades para atacar muitos alvos atraentes simultaneamente.

9. LOG4SHELL (CVE-2021-44228)

Log4shell, rastreado como CVE-2021-44228 e também conhecido como "Vulnerabilidade Log4J", é a vulnerabilidade RCE mais séria encontrada no Apache Log4J, uma popular biblioteca de log baseada em Java amplamente usada em várias aplicações.A vulnerabilidade permite que um invasor remoto execute o código arbitrário em um sistema afetado, o que pode levar a acesso não autorizado, divulgação de dados ou até mesmo comprometer todo o sistema.

A vulnerabilidade, divulgada publicamente pela primeira vez em dezembro de 2021, se deve ao uso de dados não confiáveis no mecanismo de pesquisa do componente "log4j2", que permite que um invasor injete código malicioso por meio de mensagens de log criadas.Essa falha expôs uma ampla variedade de aplicativos, incluindo servidores da Web, software corporativo e serviços baseados em nuvem que dependem do Log4J para o log.

Embora o Apache tenha divulgado rapidamente um patch para a vulnerabilidade de RCE de nível 10.0, os especialistas em segurança confirmaram que, dado seu uso generalizado entre os principais fornecedores, a exploração continuaria e poderia levar à implantação generalizada de malware.Desde então, a CISA emitiu uma diretiva operacional vinculativa (BOD), ordenando as agências federais do Filial Executivo Civil (FCEB) para corrigir seus sistemas para abordar essa vulnerabilidade crítica.

A rápida exploração do log4shell é atribuída à sua implantação generalizada em diferentes setores e plataformas.Além disso, corrigir a vulnerabilidade provou ser extremamente desafiador, pois muitas organizações lutam para identificar e atualizar todas as instâncias de log4j em sua infraestrutura em tempo hábil.

10-11.VMware Workspace One Access & Identity Manager (CVE-2022-22954, CVE-2022-22960)

O VMware é um software de virtualização popular que geralmente é vítima de atacantes cibernéticos em todos os níveis, incluindo grupos APT.A exploração de vulnerabilidades no VMware pode autorizar o acesso não autorizado a máquinas virtuais e dados críticos hospedados na plataforma.Como o VMware virtualiza vários sistemas em um único servidor físico, um ataque bem -sucedido pode comprometer várias máquinas virtuais de uma só vez.Normalmente, os invasores optam por segmentar ambientes de VMware para obter uma base em uma rede maior, alavancando a confiança e a acessibilidade da infraestrutura virtualizada.A vulnerabilidade da VMware conquistou dois pontos na lista de vulnerabilidades da CISA este ano.

Primeiro, o CVE-2022-22954 (pontuação do CVSS 9,8) é uma vulnerabilidade de injeção de modelo do lado do servidor que pode ser acionada por um ator malicioso com acesso à rede para implementar o RCE no espaço de trabalho One Access & Identity Manager da VMware.Depois que o POC para a vulnerabilidade foi lançado na primavera passada, os pesquisadores de segurança descobriram que estava sendo usado em um ataque ativo para infectar servidores com máquinas de mineração.

Segundo, o CVE-2022-22960 é uma vulnerabilidade de escalada de privilégio.De acordo com o CISA Advisory sobre essa vulnerabilidade, ele permite um ator malicioso com acesso local a escalar privilégios para root devido a permissões incorretas no script de suporte.Se vinculado ao CVE-2022-22954, um invasor poderá executar comandos de shell arbitrários como um usuário do VMware, limpar os logs, escalar privilégios e se mover lateralmente para outro sistema com acesso raiz.

12. F5 Redes Big-IP (CVE-2022-1388)

Em setembro passado, a F5 divulgou um patch para uma vulnerabilidade crítica do RCE relacionada ao pacote de produtos Big-IP e, alguns dias depois, os pesquisadores de segurança conseguiram criar uma exploração para a vulnerabilidade.

O CVE-2022-1388 (pontuação do CVSS 9,8) é categorizado como uma vulnerabilidade de autenticação ausente envolvendo um desvio de autenticação de repouso de icontrol, o que pode levar a um invasor a obter acesso e a assumir o controle de um sistema Big-IP comprometido.Um invasor pode executar muitas ações maliciosas, como carregar um shell da Web para futuros ataques, implantar mineradores de criptomoeda e vazar dados sensíveis.

As falhas de execução remota de código são fáceis de explorar, o que as torna um alvo para atores de ameaças oportunistas.Sempre que as vulnerabilidades são descobertas em serviços voltados para a Internet, os atores de ameaças certamente serão rápidos em explorá-los.As vulnerabilidades como CVE-2022-1388 fornecem acesso inicial imediato à rede de destino e geralmente permitem que os invasores conduzam ataques por meio de movimentos laterais e escalada de privilégios.

Conclusão

As equipes de segurança corporativa devem reconhecer que ainda existem vulnerabilidades mais antigas e continuam a representar uma ameaça significativa.Embora os CVEs mais recentes sejam frequentemente mais visíveis, a lista anual de vulnerabilidades comumente usada da CISA é um lembrete claro de que as vulnerabilidades conhecidas ainda podem causar estragos em sistemas vulneráveis.

Além da lista abrangente, a CISA fornece orientação para fornecedores e organizações de tecnologia identificar e mitigar riscos potenciais.As recomendações incluem a adoção de práticas seguras por design e a priorização do patch de vulnerabilidades exploradas conhecidas para minimizar o risco de compromisso.Os fornecedores também são incentivados a estabelecer um processo coordenado de divulgação de vulnerabilidades para permitir a análise de causa raiz das vulnerabilidades descobertas.