Le guide ultime du cadre OSINT

Cet article vous guidera étape par étape pour comprendre et maîtriser le cadre OSINT (Open Source Intelligence).Tout d'abord, nous expliquerons les concepts de base d'Osint pour définir les bases de votre apprentissage.Ensuite, nous vous emmènerons dans une exploration approfondie des composants du cadre OSINT pour vous donner une compréhension complète de ses mécanismes opérationnels et de son potentiel.

Après cela, nous discuterons en détail de différents types de données open source et vous montrerons comment identifier et utiliser ces précieuses ressources d'information.Nous examinerons ensuite comment utiliser efficacement le cadre OSINT et décrire les types d'informations qui peuvent être recueillies via elle.

Enfin, nous nous concentrerons sur les applications pratiques du cadre OSINT, révélant comment utiliser ces outils à diverses fins d'investigation et d'analyse.Avec ce guide, vous pourrez maîtriser les compétences de base du cadre OSINT et améliorer votre expertise dans le domaine de la cybersécurité.

Qu'est-ce que OSINT?

L'intelligence open source (OSINT) englobe la collecte d'informations légalement disponibles à partir de sources publiques en ligne, fournissant des informations sur les particuliers, les entreprises et leurs activités Internet.Bien que la définition d'Osint puisse inclure des ressources hors ligne, le terme fait principalement référence aux informations en ligne en raison de la prolifération des utilisateurs d'Internet et du large éventail d'outils en ligne disponibles à diverses fins.

L'importance de la collecte de renseignements s'étend à la fois aux testeurs de pénétration éthique et aux acteurs de la menace malveillante.OSInt consiste à tirer parti des sites Web et des logiciels qui permettent aux utilisateurs d'extraire des informations précieuses sur les individus, les organisations ou toute entité en ligne.L'essor des plateformes de médias sociaux et l'abondance des ressources en ligne ont facilité la communication mondiale et le partage d'informations.Malheureusement, cette facilité d'accès expose également ces informations à une mauvaise utilisation potentielle.

Bien que OSInt soit accessible aux utilisateurs mal intentionnés, il est également disponible pour les équipes de test et les administrateurs informatiques.Les acteurs malveillants peuvent exploiter OSINT pour recueillir des informations et causer des dommages, mais les organisations peuvent utiliser ces outils pour acquérir une compréhension complète de leur empreinte numérique, empêchant de manière proactive les futurs incidents de cybersécurité.

Exploration du cadre OSINT: un aperçu complet

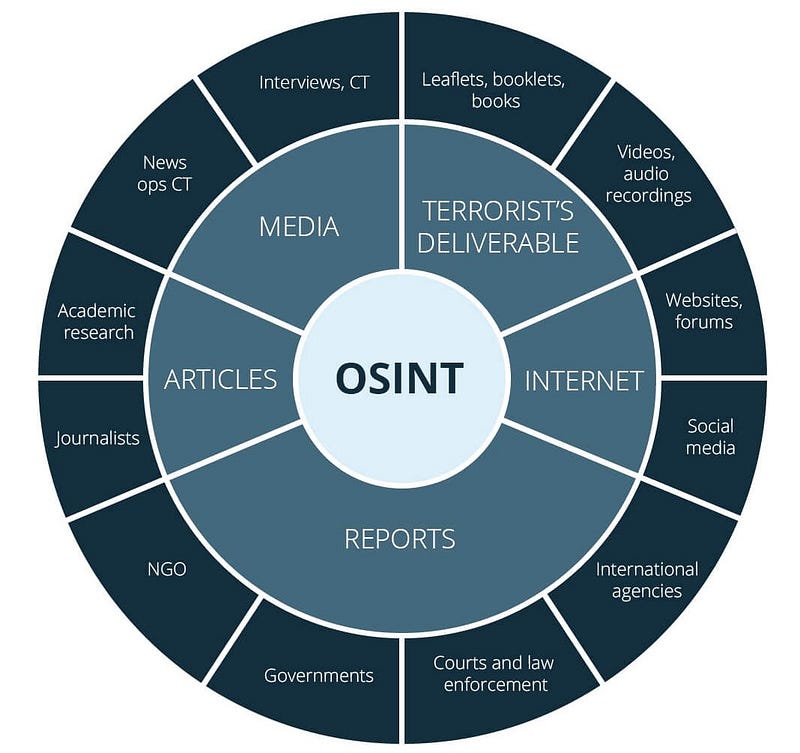

Le renseignement open source (OSINT) implique la collecte de données accessibles au public à partir de diverses sources, y compris, mais sans s'y limiter:

Articles de presse

Publications sur les réseaux sociaux

Rapports du gouvernement

Forums en ligne

Autres ressources OSINT

Initialement enraciné dans le renseignement militaire, OSINT était principalement utilisé à des fins d'espionnage et stratégiques par le biais de canaux médiatiques traditionnels comme les journaux et les émissions de radio.

Avec l'avènement d'Internet et des communications numériques, la portée et l'impact d'Osint se sont considérablement élargis.Le cadre OSINT offre une approche structurée pour effectuer des tâches de renseignement open source, bénéficiant aux chercheurs en sécurité, aux agences gouvernementales et aux professionnels de la cybersécurité dans leurs efforts de collecte d'informations.

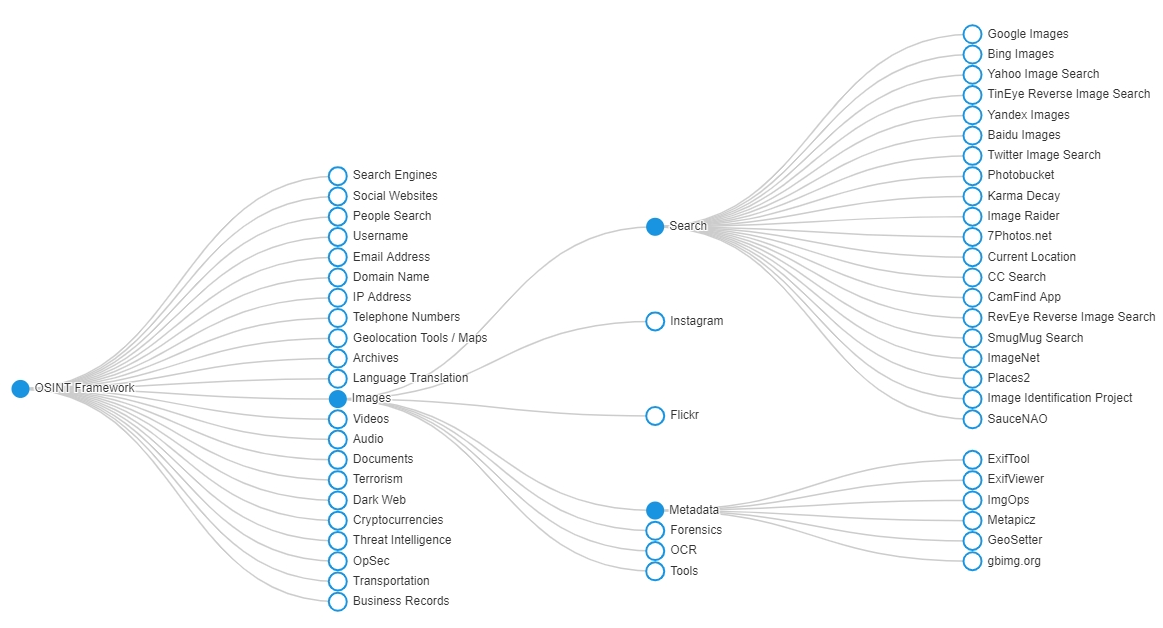

Le cadre OSINT sert de référentiel complet d'outils conçus pour aider les entreprises à la collecte d'informations et aux enquêtes de cybersécurité.Les ressources catégorisées englobent les enregistrements publics, les images, les archives, le Web Dark, les enregistrements commerciaux, les recherches de personnes, etc.Chaque catégorie présente un large éventail d'options pour affiner les recherches, simplifiant le processus de localisation de la source d'intelligence souhaitée en quelques clics.

En explorant des éléments tels que les noms d'utilisateur, les noms de domaine et les adresses e-mail, les utilisateurs ont accès à une multitude d'informations présentées dans un format de sous-arbre sur leurs écrans.L'interface unifiée garantit une expérience conviviale, permettant des recherches sans effort des détails pertinents liés aux noms d'utilisateur, aux adresses e-mail, aux noms de domaine et autres informations pertinentes.Ce référentiel inestimable permet aux organisations engagées dans OSINT à des fins de cybersécurité, facilitant la détection et l'atténuation des menaces proactives.

Voici le cadre OSINT.

LeFramework OSINTva au-delà d'une simple compilation d'outils et de techniques;Il présente une approche complète et structurée qui sert de boussole guidant pour naviguer dans le domaine complexe de l'intelligence open source.Développé et affiné par des experts de l'industrie, ce cadre permet aux analystes et aux enquêteurs de la feuille de route pour optimiser leurs efforts, garantissant qu'aucune idée précieuse ne reste cachée.

Composants clés du cadre OSINT:

Le cadre OSINT se compose de blocs de construction essentiels qui contribuent en synergie au processus de collecte de renseignement:

1. Sources et domaines d'information:

Au fondement du cadre se trouve une collection organisée de diverses sources d'information et de domaines.Ceux-ci englobent les plateformes de médias sociaux, les moteurs de recherche, les sites Web et les bases de données spécialisées, fournissant aux analystes un riche éventail de points de départ pour la collecte de données.

2. Techniques et outils:

Le cadre englobe un arsenal de techniques et d'outils qui facilitent l'extraction de données efficace et ciblée.De la grattage Web et de l'analyse des médias sociaux à la géolocalisation et à la reconnaissance d'image, chaque technique enrichit le parcours de collecte de renseignements.

3. Méthodologies et directives:

Le cadre OSINT propose des méthodologies et des directives établies qui favorisent une analyse structurée.En suivant ces approches éprouvées, les analystes peuvent transformer les données brutes en informations significatives, améliorant la qualité et la pertinence de l'intelligence extraite.

4. Formation et développement des compétences:

Reconnaissant la nature dynamique du paysage numérique, le cadre OSINT met l'accent sur le développement et l'apprentissage des compétences continues.Il fournit des ressources pour perfectionner la compétence technique et rester à jour avec les derniers outils et techniques dans le domaine.

Le cadre OSINT sert de méthodologie structurée pour effectuer des tâches de renseignement open source, bénéficiant aux chercheurs en sécurité, aux agences gouvernementales et aux professionnels de la cybersécurité dans leurs efforts de collecte d'informations.Accessible via son site Web officiel, la fonction principale du cadre est de compiler les informations accessibles au public à partir de diverses sources en ligne.Les utilisateurs peuvent facilement naviguer dans le cadre en cliquant sur les catégories pertinentes liées à leur enquête, telles que le nom d'utilisateur, l'adresse e-mail ou le nom de domaine.Cela leur donne accès à une pléthore d'outils adaptés à leurs besoins de recherche.

Structurée avec une approche systématique, le cadre OSINT catégorise des informations recueillies en fonction de sa source, de sa pertinence, de son type et de son contexte.En se concentrant sur des outils et des ressources gratuits, le cadre permet aux utilisateurs de collecter des renseignements précieux dans le vaste domaine des données en ligne accessibles au public.Il fournit une gamme complète d'outils et de techniques pour l'analyse des données open source, permettant aux analystes d'extraire efficacement des informations exploitables.

Classification du cadre OSINT

Le cadre OSINT fournit une classification systématique des ressources et des outils pour la collecte de renseignements open source.Pour accéder à ces précieux actifs, commencez par visiter leSite Web Framework Osint.Là, vous trouverez une liste complète des catégories qui se ramifient à partir du cadre principal OSINT.

En explorant ces catégories, vous pouvez découvrir un large éventail d'outils et de ressources adaptés à des types spécifiques de collecte de renseignements.Que vous ayez besoin de moteurs de recherche, de ressources spécialisées ou d'outils pratiques, le cadre OSINT sert de ressource ultime pour les informations accessibles au public sur Internet.

Avec 22 catégories différentes, le cadre OSINT couvre une gamme complète de sujets.Chaque catégorie est représentée comme un nœud principal qui se ramifient à partir du nœud central "OSINT Framework".De plus, dans chaque nœud principal, vous trouverez des nœuds ou des sous-catégories secondaires qui se plongent dans des types plus spécifiques de sources ou d'outils d'information.

Cette visualisation hiérarchique du cadre OSINT assure une vision claire et organisée des différentes voies disponibles pour obtenir des données d'intelligence open source.Il vous permet de commencer par une large catégorie, puis de naviguer plus profondément dans des domaines d'intérêt plus spécifiques.Cette structure en forme d'arbre facilite une approche directe de la collecte de données, vous permettant de vous concentrer sur les informations les plus pertinentes et les plus ciblées.

Chaque outil sera répertorié dans un «indicateur de classification des outils»:

(T) - indique un lien vers un outil qui doit être installé et exécuter localement

(D) - Google Dork

(R) - nécessite une inscription

(M) - indique une URL qui contient le terme de recherche, et l'URL elle-même doit être modifiée manuellement

Différents types de données open source

Quand il s'agit d'extraire des informations précieuses des données, savoir où chercher est crucial.Les données open source comprennent un large éventail de formes, avec une partie importante déjà accessible au public, tandis que le reste peut souvent être obtenu par des demandes spécifiques.Explorons certains des principaux types de données open source couramment utilisées dans OSINT:

Rapports des médias, journaux et articles de magazines: ces sources offrent des informations précieuses sur les événements en cours, le sentiment public et les tendances émergentes.Par exemple, les entreprises peuvent rester informées des violations de sécurité au sein de leur industrie grâce à ces canaux.

Articles académiques et recherches publiées:

Ces travaux savants fournissent des connaissances approfondies sur des sujets spécifiques, ce qui en fait des ressources inestimables pour les professionnels de la cybersécurité qui recherchent des informations sur de nouvelles cyberattaques ou des vulnérabilités.

Activité des médias sociaux:

Le vaste paysage des plateformes de médias sociaux peut révéler des informations personnelles, des affiliations, des modèles de comportement et même des divulgations involontaires de données sensibles.Les pirates, par exemple, peuvent identifier les cibles de phishing potentielles grâce à l'analyse des médias sociaux.

Données du recensement:

Les détails démographiques obtenus à partir des données du recensement peuvent être utilisés dans la modélisation des menaces ou la compréhension des publics cibles potentiels pour les attaques d'ingénierie sociale.Les entreprises peuvent obtenir des informations précieuses sur les groupes susceptibles d'être ciblés dans de futures attaques.

Répertoires téléphoniques:

Ces répertoires peuvent contenir des coordonnées qui pourraient être exploitées pour le phisseur de lance ou d'autres attaques ciblées, soulignant l'importance de protéger ces données.

Dostats des tribunaux et arrestations: les dossiers:

Les informations trouvées dans les dépôts juridiques et les dossiers d'arrestation peuvent fournir un aperçu des litiges et des activités criminelles, indiquant potentiellement des vulnérabilités ou des cibles.

Données de négociation publique:

Ces données offrent un aperçu de la santé financière d'une entreprise, ce qui peut éclairer les motivations derrière les attaques potentielles.

Enquêtes publiques:

Les enquêtes offrent des données précieuses sur les tendances et l'opinion publique.Cependant, s'ils ne sont pas correctement anonymisés, ils peuvent exposer par inadvertance des informations sensibles.

Données de contexte de localisation:

Des informations telles que les géotags peuvent dévoiler l'emplacement des individus ou des appareils, révélant des modèles ou des détails précieux.

Informations sur la divulgation de violation ou de compromis:

Les organisations peuvent apprendre des erreurs des autres et comprendre comment les violations se produisent grâce à des informations de divulgation, tandis que les attaquants peuvent l'utiliser pour reproduire les attaques réussies.

Indicateurs de cyberattaque partagés publiquement:

Les adresses IP, les domaines et les hachages de fichiers partagés publiquement peuvent aider les organisations à identifier les menaces potentielles et à protéger de manière proactive leurs systèmes.

Données d'enregistrement de certificat ou de domaine:

Ces données révèlent les actifs en ligne d'une organisation, permettant la surveillance des problèmes de sécurité potentiels.

Données de vulnérabilité d'application ou de système: les bases de données ou les forums publics contiennent souvent des informations sur les vulnérabilités connues.Les attaquants peuvent exploiter ces faiblesses, tandis que les défenseurs peuvent les utiliser pour corriger les vulnérabilités.

Comment utiliser le cadre OSINT?

Le cadre OSINT fournit une approche structurée et complète pour mener des activités de renseignement open source.Il permet aux praticiens de rassembler et d'analyser un large éventail d'informations provenant de diverses sources.Voici quelques aspects clés du cadre OSINT et des idées qu'il peut découvrir:

Établir l'empreinte numérique d'une menace connue:

L'une des principales applications d'un cadre OSINT réside dans sa capacité à discerner et à analyser l'empreinte numérique d'une menace connue.En parcourant systématiquement les plates-formes en ligne, les forums et les référentiels numériques, les praticiens peuvent compiler un dossier complet des activités, des interactions et des modèles en ligne de la menace.Cette analyse détaillée sert de base cruciale à l'évaluation des menaces, permettant le développement de contre-mesures ciblées et efficaces.

Rassembler une intelligence complète sur un adversaire:

Dans le domaine de la collecte de renseignements, le cadre OSINT excelle dans la vision holistique des adversaires.Il plonge profondément dans leurs activités, leurs intérêts, leurs techniques, leurs motivations et leurs modèles habituels.Grâce à la collecte et à l'analyse rigoureuses de données, les praticiens construisent un profil complet, offrant des informations précieuses sur le paysage stratégique.Cette connaissance constitue la base de la planification stratégique, permettant aux organisations d'anticiper et de répondre efficacement aux actions contradictoires.

Catégorisation pour l'analyse de précision:

Le cadre OSINT met un accent significatif sur la catégorisation méticuleuse des données acquises.Chaque élément d'information est classé en fonction de sa source, de sa pertinence, de son type et de sa signification contextuelle.Cette catégorisation systématique rationalise le processus d'analyse ultérieure, permettant la récupération rapide de points de données spécifiques.Cette approche garantit que les praticiens peuvent distiller des informations significatives dans le vaste bassin d'informations amassées.

Identification des opportunités d'amélioration de la sécurité:

Une autre facette critique du cadre OSINT réside dans sa capacité à identifier les opportunités de renforcement des postures de sécurité existantes.En examinant les activités en ligne, les discussions et les tendances émergentes, les praticiens peuvent identifier les vulnérabilités et les risques potentiels.Cette approche proactive permet aux organisations de fortifier leurs défenses et de mettre en œuvre des mesures préventives, garantissant ainsi les actifs et les intérêts.

Alors que les praticiens s'engagent dans le cadre OSINT, il est impératif d'approcher chaque tâche avec la plus grande considération éthique.Le respect de la vie privée, l'adhésion aux frontières juridiques et la fin de toutes les actions qui pourraient être perçues comme invasives ou nocives est primordiale.Cette base éthique confirme non seulement les normes professionnelles, mais garantit également que la poursuite des informations demeure dans les limites d'une conduite légale et moralement verticale.

Dans le paysage en constante évolution de l'intelligence open source, le cadre OSINT sert de phare de conseils.Sa méthodologie structurée, ses fondements éthiques et sa riche éventail d'outils et de techniques équiper les praticiens des moyens de naviguer efficacement sur ce terrain dynamique.En incorporant les principes et les pratiques décrits dans le cadre, les individus et les organisations se permettent de prendre des décisions stratégiques éclairées basées sur un fondement solide de l'intelligence et des idées.

Apprentissage continu et adaptation:

Dans le domaine dynamique de l'intelligence open source, l'apprentissage continu et l'adaptation sont impératifs.Le cadre OSINT souligne la nécessité pour les praticiens de se tenir au courant des derniers outils, techniques et sources d'information.Cet engagement envers l'éducation continue garantit que les individus restent équipés des ressources les plus efficaces pour naviguer dans le paysage en évolution de l'intelligence open source.En embrassant une culture d'amélioration continue, les praticiens améliorent leur compétence et leur efficacité dans les efforts de collecte de renseignement.

Intégration dans les processus décisionnels:

Les idées dérivées des activités OSINT jouent un rôle central dans la formation de la prise de décision éclairée dans divers domaines.Que ce soit dans les domaines de la cybersécurité, de la stratégie commerciale, de la gestion des risques ou de la formulation des politiques, la richesse des informations recueillies par les activités OSINT fournit une base précieuse.Ce renseignement permet aux décideurs de faire des choix fondés sur une compréhension approfondie de l'environnement dominant.En intégrant les informations dérivées de OSINT sur leurs processus décisionnels, les organisations optimisent leurs approches stratégiques et améliorent leur efficacité globale.

Rassemblement de l'intelligence collaborative:

L'une des principales forces du cadre OSINT réside dans sa capacité à faciliter les efforts de collecte de renseignement collaboratif.En tirant parti d'un éventail diversifié de sources et d'outils, les praticiens peuvent travailler ensemble pour compiler une compréhension complète d'un sujet ou d'une situation donnée.Cette approche collaborative favorise un échange synergique des idées et de l'expertise, ce qui entraîne une évaluation plus holistique et précise de l'intelligence.

Approche multidisciplinaire:

Le cadre OSINT adopte une approche multidisciplinaire, reconnaissant que les efforts de collecte de renseignements nécessitent souvent une expertise couvrant divers domaines.Il encourage les praticiens à s'appuyer sur un éventail de compétences et de domaines de connaissances, y compris, mais sans s'y limiter, les technologies de l'information, les sciences sociales, la cybersécurité et la géopolitique.Ce large éventail d'expertise garantit que les évaluations de renseignement sont complètes et bien équilibrées, en tenant compte de diverses facettes d'un sujet donné.

Réputation de sauvegarde:

En plus des problèmes de sécurité, le cadre OSINT joue également un rôle crucial dans la sauvegarde de réputation.En surveillant les discussions, les mentions et les sentiments en ligne, les praticiens peuvent traiter de manière proactive les risques de réputation potentiels.Cette approche proactive permet aux organisations d'atténuer la publicité négative ou la désinformation, en préservant leur image de marque et leur crédibilité dans la sphère numérique.

Évaluation de l'impact sociétal:

Le cadre OSINT étend sa portée au-delà des organisations et des menaces individuelles, englobant les évaluations des impacts sociétaux plus larges.Les praticiens peuvent utiliser OSINT pour analyser les tendances, les sentiments et les problèmes émergents dans le domaine public.Cette perspicacité sociétale peut éclairer les décisions politiques, les stratégies de gestion des crises et les efforts de relations publiques, garantissant que les organisations sont à l'écoute du pouls de la communauté plus large.

Cartographie d'influence:

OSINT peut être exploité pour la cartographie de l'influence, un processus stratégique qui consiste à identifier les individus, les organisations ou les entités clés qui exercent une influence significative dans un contexte donné.En analysant leur présence, leurs affiliations et leurs activités en ligne, les praticiens peuvent obtenir des informations précieuses sur la dynamique du pouvoir en jeu.Ces informations peuvent être essentielles dans l'élaboration de stratégies de communication et d'engagement efficaces.

Analyse prédictive et prévision des tendances:

En analysant les modèles et les tendances dérivés des informations open source, le cadre OSINT peut faciliter l'analyse prédictive et la prévision des tendances.Cette approche prospective permet aux organisations d'anticiper les développements potentiels et d'adapter leurs stratégies en conséquence.Il permet aux décideurs de la prévoyance nécessaire pour rester en avance sur les défis ou opportunités émergents.

Le cadre OSINT offre une approche complète et structurée des activités de renseignement open source.Il englobe les méthodologies pour la collecte, la catégorisation et l'analyse des données, soutenues par un éventail diversifié d'outils et de techniques.De plus, il met l'accent sur les considérations éthiques, l'apprentissage continu et l'intégration de l'intelligence dans les processus décisionnels.En adhérant aux principes décrits dans le cadre OSINT, les praticiens se dotent des connaissances et des compétences pour naviguer dans le paysage complexe de l'intelligence open source efficacement et de manière responsable.

Aperçu des informations qui peuvent être recueillies à partir du cadre OSINT:

● Rassemblez les noms complets de la personne, les rôles d'emploi, les numéros de téléphone, les photos, etc.

● Diverses données des informations sur les moteurs de recherche de Google, Bing, Yahoo et autres.

● Données des blogs personnels et d'entreprise, ainsi que l'évaluation de l'activité des utilisateurs sur les forums numériques.

● Identifier divers réseaux sociaux utilisés par la personne.

● Évaluer le contenu disponible sur les réseaux sociaux comme Facebook, Instagram, WhatsApp, LinkedIn ou Twitter.

● Accès aux anciennes données mises en cache de Google.

● Reconnaître les adresses postales, les numéros de téléphone portable des réseaux de médias sociaux ou les résultats de Google.

● Recherchez des photographies et des vidéos sur les sites de partage social communs, comme Google Photos, et plus encore.

● Utiliser Google Maps et d'autres sources d'images satellites ouvertes pour récupérer des images de l'emplacement géographique des utilisateurs.

Conclusion

Le cadre OSINT n'est pas seulement un outil puissant pour collecter et analyser les informations à partir de sources ouvertes à l'appui d'une variété de missions de collecte de renseignement, mais elle fait également partie intégrante du paysage moderne de la cybersécurité.En apprenant et en pratiquant le cadre OSINT, vous pouvez mieux comprendre les risques et les vulnérabilités de votre environnement et ainsi prendre des décisions de sécurité plus éclairées.

Enfin, n'oubliez pas que si Osint fournit une mine d'informations et de ressources, il est important d'utiliser ces informations de manière éthique et légale.Ce n'est qu'en utilisant OSINT légalement et responsable que nous pouvons nous assurer que nos actions ont un impact positif sur les autres et la société.

Osint continuera d'évoluer et deviendra encore plus important car la technologie continue de progresser et que de nouvelles sources de données deviennent disponibles.Nous vous encourageons à rester à jour sur les dernières tendances et développements dans OSINT et à améliorer continuellement vos compétences et vos capacités pour mieux répondre aux cyber-menaces de plus en plus sophistiquées.