Plates-formes de renseignement des menaces open source

Qu'est-ce que l'Open Source Threat Intelligence (OSINT)?

L'Open Source Threat Intelligence (OSINT) implique la collecte et l'analyse des données accessibles au public pour identifier et atténuer les menaces de sécurité.Il utilise des informations provenant de sources telles que les sites Web, les forums et les médias sociaux pour fournir des informations sur les cyber-menaces potentielles.

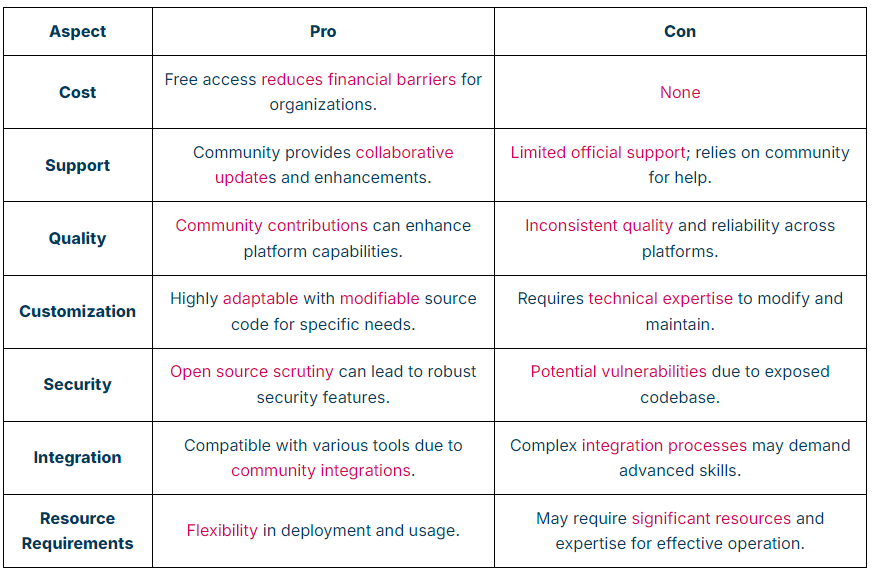

Pour les avantages et les inconvénients des plateformes de renseignement des menaces open source

Les plates-formes de renseignement sur les menaces open source offrent des avantages importants tels que la rentabilité avec l'accès gratuit, la personnalisation via un code source modifiable et un éventail diversifié d'intégrations en raison des améliorations axées sur la communauté.

Cependant, ils sont également disponibles avec des défis, notamment un soutien officiel limité qui repose fortement sur les forums communautaires, la qualité variable et la fiabilité, les vulnérabilités de sécurité potentielles à partir d'une base de code exposée et des exigences de ressources substantielles pour une personnalisation, une intégration et une maintenance efficaces.Ces plateformes sont idéales pour les organisations qui peuvent tirer parti des ressources et des expertises communautaires, mais peuvent présenter des risques pour ceux qui ont besoin d'un soutien et d'une sécurité cohérents et de haute qualité.

Voici un aperçu complet des avantages et des inconvénients pour tirer parti d'une plate-forme CTI open source.

9 Sources de renseignement des menaces open source

Quel que soit le type d'intelligence des menaces dont vous avez besoin, vous pouvez trouver une ressource accessible au public.

1. Actualités et événements de la Cybersecurity and Infrastructure Security Agency (CISA)

La page CISA News and Events fournit une pléthore d'informations sur le renseignement des menaces.En tant que point focal pour le partage d'informations sur la cybersécurité du gouvernement américain, la page des nouvelles et des événements complète le flux de renseignements sur les indicateurs automatisés CISA (AIS) en fournissant des documents supplémentaires au-delà des indicateurs de cyber-menaces lisibles par machine.

La page News and Events propose les types d'alertes et avis de cybersécurité suivants:

· Alertes

· Rapports d'analyse

· Avis de cybersécurité

· Avis ICS

· Avis médicaux ICS

2. Canary rouge

Le blog Red Canary propose des articles sur de nouveaux grappes d'activités, des variantes de logiciels malveillants et des campagnes de menaces.La société publie plusieurs rapports, notamment:

· Un rapport annuel de détection des menaces

· Un rapport annuel sur les tendances et les plats à emporter

· Articles mensuels d'intelligence

De plus, il offre des plongées techniques profondes dans diverses menaces, y compris les CIO.

3. SANS Centre d'orage Internet

Le SANS Internet Storm Center fournit diverses ressources aux professionnels de la sécurité.Dirigé par des bénévoles, le centre d'orage Internet propose:

· Infocon:Un tracker à code couleur qui reflète l'activité malveillante et les perturbations de connectivité possibles

· Podcasts:Court contenu audio quotidien sur divers sujets avec des liens vers des ressources supplémentaires

· Journal:articles techniques discutant de divers problèmes de sécurité et menaces

· Données:Liste des activités de menace, y compris le nombre de rapports, cibles et sources, carte du monde montrant les types d'activités actuels et les 10 meilleurs IP de source à tout moment

· Outils:Liens vers des ressources et des outils supplémentaires pour aider

· Tableau de bord:visualisations montrant une activité supérieure

4. Microsoft

Microsoft est bien placé pour fournir des renseignements avancés de menace puisque les acteurs de la menace ciblent ses technologies populaires et il dispose des ressources pour s'engager dans la recherche.Les blogs Microsoft Threat Intelligence contiennent des recherches en sécurité et des renseignements sur les menaces du réseau d'experts en sécurité de l'organisation.

La gamme de sujets comprend:

· Divins profonds dans les acteurs de la menace et leur activité actuelle

· Nouveaux types d'attaques de phishing

· Menaces basées sur différents types d'environnements, comme DevOps ou Android Phones

· Rapports d'attaque des tendances et des informations

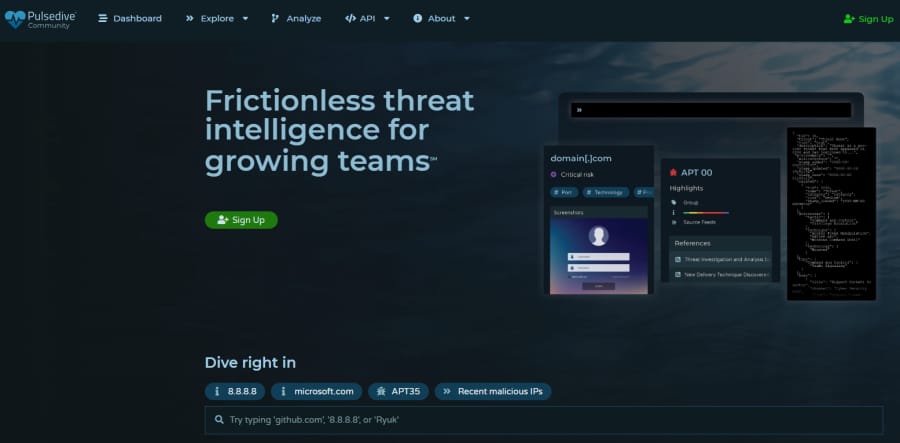

5. Pulsedive

Pulsedive est une plate-forme d'intelligence de menace gratuite où les utilisateurs peuvent rechercher, scanner et enrichir les IP, les URL, les domaines et autres IOC qu'ils obtiennent à partir de leurs flux d'intelligence de menace.

Les utilisateurs peuvent rechercher par indicateur en fonction de toute combinaison de:

· Valeur

· Taper

· Risque

· Dernière horodatage vu

· Menace

· Alimentation

· Attribut

· Propriété

Ils peuvent également rechercher des menaces en fonction de toute combinaison de:

· Nom de la menace

· Alias

· Catégorie

· Risque

· Dernière horodatage vu

· Alimentation

· Attribut de menace

6. Phishtank

Exploité par le Cisco Talos Intelligence Group, Phishtank est un projet collaboratif qui recueille des données et des informations sur le phishing.Les utilisateurs peuvent

· Soumettre des phisses suspectées

· Suivre leurs soumissions

· Vérifiez les soumissions d'autres utilisateurs

Ils peuvent également rechercher les archives Phish par une marque ciblée ou ASN pour déterminer si une attaque de phishing suspectée

· Valide

· Invalide (pas un phish)

· Inconnu

De plus, ils peuvent filtrer les résultats en:

· En ligne

· Hors ligne

· Inconnu

PhishTank fournit également une API et des options de flux RSS pour faciliter le partage de données.

7. Virustotal

Virustotal agrége les données des outils antivirus et des moteurs à numérisation en ligne afin que les utilisateurs puissent vérifier les logiciels malveillants que leur outil antivirus peut avoir manqué.Virustotal met à jour la signature malveillante fréquemment pour fournir les meilleures données possibles.

De plus, les utilisateurs peuvent analyser:

· Fichiers

· Domaines

· IPS

· URL

Virustotal informe les utilisateurs lorsqu'une solution antivirus détermine qu'un fichier soumis est malveillant et affiche l'étiquette de détection.La plupart des scanners URL distingueront également le type de site Web, y compris les logiciels malveillants, le phishing et le suspect.

Virustotal propose les outils suivants:

· Scripts API et bibliothèques clients

· Règles Yara

· Applications de bureau

· Extensions de navigateur

· Applications mobiles

8. Torbot

Torbot est un outil qui automatise l'exploration et l'identification de différents services sur le réseau Tor, aidant les chercheurs et les développeurs à surmonter la complexité et l'anonymat du réseau.Selon le site Web de l'OWASP, Torbot contient actuellement les fonctionnalités terminées suivantes:

· Crawler oignon

· Recevez des e-mails du site

· Enregistrer les informations d'exploration dans le fichier JSON

· Crawl Domains personnalisés

· Vérifiez si le lien est en direct

· Mise à jour intégrée

9. Moteur de recherche de télégramme Intelligencex

Le moteur de recherche Intelx Telegram permet aux utilisateurs de saisir des termes de recherche ou une série de phrases connexes.La recherche a renvoyé les informations de Telegram:

· Canaux

· Utilisateurs

· Groupes

· Bots

Top 7 des plates-formes de renseignement sur les menaces open source en 2024

Les plates-formes de renseignement sur les menaces open source utilisent des données de renseignement sur les menaces obtenues à partir de sources ouvertes accessibles au public.Les forums de sécurité et les listes d'annonces de sécurité nationales et internationales sont des exemples.

Voici les 7 meilleures plateformes de renseignement sur les menaces que vous pouvez choisir pour améliorer la cybersécurité de votre entreprise:

Plates-formes d'intelligence de menace open source gratuites

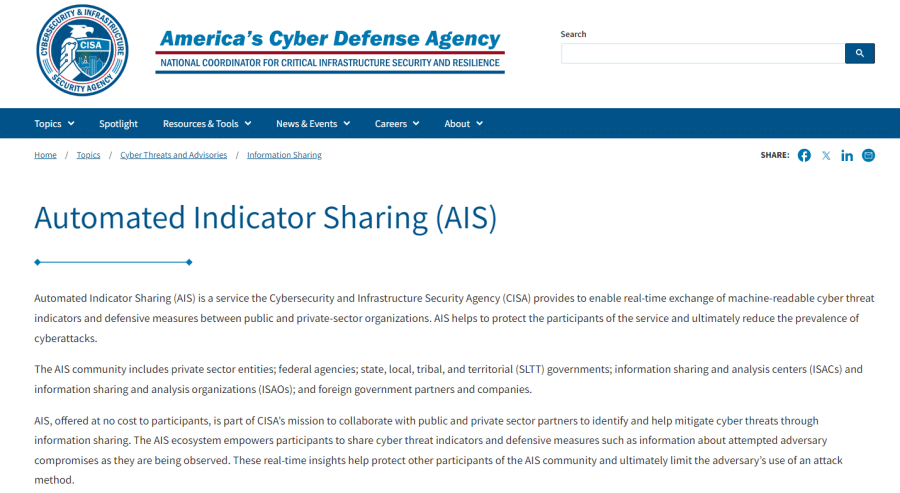

AIS

AIS (partage d'indicateur automatisé) est lié au ministère de la Sécurité intérieure (DHS).Le service AIS facilite le gouvernement fédéral et le secteur privé pour échanger rapidement des indicateurs de cyber-menaces.

AIS utilise deux normes ouvertes:

- L'expression des informations sur les menaces structurées (STIXTM) pour les indicateurs de cybermenace et les informations sur les mesures défensives, et

- L'échange automatisé de confiance des informations sur les indicateurs (taxiitm) pour les communications machine à machine.

Ces normes permettent le partage des détails des activités de menace (techniques, méthodes, processus, vulnérabilités, plans d'action) via un protocole de communication.

Pulsé

La base de données de renseignement sur les menaces communautaires gratuites PulseDive compile des flux open source (examinant un grand nombre d'IP, de domaines et d'URL recueillis à partir de flux et de soumissions d'utilisateurs à travers le monde), enrichit les CIO et les exécute à l'aide d'un algorithme de score des risques qui améliore la qualité des données.

Les utilisateurs peuvent utiliser Pulsedive pour soumettre, trouver, corréler et mettre à jour les CIO, ainsi que d'énumérer les facteurs de risque sur les raisons pour lesquelles les CIO sont considérés comme des menaces.

Typedb cti

Données TypedB - CTI est une excellente plate-forme de renseignement sur les menaces open source qui permet aux entreprises de stocker et de gérer leurs connaissances en matière d'intelligence cyber-menace (CTI).

Il aide les professionnels à rassembler des informations CTI fragmentées dans une seule base de données et à découvrir des informations supplémentaires sur les cyber-menaces.Mitre Att & CK est un exemple de jeu de données dans son référentiel.

Étant donné que l'exclusivité des valeurs d'attribut est une garantie de base de données, TypedB permet de former des liens entre les valeurs de hachage, les adresses IP ou toute autre valeur de données partagée.

Les valeurs uniques de tous les types de données ne sont stockées qu'une seule fois lorsque des attributs sont ajoutés, et toutes les applications futures de ces valeurs sont liées par des associations.

Yeti

Yeti est un référentiel pour la cyber-menace intelligence qui est ouvert, distribué, machine et analyste adapté, créé par et pour les répondeurs incidents.La plate-forme compile des informations sur les menaces, les TTP, les indicateurs de compromis et les observables en un seul référentiel centralisé tout en enrichissant automatiquement les observables (par exemple, résoudre les domaines, géolocalisation IPS).

Idéalement, il a une interface utilisateur pour les humains et une interface API Web pour les points de terminaison, permettant une intégration simple avec d'autres outils que les entreprises peuvent utiliser.

Plates-formes d'intelligence de menace open source payées

Anomali menacestream

Anomali ThreatStream utilise 140 flux open source.Les utilisateurs peuvent également acheter plus de flux d'intelligence dans l'Andren App Store.Cette information supplémentaire donne un contexte aux menaces, ce qui réduit les faux positifs.

Anomali ThreatStream rassemble de nombreux indicateurs de menace pour trouver de nouvelles attaques.Il utilise un algorithme d'apprentissage automatique pour marquer des CIO, aidant les équipes de sécurité à maximiser les tâches d'atténuation.

Cyber Solutions en verre

La lunette à look recueille des données structurées et non structurées à partir de plus de 87 aliments.Il achète également des flux commerciaux supplémentaires.

En fournissant des données pertinentes, la vigographie en look aide les organisations multinationales et les gouvernements ayant une protection des menaces unifiées contre les cyberattaques complexes.

De plus, une équipe mondiale d'analystes de sécurité ajoute de la valeur aux données de données sur la plate-forme de renseignement sur les menaces de verre.

Cybersécurité AT&T

Alienvault Labs et son vaste échange de menaces ouvertes (OTX), le plus grand échange de menaces collaboratives provenant de la foule au monde, fournissent des renseignements de cyber-starreat à la gestion unifiée de la sécurité (USM) d'AT&T Cybersecurity.

USM se met à jour toutes les 30 minutes et fournit une détection centralisée de menaces, une réponse aux incidents et une gestion de la conformité pour les environnements cloud et site.

Évaluation de l'efficacité des ressources de renseignement des menaces open source

Bien qu'il existe de nombreux outils et flux de renseignements sur les menaces open source disponibles, toutes les ressources ne sont pas créées égales.Pour tirer le meilleur parti de ces ressources et garantir que votre organisation reçoit l'intelligence la plus précieuse et la plus pertinente, il est essentiel d'évaluer leur efficacité.Dans cette section, nous discuterons de plusieurs facteurs à considérer lors de l'évaluation de la qualité et de l'utilité des ressources de renseignement sur les menaces open source.

Opportunité:La nature en évolution rapide des cyber-menaces exige des mises à jour en temps réel ou en temps proche des nouvelles vulnérabilités, des logiciels malveillants et des acteurs de la menace.Lors de l'évaluation d'une ressource, considérez la fréquence des mises à jour et assurez-vous que les informations fournies sont actuelles et pertinentes.

Pertinence:La valeur de l'intelligence des menaces est directement liée à sa pertinence pour votre organisation et votre industrie.Concentrez-vous sur les ressources qui offrent des informations sur les menaces et les vulnérabilités spécifiques à votre secteur, ainsi que celles qui fournissent des renseignements exploitables, tels que les indicateurs de compromis (CIO).

Précision:Une intelligence précise des menaces est essentielle pour une prise de décision et une réponse efficaces.Évaluez la qualité et la fiabilité des données fournies par une ressource, en considérant des facteurs tels que la source des informations et le processus utilisé pour la validation des données.

Exhaustivité:L'intelligence complète des menaces devrait couvrir divers aspects des cybermenaces, des vulnérabilités et des exploits aux logiciels malveillants et aux campagnes de phishing.Lors de l'évaluation des ressources, assurez-vous qu'ils fournissent une vision holistique du paysage des menaces, en abordant plusieurs dimensions du cyber-risque.

Facilité d'intégration:La capacité d'intégrer de manière transparente les renseignements sur les menaces dans votre infrastructure de sécurité existante est cruciale pour maximiser sa valeur.Recherchez des ressources qui offrent des formats standardisés, tels que Stix ou Taxii, qui facilitent l'intégration en douceur avec les outils et les plateformes de sécurité.

Implication de la communauté:Les ressources qui favorisent la collaboration et le partage d'informations entre les professionnels de la sécurité peuvent fournir des informations et des perspectives précieuses.S'engager avec des communautés actives et compétentes peut améliorer la qualité de l'intelligence des menaces que vous recevez.

En considérant ces facteurs lors de l'évaluation des ressources de renseignement des menaces open source, les organisations peuvent identifier les outils et les flux les plus précieux et les plus efficaces pour leurs besoins.Cela leur permet de prendre des décisions plus éclairées et de développer des stratégies solides pour atténuer les cybermenaces émergentes et protéger leurs actifs numériques.

Conclusion

Les acteurs de la menace ne cesseront jamais de créer des moyens d'effectuer leurs attaques, de sorte que la technologie de cybersécurité doit également suivre.

Les entreprises peuvent bénéficier de la pleine profondeur de connaissance de la communauté mondiale de la cybersécurité en utilisant les plateformes de renseignement Cyber Threat, en particulier celles open source.

Les flux de données de ces outils obtiennent des mises à jour en temps réel des professionnels et des entreprises internationaux, vous en tirant au courant de chaque variation d'attaque potentielle.