Comment naviguer dans le monde de l'intelligence cyber-menace: idées et stratégies essentielles

Dans le paysage en constante évolution de la cybersécurité, rester en avance sur les menaces potentielles est primordiale pour les organisations.C'est là que les informations sur les menaces entrent en jeu.L'intelligence des menaces ne consiste pas seulement à collecter des données;Il s'agit de déchiffrer les intentions, les objectifs et les modèles d'attaque des acteurs potentiels de menace.Ce faisant, les organisations peuvent prendre des décisions éclairées et proactives, passant de la défense réactive à l'offensive stratégique dans la bataille en cours contre les cybermenaces.

Qu'est-ce que l'intelligence des menaces?

L'intelligence des menaces représente la compilation, le raffinement et l'examen des données pour mieux comprendre les intentions, les objectifs et les modèles d'attaque des acteurs potentiels de menace.Cette intelligence permet des décisions de sécurité plus rapides, plus compétentes et basées sur les données, passant la réponse de l'organisation d'une position réactive à une position proactive dans la bataille en cours contre les cyber-menaces.

L'importance de l'intelligence cyber-menace

Comme définie par le NIST, l'intelligence de la cyberthème est un aspect central de la cyber-résilience d'une organisation, englobant sa capacité à prévoir, résister, se remettre et s'adapter à diverses menaces, agressions ou compromis système.

Le renseignement des menaces est un moteur crucial pour les programmes de cybersécurité, fournissant des informations stratégiques qui permettent aux organisations d'identifier et de répondre avec précision aux cyberattaques.De plus, le processus d'acquisition de cette intelligence contribue à la gestion des risques en découvrant les faiblesses des systèmes de cybersécurité.Cela permet aux équipes de sécurité d'allouer des ressources plus efficacement pour aborder les cyber-étages les plus urgents spécifiques à leur industrie, protégeant ainsi les données, les actifs et la propriété intellectuelle précieuses.

Avantages de l'intelligence cyber-menace

Un programme efficace de la cyber-menace d'intelligence (CTI) soutenue par des analystes qualifiés peut renforcer considérablement la cybersécurité et la résilience de nombreuses manières:

· Établir une cyber-défense proactive:Contrairement aux approches réactives traditionnelles qui se concentrent sur la réponse aux menaces connues, CTI permet aux organisations de mieux comprendre les acteurs potentiels des menaces et d'anticiper les attaques futures.

· Améliorer le plan de gestion des risques:CTI offre des informations exploitables sur les motivations, les outils et les techniques utilisés par les acteurs potentiels de menace.Les principaux responsables de la sécurité de l'information (CISO) et les centres d'opérations de sécurité (SOC) peuvent tirer parti de ces informations pour évaluer efficacement les profils des risques et allouer efficacement les ressources de cybersécurité, maximisant les capacités de détection et de protection des menaces.

· Amélioration de la réponse des incidents:Au-delà de la soutien aux mesures préventives, CTI fournit des informations qui améliorent la préparation d'une organisation à répondre et à se remettre des cyberattaques.Une compréhension approfondie des circonstances de la violation peut minimiser considérablement son impact.

· Augmentation de la sensibilisation aux employés:Les organisations peuvent tirer parti de la CTI pour éduquer les employés sur les cybermenaces et établir des procédures opérationnelles axées sur la sécurité et une formation, améliorant ainsi leur posture de sécurité globale.

Les défis de l'intelligence de la cyber-étanche

Au fur et à mesure que l'importance de collecter l'intelligence de la cyber-étanche (CTI) se développe dans le monde numérique d'aujourd'hui, il s'accompagne d'un ensemble de défis uniques.Voici quelques notables:

· Surcharge d'informations:Dans le domaine de l'intelligence de la cyber-étape (CTI), les équipes sont confrontées à la tâche non seulement de collecter mais également de traiter et d'analyser de grandes quantités de données.Parmi cette vaste gamme d'informations, il est crucial pour eux de discerner entre les activités ordinaires et malveillantes.En outre, l'évaluation des menaces consiste à déterminer la pertinence des informations pour l'industrie, la taille et le profil de risque spécifiques de l'organisation, en tenant compte de divers autres facteurs.

· Mises à jour des informations:Le succès d'un programme CTI dépend fortement de la rapidité des informations examinées.Les décisions formulées sur la base de CTI obsolète peuvent entraver la capacité d'une organisation à détecter les menaces, augmentant ainsi sa vulnérabilité aux cyberattaques.

· Conformité:Un aspect important du CTI implique la gestion des informations personnellement identifiables (PII).Il est impératif pour les organisations de s'assurer que tous les systèmes d'ICTI adhèrent aux réglementations de protection des données applicables, protégeant ainsi la confidentialité des individus.

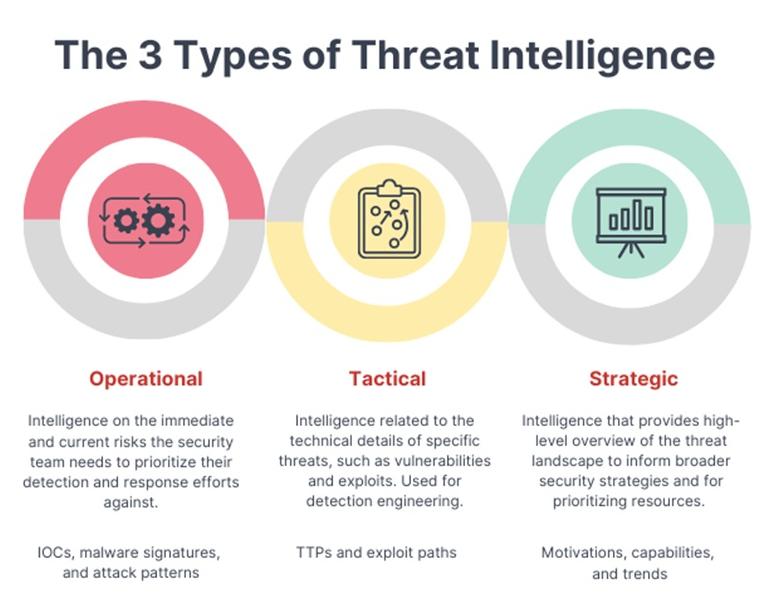

Types d'intelligence cyber-menace

Cyber Threat Intelligence résume la compilation et l'analyse des données de cybersécurité multi-source, en utilisant des algorithmes analytiques avancés.En collectant de grandes quantités de données sur les menaces et les tendances actuelles de la cybersécurité et en effectuant des analyses sur ces données, les fournisseurs de renseignements sur les menaces sont en mesure d'extraire des informations exploitables qui permettent à leurs clients de détecter et de préempter les cyber-menaces plus efficacement.

Les organisations présentent un éventail diversifié d'exigences de renseignement, passant des informations de base sur les variantes de logiciels malveillants actuelles utilisées dans les campagnes d'attaque aux informations de haut niveau visant à guider les investissements stratégiques et la formulation des politiques.Cette diversité nécessite la classification de l'intelligence des menaces en trois types distincts:

· Opérationnel:L'intelligence de la menace opérationnelle met l'accent sur les outils (tels que les logiciels malveillants et les infrastructures) et les techniques utilisées par les cyberattaquants pour atteindre leurs objectifs.Cette compréhension aide les analystes et les chasseurs de menace pour identifier et comprendre les campagnes d'attaque.

· Tactique:Tactical Threat Intelligence se concentre sur l'identification de types de logiciels malveillants spécifiques ou d'autres cyberattaques en utilisant des indicateurs de compromis (CIO).Cette intelligence est ingérée par les solutions de cybersécurité et utilisée pour détecter et atténuer les attaques entrantes ou en cours.

· Stratégique:L'intelligence stratégique des menaces offre une perspective de haut niveau, en se concentrant sur les tendances globales dans le paysage cyber-menace.Ce type de renseignement s'adresse aux cadres, souvent sans expérience en cybersécurité, qui nécessitent une compréhension du cyber-risque de leur organisation en tant que composante de leur planification stratégique.

Cycle de vie de l'intelligence cyber-menace

Les experts en cybersécurité appliquent le concept de cycle de vie à l'intelligence de menace.Un cycle de vie standard pour les cyber-menaces comprend les étapes suivantes: direction, collecte, traitement, analyse, diffusion et rétroaction.

Phase 1: direction

Cette phase tourne autour de l'établissement des objectifs du programme de renseignement sur les menaces.Il peut inclure:

· Identifier les domaines organisationnels qui nécessitent une protection et éventuellement les prioriser.

· Déterminer les renseignements sur les menaces spécifiques nécessaires pour protéger les actifs et répondre aux menaces potentielles.

· Comprendre l'impact organisationnel potentiel d'une violation de cybersécurité.

Phase 2: Collection

Cette phase implique la collecte de données pour atteindre les objectifs fixés au stade d'orientation.La quantité et la qualité des données sont essentielles pour éviter de manquer des menaces cruciales ou d'être induites en erreur par de faux positifs.Les organisations doivent identifier leurs sources de données, telles que:

· Métadonnées des réseaux internes et des dispositifs de sécurité

· Frimages de données de menace des institutions de cybersécurité de confiance

· Entretiens avec des parties prenantes compétentes

· Sites d'information et blogs open source

Phase 3: traitement

Toutes les données recueillies doivent être transformées en un format que l'organisation peut utiliser.Différentes méthodes de collecte de données nécessitent des méthodes de raffinement distinctes.Par exemple, les données des entretiens humains pourraient nécessiter une vérification et une vérification croisée avec d'autres sources de données.

Phase 4: Analyse

Après avoir affiné les données dans un format utilisable, il subit une analyse.L'analyse transforme les informations en intelligence exploitable qui peut guider les décisions organisationnelles.Ces décisions pourraient englober des investissements croissants dans les ressources de sécurité, enquêter sur des menaces spécifiques, prendre des mesures pour atténuer les menaces imminentes et déterminer les outils de renseignement des menaces nécessaires.

Phase 5: diffusion

Après avoir effectué une analyse approfondie, il est crucial de diffuser les recommandations et conclusions pivots aux parties prenantes pertinentes au sein de l'organisation.Chaque équipe de l'organisation possède des exigences uniques.Pour garantir une diffusion efficace de l'intelligence, il est conseillé de se renseigner sur les besoins d'intelligence spécifiques de chaque public, le format préféré et la fréquence de diffusion.

Phase 6: Commentaires

La rétroaction obtenue des parties prenantes sert de précieuse contribution pour améliorer le programme de renseignement des menaces, l'alignant ainsi sur les exigences et les objectifs de chaque groupe.Le terme «cycle de vie» souligne le fait que les renseignements sur les menaces ne sont pas un processus linéaire ou ponctuel.C'est plutôt une approche circulaire et itérative que les organisations adoptent pour le raffinement et l'amélioration continus.

Comprendre l'évolution des cadres d'intelligence cyber-menace

Au fur et à mesure que le monde numérique se transforme en permanence, les organisations sont constamment à la recherche de moyens de sauvegarder leurs actifs à partir d'une vague implacable de cyber-menaces.Dans ce contexte, l'intelligence cyber-menace (CTI) est devenue un armement défensif essentiel.

L'importance des cadres CTI réside dans leur capacité à fournir aux entreprises les connaissances et les stratégies nécessaires pour prévoir et contrer les cyberattaques.Pour saisir pleinement la valeur des cadres CTI les plus récents, il est impératif de se plonger dans leur évolution.

Une brève histoire de l'intelligence cyber-menace

La création de cadres CTI remonte aux premiers jours d'Internet, où les mesures de sécurité étaient principalement réactives, centrées sur la détection et la contenu des menaces après avoir déjà violé les systèmes.

Au fur et à mesure que les cybermenaces se multipliaient et se multipliaient et se multiplient, les approches réactives se sont révélées insuffisantes.Cela a conduit à l'avènement de CTI, offrant une approche stratégique proactive qui impliquait:

· Identifier

· Compréhension

· Préparer les menaces potentielles avant que les vulnérabilités ne soient exploitées

Les cadres CTI initiaux étaient relativement basiques et souvent entravés par des sources de données limitées et une dépendance à l'analyse manuelle.Cependant, à mesure que la technologie avançait, les organisations ont acquis la capacité de collecter de grandes quantités de données provenant de différentes sources.Cela a conduit à l'intégration de l'analyse des mégadonnées et de l'apprentissage automatique dans les cadres CTI.Ce changement a facilité la collecte et l'analyse automatisées des données, permettant aux équipes de sécurité de passer plus efficacement les grandes quantités de données pour identifier les menaces imminentes.

Ces dernières années, les cadres CTI ont subi des progrès importants, tirés par l'évolution de l'IA, l'analyse prédictive et le cloud computing.Les cadres d'aujourd'hui exploitent ces technologies à:

· Fournir des renseignements sur les menaces opportunes et précises

· Reconnaître les modèles et les tendances

· Prévoir des menaces potentielles à l'avenir

Ces progrès ont renforcé les défenses organisationnelles à des niveaux sans précédent.En outre, l'intégration du CTI avec d'autres domaines de sécurité, tels que la gestion des risques et la réponse aux incidents, est devenu crucial, favorisant une approche plus holistique et cohésive de la cybersécurité.

6 étapes pour construire un cadre d'intelligence cyber-menace

Vous cherchez à établir un cadre d'intelligence cyber-menace pour votre organisation?Voici un guide étape par étape pour vous aider en cours de route:

Étape 1: Identification des vecteurs de menace potentiels

Avant de monter une défense, il est crucial de comprendre les sources potentielles de cyber-menaces.L'identification des vecteurs et des acteurs de menace donne à votre entreprise une image plus claire de ses faiblesses numériques.Collaborez avec vos équipes de sécurité et utilisez des plateformes de cybersécurité pour découvrir des modèles et des tendances qui indiquent des avenues d'attaque potentielles.Reconnaître des risques tels que des campagnes de phishing, des réseaux de distribution de logiciels malveillants, une usurpation d'identité du site Web et même des initiés malveillants peuvent renforcer considérablement votre posture de défense.

Étape 2: recueillir des renseignements

Une fois que vous avez identifié des menaces potentielles, il est temps de recueillir des renseignements exploitables sur eux.Tirez parti d'une combinaison d'outils de renseignement open source (OSINT), de flux de l'industrie et de plates-formes propriétaires pour recueillir des données complètes.Votre équipe de sécurité de l'information devrait avoir les dernières informations pour soutenir cette étape et fournir des renseignements opportuns.

Étape 3: Analyse des données

Après avoir recueilli des renseignements, l'étape suivante consiste à analyser et à interpréter les données.Collaborez en étroite collaboration avec les équipes de détection de fraude, car ils peuvent offrir des informations uniques sur les vulnérabilités financières et les anomalies potentielles.Utilisez des outils d'analyse avancés pour passer au crible les données et découvrir des modèles ou des irrégularités.Cette étape vise à transformer les données brutes en informations exploitables, garantissant que les menaces sont comprises dans leur contexte et leur portée appropriés.

Étape 4: Développer une stratégie

Avec les idées acquises, il est crucial de créer une stratégie de sécurité complète.La pierre angulaire d'une stratégie efficace réside dans la conception de contre-mesures contre les menaces identifiées.Cela pourrait impliquer le renforcement des protocoles d'authentification, le resserrement des contrôles d'accès ou l'utilisation de techniques de cryptage de pointe pour établir une ligne de défense initiale robuste.

Cependant, aucune défense n'est infaillible.Cela nécessite le développement de plans de réponse aux incidents.Ces plans d'urgence détaillent les mesures à prendre en cas de violation, visant une action rapide et minimisant les dommages potentiels.Tout de la neutralisation immédiate des menaces aux protocoles de communication informant les parties prenantes de la violation est cruciale.

Étant donné la nature en constante évolution des cyber-menaces, une stratégie statique est insuffisante.Il est essentiel que la stratégie de sécurité reste adaptable, avec des dispositions pour les avis et mises à jour périodiques.Des consultations régulières avec la sécurité et les équipes informatiques sont essentielles pour y parvenir.Leur expérience pratique et leur expertise fournissent des commentaires inestimables, garantissant que la stratégie reste complète, mise à jour et capable de répondre aux dernières menaces.

Étape 5: Exécution de la stratégie

Une stratégie n'est efficace que si elle est mise en œuvre correctement.L'étape suivante consiste à exécuter les plans conçus.Cela pourrait impliquer le correctif des vulnérabilités du logiciel, le déploiement de systèmes de détection d'intrusion avancés, etc.À ce stade, la collaboration transparente entre les équipes commerciales numériques, les équipes de fraude et le personnel de sécurité est primordiale pour s'assurer que les stratégies sont mises en œuvre avec précision et que les systèmes vulnérables sont fortifiés contre les attaques potentielles.

Étape 6: surveillance et amélioration continue

Le paysage des menaces numériques évolue constamment.Ce qui fonctionne aujourd'hui pourrait être obsolète demain.Par conséquent, il est essentiel de mettre en œuvre un cadre d'intelligence cyber-menace et de le surveiller en continu et de l'améliorer.Les audits réguliers, les contrôles système et les boucles de rétroaction peuvent garantir que vos défenses restent impénétrables.Les réponses complètes et structurées deviennent impératives à mesure que les cyber-menaces augmentent en complexité.L'intégration de ces étapes pour développer le cadre de la cyber-menace de votre organisation ouvrira la voie à un système de défense robuste et dynamique.

Conclusion

En conclusion, l'intelligence des menaces est la pierre angulaire de la cybersécurité moderne.Il permet aux organisations d'anticiper, de se préparer et d'atténuer efficacement les cyber-menaces.De l'établissement de stratégies de défense proactives à l'amélioration des capacités de réponse aux incidents, les renseignements sur les menaces jouent un rôle central dans la sauvegarde des données, des actifs et des propriétés intellectuelles précieuses.En adoptant le pouvoir de l'intelligence des menaces, les organisations peuvent naviguer dans le paysage complexe de cybersécurité avec confiance et résilience.