Exploration des techniques de renseignement open source (OSINT)

Le renseignement open source (OSINT) implique le processus de collecte, d'analyse et d'utilisation des informations provenant de sources accessibles au public.Largement utilisé par les agences gouvernementales, les organisations militaires et les sociétés du secteur privé, Osint joue un rôle crucial dans l'identification des menaces, la surveillance des tendances et la prise de décision.En maîtrisant une variété de techniques OSINT, les professionnels du renseignement peuvent extraire efficacement des données précieuses de la vaste étendue d'informations disponibles.Cet article plonge dans les méthodes de rassemblement OSINT primaires, les techniques communes et explore le potentiel futur de l'intelligence artificielle dans ce domaine.

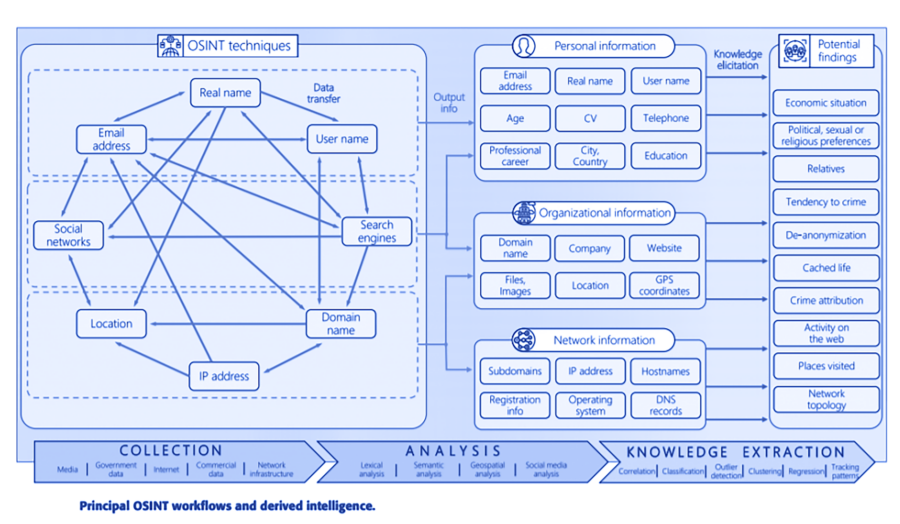

Techniques de collecte OSINT

L'intelligence open source (OSINT) s'appuie sur diverses méthodologies pour recueillir et analyser les informations accessibles au public.Ces techniques varient de l'observation passive à l'engagement actif, chacun sur mesure pour extraire des informations précieuses provenant de sources numériques.

Collection passive

La collecte passive forme la pierre angulaire d'Osint, impliquant la récupération discrète des données provenant de sources accessibles au public.Cette méthode comprend la gratte des sites Web, l'utilisation d'API ouvertes comme Twitter et l'accès à des référentiels Web profonds.En agrégeant les données de ces sources, les analystes compilent et analysent les informations pour l'intelligence exploitable.Cette approche est favorisée pour sa nature non intrusive, minimisant le risque de détection tout en maximisant la couverture des données sur le Web.

Techniques semi-passives

Les techniques semi-passives exigent un niveau d'expertise et de finesse plus élevé dans la recherche d'informations.Ils opèrent en dirigeant le trafic vers des serveurs ciblés sous le couvert d'une activité Internet normale, visant à glaner des informations sur les configurations et les vulnérabilités du système.En imitant le comportement légitime des utilisateurs, tels que les modèles de navigation ou les appels d'API, les analystes évitent de déclencher des suspicions tout en acquérant des données critiques.Cette méthode comble l'écart entre l'observation passive et les formes plus intrusives de collecte de données.

Collection active

Contrairement aux méthodes passives et semi-passives, la collecte active implique une interaction directe avec des systèmes ciblés pour extraire des informations spécifiques.Cette approche utilise des technologies avancées pour sonder les ports ouverts, scanner les infrastructures de serveur ou évaluer la sécurité des applications Web.Bien que très efficace pour découvrir des informations détaillées, la collecte active augmente le risque de détection.Des activités telles que la numérisation de port ou le sondage intrusif peuvent déclencher des alarmes dans les systèmes cibles, alerter les administrateurs sur les infractions à la sécurité potentielles ou les tentatives d'accès non autorisées.

L'Osint actif englobe également les tactiques d'ingénierie sociale, où les analystes manipulent les interactions humaines pour extraire des informations sensibles.En exploitant les vulnérabilités psychologiques ou en tirant parti des relations de confiance, l'ingénierie sociale vise à contourner les défenses techniques et à recueillir des renseignements par des moyens interpersonnels.Cette méthode souligne l'approche multiforme de l'Osint, intégrant les prouesses techniques à la compréhension comportementale pour atteindre des objectifs de renseignement complets.

Techniques d'osint communes

Les praticiens de l'Osint déploient un éventail diversifié de techniques pour disséquer et interpréter les informations numériques, enrichissant leur compréhension des environnements et des scénarios complexes.

1. Création de requêtes de recherche efficaces: l'art du raffinement

L'élaboration de requêtes de recherche précises s'apparente à la sculpture des données brutes en informations exploitables.En tirant parti des opérateurs de recherche avancés tels que des guillemets pour des phrases exactes, des signes moins pour les exclusions et du site: commandes pour les recherches spécifiques au domaine, les analystes affinent leurs requêtes avec une précision chirurgicale.Cette approche méticuleuse garantit que les résultats de recherche sont adaptés pour extraire des informations pertinentes lors du filtrage du bruit.L'art du raffinement des requêtes se trouve au cœur de OSINT, permettant aux analystes de découvrir des connexions cachées et d'extraire des pépites précieuses de données provenant de vastes paysages d'information.

2. Surveillance des médias sociaux: au-delà des publications aux informations

Au-delà du suivi des publications individuelles, les professionnels de l'Osint se plongent dans la dynamique des interactions sur les réseaux sociaux.En utilisant des gratteurs et des API spécialisés, les analystes suivent les comportements des utilisateurs, les tendances du sentiment et les phénomènes viraux sur toutes les plateformes.Cette approche globale fournit une compréhension nuancée de l'opinion publique, des tendances émergentes et des récits en évolution.En analysant la dynamique des suiveurs, les modèles d'engagement et les hashtags tendances, les praticiens glanent l'intelligence exploitable qui informe la prise de décision stratégique et atténue les risques de réputation.

3. Analyse des métadonnées: décodage des indices numériques

Dans une époque saturée de contenu multimédia, l'analyse des métadonnées apparaît comme une technique critique OSINT.Intégré dans les fichiers numériques, les métadonnées contiennent des indices précieux sur leurs origines, y compris les horodatages, les coordonnées de géolocalisation et les informations sur l'appareil.Des outils comme Exiftool et Metadata ++ permettent aux analystes d'extraire et d'interpréter ces empreintes digitales numériques, démêlant le contexte et l'authenticité du contenu multimédia.Cette approche médico-légale améliore la crédibilité des données et enrichit les résultats d'investigation en découvrant des idées cachées dissimulées dans les artefacts numériques.

4. Dévrage des couches cachées: Analyse du site Web et du code source

Les praticiens de l'Osint étendent leur examen au-delà du contenu Web au niveau de la surface en analysant les codes source et métadonnées HTML sous-jacents.En examinant l'architecture du site Web, les commentaires intégrés et les balises de métadonnées, les analystes dénichent des informations cachées et des indices contextuels.Les services de recherche WHOIS complètent en outre cette boîte à outils d'enquête en révélant les détails d'enregistrement du domaine, les antécédents de propriété et les contacts administratifs.Cet examen méticuleux des empreintes numériques permet aux analystes de reconstruire des délais historiques, d'identifier les acteurs de la menace et de découvrir des activités secrètes dissimulées dans les infrastructures Web.

5. The Visual Odyssey: Recherche d'image inversée

L'intelligence visuelle joue un rôle central dans OSINT, facilité par les technologies avancées de reconnaissance d'images et les moteurs de recherche d'images inversés.Des plates-formes comme Google Images, Tineye et Yandex utilisent des algorithmes sophistiqués pour scanner et analyser le contenu visuel sur Internet.Cette reconnaissance visuelle permet aux analystes de tracer les origines de l'image, de vérifier l'authenticité et d'identifier les cas de manipulation d'image ou de fausses déclarations.En menant une odyssée visuelle par l'imagerie numérique, les praticiens de l'Osint enrichissent la compréhension des données et découvrent les récits visuels qui transcendent les barrières linguistiques.

6. Déchiffrer les sentiers numériques: analyse de l'en-tête des e-mails

Les communications par e-mail servent de trésor de chapelure numérique, révélant des métadonnées cruciales intégrées dans les en-têtes de messagerie.Les analystes OSINT tirent parti des outils en ligne et des clients de messagerie pour disséquer ces en-têtes, en extraction des informations précieuses telles que les adresses IP de l'expéditeur, les itinéraires serveurs et les horodatages de transmission.Cette analyse médico-légale éclaire les origines, les voies et les destinations des communications par e-mail, facilitant l'attribution et vérifiant l'authenticité des communications numériques.L'analyse de l'en-tête des e-mails permet aux analystes de retracer les sentiers numériques, de découvrir les communications secrètes et de discerner les modèles d'activité malveillante dans le cyberespace.

7. Début des chroniques officielles: recherche de dossiers publics

Les dossiers publics représentent une ressource fondamentale pour les enquêtes OSINT, fournissant des informations faisant autorité sur les documents juridiques, les transactions immobilières et les inscriptions des entreprises.Les bases de données gouvernementales, les dossiers judiciaires et les répertoires commerciaux servent de référentiels de récits officiels et de documentation historique.Les analystes OSINT naviguent dans ces archives pour reconstruire des comptes factuels, valider les identités et corroborer les résultats d'enquête.En rassemblant des fragments de dossiers publics, les analystes illuminent les paysages juridiques, financiers et opérationnels qui sous-tendent les structures sociétales et les cadres organisationnels.

8. Navigation de la géographie numérique: techniques de géolocalisation

Les techniques de géolocalisation permettent aux praticiens OSINT de cartographier les empreintes numériques et d'identifier les origines géographiques basées sur les adresses IP et les coordonnées numériques.Des outils tels que Maxmind et Ipinfo traduisent les adresses IP dans des emplacements géographiques, améliorant la granularité des données et le contexte spatial dans les analyses d'investigation.Les techniques de géolocalisation permettent aux analystes de corréler les activités numériques avec les emplacements physiques, de découvrir les modèles de comportement et d'identifier les tendances émergentes dans les paysages mondiaux.En naviguant dans la géographie numérique, les professionnels de l'Osint discernent les relations spatiales, suivent les modèles de mouvement et contextualisent les interactions numériques dans des contextes du monde réel.

9. A Sentinel in the Shadows: Dark Web Monitoring

Le Web Dark représente un domaine clandestin de réseaux cryptés, de forums cachés et de marchés illicites qui échappent aux moteurs de recherche conventionnels.Les spécialistes des Osint déploient des outils et des services spécialisés pour surveiller les activités Web sombres, la surveillance des discussions sur les cybermenaces, les transactions illicites et les opérations souterraines.La surveillance du Web Dark sert de sentinelle dans l'ombre, fournissant des signaux d'alerte précoce des menaces émergentes, des activités néfastes et une intention malveillante dans des environnements numériques obscurcis.En patrouillant avec vigilance, des analystes, les analystes atténuent les risques, les vulnérabilités de préemption et la sauvegarde des actifs organisationnels contre les adversaires clandestins.

10. Décodage des événements grâce à l'analyse des nouvelles: une odyssée des médias

Les médias sont un référentiel dynamique des événements actuels, des récits en évolution et des tendances sociétales qui façonnent le discours public.Les analystes OSINT effectuent une analyse des nouvelles systématique pour déchiffrer les histoires qui déplient, extraire des informations exploitables et discerner les motivations sous-jacentes stimulant la couverture médiatique.En disséquant des articles de presse, des communiqués de presse et du contenu éditorial, les analystes découvrent des connexions cachées, contextualisent les événements de dépliage et anticipent les développements futurs.L'analyse des nouvelles permet aux professionnels de l'OSINT de prévoir les tendances, d'atténuer les risques et d'informer la prise de décision stratégique dans les paysages socio-politiques dynamiques.

11. Alchimie linguale: outils de traduction linguistique

Dans un monde interconnecté à l'échelle mondiale, la diversité linguistique présente à la fois un défi et une opportunité pour les praticiens de l'Osint.Les outils de traduction linguistique tels que Google Translate et Deepl facilitent une analyse multilingue, permettant aux analystes de décoder les informations provenant de diverses sources linguistiques.En traduisant les langues étrangères en des informations compréhensibles, ces outils élargissent la portée des enquêtes OSINT, découvrent des perspectives interculturelles et facilitant la collaboration transfrontalière.L'alchimie linguale transforme les barrières linguistiques en ponts, favorisant une compréhension plus approfondie et améliorant la conscience de la situation dans des contextes internationaux.

12. Informations structurées: récolte publique des données API

Les interfaces de programmation d'applications (API) servent de passerelles numériques aux référentiels de données structurés, offrant l'accès à des informations en temps réel sur les tendances des médias sociaux, les marchés financiers, les prévisions météorologiques et les statistiques démographiques.Les analystes OSINT exploitent les techniques de récolte des données de l'API pour récupérer des ensembles de données organisés, analyser les tendances et extraire des informations exploitables.En intégrant l'analyse axée sur l'API dans les flux de travail d'investigation, les analystes découvrent les modèles, les tendances de prévision et éclairent la prise de décision fondée sur des preuves dans divers domaines.Des informations structurées dérivées des analystes API publics publics pour naviguer dans des paysages riches en données, déverrouiller les potentiels cachés et stimuler les stratégies éclairées au sein des écosystèmes numériques dynamiques.

Intelligence artificielle: l'avenir d'Osint?

À mesure que la technologie OSINT évolue, il existe un plaidoyer croissant pour l'intégration de l'intelligence artificielle (IA) et de l'apprentissage automatique (ML) dans les processus de recherche OSINT.

Des rapports publics récents révèlent que le gouvernement et les agences de renseignement exploitent déjà l'IA pour collecter et analyser les données des plateformes de médias sociaux.Les organisations militaires utilisent des technologies d'IA / ML pour détecter et traiter des menaces telles que le terrorisme, la cybercriminalité organisée, la désinformation et d'autres problèmes de sécurité nationale sur ces plateformes.

Les technologies AI / ML devenant de plus en plus accessibles au secteur privé, ils offrent plusieurs améliorations:

Collecte de données améliorée:L'IA / ML peut filtrer les données non pertinentes et hiérarchiser les informations cruciales, rationaliser le processus de collecte de données.

Amélioration de l'analyse des données:Ces technologies peuvent corréler les informations pertinentes et découvrir des modèles précieux, ce qui rend la phase d'analyse des données plus efficace.

Informations exploitables:L'IA / ML peut traiter des volumes beaucoup plus importants de données brutes que les analystes humains, fournissant des informations plus profondes et plus exploitables à partir des données disponibles.

Conclusion

Alors que la technologie continue d'évoluer, l'importance de l'Osint dans la collecte et l'analyse des informations ne fera que croître.L'intégration de l'intelligence artificielle et de l'apprentissage automatique améliore encore l'efficacité et la précision des processus OSINT.Avec l'augmentation de la disponibilité et de l'application des techniques d'IA / ML, OSInt est sur le point de fournir des informations plus profondes et des solutions plus efficaces pour les organisations dans divers secteurs.Se tenir au courant des derniers développements et méthodologies dans ce domaine dynamique est essentiel pour maintenir un avantage concurrentiel et assurer la sécurité.