Explorer la criminalistique numérique

La criminalistique numérique est un domaine critique dédié à la récupération, à l'enquête et à l'analyse des données des appareils numériques, en particulier en relation avec les cybercrimes.Initialement axé sur les ordinateurs, la discipline a évolué pour inclure une large gamme d'appareils numériques, des smartphones et des tablettes aux systèmes de cloud computing.À mesure que notre dépendance à l'égard de la technologie numérique augmente, l'importance de la criminalistique numérique dans les enquêtes criminelles et civiles fait également.

Qu'est-ce que la médecine légale numérique?

La criminalistique numérique, également connue sous le nom de science médico-légale numérique, est une branche spécialisée de la science médico-légale dédiée à la récupération, à l'enquête et à l'analyse des données trouvées dans les appareils numériques, principalement en relation avec les cybercrimes.Initialement synonyme de criminalistique informatique, la portée de la criminalistique numérique s'est élargie pour englober l'examen de tout appareil capable de stocker des données numériques.

Alors que la société repose de plus en plus sur les systèmes informatiques et le cloud computing, la criminalistique numérique est devenue un aspect central pour les organismes et les entreprises d'application de la loi.La discipline implique le processus méticuleux d'identification, de préservation, d'analyse et de documentation des preuves numériques.Ceci est réalisé à l'aide de méthodes scientifiquement validées pour assurer l'intégrité et l'admissibilité des éléments de preuve dans les procédures judiciaires.

La criminalistique numérique joue un rôle essentiel dans les enquêtes criminelles et civiles.Par exemple, les équipes de cybersécurité utilisent la criminalistique numérique pour tracer les cybercriminels responsables des attaques de logiciels malveillants, tandis que les organismes d'application de la loi analysent les données des appareils des suspects dans divers cas criminels.Le terrain traite les preuves numériques avec la même rigueur que les preuves physiques, adhérant à des procédures médico-légales strictes, souvent appelées chaîne de garde, pour empêcher la falsification et assurer la fiabilité.

Un aspect émergent dans ce domaine est la criminalistique numérique et la réponse aux incidents (DFIR), qui combine la criminalistique informatique traditionnelle avec des tactiques de réponse aux incidents pour aborder rapidement et atténuer les cyber-menaces tout en maintenant l'intégrité des preuves numériques associées.

Pourquoi la médecine légale numérique est-elle importante?

La criminalistique numérique, ou science légale numérique, est née au début des années 80 avec la montée en puissance des ordinateurs personnels et a attiré une attention significative dans les années 1990.Cependant, ce n'est qu'au début du 21e siècle que des pays comme les États-Unis ont officialisé leurs politiques de médecine légale numérique, tirée par l'augmentation des crimes informatiques et la décentralisation des organismes d'application de la loi.Cette évolution vers la normalisation a été essentielle pour garantir que les preuves numériques pourraient être traitées d'une manière qui la rendait admissible devant le tribunal.

Les premiers cybercrimes ont été reconnus avec la Florida Computer Crimes Act de 1978, qui a abordé la modification ou la suppression des données non autorisées.À mesure que l'étendue des cybercrimes s'est développée, des lois supplémentaires ont été introduites pour couvrir des questions telles que le droit d'auteur, la vie privée, le harcèlement et la pornographie juvénile.Les lois fédérales ont commencé à incorporer des infractions informatiques dans les années 1980, le Canada, adoptant une législation en 1983, suivie des États-Unis en 1986, en Australie en 1989, et de la loi sur la mauvaise utilisation de l'ordinateur en 1990.

Les années 80 et 1990 ont connu une croissance significative de la criminalité numérique, ce qui a incité les organismes d'application de la loi à former des unités spécialisées pour des enquêtes techniques.Par exemple, le FBI a lancé une équipe d'analyse et de réponse informatique en 1984, et la police métropolitaine britannique a créé un département de la criminalité informatique en 1985. Ces efforts ont marqué le début de la criminalistique numérique comme domaine pratique, illustré par des cas comme la poursuite de Cliff Stoll de MarkusHess en 1986, où des techniques médico-légales ont été utilisées pour identifier les activités cybercriminales.

L'augmentation rapide de la cybercriminalité dans les années 2000 a en outre souligné la nécessité de pratiques médico-légales numériques standardisées.Divers organismes et agences ont commencé à publier des lignes directrices pour la criminalistique numérique, comme la British National Hi-Tech Crime Unit en 2001 et le groupe de travail scientifique sur les preuves numériques en 2002. Le traité international, la Convention sur la cybercriminalité, est entré en vigueur en 2004, visantharmoniser les lois nationales sur la criminalité informatique et les techniques d'enquête.

Aujourd'hui, la médecine légale numérique est plus pertinente que jamais.La croissance exponentielle des données numériques - la tige à partir de la prolifération d'appareils tels que les ordinateurs, les téléphones portables, les tablettes, les appareils IoT et d'autres technologies connectées - fournit aux enquêteurs avec une multitude de preuves numériques pour analyser et comprendre un large éventail d'activités criminelles, y compris les cyberattaques, violations de données et enquêtes criminelles et civiles.

La collecte, la manipulation, l'analyse et le stockage appropriés des preuves numériques sont cruciaux pour empêcher la perte de données, la falsification ou l'inadmissibilité devant les tribunaux.Les experts en médecine légale jouent un rôle essentiel dans la réalisation des enquêtes numériques médico-légales, et à mesure que la demande de ces compétences augmente, les possibilités d'emploi devraient augmenter considérablement.Le Bureau of Labor Statistics prédit une augmentation de 31% des ouvertures d'emplois de la criminalistique informatique jusqu'en 2029.

Les étapes des enquêtes numériques en médecine légale

1. Identification

L'étape initiale d'une enquête médico-légale numérique consiste à identifier les appareils et les ressources qui contiennent les données pertinentes.Ces données peuvent résider sur le matériel organisationnel tel que les ordinateurs de bureau et les ordinateurs portables, ou sur des appareils personnels comme les smartphones et les tablettes.

Une fois identifiées, ces appareils sont sécurisés et isolés pour éviter toute altération potentielle.Si les données résident sur les serveurs, les réseaux ou dans le cloud, il est crucial de restreindre l'accès à l'équipe d'enquête uniquement, assurant l'intégrité des données.

2. Extraction et préservation

Après l'identification et le stockage sécurisé des appareils, les analystes médico-légaux utilisent des techniques spécialisées pour extraire les données pertinentes.Cette étape implique souvent la création d'un double numérique, appelé «image médico-légale», des données.Ce duplicata est ensuite utilisé pour une analyse détaillée, tandis que les appareils et données d'origine sont stockés dans un emplacement sécurisé pour éviter toute modification.

3. Analyse

Avec les données en toute sécurité, les enquêteurs utilisent diverses techniques pour découvrir et analyser les informations pertinentes.Cette étape comprend la récupération de fichiers supprimés, endommagés ou chiffrés à l'aide de méthodes telles que:

Steganographie inversée:Extraction de données cachées en analysant la chaîne de hachage ou de caractères sous-jacente d'une image ou d'un élément de données.

Découpe de fichiers ou de données:Identification et récupération des fichiers supprimés en localisant les fragments laissés.

Recherches de mots clés:Utiliser des mots clés spécifiques pour localiser et examiner des informations pertinentes, y compris les données précédemment supprimées.

Ces techniques aident les enquêteurs judiciaires à découvrir des preuves cruciales.

4. documentation

Après l'analyse, les résultats sont méticuleusement documentés pour décrire clairement le processus d'enquête et ses conclusions.Cette documentation est cruciale pour créer un calendrier des activités liées à l'incident, telles que les violations de données, la fraude ou l'accès aux données non autorisées.

5. Présentation

La dernière étape consiste à présenter les conclusions aux autorités compétentes, que ce soit devant un tribunal ou à un comité interne.Les enquêteurs médico-légaux peuvent servir de témoins experts, résumant les preuves et expliquant leurs découvertes pour soutenir les décisions juridiques ou organisationnelles.

Techniques dans les enquêtes sur la criminalistique numérique

Les enquêteurs judiciaires de données utilisent diverses stratégies pour extraire les informations des systèmes matériels, récupérer les données perdues et analyser le comportement des utilisateurs sur les appareils numériques.Les solutions logicielles et matérielles sont utilisées pour copier des preuves sans causer de dommages.

Les techniques clés de la criminalistique numérique comprennent:

Décrit et récupérer des fichiers supprimés, chiffrés ou corrompus

Des outils comme Encase® et FTK® sont très efficaces pour cette tâche complexe.Ces outils médico-légaux aident les enquêteurs à découvrir des preuves critiques à partir de sources numériques autrement inaccessibles, aidant à résoudre les cas numériques difficiles.

Examiner les données de base de données et les métadonnées

Cette technique est cruciale pour l'analyse avancée de la base de données et la découverte de modèles cachés.La technologie médico-légale moderne permet aux chercheurs d'analyser la structure de la base de données, le contenu, les modifications, l'accès non autorisé et les fichiers supprimés.Étant donné que les bases de données enregistrent les interactions utilisateur, les transactions et l'activité système, ce type de criminalistique peut être essentiel pour résoudre les crimes et identifier les violations de sécurité.Les enquêteurs doivent comprendre les structures de la base de données et l'interrogation des langues pour ce travail.

Enquêter sur les communications réseau

Le personnel de sécurité analyse les communications du réseau pour détecter, prévenir et enquêter sur les violations criminelles.En examinant le trafic réseau, y compris les paquets de données et les journaux, ils peuvent identifier les signes d'intrusion ou d'activité malveillante.Les outils appropriés peuvent aider à détecter et à atténuer les cyberattaques sur l'infrastructure et les communications numériques.

Vérification des appareils mobiles

Les appareils mobiles peuvent stocker et supprimer rapidement les données.Les enquêteurs examinent les systèmes d'exploitation mobiles et les appareils pour accéder aux journaux téléphoniques, aux SMS et aux e-mails.Ces points de données peuvent révéler des modèles de communication et des connexions qui prennent en charge les investigations médico-légales.Une bonne récupération et une interprétation de ces données sont essentielles pour créer des récits de cas.

Inspecter les disques durs

La création de copies sectorielles par secteur des disques durs fournit des preuves numériques fiables.Cette méthode garantit que les chercheurs peuvent analyser un clone identique du disque dur sans compromettre l'original.Une reproduction minutieuse des cyber-preuves est nécessaire pour maintenir l'intégrité et la fiabilité des données.

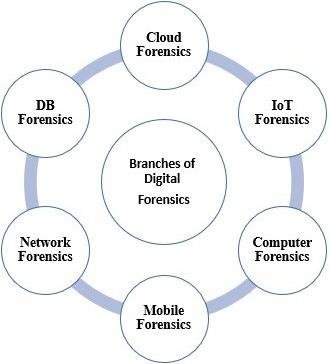

Branches de la médecine légale numérique

La criminalistique numérique s'étend au-delà de la criminalistique informatique, couvrant les données de divers appareils numériques, y compris les tablettes, les smartphones, les lecteurs flash et le cloud computing.Voici ses principales branches:

Médico-légal informatique

Se concentre sur la recherche, la préservation, la récupération, l'analyse et la présentation de preuves numériques à partir d'ordinateurs et de supports de stockage.Il est utilisé dans les enquêtes criminelles et les procédures civiles, à la suite de directives strictes pour maintenir une piste d'audit légale.

Forensics de l'appareil mobile

Recouvre les preuves numériques des appareils mobiles comme les téléphones, les tablettes, les appareils GPS et les PDA.Cette branche relève des défis posés par des appareils variés, des systèmes d'exploitation et des méthodes de stockage.Les examinateurs médico-légaux doivent être bien entraînés pour gérer les divers outils et méthodes requis.

Réseau médico-légal

Surveille et analyse le trafic réseau pour la collecte d'informations, les preuves juridiques ou la détection d'intrusion.Cette branche d'investigation proactive traite de la volatilité et du dynamisme des données du réseau, souvent utilisées pour identifier les intrusions et soutenir les enquêtes d'application de la loi.

Analyse des données médico-légales (FDA)

Examine les données structurées pour détecter et analyser les modèles d'activités frauduleuses, en particulier dans la criminalité financière.La FDA se concentre sur les données des systèmes d'applications ou des bases de données, contrastant avec des données non structurées généralement analysées par des experts en médecine légale ou en médecine mobile.

Médiction de la base de données

Enquête sur les bases de données et leurs métadonnées, y compris les informations mises en cache dans le serveur RAM.Il s'agit d'analyser des horodatages, de valider les actions des utilisateurs et d'identifier les transactions qui indiquent une fraude ou d'autres actes répréhensibles.

Conclusion

À une époque où les appareils numériques font partie intégrante de la vie quotidienne, le rôle de la médecine légale numérique n'a jamais été aussi crucial.De l'identification des cybercriminels à la résolution de violations de données complexes, la criminalistique numérique fournit les outils et méthodologies nécessaires pour gérer les preuves numériques avec précision et intégrité.Alors que la technologie continue de progresser, les méthodes et l'importance de la criminalistique numérique aussi, garantissant que les enquêteurs peuvent efficacement aborder et atténuer efficacement la gamme croissante de cyber-menaces.Que ce soit par le biais de la criminalistique informatique, de l'analyse des appareils mobiles ou des enquêtes en réseau, le domaine reste à la pointe de la sauvegarde de notre monde numérique.