Outils essentiels de la médecine légale numérique pour les enquêtes de cybersécurité

La médecine légale numérique est devenue une pierre angulaire de la cybersécurité moderne, fournissant des outils et méthodologies critiques pour découvrir et analyser les données des appareils numériques.Alors que les cybermenaces et les crimes informatiques continuent d'augmenter, le rôle de la criminalistique numérique dans l'étude de ces incidents n'a jamais été aussi vital.Du traçage des origines d'une cyberattaque à la garantie de preuves légalement admissibles, la criminalistique numérique sert de lien crucial entre la technologie et la justice.L'évolution de la criminalistique numérique a provoqué des outils et techniques spécialisés qui permettent aux enquêteurs de gérer des environnements numériques de plus en plus complexes.

Qu'est-ce que la médecine légale numérique?

Digital Forensics est une branche spécialisée de la médecine légale axée sur la récupération, l'examen et l'analyse des données des appareils numériques.Ce processus est crucial pour étudier les incidents de cybersécurité et les crimes informatiques.L'objectif est d'identifier les activités malveillantes, de découvrir la séquence d'événements menant à un incident et de garantir des preuves légalement solides pour une utilisation potentielle dans les procédures judiciaires.La criminalistique numérique implique divers sous-champs, chacun avec sa propre concentration et ses méthodologies.

Le contexte historique et l'évolution de la criminalistique numérique

L'utilisation croissante des ordinateurs personnels et de l'application des lois a besoin d'extraire et de stocker des données numériques à partir d'appareils électroniques de plus en plus sophistiqués a inspiré la criminalistique numérique au début des années 1980.Les développements de la technologie ont élargi la criminalistique informatique au-delà de la criminalité informatique.Les smartphones, Internet et les plates-formes cloud ont encore élargi la criminalistique numérique.

Au début, la cyber-criminalistique était brute, mais une meilleure extraction, analyse et outils de documentation des données ont élargi cette discipline.D'autres lois sur la cybercriminalité créées par les autorités ont également nécessité la collecte de preuves numériques.

Sous-champs de criminalistique numérique

La criminalistique numérique est divisée en plusieurs sous-champs, chacun abordant différents aspects des preuves numériques:

Médico-légal informatique

Cela implique l'enquête sur les ordinateurs et les supports de stockage.Les analystes récupèrent les fichiers supprimés, examinent les systèmes de fichiers et étudient les activités des utilisateurs et logiciels sur les ordinateurs.

Réseau médico-légal

Cette branche se concentre sur la surveillance et l'analyse du trafic réseau pour comprendre les méthodes d'attaque, identifier les sources et déterminer l'étendue de la violation.

Analyse des données médico-légales

Ce domaine consiste à examiner de grands ensembles de données provenant de demandes financières ou commerciales pour détecter les modèles ou les anomalies indicatifs d'activités frauduleuses.

Forensics de l'appareil mobile

Avec l'utilisation généralisée des appareils mobiles, ce sous-champ est devenu essentiel.Il s'agit d'extraire et d'analyser des données telles que des messages texte, des journaux d'appels et des informations de localisation des smartphones et des tablettes.

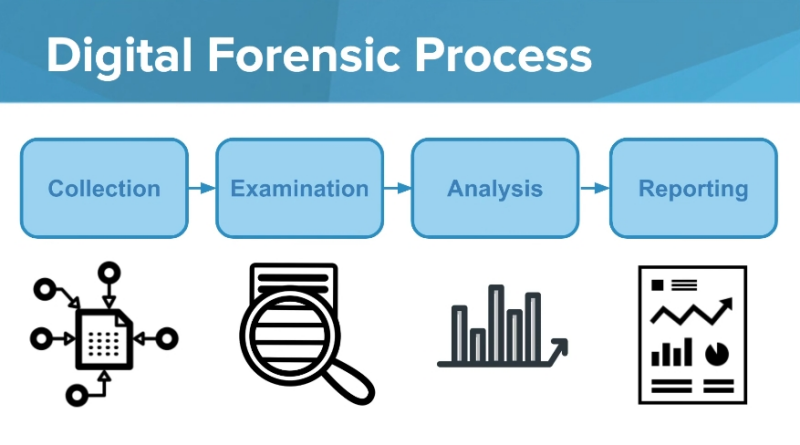

Le processus de médecine légale numérique

Le processus de médecine légale numérique peut passer d'un scénario à l'autre, mais il se compose généralement de quatre étapes de base: la collection, l'examen, l'analyse et les rapports.

Collection

La phase de collecte consiste à acquérir des preuves numériques, généralement en saisissant des actifs physiques, tels que des ordinateurs, des disques durs ou des téléphones.Il est essentiel de s'assurer que les données ne sont pas perdues ou endommagées pendant le processus de collecte.Vous pouvez empêcher la perte de données en copie des supports de stockage ou en créant des images de l'original.

Examen

La phase d'examen consiste à identifier et à extraire des données.Vous pouvez diviser cette phase en plusieurs étapes: entreprendre, extraire et identifier.

Lorsque vous vous préparez à extraire des données, vous pouvez décider de travailler sur un système en direct ou mort.Par exemple, vous pouvez alimenter un ordinateur portable pour y travailler en direct ou connecter un disque dur à un ordinateur de laboratoire.

Au cours de l'étape d'identification, vous devez déterminer les éléments de données pertinents pour l'enquête.Par exemple, les mandats peuvent restreindre une enquête à des éléments de données spécifiques.

Analyse

La phase d'analyse consiste à utiliser des données collectées pour prouver ou réfuter un cas construit par les examinateurs.Voici les questions clés que les examinateurs doivent répondre à tous les éléments de données pertinents:

· Qui a créé les données

· Qui a édité les données

· Comment les données ont été créées

· Lorsque ces activités se produisent

En plus de fournir les informations ci-dessus, les examinateurs déterminent également comment les informations se rapportent à l'affaire.

Déclaration

La phase de rapport consiste à synthétiser les données et à l'analyse dans un format qui est logique pour les calomnies.Ces rapports sont essentiels car ils aident à transmettre les informations afin que toutes les parties prenantes puissent comprendre.

Rôle des outils de médecine légale numérique

Les outils de médecine légale numérique sont essentiels pour aider les enquêteurs et les analystes de sécurité tout au long du processus d'analyse médico-légale.Ces outils aident à recueillir des preuves numériques, à les convertir en formats standard et à filtrer à travers de grands volumes de données pour identifier les informations pertinentes.Ils sont conçus pour gérer les complexités des enquêtes numériques modernes, notamment en traitant de divers formats de fichiers et systèmes.

Défis en médecine légale numérique

L'un des principaux défis de la criminalistique numérique est de gérer la grande quantité de données impliquées dans les enquêtes.La variété des formats et des appareils ajoute à la complexité, nécessitant des outils polyvalents et compatibles avec une large gamme de systèmes.Les capacités de recherche avancées, l'analyse automatisée et les fonctionnalités de rapports détaillées sont essentielles pour gérer efficacement ces défis.

Top outils de médecine légale numérique open source

Voici quelques outils open-source largement utilisés en criminalistique numérique:

Le kit Sleuth (TSK)

Le kit Sleuth fournit une suite d'outils de ligne de commande et de bibliothèques pour l'extraction de données et l'analyse médico-légale sur les systèmes Windows et Unix.Il forme le cœur de l'outil d'autopsie populaire, permettant aux utilisateurs d'extraire et d'analyser les données des périphériques de stockage.

Autopsie

L'autopsie est une plate-forme de médecine légale numérique qui agit comme une interface graphique pour les outils inclus dans le kit SLEE.Il permet aux enquêteurs d'analyser et d'analyser les données, de hacher des fichiers, d'extraire les données EXIF et de créer des rapports complets dans divers formats.

Framework médico-légal (DFF)

DFF est une solution de criminalistique informatique flexible et open source utilisée pour collecter, préserver et divulguer des preuves numériques.Il dispose d'une interface interface conviviale conviviale et d'une interface de ligne de commande, ce qui le rend accessible aux professionnels et aux non-experts.

Architecture ouverte de la criminalistique informatique (OCFA)

Développé par la police néerlandaise, l'OCFA est un cadre open source conçu pour analyser les médias numériques dans les laboratoires médico-légaux.Il prend en charge l'intégration avec d'autres outils médico-légaux open source et fournit des modules pour une analyse médico-légale approfondie.

Hachageur

Hashkeeper est une application de base de données qui aide les enquêteurs médico-légaux en utilisant le hachage MD5 pour identifier les fichiers "connu" et "connu", rationalisant le processus de numérisation des fichiers multimédias numérique.

Extracteur en vrac

L'extracteur en vrac est un outil d'extraction d'informations qui scanne des fichiers, des répertoires ou des images de disque sans analyse des systèmes de fichiers.Il gère efficacement divers formats de médias numériques, y compris les disques durs et les smartphones, et peut effectuer la criminalistique des réseaux sociaux.

Environnement d'investigation assisté par ordinateur (CAINE)

Caine est une distribution open source et basée sur Ubuntu pour la criminalistique numérique qui s'intègre aux outils de sécurité existants et fournit une interface graphique conviviale.Il peut être démarré à partir de supports amovibles et exécuter sur divers systèmes, y compris des machines virtuelles.

Sans Investigative Forensics Toolkit (SIFT)

SIFT est une suite complète d'outils open source pour la criminalistique numérique et la réponse aux incidents, offrant une forte compatibilité avec divers formats de preuves et des fonctionnalités régulièrement mises à jour pour les enquêtes médico-légales.

La fondation de la volatilité

La Fondation sur la volatilité fournit un cadre open source pour la criminalistique de la mémoire, utilisé pour la détection des logiciels malveillants et la réponse aux incidents.Il prend en charge la plupart des systèmes et est écrit en Python, avec le code disponible sur GitHub.

Conclusion

Dans le paysage en constante évolution de la cybersécurité, les outils de médecine légale numérique jouent un rôle indispensable pour garantir que les chercheurs peuvent collecter, analyser et présenter efficacement les preuves numériques.À mesure que les cybermenaces deviennent plus sophistiquées, la progression et l'accessibilité continue de ces outils seront essentielles pour maintenir des mécanismes de défense robustes.