Amélioration de la collecte d'intelligence: tactiques OSINT avancées

Dans le monde interconnecté d'aujourd'hui, l'art de la collecte d'intelligence a transcendé les frontières traditionnelles, tirant parti de diverses sources et des technologies avancées pour découvrir des informations critiques.L'Open Source Intelligence (OSINT) est à l'avant-garde, offrant une richesse de données accessibles au public qui, lorsqu'elles sont correctement exploitées, fournissent un avantage stratégique dans les secteurs public et privé.De la prévention de l'espionnage d'entreprise à l'analyse géopolitique, les techniques OSINT jouent un rôle central dans la formation des décisions éclairées et l'atténuation des risques.

Définition de l'intelligence

L'intelligence implique la collecte, l'évaluation, l'analyse, l'intégration et l'interprétation d'informations pour produire des données spécialisées qui soutiennent les intérêts nationaux.Il aide à réduire l'ambiguïté dans l'observation des activités externes.Par exemple, les adversaires pourraient rechercher des renseignements sur les capacités militaires, les stratégies diplomatiques, les programmes économiques ou les informations d'entreprise pour obtenir un avantage stratégique.

Types d'intelligence

Intelligence stratégique

Informe la politique à long terme et intègre des données sur la politique, les militaires, l'économie et la technologie.Il évolue avec le temps, entraînant des études et des estimations complètes.

Intelligence opérationnelle

Se concentre sur les événements actuels ou à court terme, évaluant les capacités en cours des programmes ou des opérations sans projections à long terme.

Cinq disciplines de base de la collecte de renseignements

La collecte de renseignements comprend cinq disciplines primaires, souvent appelées «disciplines de collecte de renseignement» ou «INTS».

Intelligence humaine (Humint)

Cela implique la collecte d'informations provenant de sources humaines.Il peut être mené ouvertement, comme lorsque les agents du FBI interrogent des témoins ou des suspects, ou secrètement par l'espionnage.Aux États-Unis, le FBI gère la collection Humint, tandis que la CIA et d'autres composants américains le gèrent à l'étranger.Bien que Humint soit crucial, le FBI s'appuie également sur d'autres méthodes, notamment Sigint, Masint et OSINT.

Signals Intelligence (Sigint)

Sigint implique l'interception des transmissions électroniques, qui peuvent être collectées par des navires, des plans, des sites au sol ou des satellites.Un sous-ensemble de Sigint est les communications Intelligence (Comint), en se concentrant sur l'interception des communications entre les parties.Les satellites américains SIGINT sont conçus par le National Reconnaissance Office, mais la responsabilité principale des activités de Sigint réside dans l'Agence nationale de sécurité (NSA).

Intelligence d'imagerie (imint)

Parfois appelée intelligence photo (Phont), Imint implique la collection d'images, en commençant historiquement par la reconnaissance du ballon pendant la guerre civile et en se dilaçant considérablement pendant les guerres mondiales I et II avec une photographie aérienne.Aujourd'hui, le bureau national de reconnaissance conçoit et exploite des satellites d'imagerie, tandis que l'agence nationale de l'intelligence géospatiale traite et utilise l'imagerie.L'intelligence géospatiale (GEOING) implique l'analyse et la représentation visuelle des activités liées à la sécurité sur Terre, intégrant l'imagerie et les informations géospatiales.

Intelligence de mesure et de signatures (Masint)

Cette discipline moins connue se concentre sur les capacités d'armes et les activités industrielles, en utilisant un traitement avancé des données des systèmes IMINT et SIGINT.Il comprend la télémétrie d'intelligence (Telint) et de l'intelligence électronique (Elint), qui contribuent toutes deux à Masint.Le Central Masint Office (CMO) de la Defense Intelligence Agency est le principal utilisateur des données MASINT.Avec la préoccupation croissante concernant les armes de destruction massive, le rôle de Masint est devenu de plus en plus vital, aidant à identifier les armes chimiques ou les caractéristiques uniques des systèmes d'armes inconnus.Les travaux médico-légaux du FBI, tels que l’analyse de l’unité des sciences des chemises sur les matières chimiques, biologiques ou nucléaires, soutiennent la prévention et l’enquête des activités terroristes et est un exemple de Masint.

Intelligence open source (OSINT)

Osint implique la collecte d'informations à partir de sources accessibles au public, telles que les médias, les documents universitaires, les conférences professionnelles et les rapports gouvernementaux.Contrairement à d'autres INT, OSINT ne se limite pas à une seule agence mais est rassemblé par l'ensemble de la communauté du renseignement américain.Son accessibilité est un avantage, bien que la grande quantité de données disponibles puisse rendre la détermination des informations précieuses difficiles.Osint nécessite un examen et une analyse minutieux pour assurer son utilité et sa fiabilité pour les décideurs.

Rassemble d'informations vs collecte de renseignements

La collecte d'informations est la phase initiale de l'intelligence, impliquant la collecte de données provenant de diverses sources telles que Internet (OSINT), les dossiers du gouvernement, le Web Dark, les journaux, les contacts personnels (Humint) et la surveillance secrète.Cependant, les informations à elles seules ne sont pas suffisantes pour l'intelligence.La transformation des données brutes en intelligence exploitable implique plusieurs étapes critiques:

Étape 1: Recherche et récupération

Les agents formés lancent le processus en sachant où rechercher et comment récupérer efficacement les informations pertinentes.Cette étape fondamentale garantit l'acquisition de données pertinentes à partir d'une multitude de sources.

Étape 2: filtrage et analyse

La phase suivante consiste à filtrer les données non pertinentes ou peu fiables, un processus qui nécessite la lecture entre les lignes pour interpréter le contexte sous-jacent.Des données supplémentaires sont recherchées pour confirmer les résultats initiaux, assurant la fiabilité et le compréhensivité des informations.

Étape 3: priorisation et pertinence

Dans la dernière étape, les données recueillies sont prioritaires en fonction de sa pertinence et de son importance.Cette évaluation détermine les éléments d'information les plus cruciaux pour la prise de décision et le développement de la stratégie.

Le résultat de la collecte de renseignements est un rapport complet de risques qui fournit des conseils exploitables sur la protection de soi, les membres de la famille et les actifs organisationnels.Ce rapport est crucial pour atténuer les menaces potentielles et assurer la sécurité.

Techniques de collecte de renseignements open source

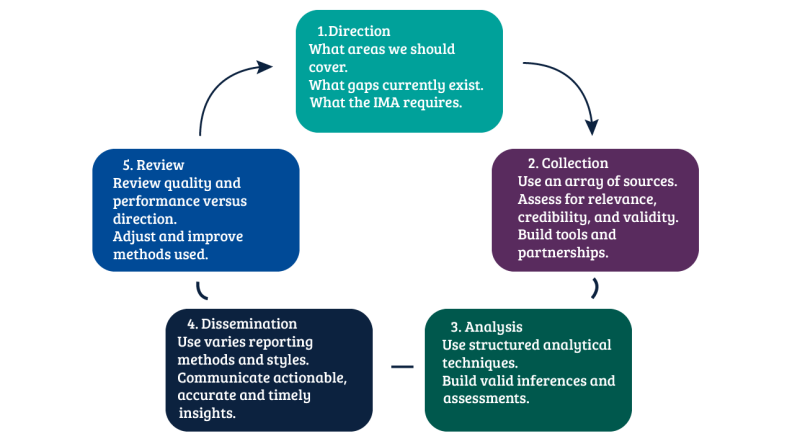

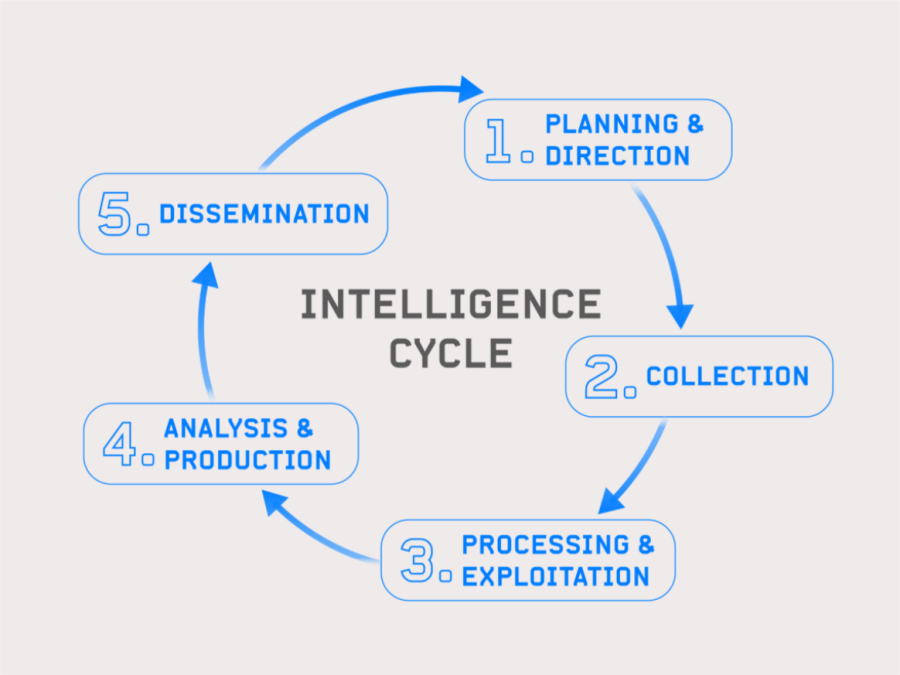

Tiration du cycle d'intelligence dans OSINT

Planification et direction

Cette étape fondamentale gère l'intégralité du processus de renseignement, de l'identification des données doit fournir le produit final.Il s'agit de fixer des priorités, de traduire les exigences, de préparer des plans de collecte et d'émettre des demandes de collecte.Les capacités de collecte spécifiques sont chargées en fonction du type d'informations requises et de la disponibilité des actifs.Cette étape met en place les bases d'une enquête structurée, garantissant que tous les efforts ultérieurs sont bien dirigés et déterminés.

Collection

La phase de collecte consiste à acquérir des informations à partir de diverses sources et à la fournir aux éléments de traitement.Les activités de collecte sont guidées par des tâches spécifiques et impliquent souvent des efforts redondants en utilisant de multiples disciplines de renseignement pour assurer la fiabilité et confirmer les évaluations.Les communications sécurisées, rapides et fiables sont cruciales pour l'échange et la coordination efficaces de données au cours de cette étape.L'objectif est de recueillir des données brutes complètes et précises.

Traitement et exploitation

Une fois collectés, les informations sont converties en formats adaptés à l'analyse.Cela peut inclure la traduction des messages interceptés, la production de vidéos, le traitement des photographies et la corrélation des données techniques d'intelligence.L'objectif est de préparer les données brutes pour une analyse détaillée en les organisant dans un format compréhensible et utilisable.Cette étape garantit que les données sont prêtes pour un examen et une interprétation approfondis.

Analyse et production

Dans cette phase, les analystes évaluent, interprétent et intègrent des données brutes dans les produits d'intelligence finis adaptés à des besoins spécifiques.Le processus de production met l'accent sur la précision, la rapidité et la pertinence, nécessitant souvent une collection supplémentaire pour combler les lacunes d'informations.Les analystes visent à fournir une compréhension claire du sujet, soutenu par des conclusions analytiques tirées des données.Cette étape transforme les données brutes en intelligence exploitable.

Dissémination

La phase finale consiste à transmettre l'intelligence aux consommateurs sous des formes utilisables, telles que des rapports verbaux, des documents écrits, des produits d'imagerie et des bases de données.La diffusion peut se produire par le biais d'échanges de données physiques ou de réseaux interconnectés, garantissant que l'intelligence atteint efficacement les parties prenantes concernées.Cette étape est essentielle pour permettre la prise de décision éclairée basée sur les renseignements recueillis et analysés.

En utilisant diverses sources de données

OSINT efficace repose sur l'accès à un large éventail de sources de données:

Dossiers d'entreprise

L'extraction d'informations des documents d'entreprise, des rapports financiers et des registres commerciaux donne un aperçu des structures et activités organisationnelles.

Blogs et forums

La surveillance des discussions sur les blogs, les forums et les plateformes de médias sociaux révèle le sentiment public, les tendances émergentes et les communications informelles.

Bases de données accessibles au public

L'utilisation de bases de données accessibles au public, telles que les dossiers du gouvernement, les documents juridiques et les référentiels académiques, enrichit les données d'enquête.

Web profond et web sombre

Placer au-delà du Web de surface dans le Web Deep et Dark Web révèle des informations obscurcies, notamment des activités illicites et des réseaux souterrains.

Expansion des horizons de recherche

L'intégration du Web Dark dans les stratégies OSINT offre une intelligence cruciale sur les activités clandestines:

Insignes Web sombres

Des outils conçus pour la navigation sécurisée et anonyme permettent aux enquêteurs de naviguer sur le Web sombre en toute sécurité.Cet accès dévoile les détails critiques sur les opérations criminelles, les marchés illégaux et les acteurs de la menace.

Atténuation des risques

L'utilisation de technologies spécialisées garantit une collecte de données éthiques et une conformité aux cadres juridiques tout en atténuant les risques potentiels associés à l'exploration Web sombre.

Implémentation d'automatisation intelligente

Le volume et la complexité des données open source nécessitent l'utilisation d'outils d'automatisation intelligents:

Collation de données

Les processus automatisés recueillent simultanément des informations à partir de sources multiples, accélérant l'agrégation et l'analyse des données.

Cartographie des relations

Les algorithmes identifient les connexions entre les entités, facilitant la visualisation des réseaux et des hiérarchies.

Visualisations

La génération de cartes, de graphiques et de délais améliore l'interprétation des données, permettant aux chercheurs de discerner efficacement les modèles et les anomalies.

Choisir le bon logiciel

La sélection des outils OSINT appropriés optimise l'efficacité et l'efficacité d'investigation:

Capacités de recherche complètes

Des outils robustes permettent des recherches ciblées sur divers ensembles de données, garantissant une couverture et une précision approfondies.

Anonymat et sécurité

Les protocoles sécurisés sauvegardent les identités des enquêteurs lors des demandes sensibles, en particulier dans les environnements Web sombres.

Intégration et automatisation

Les plates-formes qui intègrent les données de diverses sources rationalisent les flux de travail, automatisant les tâches répétitives et améliorant la productivité.

Conclusion

En intégrant ces techniques sophistiquées OSINT, les enquêteurs peuvent découvrir des idées précieuses cruciales pour la prise de décision et la planification stratégique.L'évolution de la puissance de diverses sources de données, de l'automatisation intelligente et des technologies sécurisées améliore non seulement l'efficacité opérationnelle, mais assure également des pratiques de collecte de renseignements éthiques et conformes.Alors que les paysages numériques continuent d'évoluer, la maîtrise des techniques OSINT reste indispensable pour rester à l'avance dans le domaine de la sécurité de l'information et de l'analyse stratégique.