Défendre contre les cyber-menaces: informations complètes pour 2024

À l'ère numérique d'aujourd'hui, les cyber-menaces sont un danger omniprésent, évoluant en complexité et en fréquence.Des logiciels malveillants et des attaques de phishing aux cyber-opérations nationales, le paysage des cybermenaces est vaste et varié.À mesure que les organisations dépendent davantage de la technologie, la compréhension et l'atténuation de ces menaces sont cruciales.Cet article se plonge dans les types de cybermenaces, les profils des acteurs de menace communs et les stratégies pour lutter contre ces risques, équipant les lecteurs des connaissances nécessaires pour protéger efficacement leurs actifs numériques.

Comprendre les cyber-menaces

Une cyber-menace est toute activité malveillante destinée à endommager, à voler ou à perturber les données et les systèmes critiques.Ces menaces peuvent aller des escroqueries manifestes, telles que les e-mails de phishing, aux attaques subtiles et sophistiquées comme les logiciels malveillants qui infiltrent un réseau et restent non détectés pendant de longues périodes.Les cyber-menaces communes comprennent les virus informatiques, les violations de données et les attaques de déni de service (DOS).À mesure que la dépendance à l'égard de la technologie augmente, la prévalence et la sophistication de ces menaces font de même.La sensibilisation et la compréhension de ces risques sont cruciales pour la prévention et la réponse efficaces.

Types de cybermenaces

Malware

Les logiciels malveillants, ou «logiciel malveillant», sont conçus pour endommager ou perturber les systèmes.Il est répandu dans les cyberattaques, souvent utilisés pour obtenir un accès non autorisé, détruire des données ou voler des informations sensibles.Les types courants comprennent:

Ransomware:Crypte les données d'une victime, exigeant une rançon pour sa libération.

Cheval de Troie:Se déguise en logiciel légitime pour infiltrer les systèmes.

Spyware:Recueille secrètement des informations personnelles.

Vers:S'auto-se répandre pour se propager sur les réseaux.

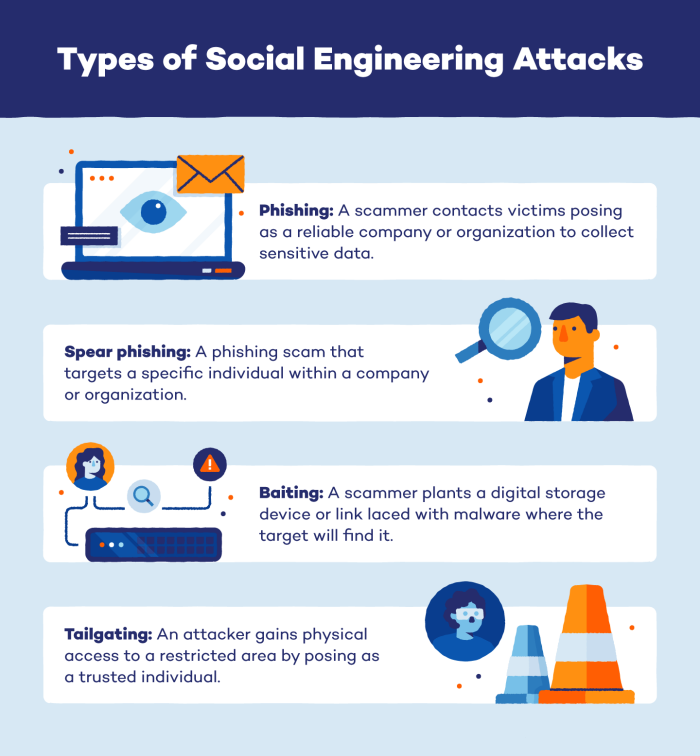

Ingénierie sociale et phishing

L'ingénierie sociale incite les individus à révéler des informations confidentielles.Le phishing, une tactique courante, utilise des e-mails ou des messages trompeurs pour voler des données personnelles.Les variations comprennent:

PHISHE DE LOCE:Cible des personnes spécifiques avec des messages sur mesure.

Phishing des baleines:Vise à des cibles de haut niveau comme les cadres.

Compromis par e-mail commercial (BEC):Usurpe l'identité de contacts de confiance pour voler des données ou de l'argent.

Oppititude de noms de domaine:Utilise de faux sites Web pour inciter les utilisateurs à saisir des informations sensibles.

Attaque de l'homme au milieu

Dans une attaque MITM, un attaquant intercepte la communication entre deux parties pour voler des données.Les réseaux Wi-Fi non garantis sont des cibles communes.

Attaque du déni de service

Une attaque DOS inonde un système de trafic, le rendant inutilisable.Une attaque DOS distribuée (DDOS) utilise plusieurs appareils pour amplifier l'effet, souvent via un botnet.

Exploits de jours zéro

Les exploits zéro-jour ciblent les vulnérabilités non corrigées dans les logiciels ou le matériel.Un exemple notable est la vulnérabilité Log4Shell dans Apache Log4J, affectant de nombreux systèmes à l'échelle mondiale.

Attaques de mot de passe

Ces attaques impliquent du vol ou de la devine des informations d'identification de connexion.Les techniques incluent l'ingénierie sociale et les attaques par force brute, qui essaient systématiquement différents mots de passe.

Attaques de l'Internet des objets (IoT)

Les attaques IoT exploitent les vulnérabilités dans des appareils connectés comme les gadgets de maison intelligente et les contrôles industriels, souvent pour voler des données ou créer des botnets.

Attaques d'injection

Les attaques d'injection insérent du code malveillant dans le logiciel, permettant aux pirates de contrôler les bases de données ou les sites Web.Les types courants comprennent:

Injection SQL:Manipule les requêtes SQL pour accéder ou modifier les informations de base de données.

Scripting inter-sites (XSS):Injecte des scripts dans les pages Web, affectant les utilisateurs qui visitent le site.

Acteurs de cyber-menaces communes

Les cybermenaces proviennent de divers acteurs malveillants, chacun avec des motivations et des méthodes distinctes:

Organisations criminelles

Ces entités fonctionnent comme les entreprises, employant de nombreux pirates pour exécuter le phishing, des attaques de logiciels malveillants et des escroqueries à des fins financières.

États-nations

Les pays hostiles s'engagent dans des cyber-opérations pour perturber les communications, créer le chaos et endommager les infrastructures critiques dans d'autres pays.

Organisations terroristes

Les terroristes utilisent des cyberattaques pour cibler les infrastructures essentielles, menacer la sécurité nationale et perturber les économies, souvent dans l'intention de nuire physiquement.

INSIDERS ROGUE

Les employés ou les affiliés ayant un accès légitime abusent de leurs privilèges pour voler des données ou des systèmes de sabotage pour des raisons personnelles ou financières.Ce groupe comprend des employés, des entrepreneurs, des fournisseurs et des partenaires actuels ou anciens.

Pirates

Des pirates individuels, motivés par des motivations personnelles, financières ou politiques, ciblent les organisations utilisant une variété de techniques d'attaque.Ils innovent souvent de nouvelles menaces pour améliorer leurs capacités criminelles et leur réputation au sein de la communauté des pirates.

Stratégies pour lutter contre les cyber-menaces

Les solutions de cybersécurité sont des outils critiques que les organisations utilisent pour protéger contre diverses cybermenaces, des dommages accidentels, des catastrophes physiques et d'autres risques.Voici un aperçu des principaux types de solutions de sécurité et de leurs fonctions:

Sécurité de l'application

Ces outils évaluent les applications logicielles pour les vulnérabilités pendant le développement et les tests.Ils protègent également les applications de production contre des menaces telles que les attaques de réseau, les exploits de logiciels et les attaques d'applications Web.En identifiant et en atténuant les vulnérabilités tôt, les organisations peuvent assurer des postures de sécurité robustes pour leurs applications.

Sécurité du réseau

Les solutions de sécurité réseau surveillent le trafic réseau pour identifier et atténuer les activités potentiellement malveillantes.Ils permettent aux organisations de bloquer, de filtrer ou d'atténuer les menaces, protégeant l'intégrité et la confidentialité des données en transit.

Sécurité du cloud

Implémenté dans des environnements cloud publics, privés et hybrides, les solutions de sécurité cloud détectent et corrigent les erreurs de configuration et les vulnérabilités.Ils offrent une protection complète des actifs basés sur le cloud et garantissent la conformité aux normes et réglementations de sécurité.

Sécurité des points finaux

Ces solutions sont déployées sur des dispositifs de point de terminaison, tels que les serveurs et les postes de travail des employés, pour prévenir les menaces comme les logiciels malveillants, l'accès non autorisé et l'exploitation des vulnérabilités du système d'exploitation et du navigateur.La sécurité des terminaux est essentielle pour protéger les appareils qui constituent la dernière ligne de défense contre les cyber-menaces.

Sécurité de l'Internet des objets (IoT)

Les solutions de sécurité IoT offrent la visibilité et la protection des appareils connectés, qui sont souvent négligés dans les cadres de sécurité traditionnels.Ils aident à sécuriser les données sensibles stockées sur les appareils IoT et à empêcher l'accès et l'exploitation non autorisés.

Intelligence de menace

Cela implique d'agréger les données de plusieurs sources sur les signatures d'attaque et les acteurs de la menace.Le renseignement des menaces fournit un contexte pour les événements de sécurité, aidant les équipes de sécurité à détecter, comprendre et répondre plus efficacement aux menaces.En tirant parti des renseignements sur les menaces, les organisations peuvent rester en avance sur les menaces émergentes et améliorer leur posture de sécurité globale.

Cyber-menaces émergentes

Avec l'avancement rapide de la technologie, les nouvelles cybermenaces continuent d'émerger.L'une des dernières préoccupations est la montée en puissance des attaques alimentées par l'IA.Les cybercriminels utilisent l'intelligence artificielle pour améliorer leurs tactiques, rendant leurs attaques plus sophistiquées et plus difficiles à détecter.De plus, la prolifération des réseaux 5G introduit de nouvelles vulnérabilités, car les appareils plus rapides et plus interconnectés créent de plus grandes surfaces d'attaque.L'informatique quantique, bien qu'à ses balbutiements, constitue une menace future pour les méthodes de cryptage actuelles, les rendant potentiellement obsolètes.Rester en avance sur ces menaces émergentes nécessite l'innovation et l'adaptation continues dans les stratégies de cybersécurité.

Conclusion

Les cybermenaces deviennent de plus en plus complexes et diverses, nécessitant des mesures de sécurité robustes et adaptatives.Comprendre les différents types de menaces et les acteurs derrière eux est essentiel pour développer des défenses efficaces.En mettant en œuvre des solutions complètes de cybersécurité et en restant informé des menaces émergentes, les organisations peuvent protéger leurs données, leurs systèmes et leurs opérations contre les activités malveillantes.