Guide complet de l'intelligence cyber-menace: importance, types et stratégies d'intégration

Comprendre l'intelligence cyber-menace

Le renseignement cyber-menace (CTI) implique d'évaluer, de valider et de rendre compte des cyber-menaces actuelles et potentielles pour maintenir la conscience de la situation d'une organisation.Il s'agit d'une technologie dynamique utilisant la collecte et l'analyse des données à partir de menaces historiques pour bloquer et corriger les cyberattaques.CTI n'est pas une solution matérielle mais repose sur des tactiques, des techniques et des procédures, formant une partie cruciale d'une architecture de sécurité.Cette intelligence aide à identifier qui ou ce qui attaque, pourquoi l'organisation est ciblée et comment détecter les compromis.Au-delà des équipes informatiques, toute l'organisation bénéficie d'un système CTI bien impliqué, car il permet de prévenir et d'atténuer la menace proactive.

Types d'intelligence cyber-menace

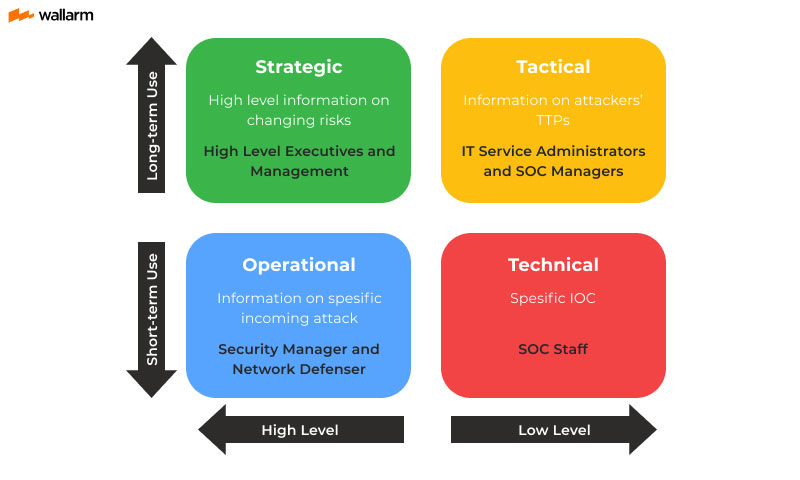

Cyber Threat Intelligence (CTI) englobe diverses catégories, chacune offrant des niveaux distincts de détails techniques et non techniques pertinents pour comprendre et atténuer les cybermenaces.Ces catégories garantissent une couverture complète du paysage des menaces, adaptée aux besoins des différentes parties prenantes au sein d'une organisation.

Intelligence stratégique

Le renseignement stratégique des menaces donne un aperçu de haut niveau du paysage des menaces plus large, en se concentrant sur les tendances géographiques, politiques et organisationnelles.Ce type d'intelligence donne un aperçu du contexte global des cybermenaces, mettant en évidence les vulnérabilités et les impacts potentiels sur l'entreprise.Généralement présenté aux cadres de niveau C et aux principaux décideurs, l'intelligence stratégique aide à évaluer la nécessité de nouvelles mesures et outils de sécurité en identifiant les menaces émergentes et leurs conséquences potentielles.

Intelligence opérationnelle

L'intelligence des menaces opérationnelles consiste à analyser le comportement humain, les groupes de menaces et les activités du monde réel menant à des cyberattaques.Cette intelligence provient de sources directes telles que les attaquants, les médias sociaux et les salles de discussion.L'intelligence opérationnelle est cruciale pour prédire le moment, la nature et les détails des attaques prévues, permettant aux professionnels de la cybersécurité de préparer et de répondre de manière proactive aux menaces imminentes.

Intelligence tactique

Tactical Threat Intelligence se concentre sur les méthodes et techniques utilisées par les attaquants.Il comprend des détails sur les vecteurs d'attaque, les infrastructures, les outils et les types de technologies et d'organisations ciblées.Cette intelligence aide les spécialistes de la cybersécurité à concevoir des stratégies d'évitement et à comprendre la probabilité d'être ciblée par des types d'attaques spécifiques.L'intelligence tactique soutient la formulation des mécanismes de défense en fournissant des informations exploitables sur les tactiques opérationnelles des adversaires.

Intelligence technique

Le renseignement des menaces techniques est centrée sur des preuves concrètes d'attaques en cours ou d'indicateurs de compromis (CIO).Cela comprend des détails spécifiques sur les outils et les ressources utilisés par les attaquants, tels que les adresses IP, les e-mails de phishing et les domaines malveillants.L'intelligence technique permet des réponses immédiates aux menaces détectées en identifiant et en atténuant les indicateurs des violations actives.Il est essentiel pour la détection et la réponse des menaces en temps réel, permettant des efforts rapides de confinement et de correction.

Pourquoi l'intelligence cyber-menace est-elle importante?

Le renseignement cyber-menace (CTI) est crucial car il fournit des informations exploitables dérivées d'une analyse détaillée des menaces, permettant aux organisations de se défendre contre les cybermenaces de manière proactive.Cette intelligence automatise l'identification et le blocage des activités malveillantes à travers les réseaux, ce qui réduit le besoin d'intervention manuelle.En investissant dans CTI, les entreprises peuvent exploiter des bases de données de menaces étendues, améliorant l'efficacité de leurs mesures de sécurité.Cette approche proactive assure des défenses solides contre l'évolution des cybermenaces, améliorant ainsi la posture de sécurité globale de l'organisation.

Minimise les risques cyber-menaces

Le CTI réduit considérablement le risque de cyberattaques en augmentant la visibilité sur les menaces potentielles et les méthodes d'attaque émergentes.Ces connaissances permettent aux équipes de sécurité de développer des contre-mesures efficaces, de protéger les données sensibles et de maintenir la continuité opérationnelle.

Améliore l'efficacité de l'équipe de sécurité

L'intégration de solutions CTI, souvent équipées de fonctionnalités automatisées comme l'IA, améliore l'efficacité des équipes de cybersécurité.Ces outils peuvent traiter et valider les données, permettant aux équipes de se concentrer sur les mesures de défense stratégiques et de réduire les temps de réponse et les fausses alarmes.

Facilite le partage de connaissances collaboratives

CTI favorise la collaboration entre les organisations par le biais de communautés de partage d'informations et de flux de renseignement sur les menaces.En partageant des idées sur les attaques récentes, les organisations peuvent apprendre des expériences des autres et améliorer leurs défenses.

Fournit une analyse de menace approfondie

CTI propose une analyse détaillée des cyber-menaces, y compris les tactiques, les techniques et les procédures utilisées par les attaquants.Cette compréhension complète aide les spécialistes de la sécurité à anticiper et à atténuer les attaques futures, renforçant ainsi les cyber-défenses de l'organisation.

En tirant parti des avantages de l'intelligence cyber-menace, les entreprises peuvent maintenir une posture de sécurité proactive et éclairée, assurant une meilleure protection contre le paysage en constante évolution des cyber-menaces.

Qui bénéficie de l'intelligence cyber-menace?

Cyber Threat Intelligence offre des avantages importants aux organisations de toutes tailles et dans diverses industries en transformant les données brutes en informations exploitables sur les attaquants potentiels et leurs méthodes.Cette intelligence permet aux organisations d'anticiper et de réagir plus efficacement aux menaces, assurant une solide posture de sécurité.

Petites et moyennes entreprises (PME)

Pour les PME, la cyber-menace intelligence est inestimable car elle accorde l'accès à des bases de données de menaces complètes qui pourraient autrement être inaccessibles.Cet accès nivelle les règles du jeu, permettant aux petites organisations de se défendre contre les cyber-menaces sophistiquées qu'ils pourraient ne pas avoir les ressources pour combattre par eux-mêmes.

Grandes entreprises

Les grandes organisations bénéficient de l'intelligence cyber-menace en utilisant une analyse détaillée pour comprendre les outils et les tactiques des acteurs malveillants.Cette intelligence aide à créer des stratégies de défense plus efficaces et à améliorer les mesures de sécurité globales.

Sécurité et analystes informatiques

La sécurité et les analystes informatiques tirent parti des renseignements sur les menaces pour améliorer leur capacité à détecter et à prévenir les menaces.En comprenant la nature et les méthodes d'attaques potentielles, ils peuvent mettre en œuvre des mesures de sécurité plus ciblées et efficaces.

Centres d'opérations de sécurité (SOC)

Les SOC utilisent l'intelligence des menaces pour hiérarchiser les incidents en fonction de l'évaluation des risques et de l'impact potentiel.Cette hiérarchisation permet une allocation plus efficace des ressources, garantissant que les menaces les plus critiques reçoivent l'attention nécessaire.

Analystes Intel

Les analystes Intel bénéficient de l'intelligence cyber-menace en étant en mesure de suivre et de surveiller les acteurs des menaces plus efficacement.Cette surveillance continue aide à comprendre le comportement des attaquants et à prédire les menaces futures, renforçant ainsi les capacités défensives de l'organisation.

Direction

Pour la gestion des cadres, la cyber-menace intelligence fournit une compréhension claire des cyber-risques auxquels l'organisation est confrontée, leur impact potentiel sur les opérations et les stratégies nécessaires pour les atténuer.Cette perspicacité stratégique soutient la prise de décision éclairée et l'allocation des ressources.

Étapes du cycle du cycle du cycle de vie

Cyber Threat Intelligence (CTI) n'est pas un processus linéaire mais un cycle continu qui convertit les données de menace brutes en informations exploitables pour renforcer la posture de sécurité d'une organisation.Ce cycle de vie comprend six phases distinctes:

1. Rassemblement des exigences

Cette phase initiale consiste à collecter les besoins et les objectifs de toutes les parties prenantes.Les tâches comprennent:

· Définir la surface d'attaque de l'organisation et les impacts potentiels des cyberattaques.

· Identification des domaines que le programme CTI doit couvrir.

· Comprendre les motivations des attaquants et les contreactions nécessaires.

2. Collecte de données

Une fois les exigences fixées, les données pertinentes sont recueillies pour atteindre les objectifs définis.Les sources typiques comprennent:

· Données publiques (sites d'information, forums, blogs).

· Journaux de trafic réseau.

· Réseaux sociaux.

· Les données des données de menace des entreprises de cybersécurité.

· Des entretiens d'experts et des sources de contre-espionnage de cyber comme la surveillance passive du DNS et les pots de miel.

· Analyse des logiciels malveillants.

3. Traitement des données

Les données brutes doivent être traitées dans un format adapté à l'analyse.Les tâches de traitement peuvent impliquer:

· Normalisation, tri, échantillonnage, validation et agrégation des données.

· Extraction des termes pertinents des journaux de trafic réseau.

· Traduction de contenu en langue étrangère.

· Valider les données des entretiens.

4. Analyse des données

Dans cette phase, les données traitées sont interprétées pour atteindre les objectifs fixés dans la phase de collecte des exigences.L'analyse identifie les modèles de menace et les impacts potentiels en utilisant des techniques telles que l'analyse statistique et basée sur des hypothèses.Il se traduit par des recommandations exploitables telles que:

· Investissements nécessaires.

· Actions de menace immédiate.

· Une enquête plus approfondie de menaces spécifiques.

5. Diffusion

Les résultats de l'analyse sont partagés avec les parties prenantes dans un format facilement compréhensible.Les meilleures pratiques incluent:

· Présentation des résultats concisement.

· Éviter le jargon technique.

· Utilisation des graphiques et des graphiques pour plus de clarté.

6. Commentaires

Les parties prenantes fournissent des commentaires sur le rapport de renseignement, indiquant les changements nécessaires et la fréquence des rapports futurs.Cette rétroaction est cruciale pour affiner le programme CTI.

Intégration des renseignements cyber-menaces aux mesures de sécurité existantes

L'intégration de Cyber Threat Intelligence (CTI) dans les cadres de sécurité existants est essentiel pour améliorer les capacités globales de défense d'une organisation.Ce processus implique plusieurs actions clés:

Alignez les renseignements avec les contrôles de sécurité

Connectez les informations sur les renseignements sur les menaces aux mécanismes de sécurité existants comme les pare-feu, les IDS et les systèmes de protection des points de terminaison.Cet alignement garantit que l'intelligence est activement utilisée pour améliorer ces contrôles.

Automatisation des réponses des menaces

Tirez parti des outils d'automatisation pour faciliter les réactions en temps réel aux menaces détectées.En intégrant le CTI aux systèmes d'orchestration de sécurité, d'automatisation et de réponse (SOAR), les tâches de détection et de réponse de menace de routine peuvent être automatisées, permettant aux équipes de sécurité de se concentrer sur des problèmes plus complexes.

Surveillance et mise à jour continues

Établir un système de surveillance et de mise à jour en cours des mesures de sécurité en fonction des dernières informations sur les menaces.Cette approche aide l'organisation à rester agile et sensible aux menaces nouvelles et en évolution.

Formation et sensibilisation

Effectuer des séances de formation régulières et des programmes de sensibilisation pour éduquer les équipes de sécurité et d'autres membres du personnel sur l'application des renseignements sur les menaces.Cette éducation garantit que les informations CTI sont effectivement utilisées dans les opérations quotidiennes et les processus décisionnels.

Collaboration et partage d'informations

Promouvoir un environnement collaboratif au sein de l'organisation et avec des partenaires externes, tels que les groupes industriels et les communautés de renseignement sur les menaces.Le partage de l'intelligence des menaces peut fournir des informations supplémentaires et améliorer la capacité de l'organisation à anticiper et à atténuer les menaces.

Conclusion

Cyber Threat Intelligence (CTI) est une composante vitale des stratégies de cybersécurité modernes, offrant des informations exploitables à défendre contre un large éventail de cyber-menaces.En rassemblant, analysant et diffusant continuellement les données sur les menaces, les organisations peuvent rester en avance sur les attaquants potentiels et fortifier leurs défenses.L'intégration de CTI dans les mesures de sécurité existantes, l'automatisation des réponses et la promotion d'une culture de collaboration et d'apprentissage continu garantit que les organisations sont bien préparées à lutter contre le paysage des menaces en constante évolution.L'adoption de CTI renforce non seulement la posture de sécurité d'une organisation, mais lui permet également d'atténuer de manière proactive les risques, assurant une résilience à long terme contre les cyber-menaces.