Meilleurs outils de renseignement sur les menaces open source

Qu'est-ce que l'intelligence des menaces open source?

L'Open Source fait référence aux documents accessibles au grand public sans nécessiter de connaissances, d'outils ou de procédures spécialisés.Les informations qui nécessitent un tel accès spécialisé ne peuvent pas être classées comme open source.

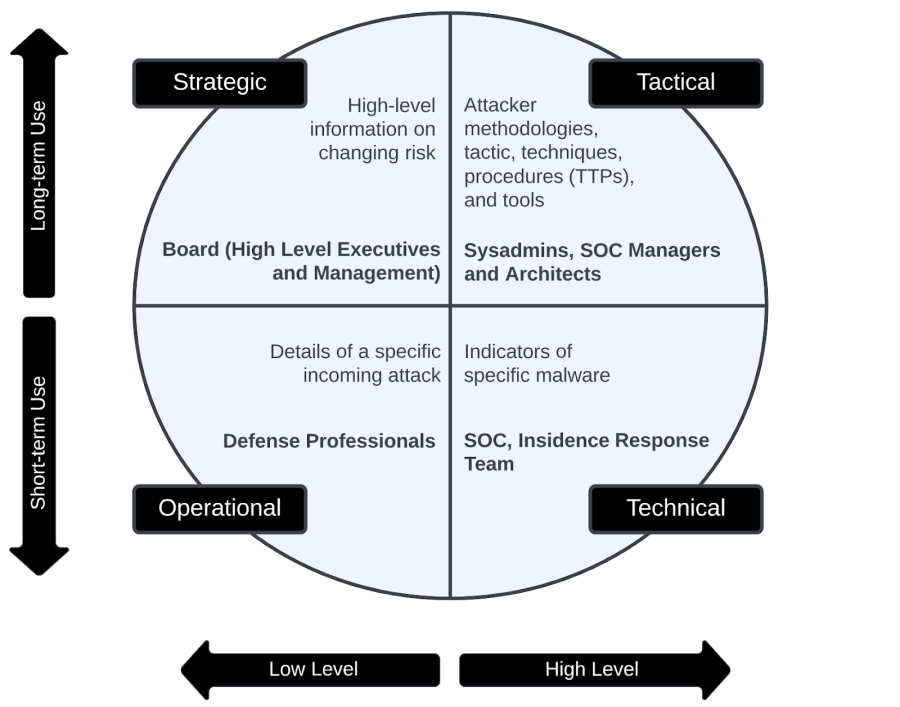

Les informations sur les menaces open source sont des informations accessibles au public et rassemblées, traitées et livrées pour répondre aux besoins spécifiques de l'intelligence.L'accent est mis sur les informations "accessibles au public", qui comprend:

· Indicateurs de compromis (CIO)

· Vulnérabilités et faiblesses

· Acteurs de menace

· Tactiques, techniques et procédures (TTPS)

· Motives et capacités des acteurs malveillants

· Secteurs ou technologies ciblées

Sources de renseignement sur les menaces open source

Web clair:Ce sont des pages Web facilement accessibles via des moteurs de recherche comme Google et Bing.

Dark Web:Cela inclut le contenu Web accessible uniquement via des logiciels ou des configurations spécialisés.Les acteurs de la menace vendent souvent des informations sur les forums et les marchés Dark Web, révélant une intelligence précieuse comme les données divulguées, les campagnes de menaces et les technologies malveillantes.

Web profond:Ce sont des sites Web, des bases de données et des fichiers que les moteurs de recherche conventionnels ne peuvent pas indexer, tels que le contenu derrière les pages d'authentification et les walls.Une partie importante de ces informations est accessible au public, qualifiant ainsi d'open source.

Le matériel open source n'est pas limité à ce qui peut être trouvé via des moteurs de recherche populaires.Des applications comme Shodan peuvent localiser des adresses IP, des réseaux, des ports ouverts, des appareils IoT, etc., élargissant encore la portée de l'intelligence open source.

Les informations sont considérées comme open source si elles sont:

· Publié ou transmis pour un public public

· Visible ou audible pour tout observateur occasionnel

· Accessible au public lors des réunions ouvertes

· Disponible sur demande publique

· Accessible par abonnement ou vente au public

· Obtenu en visitant des lieux ou des événements publics

Menaces de cybersécurité communes

Les menaces de cybersécurité se présentent sous diverses formes, chacune posant des risques importants pour les actifs numériques.Voici quelques-uns des types les plus courants:

Malware

Les logiciels malveillants se réfèrent à des logiciels malveillants conçus pour nuire, exploiter ou compromettre autrement votre ordinateur ou votre appareil.Il comprend des virus, des chevaux de Troie, des logiciels espions, des ransomwares, etc., chacun capable de causer des dommages importants ou des violations de données.

Phishing

Le phishing est une arnaque en ligne où les attaquants trompent les individus pour fournir des informations sensibles telles que les mots de passe, les numéros de carte de crédit ou les détails personnels.Cela se fait généralement par des e-mails, des sites Web ou des messages frauduleux qui semblent provenir de sources légitimes.

Injection SQL

Une attaque par injection SQL consiste à insérer du code malveillant dans la base de données d'un site Web via une requête, permettant aux attaquants de manipuler ou d'accéder à la base de données.Cela peut entraîner une récupération non autorisée de données ou une manipulation de données.

Attaque de déni de service (DOS)

Une attaque DOS vise à rendre un site Web ou un service indisponible en le submergeant avec le trafic de plusieurs ordinateurs ou appareils.Cela perturbe le fonctionnement normal du service, provoquant des inconvénients et des pertes financières potentielles.

Attaque de l'homme au milieu

Dans une attaque d'homme dans le milieu, l'attaquant intercepte la communication entre deux parties à leur insu.Cela permet à l'attaquant d'écouter, de modifier la communication ou de voler des informations sensibles à échanger.

Meilleurs outils de renseignement sur les menaces open source

Des outils efficaces de renseignement sur les menaces consolident les flux de sources de plusieurs sources, effectuent des analyses de sécurité, automatisent l'identification et le confinement de nouvelles attaques et s'intègrent à d'autres outils de sécurité tels que les pare-feu de nouvelle génération (NGFW), SIEM et la détection et la réponse de point de terminaison (EDR).Voici quelques-uns des meilleurs outils de renseignement sur les menaces open source:

Misp(Plate-forme de partage d'informations de logiciels malveillants)

MISP est un outil gratuit qui facilite le partage des indicateurs de compromis (CIO) et les informations de vulnérabilité entre les organisations.Il améliore la collaboration des renseignements sur les menaces en permettant la création, la recherche et le partage d'événements avec d'autres utilisateurs ou groupes MISP.Les caractéristiques clés comprennent:

· Interface utilisateur (UI):Permet aux utilisateurs de gérer et de centraliser efficacement les informations.

· Accès à l'API:Prend en charge l'exportation de données dans divers formats (XML, JSON, OpenIOC, STIX).

· Corrélation automatisée:Identifie les liens entre les caractéristiques, les objets et les indicateurs de logiciels malveillants.

· Vocabulaire de l'intelligence (MISP Galaxy):S'intègre aux adversaires et événements de menace existants de Mitre Att & CK.

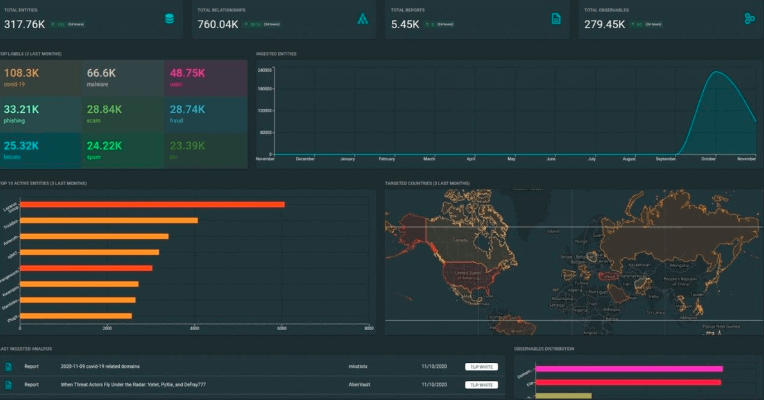

Opencti(Intelligence ouverte de cyber-menaces)

OpenCti est conçu pour traiter et partager des informations sur l'intelligence cyber-menace, développées par CER-UE et ANSSI.Il s'agit de fonctionnalités:

· Normes STIX2:Présente des informations opérationnelles et stratégiques via un modèle de données uniforme.

· Workflows automatisés:Tire des conclusions logiques pour fournir des informations en temps réel.

· Visualisation des données:Représente visuellement les entités et leurs connexions avec diverses options d'affichage.

· Intégration:S'intègre facilement à d'autres systèmes, supportant des connecteurs pour des sources de données de menace proéminentes comme Mitre Att & CK et Virustotal.

Harpon

Harpoon est un outil de ligne de commande qui comprend des plugins Python pour automatiser les activités OSINT.Il accède aux API à partir de plusieurs outils (MISP, Virustotal, Shodan, etc.) et fournit:

· Exécution de la commande:Effectue des opérations spécifiques par commande.

· Intégration de l'API:Utilise un fichier de configuration unique pour les touches API pour accéder à diverses sources de données.

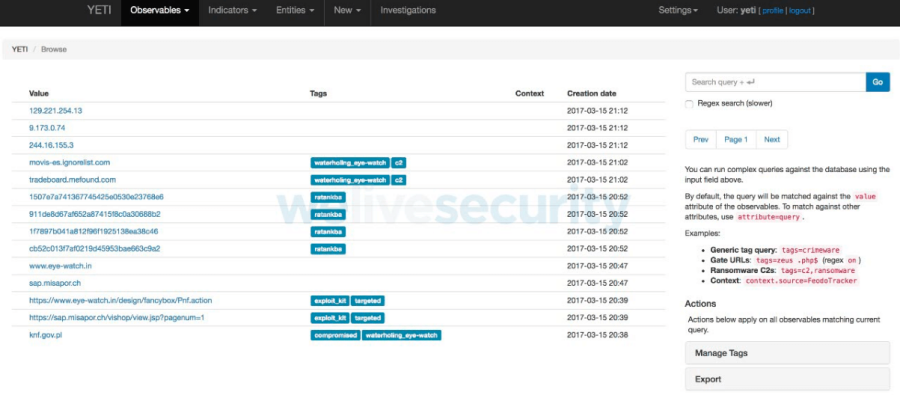

Yeti

Yeti aide les analystes de sécurité consolider différents flux de données de menace, offrant un outil pour agréger les CIO et les TTP.Il s'agit de fonctionnalités:

· Amélioration des données:Enrichissez automatiquement les indicateurs avec un contexte supplémentaire.

· API Web:Permet à d'autres applications de communiquer avec Yeti pour une fonctionnalité améliorée.

· Interface utilisateur et machine:Fournit à la fois une interface interface brillante et une interface machine pour l'échange de données transparente.

Gosint(Cadre de collecte et de traitement des renseignements sur les menaces open source)

Gosint est un outil open source de Cisco CSIRT axé sur la collecte et le traitement des informations sur les menaces.Il:

· Aggrégats IOC:Valide et désinfecte les indicateurs de consommation par d'autres outils.

· Prend en charge divers formats:Compatible avec Stix, Taxii et Veris pour le partage CTI.

· JavaScript frontal:Offre une interface conviviale avec des capacités complètes de gestion des données.

Cadres d'intelligence collective(CIF)

CIF gère les données CTI, permettant aux utilisateurs d'analyser, de normaliser, de stocker et de partager des informations sur les menaces.Les caractéristiques clés comprennent:

· Détection de menace automatisée:Combine les données provenant de diverses sources d'identification, de détection et d'atténuation.

· Référentiel structuré:Organise les données pour un accès et une exportation faciles.

Opentaxii

OpenTaxii est une mise en œuvre solide des services de taxi, soutenant le partage de CTI entre les parties.Il propose:

· API extensible:Personnalisable pour divers besoins d'authentification et de persistance.

· Assistance à l'automatisation:Gère automatiquement les données de framework pour l'intelligence de menace lisible par machine.

Intégration de l'intelligence des menaces open source dans votre stratégie de cybersécurité

Incorporer efficacement l'autonomie des menaces open source dans votre stratégie de cybersécurité est crucial pour rester en avance sur les menaces émergentes et protéger les actifs numériques de votre organisation.Voici les étapes clés et les meilleures pratiques pour intégrer les ressources de renseignement des menaces open source dans votre approche de sécurité:

Identifiez les besoins de votre organisation

Commencez par évaluer les exigences et les priorités spécifiques de votre organisation.Considérez des facteurs tels que votre industrie, la taille de votre organisation et les types de menaces que vous êtes le plus susceptible de rencontrer.Cette approche ciblée vous aidera à vous concentrer sur les ressources les plus pertinentes et les plus précieuses.

Choisissez les bons outils et les bons flux

Avec une compréhension claire de vos besoins, sélectionnez les outils et les flux de renseignements sur les menaces open source qui s'alignent avec vos priorités.Évaluez ces ressources en fonction de critères tels que la rapidité, la pertinence, la précision et la facilité d'intégration.

Établir une équipe de renseignement sur les menaces

Formez une équipe dédiée au sein de votre organisation pour gérer et analyser les données de renseignement sur les menaces.Cette équipe doit surveiller certaines ressources, évaluer la pertinence et l'exactitude des informations et communiquer les conclusions aux parties prenantes concernées.

Intégrer les renseignements sur les menaces à l'infrastructure de sécurité existante

Pour maximiser la valeur de l'Open Source Threat Intelligence, intégrez-la avec vos plates-formes et outils de sécurité existants.Recherchez des ressources qui offrent des formats standardisés, tels que Stix ou Taxii, pour faciliter l'intégration transparente et le partage de données entre les systèmes.

Développer un programme de partage de renseignements sur les menaces

Collaborez et partagez des informations avec d'autres organisations de votre industrie pour améliorer votre compréhension des menaces émergentes.Établir un programme pour partager des renseignements sur les menaces avec des partenaires de confiance et participer à des communautés et des outils de partage des menaces spécifiques à l'industrie.

Évaluer et s'adapter en continu

Le paysage des menaces évolue constamment, donc votre stratégie d'intelligence de menace devrait également être dynamique.Évaluez régulièrement l'efficacité des ressources que vous avez choisies et effectuez des ajustements au besoin pour vous assurer que vous restez informé des menaces les plus pertinentes et les plus urgentes.

En suivant ces meilleures pratiques, votre organisation peut tirer parti de l'intelligence des menaces open source pour rester en avance sur les menaces émergentes, prendre des décisions éclairées et, finalement, protéger vos actifs numériques.