Meilleurs flux de renseignement sur les menaces open source

Que sont les flux de renseignement sur les menaces?

Les flux de renseignement sur les menaces fournissent un flux continu de données qui offre des détails en temps réel sur les cyber-menaces à l'échelle mondiale.Ces flux collectent des informations auprès de diverses sources, notamment des experts en sécurité, des agences gouvernementales et des renseignements open source.Les données recueillies sont traitées et analysées, convertissant les informations brutes en intelligence de menace exploitable.Cela comprend des indicateurs de compromis (CIO), des tactiques, des techniques et des procédures (TTP) utilisés par les acteurs de la menace.Ces renseignements sont inestimables pour les équipes de sécurité, leur permettant d'identifier, de comprendre et d'atténuer rapidement les menaces.

De plus, les flux de renseignement sur les menaces offrent des flux automatisés d'informations sur les menaces cruciales, y compris les CIO, des détails sur les acteurs de la menace, des domaines suspects et des adresses IP et des hachages de logiciels malveillants.Ceux-ci sont essentiels pour maintenir la posture de sécurité d'une organisation.L'efficacité de ces flux repose sur le contexte qu'ils fournissent.Sans contexte, les données peuvent sembler écrasantes et difficiles à interpréter.Cependant, avec un contexte approprié, les équipes de sécurité peuvent se concentrer sur les menaces les plus urgentes, améliorer leur temps de réponse et leur efficacité.

Types de flux d'intelligence de menace

Les flux d'intelligence des menaces sont principalement classés en quatre types:

Aliments commerciaux

Ces flux rassemblent des métadonnées anonymisées des clients et l'analysent pour fournir des informations sur les menaces.Souvent fournis par des entreprises de cybersécurité réputées, ils offrent une couverture complète du paysage des menaces.

Flux open source

Les sources d'intelligence des menaces accessibles au public, telles que les forums publics, les blogs, les newsletters, les médias sociaux et même les extensions du navigateur de renseignement sur les menaces, entrent dans cette catégorie.Ils fournissent des informations précieuses mais nécessitent souvent plus d'analyses manuelles.

Flux communautaires

Ce sont des efforts de collaboration où les individus et les organisations partagent l'intelligence des menaces les uns avec les autres.Précieux pour les informations de niche ou de menace spécifiques, les exemples incluent Google Safebrowsing et Virustotal.

Flux du gouvernement et des ONG

Les gouvernements et les organisations non gouvernementales (ONG) fournissent des flux de renseignement sur les menaces, parfois gratuitement ou à un coût.Il s'agit notamment des plateformes de partage des données de menace entre les entités, comme le partage des indicateurs automatisé du ministère de la Sécurité intérieure ou le projet Infragard du FBI.Bien que ces aliments soient utiles pour rester informé des cybermenaces, le fait de s'appuyer uniquement sur eux peut fournir une perspective limitée du paysage des menaces.

Feeds de menace vs Feeds Intel de la menace

Les flux de menaces et les flux de renseignement sur les menaces sont tous deux des flux de données en temps réel qui recueillent des informations sur la cyber-risque ou la cyber-menace.Cependant, la principale différence entre les deux est le contexte.

Alors que les flux de menaces collectent simplement de grandes quantités de données et la mettent à la disposition des équipes de sécurité via un rapport ou une vue en direct de l'ensemble de données, un flux de renseignement sur la menace fournit des indicateurs de compromis - un morceau de criminalistique numérique qui suggère un fichier, un système ou un réseaupeut avoir été violé - avec un contexte pertinent.Cela aide les équipes à se concentrer sur les problèmes et les alertes les plus urgents.

Le contexte est incroyablement important pour les équipes informatiques modernes, dont beaucoup sont surchargées de travail et en sous-effectif et n'ont pas suffisamment de temps pour gérer et revoir plusieurs flux de données.L'utilisation de la technologie, y compris l'agrégation et l'analyse des données (IA ML), pour analyser les données de flux brutes, déduplicataires et fournir un contexte autour des résultats aide à rendre les données plus exploitables, et donc plus utiles.

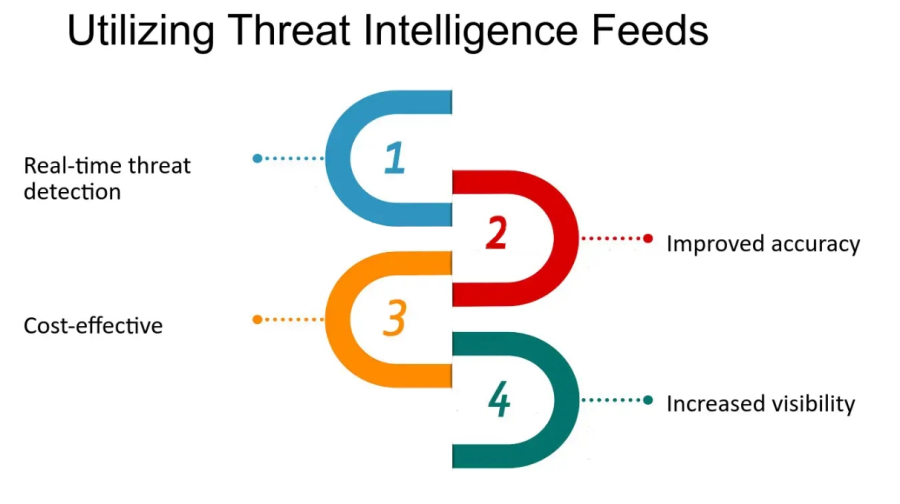

Avantages des flux de renseignement sur les menaces

Les flux de renseignement sur les menaces offrent aux praticiens de la sécurité une visibilité externe critique sur des sources malveillantes connues.Ces données peuvent améliorer considérablement la détection des événements, les efforts de prévention et la réponse des événements et l'assainissement.

L'utilisation efficace des flux de renseignement sur les menaces offre plusieurs avantages clés aux organisations, notamment:

Efficacité accrue et amélioration de l'allocation des ressources

En automatisant la collecte, le formatage, l'analyse et la diffusion des données, le personnel informatique peut être redéployé pour se concentrer sur les activités de plus grande valeur.Les informations contextuelles fournies par les flux de renseignement des menaces permet aux équipes informatiques de hiérarchiser les tâches, en concentrant des ressources limitées sur les besoins les plus urgents.

Mesures de sécurité proactives améliorées

Bien que les données sur les menaces n'améliorent pas automatiquement la posture de sécurité, la combinaison de l'intelligence avec la cartographie de détection et de contrôle permet aux organisations de mieux se préparer et d'empêcher les événements de sécurité.Les mesures de sécurité ciblées peuvent répondre aux menaces spécifiques, et les informations des flux de renseignement des menaces peuvent renforcer les défenses globales.

Vitesse améliorée

Les flux de renseignement sur les menaces offrent un accès en temps réel aux dernières données et informations, ce qui est crucial dans le paysage de sécurité en évolution rapide.L'accès à des renseignements sur les menaces en temps opportun, combinés à une infrastructure de sécurité robuste et à un ensemble d'outils, aide les organisations en avance sur les adversaires, garantissant des réponses plus rapides et plus efficaces aux menaces émergentes.

Comment les aliments de l'intelligence des menaces recueillent des données

Les flux d'intelligence de menace fonctionnent de manière similaire à d'autres flux de données, recevant automatiquement, stockant, déduisant et préparant des données qui répondent aux critères spécifiques à partir de sources prédéfinies.Les équipes de sécurité utilisent souvent une plate-forme de renseignement sur les menaces (TIP) pour coordonner cette activité.

Le processus suit généralement ces étapes:

Définir les exigences de données

Cette étape de planification consiste à décrire les buts et objectifs de l'organisation concernant les données de renseignement sur les menaces.Les exigences varient en fonction de l'utilisation des données, des menaces spécifiques auxquelles sont confrontés les techniques d'attaque courantes par des adversaires connus.

Automatiser la collecte de données

La plupart des systèmes de renseignement sur les menaces commencent par collecter des données brutes à partir de sources externes telles que les fournisseurs de sécurité, les communautés, les bases de données nationales de vulnérabilité ou les flux open source.Les fournisseurs peuvent agréger les données de leur base d'utilisateurs, incorporant le flux d'intelligence qui en résulte dans leurs solutions ou les offrir en tant que produit séparé.Les autres sources comprennent les flux spécifiques à l'industrie, les «cercles de confiance» de la cybersécurité et les forums Web Dark.Les robots Web peuvent également rechercher des exploits et des attaques sur Internet.

Convertir les données et préparer à l'analyse

Les données brutes sont converties en formats analysables, impliquant le décryptage des fichiers, la traduction du contenu étranger, l'organisation de points de données en feuilles de calcul et l'évaluation des données pour la fiabilité et la pertinence.

Analyser les données

Les données brutes sont transformées en intelligence exploitable pour élaborer des plans d'action en fonction des décisions prises dans la phase des exigences.Les informations finales sont emballées dans différents rapports et évaluations spécifiques à chaque public:

· Intelligence stratégique:Pour les planificateurs de sécurité seniors, en nous concentrant sur de larges tendances pour planifier les investissements et les politiques de sécurité.

· Intelligence tactique:Se concentre sur les indicateurs de compromis (CIO) pour accélérer l'identification et l'élimination des menaces potentielles.Ceci est généralement automatisé et le plus facile à générer.

· Intelligence opérationnelle:Examine les détails d'une cyberattaque pour comprendre les tactiques, les motifs et les niveaux de compétence des acteurs malveillants, contribuant à établir la posture défensive appropriée pour les futures attaques.

Diffuser des données

Les résultats de l'analyse sont traduits en recommandations adaptées à un public spécifique et présentées aux parties prenantes.Il est important d'éviter le jargon technique et de rester concis, en utilisant des formats comme des rapports à une page ou des terrasses à diapositive courtes pour la présentation.

Établir une boucle de rétroaction

En raison de l'évolution du paysage des menaces, une boucle de rétroaction continue doit être établie.Cela consiste à rechercher des commentaires sur les parties prenantes sur la pertinence des rapports, à mesurer l'efficacité des contrôles techniques existants et à ajuster les sources de renseignement des menaces externes et à la hiérarchisation de nouvelles informations fondées sur le contexte.

Quels sont les meilleurs flux de renseignement sur les menaces open source?

Les flux de renseignement des menaces open source sont des ressources inestimables pour les professionnels de la cybersécurité, leur permettant de rester informés des menaces et des risques émergents.Voici une liste détaillée de certains des meilleurs flux de renseignement sur les menaces open source:

Alienvault Open Threat Exchange (OTX)

Alienvault OTX est une plate-forme mondiale et axée sur la communauté où les chercheurs en sécurité et les professionnels peuvent partager des renseignements sur les menaces en temps réel.Il offre des informations sur les indicateurs de compromis (CIO), des échantillons de logiciels malveillants et d'autres données de menace.

SANS INTERNET Storm Center (ISC)

SANS ISC propose divers flux, y compris les journaux quotidiens sur les événements de cybersécurité, les IP malveillants et les noms de domaine associés aux activités malveillantes, aidant les organisations à rester informés des dernières menaces et vulnérabilités.

Cyber Threat Intelligence Network (CTIN)

CTIN fournit une collection organisée de flux d'intelligence cyber-menace, y compris des données sur les vulnérabilités, les logiciels malveillants et les campagnes de phishing, aidant les organisations à rester à jour sur les dernières cyber-menaces.

Abus.ch

Abuse.ch propose divers flux axés sur différents aspects des cyber-menaces, tels que les botnets, les logiciels malveillants et les ransomwares.Ces flux sont essentiels pour les organisations visant à identifier et à atténuer les menaces émergentes.

CIRCL (Centre de réponse aux incidents informatiques Luxembourg) DNS passif et SSL passif

Circl fournit plusieurs flux, notamment le DNS passif et le SSL passif, qui offrent des informations précieuses sur les noms de domaine et les certificats SSL associés à des activités malveillantes.

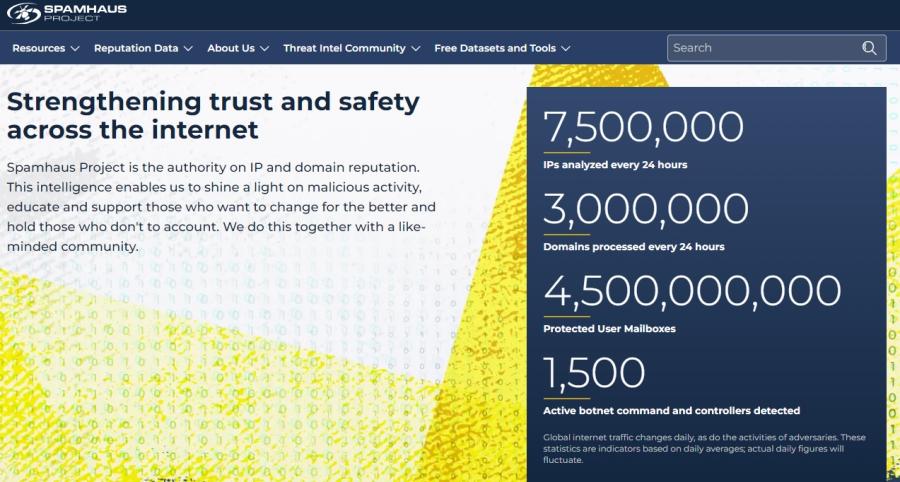

Spamhaus

Spamhaus est une organisation bien connue qui propose une variété de flux liés aux serveurs de commande et de contrôle du spam, des logiciels malveillants et de botnet.Leurs données aident les organisations à bloquer les IP et les domaines malveillants connus.

Phishtan

PhishTank est une plate-forme collaborative qui permet aux utilisateurs de soumettre, vérifier et partager des données de phishing.Il fournit une vaste flux d'URL de phishing vérifiée, aidant les organisations à protéger contre les attaques de phishing.

Dnstwist

DNSTWist est un moteur de permutation de nom de domaine conçu pour identifier le phishing à l'homographe, la typosquat et l'imitation de marque.

DNS Fuzzing est un processus automatisé qui identifie des domaines potentiellement malveillants qui ciblent votre organisation.Cette application génère un large nombre de permutations de noms de domaine en fonction du nom de domaine que vous entrez, puis vérifie pour voir si l'un d'eux est utilisé.En outre, il peut créer des hachages flous de pages Web pour déterminer s'ils font partie d'une assaut de phishing en cours ou d'une usurpation d'identité de marque, entre autres capacités.

Des dizaines d'équipes de réponse au SOC et des incidents à travers le monde, ainsi que des experts et des chercheurs indépendants de la sécurité de l'information, utilisent le scanner.De plus, il est incorporé aux produits et services d'autres sociétés de sécurité, y compris, mais sans s'y limiter:

Splunk ESCU, Rapid7 InsightConnect Soar, Mimecast, Paloalto Cortex Xsoar, VDA Labs, Watcher, Intel Owl, Patrowl, enregistredfuture, Spiderfoot, DigitalShadows, SecurityRisk, SmartFence, KenersPipes et AppSecco sont tous inclus.

Conclusion

Les flux de renseignement sur les menaces fournissent un aperçu en temps réel des menaces potentielles, permettant aux organisations de passer de réactive à proactive.La mise en œuvre de la bonne source de renseignement sur les menaces nécessite une évaluation et une sélection minutieuses, ainsi qu'une intégration efficace avec l'infrastructure existante.