Les 12 vulnérabilités les plus fréquemment exploitées en 2022 (2)

Related:

Les 12 vulnérabilités les plus fréquemment exploitées en 2022 (1)

5. Microsoft divers produits (CVE-2022-30190)

CVE-2022-30190, connu sous le nom de "Follina", est une vulnérabilité RCE critique qui affecte plusieurs produits Microsoft Office.Follina permet à un attaquant d'exécuter du code arbitraire après avoir convaincu un utilisateur d'ouvrir un document Word malveillant ou tout autre vecteur qui gère les URL.En raison du grand nombre de produits Microsoft Office non corrigés disponibles, Follina continue d'apparaître dans diverses cyberattaques.

Les acteurs de menace connus exploitent la vulnérabilité de Follina à travers des escroqueries à phishing qui utilisent des techniques d'ingénierie sociale pour inciter les utilisateurs à ouvrir des documents de bureau malveillants.Lorsqu'un utilisateur rencontre des liens intégrés dans les applications Office, ces liens sont automatiquement récupérés, déclenchant l'exécution du protocole MSDT (Microsoft Tool), un service Microsoft qui est principalement utilisé pour collecter des informations sur les accidents du système pour la prise en charge de Microsoft.Cependant, les acteurs de la menace peuvent exploiter ce protocole en élaborant des liens pour appliquer l'exécution de commandes PowerShell malveillantes sans autre interaction utilisateur.Cela pose un risque de sécurité sérieux car il permet aux attaquants d'exécuter à distance des commandes non autorisées sur le système cible via des liens apparemment inoffés.

Récemment, la vulnérabilité de Follina a été utilisée comme exploit zéro-jour pour soutenir les campagnes de menaces contre les principales organisations de l'industrie.De mars à mai 2022, un cluster actif a suivi comme UNC3658 a utilisé Follina pour attaquer le gouvernement philippin.En avril de la même année, plus d'échantillons de Follina sont apparus dans la campagne UNC3347 ciblant les entités de télécommunications et les services commerciaux en Asie du Sud.Un troisième cluster nommé UNC3819 a également utilisé CVE-2022-30190 pour attaquer les organisations en Russie et en Biélorussie.

6. Zoho Manage Engine AdgelService Plus (CVE-2021-40539)

Une vulnérabilité critique corrigée dans le logiciel Zoho ManageEngine AdgelService Plus à la fin de 2021 a conduit à des attaques contre au moins neuf entités dans les secteurs de la défense, des soins de santé, de l'énergie, de la technologie et de l'éducation.Le produit fournirait une gestion complète des mots de passe en libre-service et une solution de connexion unique (SSO) pour les applications Active Directory et Cloud, conçues pour permettre aux administrateurs d'appliquer l'authentification à deux facteurs (2FA) pour les connexions des applications sécurisées tout en accordant aux utilisateurs les utilisateursCapacité à réinitialiser leurs mots de passe par eux-mêmes.

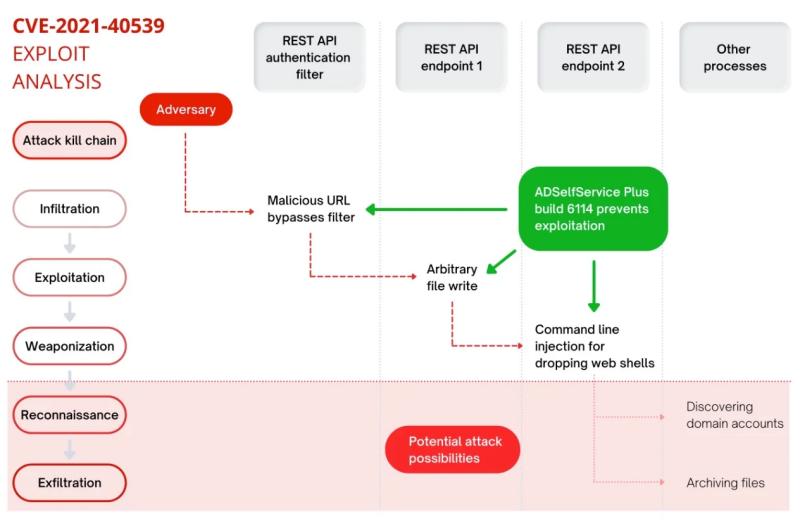

La vulnérabilité, suivie comme CVE-2021-40539, permet aux acteurs de menace d'atteindre l'accès initial au système d'une organisation victime.CVE-2021-40539 (score CVSS 9.8) est une vulnérabilité de contournement d'authentification qui affecte les URL API REST qui peuvent être utilisées pour RCE.

En réponse, la CISA a émis une alerte sur la vulnérabilité du jour zéro, informant les utilisateurs comment les attaquants pourraient exploiter la vulnérabilité pour déployer des shells Web pour les activités post-exploitation telles que le vol de références administratrices, l'exécution de mouvements latéraux et le registre et le répertoire actif (AD) (AD).des dossiers.Les vulnérabilités sont particulièrement aiguës dans les solutions SSO pour les applications AD et Cloud.Si ces vulnérabilités sont exploitées avec succès, les attaquants peuvent essentiellement accéder aux applications critiques, aux données sensibles et à d'autres domaines au plus profond du réseau d'entreprise via AD.

Des vulnérabilités exploitant CVE-2021-40539 ont également été découvertes récemment lors d'une attaque contre le Comité international de la Croix-Rouge (CICR).Dans un communiqué, le CICR a reconnu qu'ils manquaient des correctifs critiques qui auraient pu les protéger de l'attaque, soulignant l'importance de maintenir un processus de gestion des correctifs robuste.À la suite de l'attaque, les noms, les emplacements et les coordonnées de plus de 515 000 personnes impliquées dans le programme de liaisons familiales de restauration du CICR ont été compromises.