Les 12 vulnérabilités les plus fréquemment exploitées en 2022

L'exploitation des vulnérabilités connues et non corrigées continue d'être une tactique commune utilisée par les acteurs de la menace.D'après les contournements de sécurité et l'exposition aux informations d'identification à l'exécution du code distant, les vulnérabilités logicielles ont toujours été une arme puissante pour les cyberattaquants pour compromettre les systèmes.

Alors que de nouveaux chiffres sont apparus dans les perturbations de cette année, telles que les nouvelles vulnérabilités découvertes dans les applications de transfert de fichiers Active Directory et Moveit, et celles utilisées dans les campagnes Alienfox Toolkit ou IceFire Ransomware, certaines des vulnérabilités connues sont restées fortes en termes de fréquence de fréquence de fréquence de fréquenceabus jusqu'à présent.

Dans cet article, nous plongeons dans la nouvelle liste des 12 vulnérabilités les plus fréquemment exploitées en 2022 qui continueront de poserUne menace importanteà l'entreprise.

1. Fortinet Fortios et Fortiproxy (CVE-2018-13379)

Les VPN SSL Fortinet Fortios sont principalement utilisés dans les pare-feu et fonctionnent en isolant des réseaux internes sensibles de l'Internet public.Le CVE-2018-13379 sert de vulnérabilité de traversée de chemin particulièrement sévère qui permet aux participants d'APT d'utiliser des demandes de ressources HTTP spécialement conçues pour voler des informations d'identification légitimes, se connecter à un VPN non corrigé et télécharger des fichiers système.Malgré la sortie d'un patch en 2019, le CVE-2018-13379 a fait plusieurs retours au cours des trois dernières années, ciblant les réseaux de services commerciaux, commerciaux et techniques, entre autres.

En 2020, un pirate a exploité la vulnérabilité pour voler des informations d'identification VPN de près de 50 000 appareils VPN Fortinet.Les chercheurs en sécurité ont noté à l'époque que plus de 40 de ces 50 000 domaines appartenaient à des organisations financières et gouvernementales bien connues.Plus tard cette année-là, la vulnérabilité a réapparu.Cette fois, il a été exploité par des acteurs soutenus par le gouvernement pour tenter de perturber les systèmes de soutien aux élections américaines.Au cours de cette campagne, le CVE-2018-13379 était lié à d'autres attaques pour exploiter les serveurs exposés à Internet et accéder.La vulnérabilité a réapparu en 2021 lorsque 87 000 ensembles d'identification pour les dispositifs VPN SSL FortiGate obtenus par l'exploitation de CVE-2018-13379 ont été divulgués en ligne.

Ces vulnérabilités critiques restent lucratives pour les acteurs de la menace.Plus la base d'utilisateurs est grande, plus il y a de cibles potentielles, ce qui augmente l'attrait aux attaquants.En raison de leurs abus fréquents, le FBI et la CISA ont émis un avertissement de conseil et les administrateurs de Fortinet conjoint pour se méfier des attaquants avancés de menace persistante (APT) exploitant activement les vulnérabilités de VPN critiques existantes et futures.Il est très probable que ces vulnérabilités continueront d'être utilisées pour prendre pied initiale dans des environnements vulnérables en tant que tremplin pour les attaques futures.

2-4.Microsoft Exchange Server (CVE-2021-34473, CVE-2021-31207, CVE-2021-34523)

Microsoft Exchange Server est un système de messagerie et de support populaire pour les organisations mondiales, déployées à la fois localement et dans le cloud.À ce jour, une série de vulnérabilités trouvées dans les versions locales non corrigées de Microsoft Exchange Server continue d'être activement exploitée sur les serveurs orientés Internet.

Cette série de vulnérabilités, collectivement appelées «proxyshell», comprend CVE-2021-34473, CVE-2021-31207 et CVE-2021-34523, et affecte plusieurs versions du serveur d'échange Microsoft local.ProxyShell cible les serveurs d'échange non corrigées pour activer l'exécution de code distant pré-authenticité (RCE).Des trois vulnérabilités, CVE-2021-34473 a le score CVSS le plus élevé de 9,1, et bien que les vulnérabilités restantes aient été initialement classées comme "l'exploitation moins probable" lorsqu'elles sont utilisées en conjonction avec CVE-2021-34473, ils fournissent une valeur significative aux attaquants.En bref, ProxyShell permet à un attaquant d'exécuter des commandes arbitraires sur un serveur Exchange vulnérable sur le port 443.

Les trois vulnérabilités ont été corrigées en 2021, mais les chercheurs en sécurité suivent actuellement plusieurs organisations de menaces non classées (UNC) connues pour exploiter la vulnérabilité proxyshell, tout en prédisant que des grappes supplémentaires émergent alors que les générations futures d'acteurs de menace adoptent des vulnérabilités valides.Dans un groupe particulier d'activité de menace suivi comme UNC2980, des chercheurs mandiants ont observé que la vulnérabilité proxyshell était utilisée dans une campagne de cyber-espionnage.Dans cette opération, UNC2980 a abandonné plusieurs outils dans l'environnement système de l'Université américaine après avoir accédé et déployé un shell Web en utilisant Proxyshell.Après avoir mené une attaque via Proxyshell, les attaquants ont utilisé des outils accessibles au public (par exemple, Mimikatz, Htran et Earthworm) pour mener des activités post-attaque.

5. Microsoft divers produits (CVE-2022-30190)

CVE-2022-30190, connu sous le nom de "Follina", est une vulnérabilité RCE critique qui affecte plusieurs produits Microsoft Office.Follina permet à un attaquant d'exécuter du code arbitraire après avoir convaincu un utilisateur d'ouvrir un document Word malveillant ou tout autre vecteur qui gère les URL.En raison du grand nombre de produits Microsoft Office non corrigés disponibles, Follina continue d'apparaître dans diverses cyberattaques.

Les acteurs de menace connus exploitent la vulnérabilité de Follina à travers des escroqueries à phishing qui utilisent des techniques d'ingénierie sociale pour inciter les utilisateurs à ouvrir des documents de bureau malveillants.Lorsqu'un utilisateur rencontre des liens intégrés dans les applications Office, ces liens sont automatiquement récupérés, déclenchant l'exécution du protocole MSDT (Microsoft Tool), un service Microsoft qui est principalement utilisé pour collecter des informations sur les accidents du système pour la prise en charge de Microsoft.Cependant, les acteurs de la menace peuvent exploiter ce protocole en élaborant des liens pour appliquer l'exécution de commandes PowerShell malveillantes sans autre interaction utilisateur.Cela pose un risque de sécurité sérieux car il permet aux attaquants d'exécuter à distance des commandes non autorisées sur le système cible via des liens apparemment inoffés.

Récemment, la vulnérabilité de Follina a été utilisée comme exploit zéro-jour pour soutenir les campagnes de menaces contre les principales organisations de l'industrie.De mars à mai 2022, un cluster actif a suivi comme UNC3658 a utilisé Follina pour attaquer le gouvernement philippin.En avril de la même année, plus d'échantillons de Follina sont apparus dans la campagne UNC3347 ciblant les entités de télécommunications et les services commerciaux en Asie du Sud.Un troisième cluster nommé UNC3819 a également utilisé CVE-2022-30190 pour attaquer les organisations en Russie et en Biélorussie.

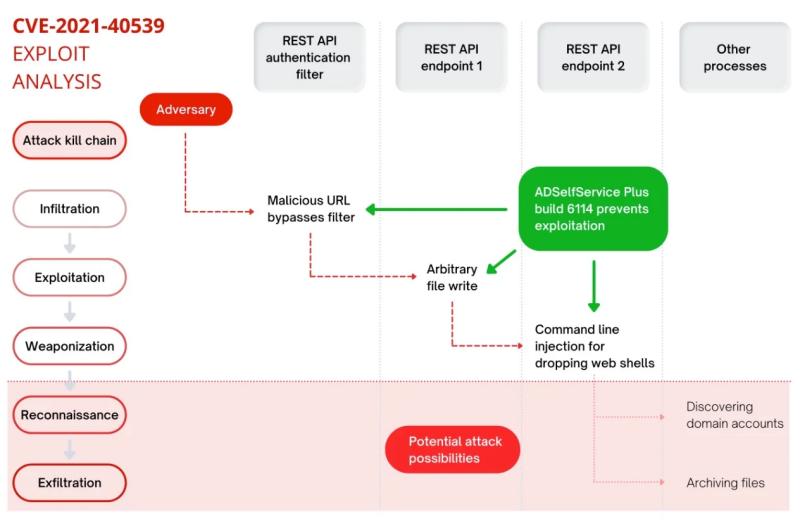

6. Zoho Manage Engine AdgelService Plus (CVE-2021-40539)

Une vulnérabilité critique corrigée dans le logiciel Zoho ManageEngine AdgelService Plus à la fin de 2021 a conduit à des attaques contre au moins neuf entités dans les secteurs de la défense, des soins de santé, de l'énergie, de la technologie et de l'éducation.Le produit fournirait une gestion complète des mots de passe en libre-service et une solution de connexion unique (SSO) pour les applications Active Directory et Cloud, conçues pour permettre aux administrateurs d'appliquer l'authentification à deux facteurs (2FA) pour les connexions des applications sécurisées tout en accordant aux utilisateurs les utilisateursCapacité à réinitialiser leurs mots de passe par eux-mêmes.

La vulnérabilité, suivie comme CVE-2021-40539, permet aux acteurs de menace d'atteindre l'accès initial au système d'une organisation victime.CVE-2021-40539 (score CVSS 9.8) est une vulnérabilité de contournement d'authentification qui affecte les URL API REST qui peuvent être utilisées pour RCE.

En réponse, la CISA a émis une alerte sur la vulnérabilité du jour zéro, informant les utilisateurs comment les attaquants pourraient exploiter la vulnérabilité pour déployer des shells Web pour les activités post-exploitation telles que le vol de références administratrices, l'exécution de mouvements latéraux et le registre et le répertoire actif (AD) (AD).des dossiers.Les vulnérabilités sont particulièrement aiguës dans les solutions SSO pour les applications AD et Cloud.Si ces vulnérabilités sont exploitées avec succès, les attaquants peuvent essentiellement accéder aux applications critiques, aux données sensibles et à d'autres domaines au plus profond du réseau d'entreprise via AD.

Des vulnérabilités exploitant CVE-2021-40539 ont également été découvertes récemment lors d'une attaque contre le Comité international de la Croix-Rouge (CICR).Dans un communiqué, le CICR a reconnu qu'ils manquaient des correctifs critiques qui auraient pu les protéger de l'attaque, soulignant l'importance de maintenir un processus de gestion des correctifs robuste.À la suite de l'attaque, les noms, les emplacements et les coordonnées de plus de 515 000 personnes impliquées dans le programme de liaisons familiales de restauration du CICR ont été compromises.

7–8.Atlassian Confluence Server & Data Center (CVE-2021-26084, CVE-2022-26134)

Atlassian Confluence, une plate-forme de collaboration et de documentation utilisée par de nombreuses organisations gouvernementales et du secteur privé, est également très favorisée par les acteurs de la menace.Les deux vulnérabilités présélectionnées, CVE-2021-26084 et CVE-2022-26134, sont toutes deux liées à l'injection du langage de navigation du graphique d'objet (OGNL).

La première exploitation à grande échelle de CVE-2021-26084 s'est produite en septembre 2021 et a ciblé le service de documents Web populaire.La plate-forme Confluence est conçue pour permettre à plusieurs équipes de collaborer sur des projets partagés.Un acteur malveillant pourrait utiliser la vulnérabilité d'injection de commande CVE-2021-26084 pour exécuter du code arbitraire sur un serveur de confluence ou une instance de centre de données.Les attaquants ont essentiellement les mêmes privilèges que l'utilisateur exécutant le service et sont donc en mesure d'exécuter n'importe quelle commande, de gagner des privilèges administratifs élevés et d'établir un pied dans l'environnement.CISA a publié un avis qui dirige les utilisateurs et les administrateurs pour vérifier les mises à jour d'Atlassian afin d'éviter les compromis.

Neuf mois plus tard, Atlassian a publié une autre vulnérabilité d'injection OGNL contre les serveurs et centres de données Confluence.Suivi en CVE-2021-26134, la vulnérabilité permet à un attaquant non authentifié d'exécuter du code arbitraire dans toutes les versions de centre de données Confluence pris en charge et de serveur.Une fois une preuve de concept (POC) publié dans la semaine suivant la divulgation initiale, cette vulnérabilité de niveau critique est rapidement devenue l'une des plus exploitées.Dans ce cas, le CVE-2021-26134 a été utilisé pour implémenter un RCE non authentifié sur un serveur, puis jeter un shell Web derrière.Le shell web derrièreur permet aux acteurs malveillants des fonctionnalités très puissantes, telles que l'interaction avec Meterpreter et Cobalt Strike et un shell Web uniquement en mémoire.

Selon le site Web d'Atlassian, la société prend en charge 83% des sociétés du Fortune 500, compte 10 millions d'utilisateurs actifs par mois et compte plus de 235 000 utilisateurs dans plus de 190 pays.Ces deux CVE basés sur les atlassiens démontrent à quel point les acteurs de menace motivés financièrement continuent d'exploiter les vulnérabilités pour attaquer simultanément de nombreuses cibles attractives.

9. Log4Shell (CVE-2021-44228)

Log4Shell, suivi comme CVE-2021-44228 et également connu sous le nom de "Vulnérabilité Log4J", est la vulnérabilité RCE la plus grave trouvée dans Apache Log4J, une bibliothèque de journalisation populaire basée sur Java largement utilisée dans diverses applications.La vulnérabilité permet à un attaquant distant d'exécuter du code arbitraire sur un système affecté, ce qui pourrait conduire à un accès non autorisé, à une divulgation de données ou même à compromettre l'ensemble du système.

La vulnérabilité, qui a été divulguée publiquement pour la première fois en décembre 2021, est due à l'utilisation de données non fiables dans le mécanisme de recherche du composant "log4j2", qui permet à un attaquant d'injecter du code malveillant via des messages de journal fabriqués.Ce défaut a exposé une grande variété d'applications, y compris des serveurs Web, des logiciels d'entreprise et des services basés sur le cloud qui s'appuient sur Log4J pour la journalisation.

Bien qu'Apache ait rapidement publié un correctif pour la vulnérabilité de niveau 10.0 RCE, les experts en sécurité ont confirmé que, étant donné son utilisation généralisée parmi les principaux fournisseurs, l'exploit se poursuivrait et pourrait conduire à un déploiement généralisé de logiciels malveillants.La CISA a depuis publié une directive opérationnelle contraignante (BOD) ordonnant aux agences fédérales de direction civile (FCEB) de corriger leurs systèmes pour lutter contre cette vulnérabilité critique.

L'exploitation rapide de Log4Shell est attribuée à son déploiement généralisé dans différentes industries et plateformes.De plus, le correctif de la vulnérabilité s'est révélé extrêmement difficile, car de nombreuses organisations ont du mal à identifier et à mettre à jour tous les instances de Log4J dans leur infrastructure en temps opportun.

10–11.VMware Workspace One Access & Identity Manager (CVE-2022-22954, CVE-2022-22960)

VMware est un logiciel de virtualisation populaire qui est souvent la proie des cyberattaquants à tous les niveaux, y compris les groupes APT.L'exploitation des vulnérabilités dans VMware peut autoriser un accès non autorisé aux machines virtuelles et aux données critiques hébergées sur la plate-forme.Étant donné que VMware virtualise plusieurs systèmes sur un seul serveur physique, une attaque réussie pourrait compromettre plusieurs machines virtuelles à la fois.En règle générale, les attaquants choisissent de cibler les environnements VMware afin de prendre pied dans un réseau plus grand, en tirant parti de la confiance et de l'accessibilité de l'infrastructure virtualisée.La vulnérabilité VMware a pris deux places sur la liste des vulnérabilités de CISA cette année.

Premièrement, CVE-2022-22954 (score CVSS 9.8) est une vulnérabilité d'injection de modèle côté serveur qui peut être déclenchée par un acteur malveillant avec un accès réseau pour implémenter RCE dans l'espace de travail VMware One Access & Identity Manager.Après la publication du POC pour la vulnérabilité, les chercheurs en sécurité ont découvert qu'il était utilisé dans une attaque active pour infecter les serveurs avec des machines minières.

Deuxièmement, CVE-2022-22960 est une vulnérabilité d'escalade de privilège.Selon le CISA Advisory sur cette vulnérabilité, il permet à un acteur malveillant ayant un accès local à l'escalade des privilèges de rooter en raison d'autorisations incorrectes dans le script de support.S'il est lié à CVE-2022-22954, un attaquant peut exécuter des commandes de shell arbitraires en tant qu'utilisateur VMware, puis effacer les journaux, dégénérer les privilèges et se déplacer latéralement vers un autre système avec un accès racine.

12. F5 Networks Big-IP (CVE-2022-1388)

En septembre dernier, F5 a publié un patch pour une vulnérabilité RCE critique liée à la suite de produits Big-IP, et quelques jours plus tard, les chercheurs en sécurité ont pu créer un exploit pour la vulnérabilité.

Le CVE-2022-1388 (score CVSS 9.8) est classé comme une vulnérabilité d'authentification manquante impliquant un pontage d'authentification iControl Rest, ce qui pourrait conduire un attaquant à accéder et à prendre le contrôle d'un système Big-IP compromis.Un attaquant pourrait effectuer de nombreuses actions malveillantes telles que le chargement d'un shell web pour de futures attaques, le déploiement de mineurs de crypto-monnaie et la fuite de données sensibles.

Les défauts d'exécution du code à distance sont faciles à exploiter, ce qui en fait une cible pour les acteurs de menaces opportunistes.Chaque fois que des vulnérabilités sont découvertes dans les services orientés sur Internet, les acteurs de la menace ne seront pas rapidement exploités.Des vulnérabilités telles que CVE-2022-1388 offrent un accès initial immédiat au réseau cible et permettent souvent aux attaquants de mener des attaques par le mouvement latéral et l'escalade des privilèges.

Conclusion

Les équipes de sécurité des entreprises doivent reconnaître que des vulnérabilités plus anciennes existent toujours et continuer à constituer une menace importante.Alors que les derniers CVE sont souvent plus visibles, la liste annuelle des vulnérabilités couramment utilisées est un rappel clair que les vulnérabilités connues peuvent toujours faire des ravages sur les systèmes vulnérables.

En plus de la liste complète, CISA fournit des conseils aux fournisseurs et aux organisations technologiques pour identifier et atténuer les risques potentiels.Les recommandations comprennent l'adoption de pratiques sécurisées par conception et la priorité du correctif des vulnérabilités exploitées connues pour minimiser le risque de compromis.Les fournisseurs sont également encouragés à établir un processus de divulgation de vulnérabilité coordonné pour permettre une analyse des causes profondes des vulnérabilités découvertes.