Pourquoi les fonctionnaires et les agences gouvernementaux continuent de se faire cyberattaquer?

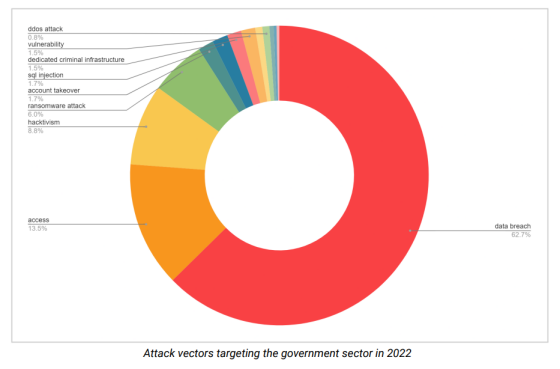

Selon le rapport Cloudsek, la violation des données, l'accès et le hacktivisme (largement définis comme le piratage à des fins politiques ou d'association) sont les trois principales motivations pour les attaques contre les ministères, ce qui représente respectivement 62,7%, 13,5% et 8,8%.

Les agences et organisations gouvernementales collectent et stockent de grandes quantités de données, y compris des informations sensibles et confidentielles et de grandes quantités d'informations personnelles sur les citoyens, qui sont importantes et réelles, et les pirates volent les données et les publient sur le Web Dark pour les vendre à des prix élevésPour d'énormes bénéfices.Selon un rapport IBM, le coût total moyen d'une violation du secteur public, comme le gouvernement, est passé de 1,93 million de dollars à 2,07 millions de dollars, soit une augmentation de 7,25%.

De plus, si les données ou systèmes de sécurité nationale et militaire sont impliqués, méfiez-vous du risque d'être utilisé par des organisations terroristes ou des forces hostiles pour l'espionnage.

Les situations géopolitiques tendues donnent également fréquemment naissance à des cyberattaques hacktiviste.Depuis le déclenchement du conflit de Russie-Ukraine le 24 février 2022, les cyberattaques entre les deux pays sont devenues plus fréquentes.Le groupe APT soutenu par la Russie, Primitive Bear, vise les organisations ukrainiennes depuis 2013, ciblant le gouvernement ukrainien, les militaires et les forces de l'ordre, et a organisé de nombreuses cyber-opérations avant et après le conflit.

Les situations géopolitiques entre l'Inde et le Pakistan, l'Iran et Israël ont également été tendues chroniquement, les cyberattaques se produisant entre les deux pays sur une base continue.En juin 2022, le journal de Dawn du Pakistan a allégué qu'un groupe de piratage basé en Inde visait des politiciens pakistanais, des responsables militaires et des diplomates, expliquant leurs appareils pour faciliter le travail de renseignement.

Selon un rapport de la société de cybersécurité Sophos, les gouvernements locaux sont souvent ciblés parce que leurs défenses faibles, leurs budgets informatiques limitées et le personnel informatique, les systèmes informatiques vieillissants et le code obsolète permettent aux pirates de violation de leurs défenses.Par rapport aux organisations privées, les services informatiques du gouvernement sont souvent submergés, ce qui facilite le péage pour les pirates et d'installer des ransomwares.Et tandis que les départements gouvernementaux plus importants ont des défenses de cybersécurité plus strictes, leur attirance pour les pirates réside dans leur financement licratif départemental et public.

Que peuvent faire les agences gouvernementales pour se défendre contre les cyberattaques?

Les agences et les organisations gouvernementales doivent améliorer les capacités de cybersécurité, développer des capacités de détection, de réponse, de reconnaissance et de récupération solides, avoir une connaissance et une compréhension claires du flux complet des données et des infrastructures informatiques, et activer les contrôles d'accès pour garantir que les données et les infrastructures critiques sontprotégé contre les acteurs de la menace.

La croissance exponentielle du nombre de cyberattaques signifie que les gouvernements doivent non seulement se défendre contre les cyberattaques, mais se déplacer vers un modèle zéro-frust, où ils vérifient de manière proactive l'authenticité de l'activité utilisateur en supposant à l'avance que l'identité de l'utilisateur ou le réseau lui-même peutêtre volé.Les gouvernements devraient constamment surveiller les acteurs du Web sombre et des menaces connues pour leurs derniers TTP et prendre des mesures pour préempter les attaques, ainsi que sur les infrastructures de manière proactive, les vulnérabilités du réseau et les comportements suspects.En plus des tests de pénétration traditionnels, le gouvernement devrait également se concentrer sur les programmes de primes de vulnérabilité et les programmes de divulgation de vulnérabilité.