Comment utiliser les renseignements sur les menaces pour surveiller l'activité criminelle sur le Web Dark?

Le Dark Web fait partie d'Internet qui est très différent d'Internet que nous utilisons normalement.L'objectif principal de la toile sombre est de fournir l'anonymat et la vie privée, ce qui en fait un terrain reproducteur pour toutes sortes d'activités illégales.Les pirates utilisent ce réseau pour effectuer des attaques ainsi que diverses activités illégales sur les marchés, les forums et les canaux de communication.

Afin de sécuriser Internet, les experts en cybersécurité ont commencé à utiliser les renseignements sur les menaces pour surveiller et prévenir les activités criminelles sur le sombre Web.Dans cet article, nous nous plongerons dans l'application de la détection et de la surveillance des renseignements sur les menaces sur le Web Dark.

Activités criminelles sur la toile sombre et le rôle de l'intelligence des menaces

Internet est maintenant devenu une partie intégrante de la vie quotidienne, et son monde n'est pas aussi simple que nous pourrions le penser.

En fait, il se compose de trois parties, à savoir la surface, la toile profonde et sombre.Parmi ceux-ci, The Dark Web est l'une des pièces les plus mystérieuses et les plus difficiles d'accès, équipées d'une architecture unique qui héberge un certain nombre de sites cachés et de contenu.

Ces sites ne peuvent être trouvés que sur des réseaux accessibles de manière anonyme, ce qui rend la toile sombre souvent considérée comme faisant partie du Web secret.Tandis que l'émergence et la croissance du Web sombre ont facilité certains criminels, leur permettant de mener des activités illégales et des transactions non autorisées.

Diverses activités illégales sur le Web Dark comprennent les marchés en ligne, les ransomwares, la cyber-espionnage, les botnets, la fraude sur Internet et la traite des êtres humains.Les attaquants qui souhaitent profiter de ces activités utilisent des crypto-monnaies pour leurs transactions.Selon Forbes, l'une des cinq raisons de la montée des activités du réseau sombre et de la cybercriminalité est l'anonymat de l'argent traversant les crypto-monnaies.

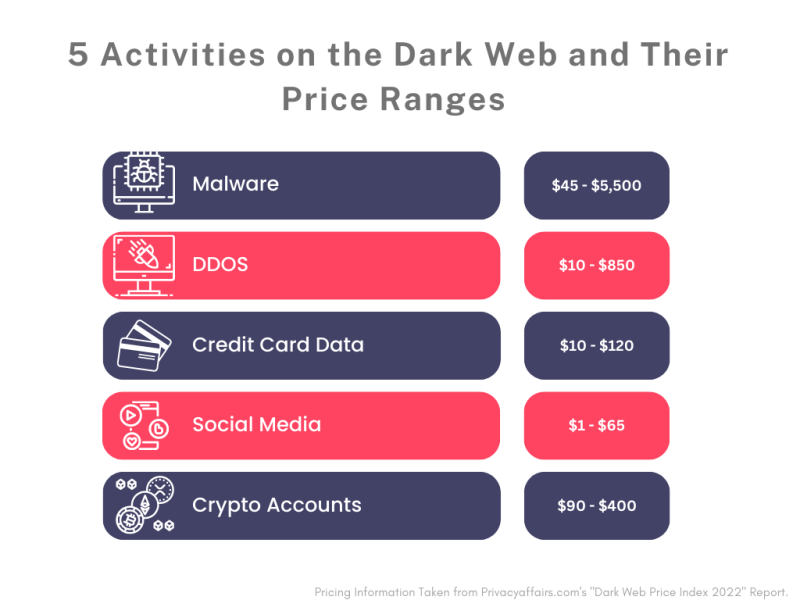

Dans un rapport annuel, des informations sur le prix des données de carte de crédit, des documents forgés et des informations piratées vendues sur le Web Dark ont été observées.Étonnamment, les logiciels malveillants étaient en fait la catégorie le plus cher, tandis que les médias sociaux étaient les moins chers.

Cela suggère que la vente d'informations sur le Web Dark appelle à un large public, car chaque utilisateur peut trouver une gamme de prix qui leur convient.Cette constatation est suffisamment stimulante pour faire allusion à la popularité généralisée des marchés noirs pour plus d'informations.

L'intelligence cyber-menace est dédiée à la détection préalable, à la collecte de données, à l'analyse et à l'interprétation des cybermenaces pour les organisations.Le Web Dark est une source d'intelligence cyber-menace utilisée pour surveiller les activités cyber-criminelles.Cyber Threat Intelligence suit les activités illégales, les marchés et le partage de données sensibles sur le Web Dark.

L'analyse des données recueillies à partir de plusieurs sources par le biais de l'intelligence des menaces rend l'écosystème Web sombre plus facile à comprendre et empêche les menaces potentielles avant de devenir un problème majeur.

Défis de l'intelligence de la menace du Web sombre

Le Dark Web est un réseau difficile qui nécessite des compétences spécialisées, une expertise et des connaissances approfondies pour recueillir des informations sur les menaces.Sur le Web Dark, les organisations ne peuvent collecter des renseignements individuels que de manière limitée, car des invitations sont nécessaires pour accéder à certaines zones ou communautés.

En raison du volume d'intelligence sur la toile sombre, les informations obtenues peuvent contenir du contenu frauduleux ou trompeur, ce qui rend difficile la détermination de la précision et de la précision des informations.Surmonter ce défi peut nécessiter l'utilisation d'outils avancés d'analyse de données, d'apprentissage automatique et d'algorithmes d'intelligence artificielle.De plus, il nécessite l'utilisation d'IA et d'algorithmes d'apprentissage automatique pour marquer les risques identifiés par la notation des risques.De cette façon, les organisations peuvent hiérarchiser les risques.

Le Dark Web continue de se développer et de nouvelles tactiques, techniques et outils continuent d'émerger.Les organisations doivent surveiller les tendances concernant ces menaces et collecter des données de renseignement sur les menaces sur le Web Dark en fournissant une surveillance en temps réel, une notation des risques et une automatisation.

Techniques et outils de collecte de renseignements sur les menaces

Les analystes de cybersécurité utilisent une variété de techniques lors de la collecte d'intelligence sur le Web Dark.Certaines de ces techniques sont répertoriées ci-dessous:

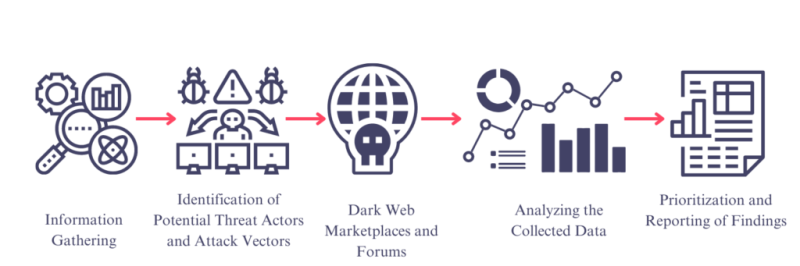

· La collecte d'informations:

La phase de collecte d'informations consiste à collecter autant d'informations que possible sur l'organisation.Au cours de la phase de collecte d'informations, les mots clés à rechercher sur le Web Dark doivent être recherchés et une liste de mots clés doit être préparée.Créez des listes étendues de mots clés sur l'organisation en utilisant des sources accessibles au public (par exemple, le nom de l'organisation, ses filiales affiliées et les comptes de médias sociaux).Google Dork, Ubersuggest et l'outil de mots clés peuvent être utilisés pour la recherche sur les mots clés.

· Intelligence open source (OSINT):

L'une des meilleures façons de recueillir des informations.La partie la plus importante de la collecte d'informations à l'aide d'Osint est d'identifier la source.Ces sources incluent les forums Web Dark, les plateformes de médias sociaux, les marchés ou les moteurs de recherche conçus pour les recherches Web sombres.

· Identifier les acteurs potentiels des menaces et les vecteurs d'attaque:

Les hacktivistes, les cybercriminels ou les participants parrainés par l'État doivent être identifiés, ainsi que des vulnérabilités dans les réseaux ou les logiciels que les attaquants peuvent cibler.Il est également important d'identifier les vecteurs d'attaque potentiels tels que le phishing et l'ingénierie sociale.

· Marchage et forums du Web Dark:

Les marchés vendent généralement des services tels que des données volées, des logiciels malveillants, des outils de piratage et des campagnes de phishing.Les marchés doivent être identifiés en premier pour recueillir des renseignements.Chaque marché a sa propre fonction de recherche et interface.Identifiez les données à rechercher en relation avec les logiciels malveillants, les organisations de pirates ou les méthodes de cyberattaque et collecter les données.Les forums sont des communautés où les cybercriminels peuvent discuter et partager des informations sur une variété de sujets.

Ils fournissent des informations précieuses sur les renseignements sur les menaces ainsi que des indices sur la façon de mener des cyberattaques.Lors de la sélection d'un forum, vous pouvez choisir entre les forums publics et privés.Pour accéder aux forums privés, une invitation est requise.Darksearch ou Onionsearch sont des moteurs de recherche Web sombres qui peuvent être utilisés pour augmenter le nombre de forums.Les forums sélectionnés doivent être surveillés pendant certaines périodes.Il est utile de recueillir des renseignements en interagissant avec la communauté et en maintenant le contact avec les cybercriminels.

· Analyser les données collectées:

Les données doivent être analysées pour garantir la précision des buts, des objectifs, des méthodes et des informations collectées par les attaquants sur le Dark Web.Dans l'analyse des données, les données collectées sont classées et analysées.Le processus d'analyse varie en fonction du type et de la source de données.Les techniques d'exploration de données et d'apprentissage automatique peuvent être utilisées à ce stade.

· Prioriser et signaler les résultats:

La priorisation est la catégorisation de l'intelligence collectée.Cela permettra à l'organisation de décider plus facilement de la menace à agir en premier.Les rapports sont utilisés pour informer l'organisation des problèmes de cybersécurité et permettre à la gestion de prendre les bonnes décisions.

Naviguer dans l'environnement Web Dark complexe peut être difficile.Avec l'utilisation du navigateur Tor, les organisations peuvent obtenir des informations précieuses sur les tactiques et les techniques utilisées par les cybercriminels sur le Web Dark.

Le navigateur TOR est le navigateur Web le plus utilisé pour l'accès Web sombre et utilise des couches de cryptage.Les forums Web Dark, les marchés et autres sites peuvent être navigés à l'aide du navigateur TOR.