Plataformas de inteligencia de amenazas de código abierto

¿Qué es la inteligencia de amenaza de código abierto (OSINT)?

La inteligencia de amenazas de código abierto (OSINT) implica la recopilación y el análisis de datos disponibles públicamente para identificar y mitigar las amenazas de seguridad.Utiliza información de fuentes como sitios web, foros y redes sociales para proporcionar información sobre posibles amenazas cibernéticas.

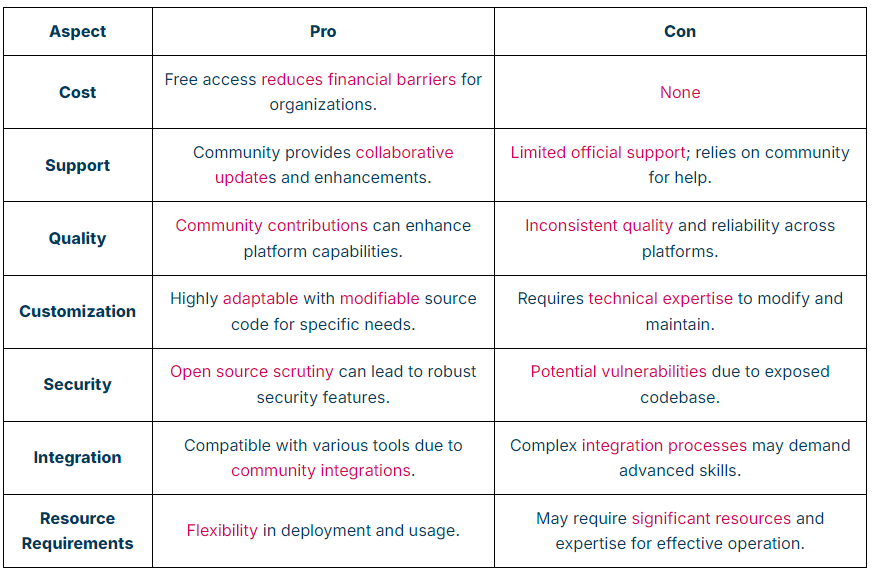

Pros y contras de plataformas de inteligencia de amenazas de código abierto

Las plataformas de inteligencia de amenazas de código abierto ofrecen beneficios significativos, como rentabilidad, con acceso gratuito, personalización a través del código fuente modificable y una amplia gama de integraciones debido a mejoras impulsadas por la comunidad.

Sin embargo, también vienen con desafíos, incluido el apoyo oficial limitado que depende en gran medida de los foros comunitarios, la calidad y la confiabilidad variables, las posibles vulnerabilidades de seguridad de una base de código expuesta y requisitos de recursos sustanciales para una personalización, integración y mantenimiento efectivos.Estas plataformas son ideales para organizaciones que pueden aprovechar los recursos y la experiencia de la comunidad, pero pueden representar riesgos para aquellos que necesitan apoyo y seguridad consistentes y de alta calidad.

Aquí hay una descripción completa de los pros y los contras para aprovechar una plataforma CTI de código abierto.

9 Fuentes de inteligencia de amenazas de código abierto

No importa qué tipo de inteligencia de amenazas necesite, puede encontrar un recurso disponible públicamente.

1. Agencia y eventos de la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA)

La página de Noticias y Eventos de CISA proporciona una gran cantidad de información de inteligencia de amenazas.Como punto focal para el intercambio de información de seguridad cibernética del gobierno de EE. UU., La página de noticias y eventos complementa el alimento de inteligencia de amenazas de intercambio automatizado de CISA (AIS) al proporcionar documentos adicionales más allá de los indicadores de amenazas cibernéticas legibles por máquina.

La página de noticias y eventos ofrece las siguientes alertas de ciberseguridad y tipos de consultas:

· Alertas

· Informes de análisis

· Aventamientos de ciberseguridad

· Aviertos de ICS

· Aventos médicos de ICS

2. Canary rojo

El Blog de Red Canary proporciona artículos sobre nuevos grupos de actividades, variantes de malware y campañas de amenazas.La compañía publica varios informes que incluyen:

· Un informe anual de detección de amenazas

· Informe de tendencias y conclusiones anuales

· Artículos de Insights de inteligencia mensual

Además, ofrece inmersiones técnicas profundas en diversas amenazas, incluidos los COI.

3. SANS SANSTER STORM CENTER

El Sans Internet Storm Center proporciona varios recursos para los profesionales de la seguridad.Dirigido por voluntarios, el Centro de tormenta de Internet ofrece:

· Infocon:Un rastreador codificado por colores que refleja actividad maliciosa y posibles interrupciones de conectividad

· Podcasts:Contenido de audio diario corto en varios temas con enlaces a recursos adicionales

· Diarios:Publicaciones técnicas que discuten diversos temas de seguridad y amenazas

· Datos:Lista de actividad de amenazas, incluidos números de informes, objetivos y fuentes, mapa mundial que muestra los tipos de actividad actuales y los 10 principales IP de fuente en cualquier momento dado

· Herramientas:enlaces a recursos y herramientas adicionales para ayudar

· Panel:visualizaciones que muestran la actividad superior

4. Microsoft

Microsoft está bien posicionado para proporcionar inteligencia de amenaza avanzada, ya que los actores de amenazas apuntan a sus tecnologías populares y tiene los recursos para participar en la investigación.Los blogs de inteligencia de amenazas de Microsoft contienen investigación de seguridad e inteligencia de amenazas de la red de expertos en seguridad de la organización.

La gama de temas incluye:

· Divistios profundos en los actores de amenaza y su actividad actual

· Nuevos tipos de ataque de phishing

· Amenazas basadas en diferentes tipos de entornos, como DevOps o teléfonos Android

· Tendencias de ataque e informes de ideas

5. Pulsedive

Pulsedive es una plataforma de inteligencia de amenazas gratuita donde los usuarios pueden buscar, escanear y enriquecer IPS, URL, dominios y otros COI que obtienen de sus alimentos de inteligencia de amenazas.

Los usuarios pueden buscar por indicador basado en cualquier combinación de:

· Valor

· Tipo

· Riesgo

· La última marca de tiempo visto por última vez

· Amenaza

· Alimentar

· Atributo

· Propiedad

También pueden buscar amenazas basadas en cualquier combinación de:

· Nombre de la amenaza

· Alias

· Categoría

· Riesgo

· La última marca de tiempo visto por última vez

· Alimentar

· Atributo de amenaza

6. Phishtank

Operado por el Cisco Talos Intelligence Group, PhishTank es un proyecto colaborativo que recopila datos e información sobre el phishing.Los usuarios pueden

· Enviar sospechosos de phishes

· Seguimiento de sus presentaciones

· Verificar los envíos de otros usuarios

También pueden buscar el archivo Phish por marca dirigida o ASN para determinar si un sospechado de phishing ataque

· Válido

· Inválido (no un Phish)

· Desconocido

Además, pueden filtrar los resultados por:

· En línea

· Fuera de línea

· Desconocido

PhishTank también proporciona opciones de alimentación API y RSS para facilitar el intercambio de datos.

7. Virustotal

Virustotal agrega datos de herramientas antivirus y motores de escaneo en línea para que los usuarios puedan verificar si hay malware que su herramienta antivirus puede haberse perdido.Virustotal actualiza la firma de malware con frecuencia para proporcionar los mejores datos posibles.

Además, los usuarios pueden analizar:

· Archivos

· Dominios

· IPS

· URLS

Virustotal notifica a los usuarios cuando una solución antivirus determina que un archivo enviado es malicioso y muestra la etiqueta de detección.La mayoría de los escáneres de URL también distinguirán entre el tipo de sitio web, incluidos el malware, el phishing y el sospechoso.

Virustotal ofrece las siguientes herramientas:

· Scripts de API y bibliotecas de clientes

· Reglas de Yara

· Aplicaciones de escritorio

· Extensiones del navegador

· Aplicaciones móviles

8. Torbot

Torbot es una herramienta que automatiza el rastreo e identificando diferentes servicios en la red Tor, ayudando a los investigadores y desarrolladores a superar la complejidad y el anonimato de la red.Según el sitio web de OWASP, Torbot actualmente contiene las siguientes características completadas:

· Crasador de cebolla

· Obtenga correos electrónicos del sitio

· Guardar información de rastreo en el archivo JSON

· Rastrear dominios personalizados

· Compruebe si el enlace está en vivo

· Actualización de actualización

9. Motor de búsqueda de Telegram de Telegrama de inteligencia

El motor de búsqueda Intelx Telegram permite a los usuarios escribir términos de búsqueda o una serie de frases relacionadas.La búsqueda devolvió la información de Telegram:

· Canales

· Usuarios

· Grupos

· Bots

Top 7 Plataformas de inteligencia de amenazas de código abierto en 2024

Las plataformas de inteligencia de amenazas de código abierto utilizan datos de inteligencia de amenazas obtenidos de fuentes abiertas disponibles públicamente.Los foros de seguridad y las listas de anuncios de seguridad nacionales e internacionales son ejemplos.

Estas son las mejores 7 plataformas de inteligencia de amenazas que puede elegir para mejorar la ciberseguridad de su empresa:

Plataformas gratuitas de inteligencia de amenazas de código abierto

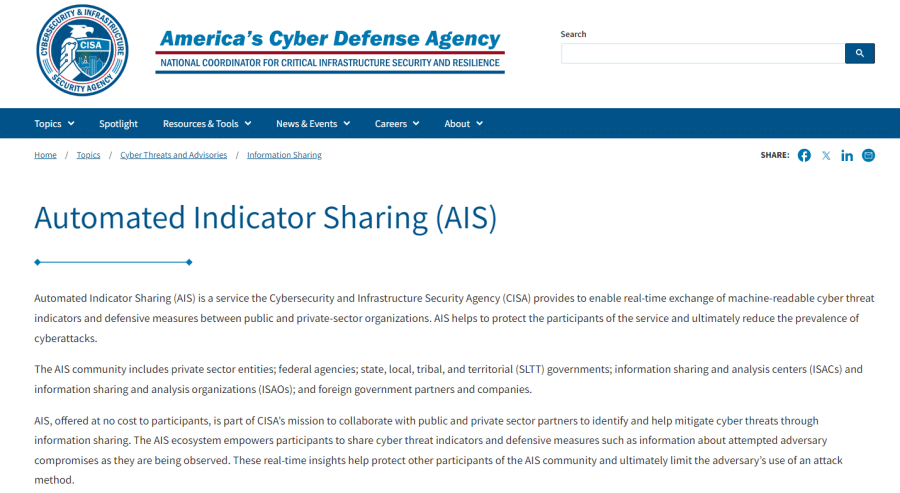

Ais

AIS (compartir indicadores automatizados) está vinculado al Departamento de Seguridad Nacional (DHS).El servicio AIS facilita al gobierno federal y al sector privado para intercambiar rápidamente los indicadores de amenazas cibernéticas.

AIS emplea dos estándares abiertos:

- La expresión de información de amenaza estructurada (STIXTM) para los indicadores de amenazas cibernéticas y la información de medidas defensivas, y

-El intercambio automatizado de información indicadora (taxi) para comunicaciones de máquina a máquina.

Estos estándares permiten compartir los detalles de la actividad de amenazas (técnicas, métodos, procesos, vulnerabilidades, planes de acción) a través de un protocolo de comunicación.

Pulsedivo

La base de datos de inteligencia de amenazas comunitarias gratuitas PULSEdive compila alimentos de código abierto (examinar un gran número de IP, dominios y URL recolectados de alimentos y envíos de usuarios en todo el mundo), enriquece los COI y los ejecuta utilizando un algoritmo de obtención de riesgos que mejora la calidad de los datos.

Los usuarios pueden usar PULSEdive para enviar, encontrar, correlacionar y actualizar los COI, así como en la lista de factores de riesgo de por qué se consideran amenazas de los COI.

Typedb CTI

TypedB Data: CTI es una excelente plataforma de inteligencia de amenazas de código abierto que permite a las empresas almacenar y administrar su conocimiento de inteligencia de amenazas cibernéticas (CTI).

Ayuda a los profesionales a recopilar información fragmentada de CTI en una sola base de datos y a descubrir ideas adicionales de amenazas cibernéticas.Miter ATT & CK es un conjunto de datos de ejemplo en su repositorio.

Como la exclusividad de los valores de atributos es una garantía de la base de datos, TypedB permite enlaces entre valores hash, direcciones IP o cualquier otro valor de datos compartido que se forme automáticamente.

Los valores únicos de cualquier tipo de datos se almacenan solo una vez cuando se agregan atributos, y todas las aplicaciones futuras de esos valores están vinculadas a través de asociaciones.

Yeti

Yeti es un repositorio de inteligencia de amenazas cibernéticas que es abierta, distribuida, amigable con la máquina y los analistas, creado por y para respondedores de incidentes.La plataforma compila inteligencia de amenazas, TTP, indicadores de compromiso y observables en un solo repositorio centralizado al tiempo que enriquece automáticamente los observables (por ejemplo, resuelve dominios, Geolocate IPS).

Convenientemente, tiene una interfaz de usuario para humanos y una interfaz API web para puntos finales, lo que permite una integración simple con otras herramientas que las empresas pueden usar.

Plataformas de inteligencia de amenazas de código abierto pagados

Anomali amenaza

Anomali ThreatStream usa 140 alimentos de código abierto.Los usuarios también pueden comprar más alimentos de inteligencia en la tienda de aplicaciones de Anomali.Esta información adicional da contexto a las amenazas, lo que reduce los falsos positivos.

Anomali Threatstream reúne muchos indicadores de amenazas para encontrar nuevos ataques.Utiliza un algoritmo de aprendizaje automático para calificar los COI, ayudando a los equipos de seguridad a maximizar las tareas de mitigación.

Looking Glass Cyber Solutions

LookingGlass recopila datos estructurados y no estructurados de más de 87 alimentos.También compra alimentos comerciales adicionales.

Al proporcionar datos relevantes, LookingGlass ayuda a organizaciones multinacionales y gobiernos con protección de amenazas unificadas contra ataques cibernéticos complejos.

Además, un equipo global de analistas de seguridad agrega valor a los datos se alimenta de la plataforma de inteligencia de amenazas de vidrio.

AT&T Ciberseguridad

AlienVault Labs y su extenso intercambio de amenazas abiertas (OTX), el mayor intercambio de amenazas colaborativas de origen público en el mundo, proporcionan inteligencia cibernética a la gestión de seguridad unificada (USM) de Ciberseguridad de AT&T.

USM se actualiza cada 30 minutos y proporciona detección de amenazas centralizada, respuesta a incidentes y gestión de cumplimiento para entornos de nubes y locales.

Evaluación de la efectividad de los recursos de inteligencia de amenazas de código abierto

Si bien existen numerosas herramientas de inteligencia de amenazas de código abierto disponibles, no todos los recursos son iguales.Para aprovechar al máximo estos recursos y garantizar que su organización reciba la inteligencia más valiosa y relevante, es esencial evaluar su efectividad.En esta sección, discutiremos varios factores a considerar al evaluar la calidad y la utilidad de los recursos de inteligencia de amenazas de código abierto.

Oportunidad:La naturaleza en rápida evolución de las amenazas cibernéticas exige actualizaciones en tiempo real o en tiempo real sobre nuevas vulnerabilidades, malware y actores de amenazas.Al evaluar un recurso, considere la frecuencia de las actualizaciones y asegúrese de que la información proporcionada sea actual y relevante.

Pertinencia:El valor de la inteligencia de amenazas está directamente vinculado a su relevancia para su organización e industria.Concéntrese en los recursos que ofrecen información sobre amenazas y vulnerabilidades específicas para su sector, así como en aquellos que proporcionan inteligencia procesable, como indicadores de compromiso (COI).

Exactitud:La inteligencia precisa de la amenaza es esencial para la toma de decisiones y la respuesta efectivas.Evalúe la calidad y confiabilidad de los datos proporcionados por un recurso, considerando factores como la fuente de la información y el proceso utilizado para la validación de datos.

Lo completo:La inteligencia integral de amenazas debería cubrir varios aspectos de las amenazas cibernéticas, desde las vulnerabilidades y las exploits hasta las campañas de malware y phishing.Al evaluar los recursos, asegúrese de proporcionar una visión holística del panorama de amenazas, abordando múltiples dimensiones del riesgo cibernético.

Facilidad de integración:La capacidad de integrar perfectamente la inteligencia de amenazas en su infraestructura de seguridad existente es crucial para maximizar su valor.Busque recursos que ofrezcan formatos estandarizados, como STIX o TaxII, que facilitan una integración suave con herramientas y plataformas de seguridad.

Participación de la comunidad:Los recursos que promueven la colaboración y el intercambio de información entre los profesionales de la seguridad pueden proporcionar información y perspectivas valiosas.Comprometerse con comunidades activas y conocedoras puede mejorar la calidad de la inteligencia de amenazas que recibe.

Al considerar estos factores al evaluar los recursos de inteligencia de amenazas de código abierto, las organizaciones pueden identificar las herramientas y alimentos más valiosos y efectivos para sus necesidades.Esto les permite tomar decisiones más informadas y desarrollar estrategias sólidas para mitigar las amenazas cibernéticas emergentes y proteger sus activos digitales.

Conclusión

Los actores de amenaza nunca dejarán de crear formas de llevar a cabo sus ataques, por lo que la tecnología de seguridad cibernética también debe mantenerse al día.

Las empresas pueden beneficiarse de toda la profundidad de conocimiento de la comunidad global de seguridad cibernética mediante el uso de plataformas de inteligencia de amenazas cibernéticas, particularmente las de código abierto.

Las alimentos de datos de estas herramientas obtienen actualizaciones en tiempo real de profesionales y empresas internacionales, lo que lo mantiene al día con cada posible variación de ataque.