Cómo navegar por el mundo de la inteligencia de amenazas cibernéticas: ideas y estrategias esenciales

En el panorama de ciberseguridad en constante evolución, mantenerse por delante de las posibles amenazas es primordial para las organizaciones.Aquí es donde entra en juego la inteligencia de amenazas.La inteligencia de amenazas no se trata solo de recopilar datos;Se trata de descifrar las intenciones, los objetivos y los patrones de ataque de los posibles actores de amenaza.Al hacerlo, las organizaciones pueden tomar decisiones informadas y proactivas, cambiando de defensa reactiva a delito estratégico en la batalla en curso contra las amenazas cibernéticas.

¿Qué es la inteligencia de amenazas?

La inteligencia de amenazas representa la compilación, el refinamiento y el examen de los datos para obtener información sobre las intenciones, objetivos y patrones de ataque de posibles actores de amenazas.Esta inteligencia permite decisiones de seguridad más rápidas, más conocedoras y basadas en datos, cambiando la respuesta de la organización de una postura reactiva a una proactiva en la batalla en curso contra las amenazas cibernéticas.

La importancia de la inteligencia de amenazas cibernéticas

Según lo definido por NIST, la inteligencia cibernética es un aspecto fundamental de la resiliencia cibernética de una organización, que abarca su capacidad para prever, resistir, recuperarse y adaptarse a diversas amenazas, asaltos o compromisos del sistema.

La inteligencia de amenazas es un impulsor crucial para los programas de ciberseguridad, que proporciona información estratégica que permiten a las organizaciones identificar y responder con precisión a los ataques cibernéticos.Además, el proceso de adquirir esta inteligencia ayuda con la gestión de riesgos al descubrir debilidades en los sistemas de ciberseguridad.Esto permite a los equipos de seguridad asignar recursos de manera más eficiente para abordar los ciber tréboles más apremiantes específicos de su industria, salvaguardando así datos valiosos, activos y propiedad intelectual.

Ventajas de la inteligencia de amenazas cibernéticas

Un programa efectivo de inteligencia de amenazas cibernéticas (CTI) respaldado por analistas calificados puede reforzar significativamente la ciberseguridad y la resiliencia de numerosas maneras:

· Establecer la defensa cibernética proactiva:A diferencia de los enfoques reactivos tradicionales que se centran en responder a las amenazas conocidas, CTI permite a las organizaciones obtener información sobre posibles actores de amenazas y anticipar ataques futuros.

· Mejorar el plan de gestión de riesgos:CTI ofrece información procesable sobre las motivaciones, herramientas y técnicas utilizadas por posibles actores de amenaza.Los principales oficiales de seguridad de la información (CISO) y los Centros de Operaciones de Seguridad (SOC) pueden aprovechar estas ideas para evaluar los perfiles de riesgos y asignar recursos de ciberseguridad de manera eficiente, maximizando las capacidades de detección y protección de amenazas.

· Mejora de la respuesta de incidentes:Más allá de apoyar las medidas preventivas, CTI proporciona información que mejoran la preparación de una organización para responder y recuperarse de los ataques cibernéticos.Una comprensión profunda de las circunstancias de la violación puede minimizar significativamente su impacto.

· Aumento de la conciencia de los empleados:Las organizaciones pueden aprovechar CTI para educar a los empleados sobre amenazas cibernéticas y establecer procedimientos operativos y capacitación orientados a la seguridad, mejorando así su postura de seguridad general.

Los desafíos de la inteligencia cibernética

A medida que la importancia de recolectar inteligencia cibernética (CTI) crece en el mundo digital actual, se acompaña de un conjunto de desafíos únicos.Aquí hay algunos notables:

· Sobrecarga de información:En el ámbito de la inteligencia cibernética (CTI), los equipos se enfrentan a la tarea de no solo recopilar sino también procesar y analizar grandes cantidades de datos.Entre esta vasta gama de información, es crucial para ellos discernir entre actividades ordinarias y maliciosas.Además, la evaluación de las amenazas implica determinar la relevancia de la información para la industria específica, el tamaño y el perfil de riesgo de la organización, teniendo en cuenta otros factores.

· Actualizaciones de información:El éxito de un programa CTI depende en gran medida de la rapidez de la información que se está analizando.Las decisiones formuladas basadas en CTI obsoletas pueden obstaculizar la capacidad de una organización para detectar amenazas, aumentando así su vulnerabilidad a los ataques cibernéticos.

· Cumplimiento:Un aspecto significativo de CTI implica el manejo de información de identificación personal (PII).Es imperativo que las organizaciones garanticen que todos los sistemas CTI se adhieran a las regulaciones de protección de datos aplicables, salvaguardando así la privacidad de las personas.

Tipos de inteligencia de amenazas cibernéticas

La inteligencia de amenazas cibernéticas encapsula la compilación y el análisis de datos de seguridad cibernética múltiple, utilizando algoritmos analíticos avanzados.Al recopilar grandes cantidades de datos sobre las amenazas y tendencias de ciberseguridad actuales y realizar análisis en estos datos, los proveedores de inteligencia de amenazas pueden extraer información procesable que capacitan a sus clientes para detectar y evitar las amenazas cibernéticas de manera más efectiva.

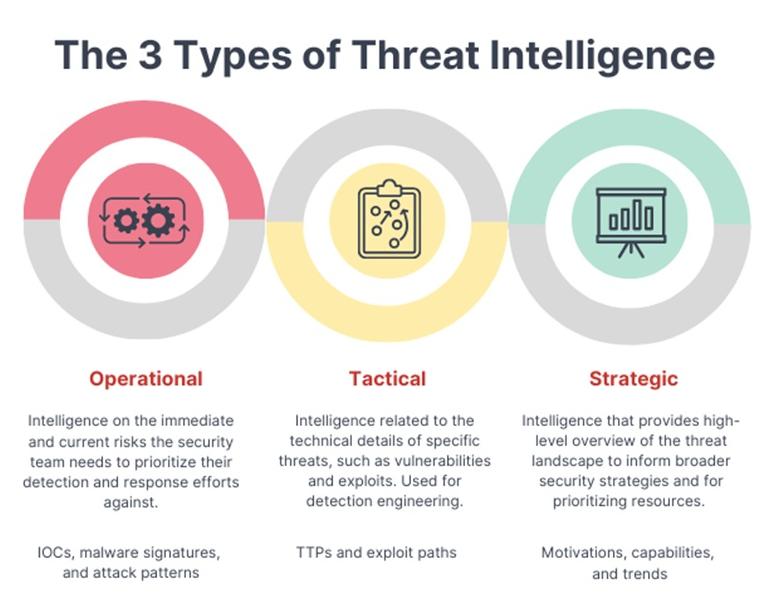

Las organizaciones exhiben una amplia gama de requisitos de inteligencia, que abarcan desde la información básica sobre las variantes de malware actuales empleadas en campañas de ataque hasta ideas de alto nivel destinadas a guiar inversiones estratégicas y formulación de políticas.Esta diversidad requiere la clasificación de la inteligencia de amenazas en tres tipos distintos:

· Operativo:La inteligencia de amenazas operativas enfatiza las herramientas (como el malware y la infraestructura) y las técnicas empleadas por los ciber atacantes para lograr sus objetivos.Esta comprensión de los analistas de ayuda y los cazadores de amenazas para identificar y comprender campañas de ataque.

· Táctico:La inteligencia de amenaza táctica se centra en la identificación de tipos de malware específicos u otros ataques cibernéticos utilizando indicadores de compromiso (COI).Esta inteligencia es ingerida por las soluciones de ciberseguridad y se utiliza para detectar y mitigar ataques entrantes o continuos.

· Estratégico:La inteligencia de amenazas estratégicas ofrece una perspectiva de alto nivel, centrándose en las tendencias generales dentro del panorama de amenazas cibernéticas.Este tipo de inteligencia atiende a los ejecutivos, a menudo sin antecedentes de ciberseguridad, que requieren una comprensión del riesgo cibernético de su organización como componente de su planificación estratégica.

Ciclo de vida de inteligencia de amenazas cibernéticas

Los expertos en ciberseguridad aplican el concepto de ciclo de vida a la inteligencia de amenazas.Un ciclo de vida estándar para las amenazas cibernéticas comprende las siguientes etapas: dirección, recolección, procesamiento, análisis, difusión y retroalimentación.

Fase 1: dirección

Esta fase gira en torno a establecer los objetivos para el programa de inteligencia de amenazas.Puede incluir:

· Identificar las áreas organizativas que requieren protección y posiblemente priorizarlas.

· Determinar la inteligencia de amenazas específica necesaria para salvaguardar los activos y responder a posibles amenazas.

· Comprender el impacto organizacional potencial de una violación de ciberseguridad.

Fase 2: Colección

Esta fase implica la recopilación de datos para cumplir con los objetivos establecidos en la etapa de orientación.Tanto la cantidad como la calidad de los datos son esenciales para evitar la falta de amenazas cruciales o ser engañados por falsos positivos.Las organizaciones necesitan identificar sus fuentes de datos, como:

· Metadatos de redes y dispositivos de seguridad internos

· Flujos de datos de amenazas de instituciones de ciberseguridad de confianza

· Entrevistas con partes interesadas con conocimientos

· Sitios de noticias de código abierto y blogs

Fase 3: procesamiento

Todos los datos recopilados deben transformarse en un formato que la organización pueda utilizar.Los diferentes métodos de recopilación de datos requieren distintos métodos de refinamiento.Por ejemplo, los datos de entrevistas humanas pueden requerir verificación y verificación cruzada con otras fuentes de datos.

Fase 4: Análisis

Después de refinar los datos en un formato utilizable, sufre un análisis.El análisis transforma la información en inteligencia procesable que puede guiar las decisiones organizacionales.Estas decisiones pueden abarcar inversiones crecientes en recursos de seguridad, investigar amenazas específicas, tomar medidas para mitigar las amenazas inminentes y determinar las herramientas de inteligencia de amenazas necesarias.

Fase 5: diseminación

Después de realizar un análisis exhaustivo, es crucial difundir las recomendaciones y conclusiones fundamentales a los interesados pertinentes dentro de la organización.Cada equipo dentro de la organización posee requisitos únicos.Para garantizar una difusión efectiva de la inteligencia, es aconsejable investigar sobre las necesidades de inteligencia específicas de cada audiencia, el formato preferido y la frecuencia de diseminación.

Fase 6: Comentarios

La retroalimentación obtenida de las partes interesadas sirve como un aporte valioso para mejorar el programa de inteligencia de amenazas, alineándolo así con los requisitos y objetivos de cada grupo.El término 'ciclo de vida' subraya el hecho de que la inteligencia de amenazas no es un proceso lineal o único.Más bien, es un enfoque circular e iterativo que las organizaciones adoptan para el refinamiento y la mejora continuos.

Comprender la evolución de los marcos de inteligencia de amenazas cibernéticas

A medida que el mundo digital se transforma continuamente, las organizaciones están constantemente buscando formas de salvaguardar sus activos de una ola implacable de amenazas cibernéticas.En este contexto, la inteligencia de amenazas cibernéticas (CTI) se ha convertido en un armamento defensivo esencial.

La importancia de los marcos CTI radica en su capacidad para proporcionar a las empresas el conocimiento y las estrategias necesarias para prever y contrarrestar los ataques cibernéticos.Para comprender completamente el valor de los marcos CTI más recientes, es imperativo profundizar en su evolución.

Una breve historia de inteligencia de amenazas cibernéticas

El inicio de los marcos CTI se remonta a los primeros días de Internet, donde las medidas de seguridad fueron predominantemente reactivas, centradas en detectar y contener amenazas después de que ya habían violado los sistemas.

A medida que las amenazas cibernéticas se multiplicaron y se volvieron más sofisticadas, los enfoques reactivos resultaron insuficientes.Esto condujo al advenimiento de CTI, ofreciendo un enfoque proactivo y estratégico que involucró:

· Identificación

· Comprensión

· Prepararse para posibles amenazas antes de que se exploten las vulnerabilidades

Los marcos iniciales de CTI fueron relativamente básicos y a menudo obstaculizados por fuentes de datos limitadas y la dependencia del análisis manual.Sin embargo, a medida que la tecnología avanzó, las organizaciones obtuvieron la capacidad de recopilar grandes cantidades de datos de diferentes fuentes.Esto condujo a la integración del análisis de big data y el aprendizaje automático en los marcos CTI.Este cambio ha facilitado la recopilación y el análisis de datos automatizados, lo que permite a los equipos de seguridad examinar de manera más efectiva a grandes cantidades de datos para identificar amenazas inminentes.

En los últimos años, los marcos CTI han sufrido avances significativos, impulsados por la evolución de la IA, el análisis predictivo y la computación en la nube.Los marcos de hoy aprovechan estas tecnologías:

· Ofrecer inteligencia de amenazas oportuna y precisa

· Reconocer patrones y tendencias

· Pronóstico de amenazas potenciales en el futuro

Estos avances han fortalecido las defensas organizacionales a niveles sin precedentes.Además, la integración de CTI con otros dominios de seguridad, como la gestión de riesgos y la respuesta a incidentes, se ha vuelto crucial, fomentando un enfoque más holístico y cohesivo para la ciberseguridad.

6 pasos para construir un marco de inteligencia de amenazas cibernéticas

¿Busca establecer un marco de inteligencia de amenazas cibernéticas para su organización?Aquí hay una guía paso a paso para ayudarlo en el camino:

Paso 1: Identificación de vectores de amenazas potenciales

Antes de montar una defensa, comprender las posibles fuentes de amenazas cibernéticas es crucial.Identificar vectores y actores de amenaza le da a su negocio una imagen más clara de sus debilidades digitales.Colabore con sus equipos de seguridad y utilice plataformas de seguridad cibernética para descubrir patrones y tendencias que indican posibles vías de ataque.Reconocer riesgos como campañas de phishing, redes de distribución de malware, suplantación de sitios web e incluso expertos maliciosos puede fortalecer significativamente su postura de defensa.

Paso 2: Recopilar inteligencia

Una vez que haya identificado posibles amenazas, es hora de reunir inteligencia procesable sobre ellas.Aproveche una combinación de herramientas de inteligencia de código abierto (OSINT), feeds de la industria y plataformas patentadas para recopilar datos integrales.Su equipo de seguridad de la información debe tener las últimas ideas para apoyar esta etapa y proporcionar inteligencia oportuna.

Paso 3: Analizar los datos

Después de recopilar inteligencia, el siguiente paso es analizar e interpretar los datos.Colabora estrechamente con los equipos de detección de fraude, ya que pueden ofrecer información única sobre posibles vulnerabilidades financieras y anomalías.Utilice herramientas de análisis avanzadas para examinar los datos y descubrir patrones o irregularidades.Esta etapa tiene como objetivo transformar los datos sin procesar en ideas procesables, asegurando que las amenazas se entiendan en su contexto y alcance adecuados.

Paso 4: Desarrollar una estrategia

Con las ideas obtenidas, es crucial elaborar una estrategia de seguridad integral.La piedra angular de una estrategia efectiva radica en idear contramedidas contra amenazas identificadas.Esto podría implicar fortalecer los protocolos de autenticación, endurecer los controles de acceso o emplear técnicas de cifrado de vanguardia para establecer una línea de defensa inicial sólida.

Sin embargo, ninguna defensa es infalible.Esto requiere el desarrollo de planes de respuesta a incidentes.Estos planes de contingencia detallan los pasos a tomar en caso de violación, apuntando a una acción rápida y minimizando el daño potencial.Todo, desde la neutralización inmediata de la amenaza hasta los protocolos de comunicación que informan a las partes interesadas de la violación es crucial.

Dada la naturaleza en constante evolución de las amenazas cibernéticas, una estrategia estática es insuficiente.Es vital que la estrategia de seguridad permanezca adaptable, con disposiciones para revisiones y actualizaciones periódicas.Las consultas regulares con los equipos de seguridad y TI son esenciales para lograr esto.Su experiencia práctica y experiencia proporcionan comentarios invaluables, asegurando que la estrategia siga siendo integral, actualizada y capaz de abordar las últimas amenazas.

Paso 5: Ejecución de la estrategia

Una estrategia solo es efectiva si se implementa correctamente.El siguiente paso implica ejecutar los planes ideados.Esto podría implicar parchear vulnerabilidades de software, implementar sistemas avanzados de detección de intrusos y más.En esta etapa, la colaboración perfecta entre los equipos comerciales digitales, los equipos de fraude y el personal de seguridad es primordial para garantizar que las estrategias se implementen con precisión y los sistemas vulnerables se forten contra posibles ataques.

Paso 6: Monitoreo y mejora continuos

El panorama de amenazas digitales está evolucionando constantemente.Lo que funciona hoy podría estar obsoleto mañana.Por lo tanto, es esencial implementar un marco de inteligencia de amenazas cibernéticas y monitorear y mejorar continuamente.Las auditorías regulares, las verificaciones del sistema y los bucles de retroalimentación pueden garantizar que sus defensas permanezcan impenetrables.Las respuestas integrales y estructuradas se vuelven imperativas a medida que las amenazas cibernéticas crecen en la complejidad.La incorporación de estos pasos en el desarrollo del marco de inteligencia de amenazas cibernéticas de su organización allanará el camino para un sistema de defensa robusto y dinámico.

Conclusión

En conclusión, la inteligencia de amenazas es la piedra angular de la ciberseguridad moderna.Empodera a las organizaciones para anticipar, prepararse y mitigar las amenazas cibernéticas de manera efectiva.Desde el establecimiento de estrategias de defensa proactivas hasta mejorar las capacidades de respuesta a incidentes, la inteligencia de amenazas juega un papel fundamental en la salvaguardia de datos valiosos, activos y propiedad intelectual.Al adoptar el poder de la inteligencia de amenazas, las organizaciones pueden navegar por el complejo panorama cibernético con confianza y resistencia.