Defender contra las amenazas cibernéticas: ideas integrales para 2024

En la era digital actual, las amenazas cibernéticas son un peligro siempre presente, evolucionando en complejidad y frecuencia.Desde ataques de malware y phishing hasta operaciones cibernéticas en estado-nación, el panorama de las amenazas cibernéticas es vasto y variado.A medida que las organizaciones dependen más de la tecnología, la comprensión y la mitigación de estas amenazas es crucial.Este artículo profundiza en los tipos de amenazas cibernéticas, perfiles de actores de amenazas comunes y estrategias para combatir estos riesgos, equipando a los lectores con el conocimiento para proteger sus activos digitales de manera efectiva.

Comprender las amenazas cibernéticas

Una amenaza cibernética es cualquier actividad maliciosa destinada a dañar, robar o interrumpir datos y sistemas críticos.Estas amenazas pueden variar desde estafas abiertas, como correos electrónicos de phishing, hasta ataques sutiles y sofisticados como malware que se infiltra en una red y permanece sin ser detectado durante períodos prolongados.Las amenazas cibernéticas comunes incluyen virus informáticos, violaciones de datos y ataques de denegación de servicio (DOS).A medida que crece la dependencia de la tecnología, también lo hace la prevalencia y la sofisticación de estas amenazas.La conciencia y la comprensión de estos riesgos son cruciales para la prevención y la respuesta efectivas.

Tipos de amenazas cibernéticas

Malware

El malware, o "software malicioso", está diseñado para dañar o interrumpir los sistemas.Es frecuente en los ataques cibernéticos, a menudo utilizado para obtener acceso no autorizado, destruir datos o robar información confidencial.Los tipos comunes incluyen:

Ransomware:Cifra los datos de una víctima, exigiendo un rescate para su lanzamiento.

Caballo de Troya:Se disfraza de un software legítimo para infiltrarse en sistemas.

Spyware:Recopila en secreto información personal.

Gusanos:Autorreplicante para extenderse a través de las redes.

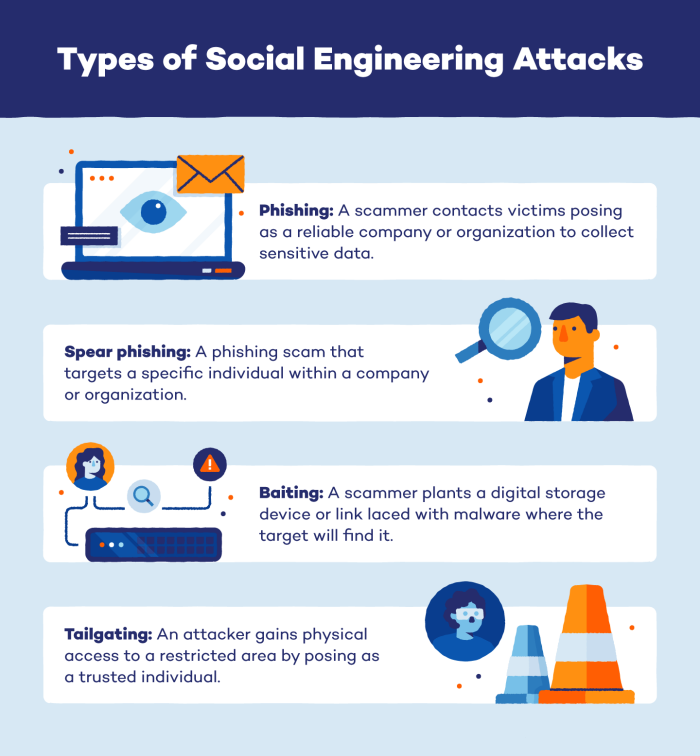

Ingeniería social y phishing

La ingeniería social engaña a las personas para que revelen información confidencial.El phishing, una táctica común, utiliza correos electrónicos o mensajes engañosos para robar datos personales.Las variaciones incluyen:

Phishing de lanza:Se dirige a personas específicas con mensajes a medida.

Phishing de ballena:Objetivos a objetivos de alto perfil como ejecutivos.

Compromiso de correo electrónico comercial (BEC):Supera los contactos de confianza para robar datos o dinero.

Soca del nombre de dominio:Utiliza sitios web falsos para engañar a los usuarios para que ingresen información confidencial.

Ataque de hombre en el medio

En un ataque MITM, un atacante intercepta la comunicación entre dos partes para robar datos.Las redes Wi-Fi no seguras son objetivos comunes.

Ataque de negación de servicio

Un ataque de DOS inunda un sistema con tráfico, lo que lo hace inutilizable.Un ataque distribuido DOS (DDoS) utiliza múltiples dispositivos para amplificar el efecto, a menudo a través de una botnet.

Exploits de día cero

Las exploits de día cero se dirigen a vulnerabilidades sin parpadillas en software o hardware.Un ejemplo notable es la vulnerabilidad de Log4Shell en Apache Log4J, que afecta a numerosos sistemas a nivel mundial.

Ataques de contraseña

Estos ataques implican robar o adivinar las credenciales de inicio de sesión.Las técnicas incluyen ataques de ingeniería social y fuerza bruta, que prueban sistemáticamente diferentes contraseñas.

Ataques de Internet de las cosas (IoT)

IoT ataques explotar vulnerabilidades en dispositivos conectados como dispositivos de hogares inteligentes y controles industriales, a menudo para robar datos o crear botnets.

Ataques de inyección

Los ataques de inyección inserta el código malicioso en el software, lo que permite a los piratas informáticos controlar bases de datos o sitios web.Los tipos comunes incluyen:

Inyección de SQL:Manipula consultas SQL para acceder o alterar la información de la base de datos.

Scripting de sitio cruzado (XSS):Inyecta scripts en páginas web, afectando a los usuarios que visitan el sitio.

Actores comunes de amenaza cibernética

Las amenazas cibernéticas provienen de varios actores maliciosos, cada uno con motivaciones y métodos distintos:

Organizaciones criminales

Estas entidades funcionan como empresas, empleando numerosos piratas informáticos para ejecutar phishing, ataques de malware y estafas para obtener ganancias financieras.

Estado nacional

Las naciones hostiles participan en operaciones cibernéticas para interrumpir las comunicaciones, crear caos y dañar la infraestructura crítica en otros países.

Organizaciones terroristas

Los terroristas usan ataques cibernéticos para atacar la infraestructura esencial, amenazar la seguridad nacional e interrumpir las economías, a menudo con la intención de causar daño físico.

Insiders deshonestos

Empleados o afiliados con acceso legítimo usan mal sus privilegios para robar datos o sistemas de sabotaje por razones personales o financieras.Este grupo incluye empleados, contratistas, proveedores y socios actuales o anteriores.

Hackers

Los piratas informáticos individuales, impulsados por motivaciones personales, financieras o políticas, dirigen organizaciones que utilizan una variedad de técnicas de ataque.A menudo innovan nuevas amenazas para mejorar sus capacidades criminales y reputación dentro de la comunidad de piratas informáticos.

Estrategias para combatir las amenazas cibernéticas

Las soluciones de ciberseguridad son herramientas críticas que las organizaciones utilizan para proteger contra diversas amenazas cibernéticas, daños accidentales, desastres físicos y otros riesgos.Aquí hay una descripción general de los principales tipos de soluciones de seguridad y sus funciones:

Seguridad de la aplicación

Estas herramientas evalúan las aplicaciones de software para vulnerabilidades durante el desarrollo y las pruebas.También protegen las aplicaciones en producción de amenazas como ataques de redes, hazañas de software y ataques de aplicaciones web.Al identificar y mitigar las vulnerabilidades temprano, las organizaciones pueden garantizar posturas de seguridad sólidas para sus aplicaciones.

Seguridad de la red

Las soluciones de seguridad de red supervisan el tráfico de red para identificar y mitigar actividades potencialmente maliciosas.Permiten a las organizaciones bloquear, filtrar o mitigar las amenazas, proteger la integridad y la confidencialidad de los datos en tránsito.

Seguridad en la nube

Implementado en entornos de nube públicos, privados e híbridos, las soluciones de seguridad en la nube detectan y corrigen las configuraciones y vulnerabilidades.Proporcionan una protección integral para los activos basados en la nube y garantizan el cumplimiento de los estándares y regulaciones de seguridad.

Seguridad de punto final

Estas soluciones se implementan en dispositivos de punto final, como servidores y estaciones de trabajo de los empleados, para evitar amenazas como malware, acceso no autorizado y la explotación de las vulnerabilidades del sistema operativo y el navegador.La seguridad del punto final es esencial para salvaguardar los dispositivos que forman la última línea de defensa contra las amenazas cibernéticas.

SEGURIDAD DE INTERNOS DE LAS COSAS (IoT)

Las soluciones de seguridad de IoT proporcionan visibilidad y protección para dispositivos conectados, que a menudo se pasan por alto en los marcos de seguridad tradicionales.Ayudan a asegurar datos confidenciales almacenados en dispositivos IoT y evitan el acceso y la explotación no autorizados.

Inteligencia de amenazas

Esto implica agregar datos de múltiples fuentes sobre firmas de ataque y actores de amenazas.La inteligencia de amenazas proporciona contexto para eventos de seguridad, ayudando a los equipos de seguridad a detectar, comprender y responder a las amenazas de manera más efectiva.Al aprovechar la inteligencia de amenazas, las organizaciones pueden mantenerse a la vanguardia de las amenazas emergentes y mejorar su postura de seguridad general.

Amenazas cibernéticas emergentes

Con el rápido avance de la tecnología, continúan surgiendo nuevas amenazas cibernéticas.Una de las últimas preocupaciones es el surgimiento de ataques con IA.Los cibercriminales usan inteligencia artificial para mejorar sus tácticas, lo que hace que sus ataques sean más sofisticados y más difíciles de detectar.Además, la proliferación de redes 5G introduce nuevas vulnerabilidades, ya que los dispositivos más rápidos e interconectados crean superficies de ataque más grandes.La computación cuántica, aunque aún está en su infancia, plantea una amenaza futura para los métodos de cifrado actuales, lo que podría hacerlos obsoletos.Mantenerse por delante de estas amenazas emergentes requiere innovación y adaptación continuas en las estrategias de ciberseguridad.

Conclusión

Las amenazas cibernéticas se están volviendo cada vez más complejas y diversas, lo que requiere medidas de seguridad robustas y adaptativas.Comprender los diversos tipos de amenazas y los actores detrás de ellas es esencial para desarrollar defensas efectivas.Al implementar soluciones integrales de ciberseguridad y mantenerse informados sobre las amenazas emergentes, las organizaciones pueden proteger sus datos, sistemas y operaciones de actividades maliciosas.