Guía integral de inteligencia de amenazas cibernéticas: importancia, tipos y estrategias de integración

Comprender la inteligencia de amenazas cibernéticas

La inteligencia de amenazas cibernéticas (CTI) implica evaluar, validar e informar sobre las amenazas cibernéticas actuales y potenciales para mantener la conciencia situacional de una organización.Es una tecnología dinámica que utiliza la recopilación y el análisis de datos de las amenazas históricas hasta bloquear y remediar los ataques cibernéticos.CTI no es una solución de hardware, pero se basa en tácticas, técnicas y procedimientos, formando una parte crucial de una arquitectura de seguridad.Esta inteligencia ayuda a identificar quién o qué está atacando, por qué la organización está dirigida y cómo detectar compromisos.Más allá de los equipos de TI, toda la organización se beneficia de un sistema CTI bien implementado, ya que empodera la prevención y la mitigación de amenazas proactivas.

Tipos de inteligencia de amenazas cibernéticas

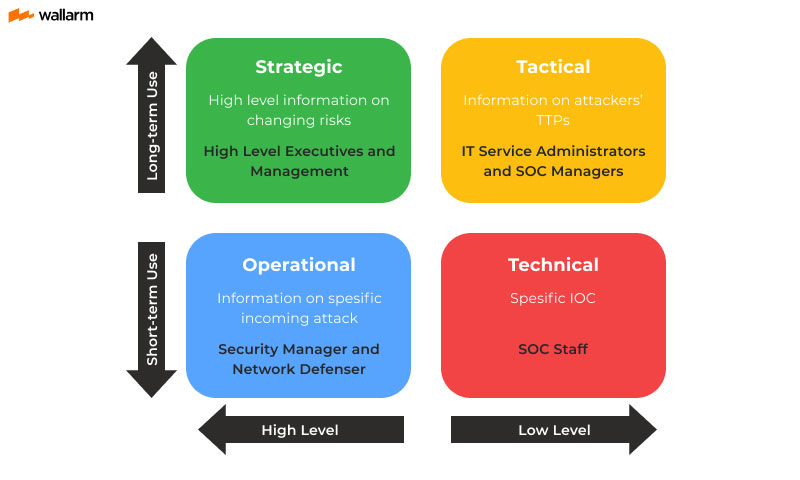

La inteligencia de amenazas cibernéticas (CTI) abarca varias categorías, cada una que ofrece distintos niveles de detalles técnicos y no técnicos relevantes para comprender y mitigar las amenazas cibernéticas.Estas categorías aseguran una cobertura integral del panorama de amenazas, adaptada a las necesidades de diferentes partes interesadas dentro de una organización.

Inteligencia estratégica

La inteligencia de amenazas estratégicas proporciona una visión general de alto nivel del panorama de amenazas más amplio, centrándose en las tendencias geográficas, políticas y organizativas.Este tipo de inteligencia ofrece información sobre el contexto general de las amenazas cibernéticas, destacando las vulnerabilidades y los posibles impactos en el negocio.Por lo general, presentado a los ejecutivos de nivel C y los tomadores de decisiones clave, la inteligencia estratégica ayuda a evaluar la necesidad de nuevas medidas de seguridad y herramientas mediante la identificación de amenazas emergentes y sus posibles consecuencias.

Inteligencia operacional

La inteligencia de amenaza operativa implica analizar el comportamiento humano, los grupos de amenazas y las actividades del mundo real que conducen a ataques cibernéticos.Esta inteligencia se deriva de fuentes directas como atacantes, redes sociales y salas de chat.La inteligencia operativa es crucial para predecir el momento, la naturaleza y los detalles de los ataques planificados, lo que permite a los profesionales de ciberseguridad prepararse y responder de manera proactiva a las amenazas inminentes.

Inteligencia táctica

La inteligencia de amenazas tácticas se centra en los métodos y técnicas utilizadas por los atacantes.Incluye detalles sobre vectores de ataque, infraestructuras, herramientas y los tipos de tecnologías y organizaciones que se están dirigiendo.Esta inteligencia ayuda a los especialistas en ciberseguridad a diseñar estrategias de evitación y comprender la probabilidad de ser atacada por tipos específicos de ataques.La inteligencia táctica respalda la formulación de mecanismos de defensa al proporcionar información procesable sobre las tácticas operativas de los adversarios.

Inteligencia técnica

La inteligencia de amenazas técnicas se centra en evidencia concreta de ataques en curso o indicadores de compromiso (COI).Esto incluye detalles específicos sobre las herramientas y recursos utilizados por los atacantes, como direcciones IP, correos electrónicos de phishing y dominios maliciosos.La inteligencia técnica permite respuestas inmediatas a las amenazas detectadas al identificar y mitigar los indicadores de infracciones activas.Es esencial para la detección y respuesta de amenazas en tiempo real, lo que permite los esfuerzos rápidos de contención y remediación.

¿Por qué es importante la inteligencia de amenazas cibernéticas?

La inteligencia de amenazas cibernéticas (CTI) es crucial porque proporciona ideas procesables derivadas del análisis detallado de amenazas, lo que permite a las organizaciones defender contra las amenazas cibernéticas de manera proactiva.Esta inteligencia automatiza la identificación y bloqueo de actividades maliciosas en las redes, reduciendo la necesidad de intervención manual.Al invertir en CTI, las empresas pueden aprovechar las bases de datos de amenazas extensas, mejorando la efectividad de sus medidas de seguridad.Este enfoque proactivo garantiza defensas robustas contra la evolución de las amenazas cibernéticas, mejorando así la postura general de seguridad de la organización.

Minimiza los riesgos de amenaza cibernética

CTI reduce significativamente el riesgo de ataques cibernéticos al aumentar la visibilidad de posibles amenazas y métodos de ataque emergente.Este conocimiento permite a los equipos de seguridad desarrollar contramedidas efectivas, salvaguardar datos confidenciales y mantener la continuidad operativa.

Mejora la eficiencia del equipo de seguridad

La integración de las soluciones CTI, a menudo equipadas con características automatizadas como la IA, mejora la eficiencia de los equipos de seguridad cibernética.Estas herramientas pueden procesar y validar datos, lo que permite a los equipos centrarse en las medidas de defensa estratégica y reducir los tiempos de respuesta y las falsas alarmas.

Facilita el intercambio de conocimientos colaborativos

CTI fomenta la colaboración entre las organizaciones a través de comunidades de intercambio de información y alimentos de inteligencia de amenazas.Al compartir ideas sobre ataques recientes, las organizaciones pueden aprender de las experiencias de los demás y mejorar sus defensas.

Proporciona un análisis de amenazas en profundidad

CTI ofrece un análisis detallado de las amenazas cibernéticas, incluidas las tácticas, las técnicas y los procedimientos utilizados por los atacantes.Esta comprensión integral ayuda a los especialistas de seguridad a anticipar y mitigar los ataques futuros, fortaleciendo así las defensas cibernéticas de la organización.

Al aprovechar los beneficios de la inteligencia de amenazas cibernéticas, las empresas pueden mantener una postura de seguridad proactiva e informada, asegurando una mejor protección contra el panorama en constante evolución de las amenazas cibernéticas.

¿Quién se beneficia de la inteligencia de amenazas cibernéticas?

La inteligencia de amenazas cibernéticas proporciona ventajas significativas a las organizaciones de todos los tamaños y en varias industrias al transformar datos sin procesar en ideas procesables sobre posibles atacantes y sus métodos.Esta inteligencia permite a las organizaciones anticipar y responder a las amenazas de manera más efectiva, asegurando una postura de seguridad sólida.

Empresas pequeñas a medianas (PYME)

Para las PYME, la inteligencia de amenazas cibernéticas es invaluable porque otorga acceso a bases de datos de amenazas integrales que de otro modo podrían ser inalcanzables.Este acceso nivela el campo de juego, lo que permite a las organizaciones más pequeñas defender contra sofisticadas amenazas cibernéticas de que podrían no tener los recursos para combatir por su cuenta.

Grandes empresas

Las organizaciones más grandes se benefician de la inteligencia de amenazas cibernéticas mediante el uso de un análisis detallado para comprender las herramientas y tácticas de los actores maliciosos.Esta inteligencia ayuda a crear estrategias de defensa más efectivas y mejorar las medidas generales de seguridad.

Analistas de seguridad y TI

Los analistas de seguridad y TI aprovechan la inteligencia de amenazas para mejorar su capacidad de detectar y prevenir amenazas.Al comprender la naturaleza y los métodos de posibles ataques, pueden implementar medidas de seguridad más específicas y efectivas.

Centros de operaciones de seguridad (SOC)

Los SOC utilizan la inteligencia de amenazas para priorizar incidentes basados en la evaluación de riesgos y el impacto potencial.Esta priorización permite una asignación más eficiente de recursos, asegurando que las amenazas más críticas reciban la atención necesaria.

Analistas de Intel

Los analistas de Intel se benefician de la inteligencia de amenazas cibernéticas al poder rastrear y monitorear a los actores de amenaza de manera más efectiva.Este monitoreo continuo ayuda a comprender el comportamiento del atacante y predecir amenazas futuras, fortaleciendo así las capacidades defensivas de la organización.

Gestión ejecutiva

Para la gestión ejecutiva, la inteligencia de amenazas cibernéticas proporciona una comprensión clara de los riesgos cibernéticos que enfrenta la organización, su impacto potencial en las operaciones y las estrategias necesarias para mitigarlas.Esta visión estratégica respalda la toma de decisiones informadas y la asignación de recursos.

Etapas del ciclo de vida de inteligencia de amenazas cibernéticas

La inteligencia de amenazas cibernéticas (CTI) no es un proceso lineal, sino un ciclo continuo que convierte los datos de amenazas en bruto en ideas procesables para reforzar la postura de seguridad de una organización.Este ciclo de vida comprende seis fases distintas:

1. Recolección de requisitos

Esta fase inicial implica recolectar las necesidades y objetivos de todos los interesados.Las tareas incluyen:

· Definición de la superficie de ataque de la organización y los impactos potenciales de los ataques cibernéticos.

· Identificación de áreas que debe cubrir el programa CTI.

· Comprender las motivaciones de los atacantes y las contraacciones necesarias.

2. Recopilación de datos

Una vez que se establecen los requisitos, se recopilan datos relevantes para cumplir con los objetivos definidos.Las fuentes típicas incluyen:

· Datos públicos (sitios de noticias, foros, blogs).

· Registros de tráfico de red.

· Redes sociales.

· Los datos de amenazas se alimentan de empresas de ciberseguridad.

· Entrevistas de expertos y fuentes de contrainteligencia cibernética, como el monitoreo pasivo de DNS y los honeypots.

· Análisis de malware.

3. Procesamiento de datos

Los datos sin procesar deben procesarse en un formato adecuado para el análisis.Las tareas de procesamiento pueden involucrar:

· Normalización de datos, clasificación, muestreo, validación y agregación.

· Extraer términos relevantes de registros de tráfico de red.

· Traducir el contenido del idioma extranjero.

· Validación de datos de entrevistas.

4. Análisis de datos

En esta fase, los datos procesados se interpretan para cumplir con los objetivos establecidos en la fase de recolección de requisitos.El análisis identifica patrones de amenazas e impactos potenciales utilizando técnicas como el análisis estadístico y basado en hipótesis.Resulta en recomendaciones procesables como:

· Inversiones necesarias.

· Acciones de amenaza inmediata.

· Investigación adicional de amenazas específicas.

5. diseminación

Los resultados del análisis se comparten con las partes interesadas en un formato fácilmente comprensible.Las mejores prácticas incluyen:

· Presentar resultados de manera concisa.

· Evitar la jerga técnica.

· Uso de gráficos y gráficos para mayor claridad.

6. Comentarios

Las partes interesadas proporcionan comentarios sobre el informe de inteligencia, lo que indica los cambios necesarios y la frecuencia de los informes futuros.Esta retroalimentación es crucial para refinar el programa CTI.

Integrar la inteligencia de amenazas cibernéticas con las medidas de seguridad existentes

La incorporación de la inteligencia de amenazas cibernéticas (CTI) en los marcos de seguridad existentes es esencial para mejorar las capacidades generales de defensa de una organización.Este proceso implica varias acciones clave:

Alinear la inteligencia con los controles de seguridad

Conecte las ideas de inteligencia de amenazas con los mecanismos de seguridad existentes como firewalls, IDS y sistemas de protección de punto final.Esta alineación asegura que la inteligencia se use activamente para mejorar estos controles.

Automatizar respuestas de amenazas

Aproveche las herramientas de automatización para facilitar las reacciones en tiempo real a las amenazas detectadas.Al integrar CTI con la orquestación de seguridad, la automatización y los sistemas de respuesta (SOAR), las tareas de detección de amenazas de rutina y las tareas de respuesta se pueden automatizar, lo que permite a los equipos de seguridad concentrarse en problemas más complejos.

Monitoreo y actualización continua

Establezca un sistema para el monitoreo y la actualización continuos de las medidas de seguridad basadas en la última inteligencia de amenazas.Este enfoque ayuda a la organización a permanecer ágil y respondiendo a las amenazas nuevas y en evolución.

Entrenamiento y conciencia

Realice sesiones de capacitación regulares y programas de concientización para educar a los equipos de seguridad y otro personal sobre la aplicación de la inteligencia de amenazas.Esta educación asegura que las ideas de CTI se utilicen efectivamente en las operaciones diarias y los procesos de toma de decisiones.

Colaboración e intercambio de información

Promover un entorno colaborativo dentro de la organización y con socios externos, como grupos de la industria y comunidades de inteligencia de amenazas.Compartir la inteligencia de amenazas puede proporcionar información adicional y mejorar la capacidad de la organización para anticipar y mitigar las amenazas.

Conclusión

La inteligencia de amenazas cibernéticas (CTI) es un componente vital de las estrategias modernas de seguridad cibernética, que ofrece ideas procesables para defenderse de una amplia gama de amenazas cibernéticas.Al recopilar, analizar y difundir datos de amenazas continuamente, las organizaciones pueden mantenerse por delante de los posibles atacantes y fortalecer sus defensas.La integración de CTI en las medidas de seguridad existentes, automatizando las respuestas y fomentar una cultura de colaboración y aprendizaje continuo asegura que las organizaciones estén bien preparadas para abordar el panorama de amenazas en constante evolución.Abrazar CTI no solo fortalece la postura de seguridad de una organización, sino que también le permite mitigar de manera proactiva los riesgos, asegurando la resistencia a largo plazo contra las amenazas cibernéticas.