Las mejores herramientas de inteligencia de amenazas de código abierto

¿Qué es la inteligencia de amenaza de código abierto?

El código abierto se refiere a materiales que son accesibles para el público en general sin requerir conocimiento, herramientas o procedimientos especializados.La información que requiere dicho acceso especializado no puede clasificarse como código abierto.

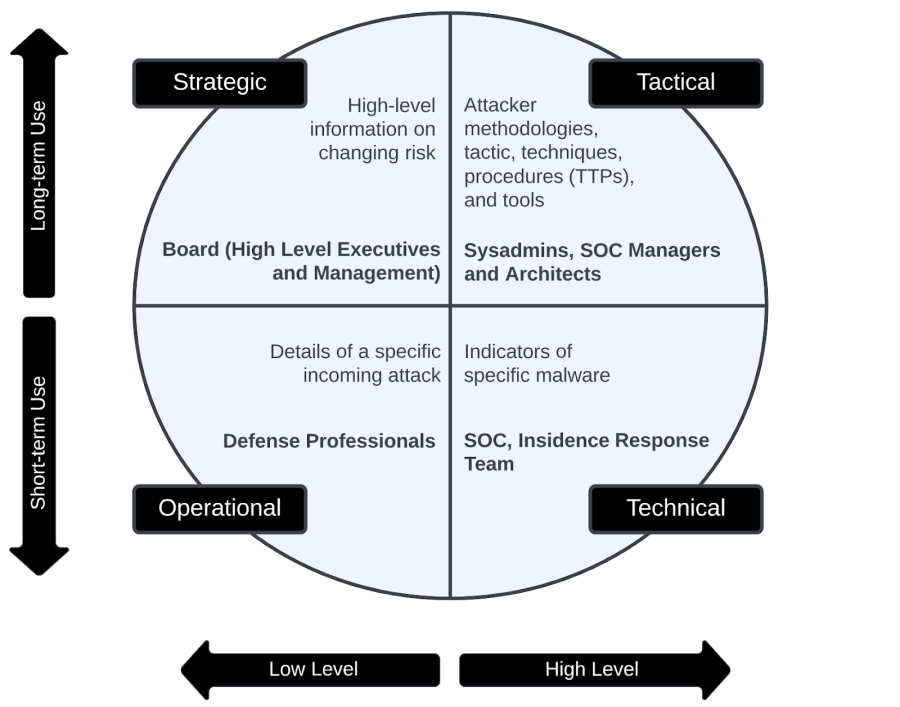

La inteligencia de amenazas de código abierto es información que es de acceso público y recopilada, procesada y entregada para satisfacer las necesidades de inteligencia específicas.El énfasis está en la información "accesible públicamente", que incluye:

· Indicadores de compromiso (COI)

· Vulnerabilidades y debilidades

· Actores de amenaza

· Tácticas, técnicas y procedimientos (TTP)

· Motivos y capacidades de actores maliciosos

· Sectores o tecnologías dirigidas

Fuentes de inteligencia de amenazas de código abierto

Web Clare:Estas son páginas web fácilmente accesibles a través de motores de búsqueda como Google y Bing.

Dark Web:Esto incluye contenido web accesible solo a través de software o configuraciones especializadas.Los actores de amenazas a menudo venden información sobre foros y mercados web oscuros, revelando inteligencia valiosa como datos filtrados, campañas de amenazas y tecnologías maliciosas.

Web profunda:Estos son sitios web, bases de datos y archivos que los motores de búsqueda convencionales no pueden indexar, como el contenido detrás de las páginas de autenticación y los paredes de pago.Se puede acceder públicamente a una parte significativa de esta información, lo que califica como código abierto.

El material de código abierto no está restringido a lo que se puede encontrar a través de motores de búsqueda populares.Aplicaciones como Shodan pueden localizar direcciones IP, redes, puertos abiertos, dispositivos IoT y más, ampliando aún más el alcance de la inteligencia de código abierto.

La información se considera de código abierto si es:

· Publicado o transmitido para una audiencia pública

· Visible o audible para cualquier observador casual

· Accesible públicamente en reuniones abiertas

· Disponible a pedido público

· Accesible a través de la suscripción o venta al público

· Obtenido visitando ubicaciones o eventos públicos

Amenazas comunes de ciberseguridad

Las amenazas de ciberseguridad vienen en varias formas, cada una que plantea riesgos significativos para los activos digitales.Estos son algunos de los tipos más comunes:

Malware

El malware se refiere al software malicioso diseñado para dañar, explotar o comprometer su computadora o dispositivo.Incluye virus, troyanos, spyware, ransomware y más, cada uno capaz de causar daños significativos o violaciones de datos.

Phishing

Phishing es una estafa en línea donde los atacantes engañan a las personas para que proporcionen información confidencial, como contraseñas, números de tarjetas de crédito o detalles personales.Esto generalmente se realiza a través de correos electrónicos, sitios web o mensajes fraudulentos que parecen ser de fuentes legítimas.

Inyección SQL

Un ataque de inyección SQL implica insertar código malicioso en la base de datos de un sitio web a través de una consulta, lo que permite a los atacantes manipular o acceder a la base de datos.Esto puede dar lugar a una recuperación de datos no autorizada o manipulación de datos.

Ataque de denegación de servicio (DOS)

Un ataque de DOS tiene como objetivo hacer que un sitio web o servicio no esté disponible al abrumarlo con el tráfico de múltiples computadoras o dispositivos.Esto interrumpe el funcionamiento normal del servicio, causando inconvenientes y posibles pérdidas financieras.

Ataque de hombre en el medio

En un ataque de hombre en el medio, el atacante intercepta la comunicación entre dos partes sin su conocimiento.Esto permite al atacante escuchar, alterar la comunicación o robar información confidencial que se está intercambiando.

Las mejores herramientas de inteligencia de amenazas de código abierto

Las herramientas efectivas de inteligencia de amenazas consolidan los alimentos de múltiples fuentes, realizan análisis de seguridad, automatizan la identificación y contención de nuevos ataques e integran con otras herramientas de seguridad como firewalls de próxima generación (NGFW), SIEM y detección y respuesta de punto final (EDR).Estas son algunas de las mejores herramientas de inteligencia de amenazas de código abierto:

Desgracia(Plataforma de intercambio de información de malware)

MISP es una herramienta gratuita que facilita el intercambio de indicadores de compromiso (COI) e información de vulnerabilidad entre las organizaciones.Mejora la colaboración de inteligencia de amenazas al habilitar la creación, la búsqueda y el intercambio de eventos con otros usuarios o grupos de MISP.Las características clave incluyen:

· Interfaz de usuario (UI):Permite a los usuarios administrar y centralizar la información de manera efectiva.

· Acceso a la API:Admite la exportación de datos en varios formatos (XML, JSON, OpenIOC, STIX).

· Correlación automatizada:Identifica enlaces entre características, objetos e indicadores de malware.

· Vocabulario de inteligencia (Galaxia MISP):Se integra con los adversarios y eventos de amenazas existentes de Miter Att & CK.

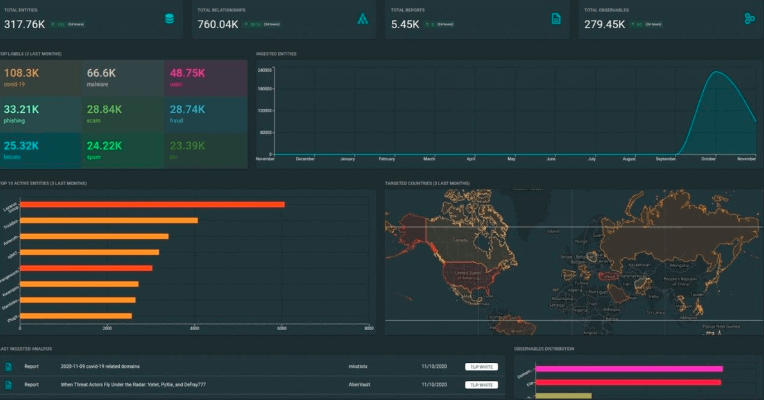

Opencti(INTELIGENCIA CIBRA ABRIR INTELIGENCIA)

OpenCTI está diseñado para procesar y compartir información de inteligencia de amenazas cibernéticas, desarrollada por CERT-EU y ANSSI.Cuenta:

· Estándares STIX2:Presenta información operativa y estratégica a través de un modelo de datos uniforme.

· Flujos de trabajo automatizados:Extrae conclusiones lógicas para proporcionar información en tiempo real.

· Visualización de datos:Visualmente representa entidades y sus conexiones con varias opciones de visualización.

· Integración:Se integra fácilmente con otros sistemas, admitiendo conectores para fuentes de datos de amenazas prominentes como Miter ATT & CK y Virustotal.

Arpón

Harpoon es una herramienta de línea de comandos que incluye complementos de Python para automatizar las actividades de OSINT.Acceda a API de múltiples herramientas (MISP, Virustotal, Shodan, etc.) y proporciona:

· Ejecución de comando:Realiza operaciones específicas por comando.

· Integración de API:Utiliza un solo archivo de configuración para las claves API para acceder a varias fuentes de datos.

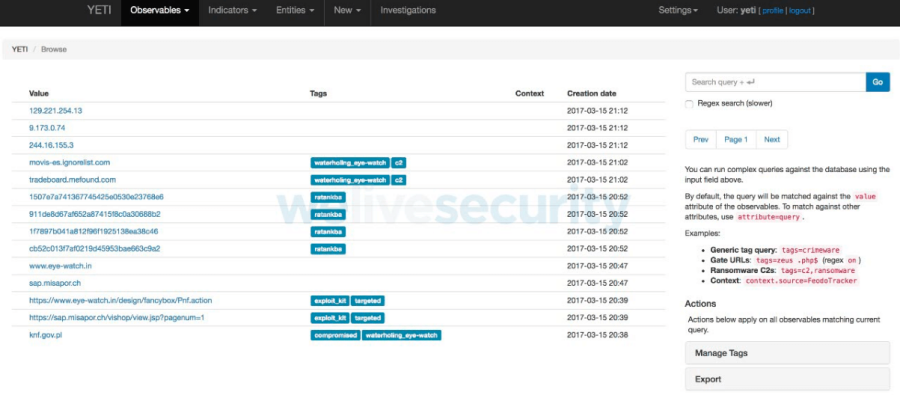

Yeti

Yeti ayuda a los analistas de seguridad a consolidar diferentes alimentos de datos de amenazas, ofreciendo una herramienta para agregar COI y TTP.Cuenta:

· Mejora de datos:Enriquece automáticamente los indicadores con contexto adicional.

· API web:Permite que otras aplicaciones se comuniquen con Yeti para una funcionalidad mejorada.

· Interfaz de usuario y máquina:Proporciona una interfaz de usuario brillante y una interfaz de máquina para un intercambio de datos sin problemas.

Gosint(Marco de recopilación y procesamiento de inteligencia de amenazas de código abierto)

Gosint es una herramienta de código abierto de Cisco CSIRT centrado en recopilar y procesar la información de amenazas.Él:

· Agregados IOC:Valida y desinfectar indicadores para el consumo por otras herramientas.

· Admite varios formatos:Compatible con STIX, TaxII y Veris para CTI compartiendo.

· JavaScript front -end:Ofrece una interfaz fácil de usar con capacidades integrales de gestión de datos.

Marcos de inteligencia colectiva(CIF)

CIF administra los datos de CTI, lo que permite a los usuarios analizar, normalizar, almacenar y compartir información de amenazas.Las características clave incluyen:

· Detección automatizada de amenazas:Combina datos de varias fuentes para identificación, detección y mitigación.

· Repositorio estructurado:Organiza datos para facilitar el acceso y la exportación.

Opentaxii

Opentaxii es una implementación sólida de los servicios de TaxII, que respalda el intercambio de CTI entre las partes.Ofrece:

· API extensible:Personalizable para diversas necesidades de autenticación y persistencia.

· Asistencia de automatización:Administra datos del marco automáticamente para la inteligencia de amenazas legible por máquina.

Integrando la inteligencia de amenazas de código abierto en su estrategia de ciberseguridad

Incorporar efectivamente la inteligencia de amenazas de código abierto en su estrategia de ciberseguridad es crucial para mantenerse por delante de las amenazas emergentes y salvaguardar los activos digitales de su organización.Estos son los pasos clave y las mejores prácticas para integrar los recursos de inteligencia de amenazas de código abierto en su enfoque de seguridad:

Identificar las necesidades de su organización

Comience por evaluar los requisitos y prioridades específicos de su organización.Considere factores como su industria, el tamaño de su organización y los tipos de amenazas que es más probable que encuentre.Este enfoque dirigido lo ayudará a centrarse en los recursos más relevantes y valiosos.

Elija las herramientas y alimentos adecuados

Con una comprensión clara de sus necesidades, seleccione las herramientas de inteligencia de amenazas de código abierto y los alimentos que se alinean con sus prioridades.Evalúe estos recursos basados en criterios como la puntualidad, la relevancia, la precisión y la facilidad de integración.

Establecer un equipo de inteligencia de amenazas

Forma un equipo dedicado dentro de su organización para administrar y analizar los datos de inteligencia de amenazas.Este equipo debe monitorear los recursos seleccionados, evaluar la relevancia y la precisión de la información, y comunicar los hallazgos a las partes interesadas relevantes.

Integre la inteligencia de amenazas con la infraestructura de seguridad existente

Para maximizar el valor de la inteligencia de amenazas de código abierto, integre con sus plataformas y herramientas de seguridad existentes.Busque recursos que ofrezcan formatos estandarizados, como STIX o TaxII, para facilitar la integración perfecta y el intercambio de datos en todos los sistemas.

Desarrollar un programa de intercambio de inteligencia de amenazas

Colaborar y compartir información con otras organizaciones en su industria para mejorar su comprensión de las amenazas emergentes.Establezca un programa para compartir la inteligencia de amenazas con socios de confianza y participar en comunidades y herramientas para compartir amenazas específicas de la industria.

Evaluar y adaptar continuamente

El panorama de amenazas está en constante evolución, por lo que su estrategia de inteligencia de amenazas también debería ser dinámica.Evalúe regularmente la efectividad de sus recursos elegidos y realice ajustes según sea necesario para asegurarse de mantenerse informado sobre las amenazas más relevantes y apremiantes.

Siguiendo estas mejores prácticas, su organización puede aprovechar la inteligencia de amenazas de código abierto para mantenerse por delante de las amenazas emergentes, tomar decisiones informadas y, en última instancia, proteger sus activos digitales.