Mejor alimentación de amenazas de código abierto

¿Qué son los alimentos de inteligencia de amenazas?

Los alimentos de inteligencia de amenazas proporcionan un flujo continuo de datos que ofrece detalles en tiempo real sobre amenazas cibernéticas a nivel mundial.Estos alimentos recopilan información de varias fuentes, incluidos expertos en seguridad, agencias gubernamentales e inteligencia de código abierto.Los datos recopilados se procesan y analizan, convirtiendo la información sin procesar en inteligencia de amenazas procesable.Esto incluye indicadores de compromiso (COI), tácticas, técnicas y procedimientos (TTP) utilizados por los actores de amenaza.Tal inteligencia es invaluable para los equipos de seguridad, lo que les permite identificar, comprender y mitigar rápidamente las amenazas.

Además, los alimentos de inteligencia de amenazas ofrecen flujos automatizados de información sobre amenazas cruciales, incluidos los COI, los detalles sobre actores de amenazas, dominios sospechosos y direcciones IP, y hashes de malware.Estos son esenciales para mantener la postura de seguridad de una organización.La efectividad de estos alimentos se basa en el contexto que proporcionan.Sin contexto, los datos pueden parecer abrumadores y difíciles de interpretar.Sin embargo, con el contexto adecuado, los equipos de seguridad pueden centrarse en las amenazas más apremiantes, mejorando su tiempo de respuesta y eficiencia.

Tipos de alimentos de inteligencia de amenazas

Los alimentos de inteligencia de amenazas se clasifican principalmente en cuatro tipos:

Alimentos comerciales

Estos feeds recopilan metadatos anonimizados de los clientes y lo analizan para proporcionar inteligencia de amenazas.A menudo proporcionados por firmas de seguridad cibernética de buena reputación, ofrecen una cobertura integral del panorama de amenazas.

Alimentos de código abierto

Fuentes de inteligencia de amenazas disponibles públicamente, como foros públicos, blogs, boletines, redes sociales e incluso extensiones de navegador de inteligencia de amenazas, entran en esta categoría.Proporcionan información valiosa, pero a menudo requieren más análisis manual.

Feeds basados en la comunidad

Estos son esfuerzos de colaboración en los que individuos y organizaciones comparten inteligencia de amenazas entre sí.Valioso para la información de nicho o amenazas específica, los ejemplos incluyen Google SafeBrowsing y Virustotal.

Feeds gubernamentales y de ONG

Los gobiernos y las organizaciones no gubernamentales (ONG) proporcionan alimentos de inteligencia de amenazas, a veces de forma gratuita o a un costo.Estos incluyen plataformas para compartir datos de amenazas entre entidades, como el intercambio de indicadores automatizados del Departamento de Seguridad Nacional o el Proyecto Infragard del FBI.Si bien estos alimentos son valiosos para mantenerse informados sobre las amenazas cibernéticas, confiar únicamente en ellas puede proporcionar una perspectiva limitada del panorama de amenazas.

Feeds de amenaza versus amenazas Intel alimenta

Los alimentos de amenazas y los alimentos de inteligencia de amenazas son flujos de datos en tiempo real que recopilan información de riesgo cibernético o amenazas cibernéticas.Sin embargo, la diferencia clave entre los dos es el contexto.

Mientras que las alimentos de amenazas simplemente recopilan grandes cantidades de datos y lo ponen a disposición de los equipos de seguridad a través de un informe o una vista en vivo del conjunto de datos, un alimento de inteligencia de amenazas proporciona indicadores de compromiso: una pieza forense digital que sugiere que un archivo, sistema o redPuede haber sido violado, con un contexto relevante.Esto ayuda a los equipos a centrarse en los problemas y alertas más urgentes.

El contexto es increíblemente importante para los equipos modernos de TI, muchos de los cuales están sobrecargados de trabajo y con poco personal y no tienen tiempo suficiente para administrar y revisar múltiples alimentos de datos.El uso de la tecnología, incluida la agregación de datos y el análisis (AI ML), para analizar los datos de alimentación sin procesar, deduplicar y proporcionar contexto en torno a los hallazgos ayuda a que los datos sean más procesables y, por lo tanto, sean más útiles.

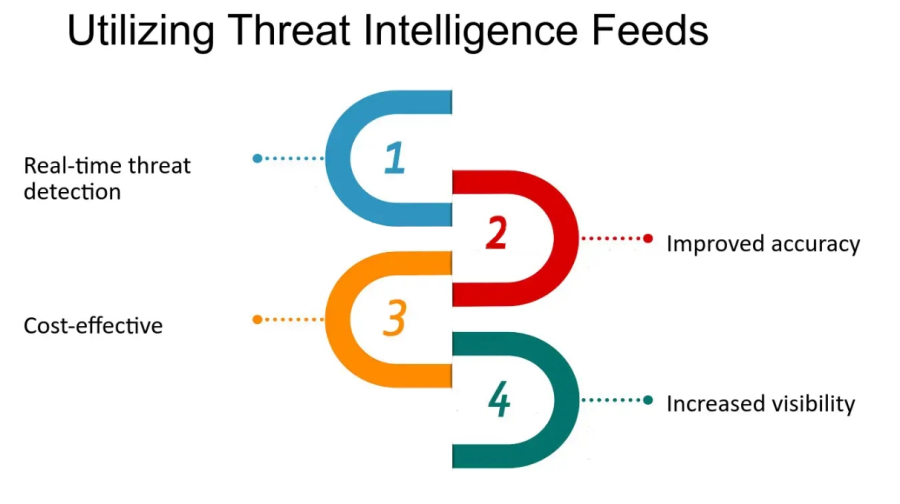

Beneficios de la inteligencia de amenazas Feeds

Los feeds de inteligencia de amenazas ofrecen a los profesionales de seguridad visibilidad externa crítica en fuentes maliciosas conocidas.Estos datos pueden mejorar significativamente la detección de eventos, los esfuerzos de prevención y la respuesta y la remediación del evento.

El uso efectivo de las alimentaciones de inteligencia de amenazas proporciona varios beneficios clave para las organizaciones, incluidas:

Mayor eficiencia y mejor asignación de recursos

Al automatizar la recopilación, el formato, el análisis y la difusión de datos, el personal de TI puede ser redistribuido para centrarse en actividades de mayor valor.La información contextual proporcionada por Feating Intelligence Feeds permite a los equipos de TI priorizar tareas, concentrando recursos limitados en las necesidades más urgentes.

Medidas de seguridad proactivas mejoradas

Si bien los datos de amenazas por sí solos no mejoran automáticamente la postura de seguridad, combinar inteligencia con el mapeo de detección y control permite a las organizaciones prepararse mejor y prevenir eventos de seguridad.Las medidas de seguridad específicas pueden abordar amenazas específicas, y las ideas de los alimentos de inteligencia de amenazas pueden fortalecer las defensas generales.

Velocidad mejorada

Los alimentos de inteligencia de amenazas ofrecen acceso en tiempo real a los últimos datos e ideas, lo cual es crucial en el panorama de seguridad que cambia rápidamente.El acceso a la inteligencia de amenazas oportuna, combinada con una robusta infraestructura de seguridad y un conjunto de herramientas, ayuda a las organizaciones a mantenerse por delante de los adversarios, asegurando respuestas más rápidas y efectivas a las amenazas emergentes.

Cómo los alimentos de inteligencia de amenazas recopilan datos

La inteligencia de amenazas alimenta de manera similar a otros alimentos de datos, recibiendo, almacenando, desduplicando y preparando automáticamente datos que cumplan con criterios específicos de fuentes predefinidas.Los equipos de seguridad a menudo usan una plataforma de inteligencia de amenazas (TIP) para coordinar esta actividad.

El proceso generalmente sigue estos pasos:

Definir los requisitos de datos

Este paso de planificación implica describir los objetivos y objetivos de la organización con respecto a los datos de inteligencia de amenazas.Los requisitos varían según el uso de datos, las amenazas específicas enfrentadas y las técnicas de ataque comunes por adversarios conocidos.

Automatizar la recopilación de datos

La mayoría de los sistemas de inteligencia de amenazas comienzan mediante la recopilación de datos sin procesar de fuentes externas, como proveedores de seguridad, comunidades, bases de datos nacionales de vulnerabilidades o alimentos de código abierto.Los proveedores pueden agregar datos de su base de usuarios, incorporando la alimentación de inteligencia resultante en sus soluciones o ofreciéndolos como un producto separado.Otras fuentes incluyen alimentos específicos de la industria, ciberseguridad "círculos de confianza" y foros web oscuros.Los rastreadores web también pueden buscar exploits y ataques en Internet.

Convertir datos y prepararse para el análisis

Los datos sin procesar se convierten en formatos analizables, que implican descifrar archivos, traducir contenido extranjero, organizar puntos de datos en hojas de cálculo y evaluar los datos de confiabilidad y relevancia.

Analizar datos

Los datos sin procesar se transforman en inteligencia procesable para desarrollar planes de acción basados en decisiones tomadas en la fase de requisitos.Las ideas finales se empaquetan en diferentes informes y evaluaciones específicas para cada audiencia:

· Inteligencia estratégica:Para los planificadores de seguridad senior, centrándose en tendencias amplias para planificar inversiones y políticas de seguridad.

· Inteligencia táctica:Se concentra en indicadores de compromiso (COI) para acelerar la identificación y eliminación de posibles amenazas.Esto suele ser automatizado y el más fácil de generar.

· Inteligencia operativa:Examina los detalles de un ataque cibernético para comprender las tácticas, los motivos y los niveles de habilidad de los actores maliciosos, ayudando a establecer la postura defensiva apropiada para futuros ataques.

Diseminar datos

Los resultados del análisis se traducen en recomendaciones adaptadas para audiencias específicas y se presentan a las partes interesadas.Es importante evitar la jerga técnica y permanecer conciso, utilizando formatos como informes de una sola página o mazos de diapositivas cortas para su presentación.

Establecer un ciclo de retroalimentación

Debido al panorama de amenazas en evolución, se debe establecer un ciclo de retroalimentación continua.Esto implica buscar comentarios de los interesados sobre la relevancia de los informes, medir la efectividad de los controles técnicos existentes y ajustar las fuentes de inteligencia de amenazas externas y la priorización de nuevas ideas basadas en el contexto.

¿Cuáles son los mejores alimentos de inteligencia de amenazas de código abierto?

Los feeds de inteligencia de amenazas de código abierto son recursos invaluables para los profesionales de ciberseguridad, lo que les permite mantenerse informados sobre las amenazas y riesgos emergentes.Aquí hay una lista detallada de algunos de los principales alimentos de inteligencia de amenazas de código abierto:

AlienVault Open Amenic Exchange (OTX)

AlienVault OTX es una plataforma global impulsada por la comunidad donde los investigadores y profesionales de seguridad pueden compartir la inteligencia de amenazas en tiempo real.Ofrece información sobre indicadores de compromiso (COI), muestras de malware y otros datos de amenazas.

Sans Internet Storm Center (ISC)

SANS ISC ofrece varios alimentos, incluidos diarios diarios sobre eventos de ciberseguridad, IP maliciosas y nombres de dominio asociados con actividades maliciosas, ayudando a las organizaciones a mantenerse informadas sobre las últimas amenazas y vulnerabilidades.

Red de inteligencia de amenazas cibernéticas (CTIN)

CTIN proporciona una colección curada de alimentos de inteligencia de amenazas cibernéticas, incluidos datos sobre vulnerabilidades, malware y campañas de phishing, lo que ayuda a las organizaciones a mantenerse actualizadas sobre las últimas amenazas cibernéticas.

Abuso. CH

Abuse.ch ofrece varios alimentos centrados en diferentes aspectos de las amenazas cibernéticas, como botnets, malware y ransomware.Estos feeds son esenciales para las organizaciones que tienen como objetivo identificar y mitigar las amenazas emergentes.

CIRCL (Centro de respuesta a incidentes de la computadora Luxemburgo) DNS pasivo y SSL pasivo

CIRCL proporciona varios alimentos, incluidos DNS pasivos y SSL pasivo, que ofrecen información valiosa sobre nombres de dominio y certificados SSL asociados con actividades maliciosas.

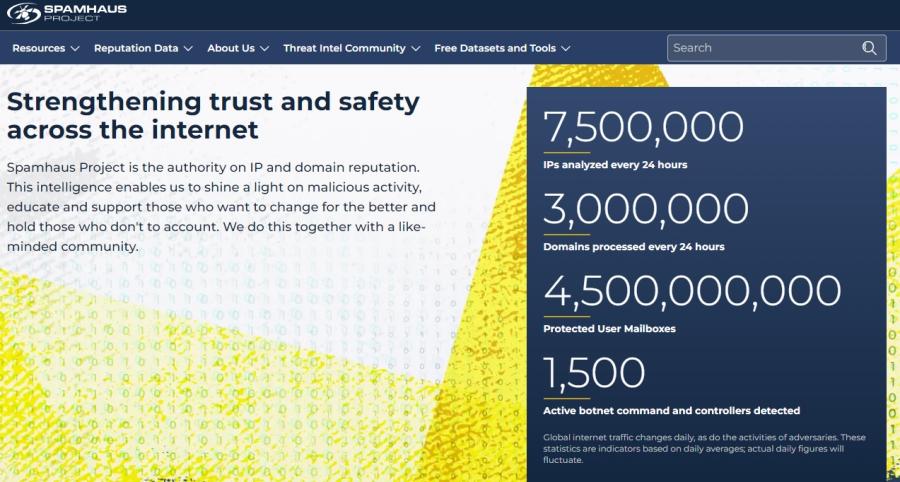

Spamhaus

Spamhaus es una organización bien conocida que ofrece una variedad de alimentos relacionados con los servidores de comandos y controles de Spam, Malware y Botnet.Sus datos ayudan a las organizaciones a bloquear IP y dominios maliciosos conocidos.

Phishtan

PhishTank es una plataforma de colaboración que permite a los usuarios enviar, verificar y compartir datos de phishing.Proporciona un alimento extenso de URL de phishing verificadas, ayudando a las organizaciones a proteger contra los ataques de phishing.

Dnstwist

DNSTWIST es un motor de permutación de nombre de dominio diseñado para identificar el phishing, el tipo de tipográfico e imitación de la marca.

DNS Fuzzing es un proceso automatizado que identifica dominios potencialmente maliciosos que se dirigen a su organización.Esta aplicación genera una amplia cantidad de permutaciones de nombre de dominio basadas en el nombre de dominio que ingresa y luego verifica si alguno de ellos está en uso.Además, puede construir hashes difusos de páginas web para determinar si son parte de un asalto de phishing en curso o suplantación de marca, entre muchas otras capacidades.

Decenas de equipos de SoC y respuesta a incidentes en todo el mundo, así como expertos e investigadores independientes de seguridad de la información, emplean el escáner.Además, se incorpora los productos y servicios de otras compañías de seguridad, incluidas, entre otros::

Splunk Escu, Rapid7 InsightConnect Soar, Mimecast, Paloalto Cortex Xsoar, VDA Labs, Watcher, Intel Owl, Patúl, Future Recorded, Spiderfoot, DigitalShadows, SecurityRisk, SmartFence, ThreatPipes y AppSecco están incluidos.

Conclusión

Los alimentos de inteligencia de amenazas proporcionan información en tiempo real de las posibles amenazas, lo que permite a las organizaciones pasar de reactiva a proactiva.La implementación de la fuente de inteligencia de amenazas correcta requiere una evaluación y selección cuidadosa, así como una integración efectiva con la infraestructura existente.