Las 12 vulnerabilidades explotadas con mayor frecuencia en 2022 (2)

Related:

Las 12 vulnerabilidades explotadas con mayor frecuencia en 2022 (1)

5. Microsoft Varios productos (CVE-2022-30190)

CVE-2022-30190, conocido como "Follina", es una vulnerabilidad crítica de RCE que afecta a múltiples productos de Microsoft Office.Follina permite que un atacante ejecute código arbitrario después de convencer a un usuario para abrir un documento de Word malicioso o cualquier otro vector que maneja las URL.Debido a la gran cantidad de productos de Microsoft Office no ecológicos disponibles, Follina continúa apareciendo en varios ataques cibernéticos.

Los actores de amenaza conocidos explotan la vulnerabilidad de Follina a través de estafas de phishing que utilizan técnicas de ingeniería social para engañar a los usuarios para que abran documentos de oficina maliciosa.Cuando un usuario encuentra enlaces integrados dentro de las aplicaciones de la oficina, estos enlaces se obtienen automáticamente, desencadenando la ejecución del protocolo de Microsoft Support Diagnostic Tool (MSDT), un servicio de Microsoft que se utiliza principalmente para recopilar información de bloqueo del sistema para informar a Microsoft Support.Sin embargo, los actores de amenaza pueden explotar este protocolo elaborando enlaces para hacer cumplir la ejecución de los comandos de PowerShell maliciosos sin ninguna otra interacción del usuario.Esto plantea un grave riesgo de seguridad, ya que permite a los atacantes ejecutar remotamente comandos no autorizados en el sistema de destino a través de enlaces aparentemente inocuos.

Recientemente, la vulnerabilidad de Follina se ha utilizado como un exploit de día cero para apoyar campañas de amenazas contra organizaciones de la industria clave.Desde marzo hasta mayo de 2022, un grupo activo rastreado como UNC3658 usó Follina para atacar al gobierno filipino.En abril del mismo año, más muestras de Follina aparecieron en la campaña UNC3347 dirigida a entidades de telecomunicaciones y servicios comerciales en el sur de Asia.Un tercer grupo llamado UNC3819 también utilizó CVE-2022-30190 para atacar a las organizaciones en Rusia y Bielorrusia.

6. Zoho Managine AdalService Plus (CVE-2021-40539)

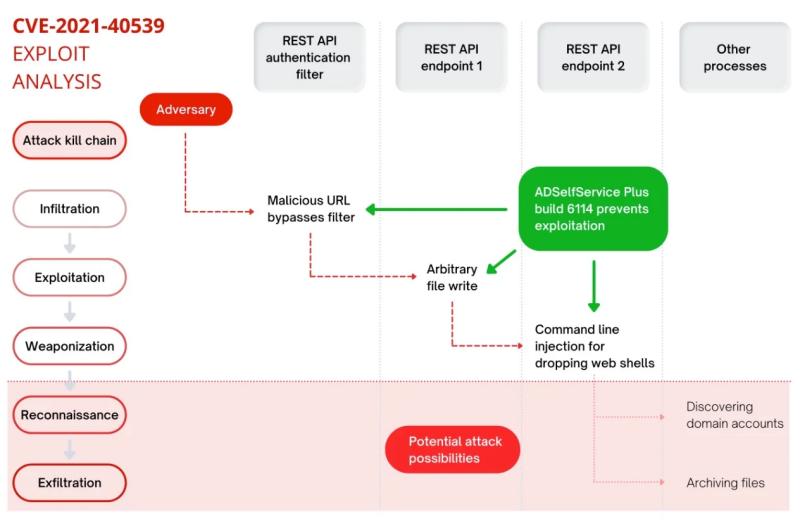

Una vulnerabilidad crítica parcheada en el software Zoho Managine Adalservice Plus a fines de 2021 condujo a ataques a al menos nueve entidades en los sectores de defensa, atención médica, energía, tecnología y educación.Se dice que el producto proporciona una solución integral de administración de contraseñas de autoservicio y inicio de sesión único (SSO) para aplicaciones de Active Directory y Cloud, diseñada para permitir a los administradores hacer cumplir la autenticación de dos factores (2FA) para los inicios de sesión de aplicaciones seguras al tiempo que otorga a los usuarios los usuarios los usuarios los usuarios los usuarios los usuarios los usuariosCapacidad para restablecer sus contraseñas por su cuenta.

La vulnerabilidad, rastreada como CVE-2021-40539, permite a los actores de amenaza obtener acceso inicial al sistema de una organización de víctimas..

En respuesta, CISA emitió una alerta sobre la vulnerabilidad del día cero, informando a los usuarios cómo los atacantes podrían explotar la vulnerabilidad a implementar capas web para actividades posteriores a la explotación, como robar credenciales de administrador, realizar movimientos laterales y filtrar registro y activo directorio (AD) (AD)archivos.Las vulnerabilidades son particularmente agudas en las soluciones SSO para aplicaciones AD y nubes.Si estas vulnerabilidades se explotan con éxito, los atacantes pueden acceder esencialmente a aplicaciones críticas, datos confidenciales y otras áreas en lo profundo de la red corporativa a través de AD.

Las vulnerabilidades que explotan CVE-2021-40539 también se descubrieron recientemente en un ataque contra el Comité Internacional de la Cruz Roja (CICR).En una declaración, el CICR reconoció que se perdieron parches críticos que podrían haberlos protegido del ataque, enfatizando la importancia de mantener un sólido proceso de gestión de parches.Como resultado del ataque, los nombres, ubicaciones e información de contacto de más de 515,000 personas involucradas en el programa de enlaces familiares de restauración del CICR se vieron comprometidos.