Las 12 vulnerabilidades explotadas más frecuentemente en 2022

La explotación de vulnerabilidades conocidas y sin parpaderos continúa siendo una táctica común utilizada por los actores de amenaza.Desde los derivaciones de seguridad y la exposición de las credenciales a la ejecución remota del código, las vulnerabilidades de software siempre han sido un arma poderosa para que los ciberacescitadores comprometan los sistemas.

Mientras que algunas nuevas cifras han aparecido en las interrupciones de este año, como las nuevas vulnerabilidades descubiertas en las aplicaciones de transferencia de archivos Active Directory y MoveIT, y las utilizadas en el Kit de herramientas Alienfox o las campañas de ransomware de hielo, algunas de las vulnerabilidades conocidas se han mantenido fuertes en términos de frecuencia de la frecuencia de la frecuencia deabuso hasta ahora.

En este artículo, nos sumergimos en la lista recientemente lanzada de CISA de las 12 vulnerabilidades explotadas más frecuentemente en 2022 que continuarán posandouna amenaza significativaal negocio empresarial.

1. Fortinet Fortios y Fortiproxy (CVE-2018-13379)

Fortinet Fortios SSL VPN se utilizan principalmente en los firewalls fronterizos y funcionan aislando redes internas confidenciales de Internet público.CVE-2018-13379 sirve como una vulnerabilidad transversal de ruta particularmente severa que permite a los participantes de APT utilizar solicitudes de recursos HTTP especialmente elaboradas para robar credenciales legítimas, conectarse a una VPN no ecológica y descargar archivos del sistema.A pesar del lanzamiento de un parche en 2019, CVE-2018-13379 ha realizado varias regresos en los últimos tres años, atacando a redes de servicios gubernamentales, comerciales y técnicos, entre otras.

En 2020, un hacker explotó la vulnerabilidad para robar credenciales de VPN de casi 50,000 dispositivos VPN Fortinet.Los investigadores de seguridad señalaron en ese momento que más de 40 de esos 50,000 dominios pertenecían a organizaciones financieras y gubernamentales conocidas.Más tarde ese año, la vulnerabilidad reapareció.Esta vez fue explotado por actores respaldados por el gobierno en un intento de interrumpir los sistemas de apoyo electoral de EE. UU.Durante esta campaña, CVE-2018-13379 se vinculó a otros ataques para explotar los servidores expuestos a Internet y obtener acceso.La vulnerabilidad reapareció en 2021 cuando 87,000 conjuntos de credenciales para dispositivos VPN SSL FortiGate obtenidos mediante la explotación de CVE-2018-13379 se filtraron en línea.

Estas vulnerabilidades críticas siguen siendo lucrativas para los actores de amenaza.Cuanto más grande sea la base de usuarios, más objetivos potenciales hay, lo que aumenta la apelación a los atacantes.Debido a su abuso frecuente, el FBI y el CISA han emitido una advertencia conjunta que advierte a los usuarios y administradores de Fortinet que tengan cuidado con los atacantes de amenaza persistente avanzada (APT) que explotan activamente las vulnerabilidades de VPN críticas existentes y futuras.Es muy probable que estas vulnerabilidades continúen utilizándose para obtener una posición inicial en entornos vulnerables como trampolín para futuros ataques.

2-4.Microsoft Exchange Server (CVE-2021-34473, CVE-2021-31207, CVE-2021-34523)

Microsoft Exchange Server es un sistema de correo electrónico y soporte popular para organizaciones globales, implementadas tanto localmente como en la nube.Hasta el día de hoy, una serie de vulnerabilidades que se encuentran en las versiones locales sin parpadear de Microsoft Exchange Server continúan siendo explotadas activamente en servidores orientados a Internet.

Esta serie de vulnerabilidades, conocida colectivamente como "proxyshell", incluye CVE-2021-34473, CVE-2021-31207 y CVE-2021-34523, y afecta múltiples versiones del servidor local de Microsoft Exchange.ProxyShell se dirige a los servidores de intercambio sin parpadear para habilitar la ejecución de código remoto preautenticado (RCE).De las tres vulnerabilidades, CVE-2021-34473 tiene la puntuación CVSS más alta de 9.1, y aunque las vulnerabilidades restantes se clasificaron inicialmente como "explotación menos probable" cuando se usa junto con CVE-2021-34473, proporcionan un valor significativo a los atacantes.En resumen, ProxyShell permite que un atacante ejecute comandos arbitrarios en un servidor de Exchange vulnerable en el puerto 443.

Las tres vulnerabilidades fueron parcheadas en 2021, pero los investigadores de seguridad actualmente están rastreando varias organizaciones de amenazas no categorizadas (UNC) que se sabe que están explotando la vulnerabilidad proxyshell, al tiempo que predicen grupos adicionales para que surjan generaciones futuras de actores de amenaza adoptan vulnerabilidades válidas.En un grupo particular de actividad de amenazas rastreada como UNC2980, los investigadores Mandiant observaron que la vulnerabilidad proxyshell se utilizó en una campaña de espionaje cibernético.En esta operación, UNC2980 dejó múltiples herramientas en el entorno del sistema de la Universidad de EE. UU. Después de obtener acceso e implementar un shell web utilizando proxyshell.Después de realizar un ataque a través de ProxyShell, los atacantes usaron herramientas disponibles públicamente (por ejemplo, Mimikatz, Htran y Earthworm) para realizar actividades posteriores al ataque.

5. Microsoft Varios productos (CVE-2022-30190)

CVE-2022-30190, conocido como "Follina", es una vulnerabilidad crítica de RCE que afecta a múltiples productos de Microsoft Office.Follina permite que un atacante ejecute código arbitrario después de convencer a un usuario para abrir un documento de Word malicioso o cualquier otro vector que maneja las URL.Debido a la gran cantidad de productos de Microsoft Office no ecológicos disponibles, Follina continúa apareciendo en varios ataques cibernéticos.

Los actores de amenaza conocidos explotan la vulnerabilidad de Follina a través de estafas de phishing que utilizan técnicas de ingeniería social para engañar a los usuarios para que abran documentos de oficina maliciosa.Cuando un usuario encuentra enlaces integrados dentro de las aplicaciones de la oficina, estos enlaces se obtienen automáticamente, desencadenando la ejecución del protocolo de Microsoft Support Diagnostic Tool (MSDT), un servicio de Microsoft que se utiliza principalmente para recopilar información de bloqueo del sistema para informar a Microsoft Support.Sin embargo, los actores de amenaza pueden explotar este protocolo elaborando enlaces para hacer cumplir la ejecución de los comandos de PowerShell maliciosos sin ninguna otra interacción del usuario.Esto plantea un grave riesgo de seguridad, ya que permite a los atacantes ejecutar remotamente comandos no autorizados en el sistema de destino a través de enlaces aparentemente inocuos.

Recientemente, la vulnerabilidad de Follina se ha utilizado como un exploit de día cero para apoyar campañas de amenazas contra organizaciones de la industria clave.Desde marzo hasta mayo de 2022, un grupo activo rastreado como UNC3658 usó Follina para atacar al gobierno filipino.En abril del mismo año, más muestras de Follina aparecieron en la campaña UNC3347 dirigida a entidades de telecomunicaciones y servicios comerciales en el sur de Asia.Un tercer grupo llamado UNC3819 también utilizó CVE-2022-30190 para atacar a las organizaciones en Rusia y Bielorrusia.

6. Zoho Managine AdalService Plus (CVE-2021-40539)

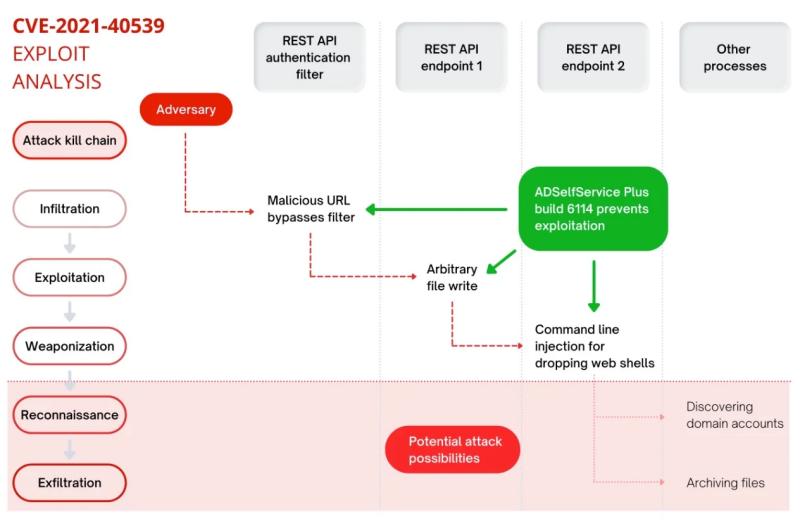

Una vulnerabilidad crítica parcheada en el software Zoho Managine Adalservice Plus a fines de 2021 condujo a ataques a al menos nueve entidades en los sectores de defensa, atención médica, energía, tecnología y educación.Se dice que el producto proporciona una solución integral de administración de contraseñas de autoservicio y inicio de sesión único (SSO) para aplicaciones de Active Directory y Cloud, diseñada para permitir a los administradores hacer cumplir la autenticación de dos factores (2FA) para los inicios de sesión de aplicaciones seguras al tiempo que otorga a los usuarios los usuarios los usuarios los usuarios los usuarios los usuarios los usuariosCapacidad para restablecer sus contraseñas por su cuenta.

La vulnerabilidad, rastreada como CVE-2021-40539, permite a los actores de amenaza obtener acceso inicial al sistema de una organización de víctimas..

En respuesta, CISA emitió una alerta sobre la vulnerabilidad del día cero, informando a los usuarios cómo los atacantes podrían explotar la vulnerabilidad a implementar capas web para actividades posteriores a la explotación, como robar credenciales de administrador, realizar movimientos laterales y filtrar registro y activo directorio (AD) (AD)archivos.Las vulnerabilidades son particularmente agudas en las soluciones SSO para aplicaciones AD y nubes.Si estas vulnerabilidades se explotan con éxito, los atacantes pueden acceder esencialmente a aplicaciones críticas, datos confidenciales y otras áreas en lo profundo de la red corporativa a través de AD.

Las vulnerabilidades que explotan CVE-2021-40539 también se descubrieron recientemente en un ataque contra el Comité Internacional de la Cruz Roja (CICR).En una declaración, el CICR reconoció que se perdieron parches críticos que podrían haberlos protegido del ataque, enfatizando la importancia de mantener un sólido proceso de gestión de parches.Como resultado del ataque, los nombres, ubicaciones e información de contacto de más de 515,000 personas involucradas en el programa de enlaces familiares de restauración del CICR se vieron comprometidos.

7–8.Atlassian Confluence Server & Data Center (CVE-2021-26084, CVE-2022-26134)

Atlassian Confluence, una plataforma de colaboración y documentación utilizada por muchas organizaciones gubernamentales y del sector privado, también es muy favorecida por los actores de amenazas.Las dos vulnerabilidades preseleccionadas, CVE-2021-26084 y CVE-2022-26134, están relacionadas con la inyección de lenguaje de navegación de objeto Graph (OGNL).

La primera explotación a gran escala de CVE-2021-26084 ocurrió en septiembre de 2021 y se dirigió al popular servicio de documentos basado en la web.La plataforma Confluence está diseñada para permitir que varios equipos colaboren en proyectos compartidos.Un actor malicioso podría usar la vulnerabilidad de inyección de comando CVE-2021-26084 para ejecutar código arbitrario en una instancia de Servidor de Confluence o Centro de datos.Los atacantes esencialmente tienen los mismos privilegios que el usuario que ejecuta el servicio y, por lo tanto, pueden ejecutar cualquier comando, obtener privilegios administrativos elevados y establecer un punto de apoyo en el entorno.CISA emitió un asesoramiento que ordenó a los usuarios y administradores que verifiquen las actualizaciones de Atlassian para evitar el compromiso.

Solo nueve meses después, Atlassian liberó otra vulnerabilidad de inyección de OGNL contra los servidores de confluencia y los centros de datos.Rastreado como CVE-2021-26134, la vulnerabilidad permite a un atacante no autenticado ejecutar código arbitrario en todas las versiones de Confluence Data Center y del servidor compatibles.Después de que se publicó una prueba de concepto (POC) dentro de una semana de la divulgación inicial, esta vulnerabilidad de nivel crítico se convirtió rápidamente en uno de los más explotados.En este caso, CVE-2021-26134 se utilizó para implementar un RCE no autenticado en un servidor y luego lanzar un shell web atrás.El Web Shell detrás empodera a los actores maliciosos con características muy poderosas, como la interacción con Meterpreter y Cobalt Strike y un caparazón web de memoria.

Según el sitio web de Atlassian, la compañía respalda el 83 por ciento de las compañías Fortune 500, tiene 10 millones de usuarios activos por mes y tiene más de 235,000 usuarios en más de 190 países.Estos dos CVE con sede en Atlassia demuestran cómo los actores de amenaza de motivación financiera continúan explotando vulnerabilidades para atacar a muchos objetivos atractivos simultáneamente.

9. Log4shell (CVE-2021-44228)

Log4Shell, rastreado como CVE-2021-44228 y también conocido como la "vulnerabilidad log4j", es la vulnerabilidad de RCE más grave que se encuentra en Apache Log4j, una popular biblioteca de registro basada en Java ampliamente utilizada en diversas aplicaciones.La vulnerabilidad permite que un atacante remoto ejecute código arbitrario en un sistema afectado, lo que podría conducir a un acceso no autorizado, divulgación de datos o incluso comprometer todo el sistema.

La vulnerabilidad, que se divulgó públicamente por primera vez en diciembre de 2021, se debe al uso de datos no confiables en el mecanismo de búsqueda del componente "LOG4J2", que permite a un atacante inyectar código malicioso a través de mensajes de registro diseñados.Este defecto expuso una amplia variedad de aplicaciones, incluidos los servidores web, el software empresarial y los servicios basados en la nube que dependen de LOG4J para el registro.

Aunque Apache lanzó rápidamente un parche para la vulnerabilidad de Nivel 10.0 RCE, los expertos en seguridad confirmaron que dado su uso generalizado entre los principales proveedores, la exploit continuaría y podría conducir a una implementada implementación de malware.Desde entonces, CISA ha emitido una directiva operativa vinculante (BOD) que ordena a las agencias federales de rama ejecutiva civil (FCEB) que repare sus sistemas para abordar esta vulnerabilidad crítica.

La rápida explotación de log4shell se atribuye a su implementación generalizada en diferentes industrias y plataformas.Además, el parche de la vulnerabilidad ha demostrado ser extremadamente desafiante, ya que muchas organizaciones luchan por identificar y actualizar todas las instancias de log4j en su infraestructura de manera oportuna.

10-11.VMware Workspace One Access & Identity Manager (CVE-2022-22954, CVE-2022-22960)

VMware es un software de virtualización popular que a menudo cae presa de los atacantes cibernéticos en todos los niveles, incluidos los grupos APT.La explotación de vulnerabilidades en VMware puede autorizar el acceso no autorizado a máquinas virtuales y datos críticos alojados en la plataforma.Debido a que VMware virtualiza múltiples sistemas en un solo servidor físico, un ataque exitoso podría comprometer múltiples máquinas virtuales a la vez.Por lo general, los atacantes eligen dirigirse a los entornos VMware para obtener un punto de apoyo en una red más grande, aprovechando la confianza y la accesibilidad de la infraestructura virtualizada.La vulnerabilidad de VMware tomó dos lugares en la lista de vulnerabilidades de CISA este año.

Primero, CVE-2022-22954 (CVSS Score 9.8) es una vulnerabilidad de inyección de plantilla del lado del servidor que puede ser activado por un actor malicioso con acceso a la red para implementar RCE en el espacio de trabajo de VMware One Access & Identity Manager.Después de que el POC para la vulnerabilidad se lanzó la primavera pasada, los investigadores de seguridad descubrieron que se estaba utilizando en un ataque activo para infectar servidores con máquinas mineras.

En segundo lugar, CVE-2022-22960 es una vulnerabilidad de escalada de privilegios.Según el aviso de CISA sobre esta vulnerabilidad, permite a un actor malicioso con acceso local a privilegios intensivos a root debido a permisos incorrectos en el script de soporte.Si está vinculado con CVE-2022-22954, un atacante podría ejecutar comandos de shell arbitrarios como usuario de VMware, luego borre los registros, intensifica los privilegios y se mueva lateralmente a otro sistema con acceso raíz.

12. F5 Reds Big-IP (CVE-2022-1388)

En septiembre pasado, F5 lanzó un parche para una vulnerabilidad crítica de RCE relacionada con el conjunto de productos Big-IP, y unos días después, los investigadores de seguridad pudieron crear una exploit para la vulnerabilidad.

CVE-2022-1388 (puntaje CVSS 9.8) se clasifica como una vulnerabilidad de autenticación faltante que involucra un bypass de autenticación Icontrol REST, lo que podría llevar a un atacante a obtener acceso y tomar el control de un sistema de Big-IP comprometido.Un atacante podría realizar muchas acciones maliciosas, como cargar un caparazón web para futuros ataques, implementar mineros de criptomonedas y fugas de datos confidenciales.

Los defectos de ejecución de código remoto son fáciles de explotar, lo que los convierte en un objetivo para los actores de amenaza oportunistas.Cada vez que se descubren vulnerabilidades en los servicios orientados a Internet, los actores de amenaza seguramente se apresuran a explotarlos.Las vulnerabilidades como CVE-2022-1388 proporcionan acceso inicial inmediato a la red objetivo y a menudo permiten a los atacantes realizar ataques a través del movimiento lateral y la escalada de privilegios.

Conclusión

Los equipos de seguridad empresarial deben reconocer que aún existen vulnerabilidades más antiguas y continuar representando una amenaza significativa.Si bien las últimas CVE a menudo son más visibles, la lista anual de vulnerabilidades de CISA es un recordatorio claro de que las vulnerabilidades conocidas aún pueden causar estragos en los sistemas vulnerables.

Además de la lista integral, CISA proporciona orientación para que los proveedores y las organizaciones de tecnología identifiquen y mitigen los riesgos potenciales.Las recomendaciones incluyen adoptar prácticas seguras por diseño y priorizar el parche de vulnerabilidades explotadas conocidas para minimizar el riesgo de compromiso.También se alienta a los proveedores a establecer un proceso de divulgación de vulnerabilidad coordinado para permitir el análisis de causa raíz de las vulnerabilidades descubiertas.