¿Por qué los funcionarios y agencias del gobierno siguen siendo atacados cibernéticos?

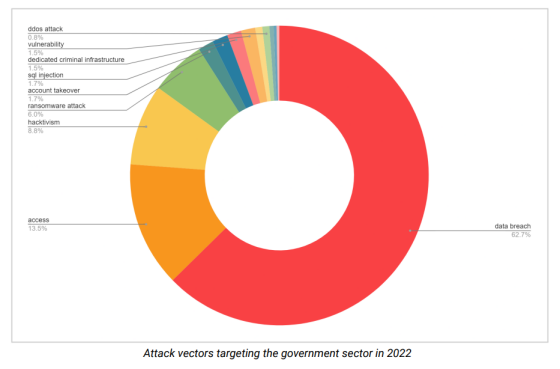

Según el informe de Cloudsek, la violación de datos, el acceso y el hacktivismo (ampliamente definido como piratería para fines políticos o de asociación) son las tres principales motivaciones para los ataques contra los departamentos gubernamentales, representando el 62.7%, 13.5%y 8.8%, respectivamente.

Las agencias y organizaciones gubernamentales recopilan y almacenan grandes cantidades de datos, incluida información confidencial y confidencial y grandes cantidades de información personal de ciudadanos, que son grandes y reales, y los piratas informáticos roban los datos y lo publican en la red oscura para venderlo a altos preciospara grandes ganancias.Según un informe de IBM, el costo total promedio de una violación en el sector público, como el gobierno, aumentó de $ 1.93 millones a $ 2.07 millones, un aumento de 7.25 por ciento.

Además, si la seguridad nacional y los datos o sistemas militares están involucrados, tenga cuidado con el riesgo de ser utilizados por organizaciones terroristas o fuerzas hostiles para el espionaje.

Las situaciones geopolíticas tensas también dan lugar con frecuencia a los ataques cibernéticos hacktivistas.Desde el estallido del conflicto de Rusia-Ukraine el 24 de febrero de 2022, los ataques cibernéticos entre los dos países se han vuelto más frecuentes.El grupo APT de respaldo ruso Primitivo Bear ha estado apuntando a organizaciones ucranianas desde 2013, dirigida al gobierno ucraniano, militar y aplicación de la ley, y ha organizado numerosas operaciones cibernéticas antes y después del conflicto.

Las situaciones geopolíticas entre India y Pakistán, Irán e Israel también han sido crónicamente en tiempo, con ataques cibernéticos que ocurren entre los dos países de manera continua.En junio de 2022, el periódico Dawn de Pakistán alegó que un grupo de piratería con sede en la India dirigió a políticos paquistaníes, oficiales militares y diplomáticos, aprovechando sus dispositivos para facilitar el trabajo de inteligencia.

Según un informe de la firma de ciberseguridad Sophos, los gobiernos locales a menudo están atacados porque sus defensas débiles limitaron los presupuestos de TI y el personal de TI, el envejecimiento de los sistemas informáticos y el código obsoleto facilitan que los piratas informáticos violen sus defensas.En comparación con las organizaciones privadas, los departamentos de TI del gobierno a menudo están abrumados, lo que hace que sea más fácil para los hackers entrar e instalar ransomware.Y aunque los departamentos gubernamentales más grandes tienen defensas de ciberseguridad más estrictas, su atracción por los piratas informáticos radica en su lucrativo financiamiento de departamento y público.

¿Qué pueden hacer las agencias gubernamentales para defenderse de los ataques cibernéticos?

Las agencias y organizaciones gubernamentales necesitan mejorar las capacidades de ciberseguridad, desarrollar una fuerte detección, respuesta, reconocimiento y capacidades de recuperación, tienen un conocimiento claro y comprensión del flujo completo de datos e infraestructura de TI, y enciende los controles de acceso para garantizar que los datos e infraestructura crítica seanprotegido de los actores de amenaza.

El crecimiento exponencial en el número de ataques cibernéticos significa que los gobiernos deben no solo defenderse contra los ataques cibernéticos, sino que cambiar a un modelo de confianza cero, donde verifican proactivamente la autenticidad de la actividad del usuario al suponer de antemano que la identidad del usuario o la red puedeSer robado.Los gobiernos deben monitorear constantemente la web oscura y los actores de amenaza conocidos para sus últimos TTP y tomar medidas para evitar ataques, así como monitorear proactivamente la infraestructura, las vulnerabilidades de la red y el comportamiento sospechoso.Además de las pruebas de penetración tradicionales, el gobierno también debe centrarse en los programas de recompensas de vulnerabilidad y los programas de divulgación de vulnerabilidades.