ما تحتاج إلى معرفته حول الويب المظلم: نظرة عامة على الوصول والمخاطر والمحتوى

إن الويب المظلم هو جزء خفي من الإنترنت لا يتم فهرسته بواسطة محركات البحث التقليدية ويتطلب الوصول إلى برنامج خاص.تشتهر بإخفاء الهوية ، ولديه استخدامات مشروعة وشائكة ، مما يوفر تجربة تصفح فريدة من نوعها محمية من المراقبة النموذجية للإنترنت.تستكشف هذه المقالة الفروق بين شبكة الويب العميقة و Dark Web ، وتشرح كيف يعمل الويب المظلم ، ويسلط الضوء على أنواع التهديدات والمحتوى الذي قد يواجهه المرء في هذا المجال الرقمي الغامض.

ما هي الشبكة المظلمة؟

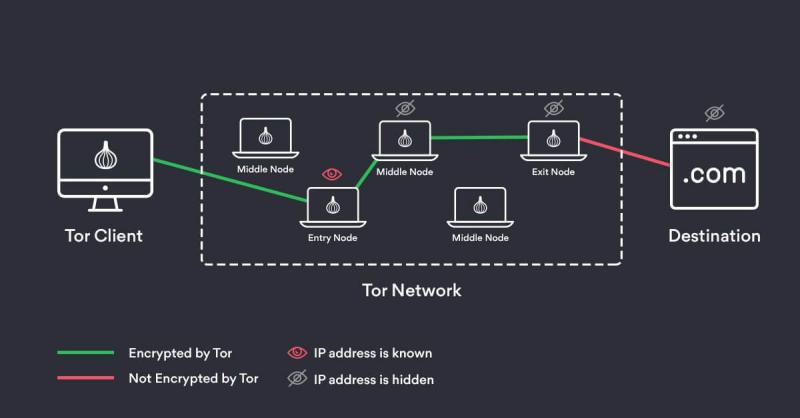

الويب المظلم هو جزء من الإنترنت مخفي عمدا ويتطلب برنامج خاص للوصول.على عكس الويب السطحي ، الذي يمكن البحث فيه بسهولة عبر محركات البحث القياسية مثل Google ، تستخدم الويب المظلمة تقنية "توجيه البصل" لضمان عدم الكشف عن هويتها وحماية المستخدمين من المراقبة والتتبع.توجه هذه التكنولوجيا معلومات المستخدم من خلال نقاط الترحيل المشفرة المتعددة ، مما يجعل من المستحيل تقريبًا تتبع أنشطتهم.تم تطويرها في الأصل من قبل وزارة الدفاع بالولايات المتحدة من أجل التواصل الآمن ، يتم استخدام الويب المظلم الآن للأغراض القانونية وغير القانوني.

الويب العميق مقابل الويب المظلم: ما الفرق؟

غالبًا ما يتم الخلط بين المصطلحات "Web Web" و "Dark Web" ، لكنها تشير إلى أجزاء مختلفة من الإنترنت.

شبكة عميقة

يشمل الويب العميق جميع المحتوى عبر الإنترنت الذي لا يتم فهرسته بواسطة محركات البحث التقليدية.يتضمن ذلك أي شيء وراء جدار PayWall ، والذي يتطلب بيانات اعتماد تسجيل الدخول ، أو تم حظره عمداً من فهرسة محرك البحث.أمثلة على محتوى الويب العميق هي:

السجلات الطبية

المحتوى القائم على الرسوم

· مواقع العضوية

· صفحات ويب الشركات السرية

قواعد البيانات

تطبيقات وسائل التواصل الاجتماعي

· الخدمات المصرفية عبر الإنترنت

· بريد إلكتروني

· إنترانت

· المنتديات

· محتوى Paywall المحمي

في الحياة اليومية ، عندما تصل إلى بريدك الإلكتروني ، تحقق من الخدمات المصرفية عبر الإنترنت ، أو استخدام وسائل التواصل الاجتماعي ، فأنت تتفاعل مع الويب العميق.إنه يمثل حوالي 96-99 ٪ من إجمالي محتوى الإنترنت ، متجاوزة بشكل كبير مقدار المحتوى الذي يمكن الوصول إليه من خلال متصفحات الويب القياسية ، والمعروفة باسم "الويب الواضح".

شبكة داكنة

The Dark Web هي مجموعة فرعية صغيرة من الشبكة العميقة التي تتطلب برنامجًا محددًا ، مثل متصفح TOR ، للوصول.إنه مخفي عمدا ويوفر درجة عالية من عدم الكشف عن هويته.على الرغم من أن لديها سمعة لكونها مركزًا للأنشطة غير القانونية ، إلا أن كل المحتوى على شبكة الإنترنت المظلمة غير مشروعة.حجم الويب المظلم ليس معروفًا تمامًا ، لكن الناس يقدرون أنه يشكل حوالي 5 ٪ من الإنترنت بأكمله.

كيف تعمل الويب المظلمة؟

تم تطويرها في الأصل من قبل وزارة الدفاع بالولايات المتحدة للاتصالات المجهولة ، وقد تطورت شبكة Dark إلى مركز عالمي للمستخدمين الذين يبحثون عن الخصوصية.إنه يخدم أغراضًا قانونية وغير قانونية ، حيث يستخدم تقنية "توجيه البصل" لحماية المستخدمين من المراقبة والتتبع.هذه التكنولوجيا ، التي تستخدمها متصفح TOR (جهاز توجيه البصل) ، توجه بيانات المستخدم من خلال مسار عشوائي معقد من الخوادم المشفرة.في كل مرة تمر البيانات عبر نقطة ترحيل ، تتم إزالة طبقة من التشفير ، مما يجعل من المستحيل تقريبًا تتبع المصدر الأصلي.

عند الاتصال بالإنترنت ، يتم تعيين عنوان IP فريد من نوعه ، والذي يمكن استخدامه لتتبع أنشطتك عبر الإنترنت.على شبكة الإنترنت المظلمة ، تخفي الأساليب المتطورة عناوين IP الحقيقية للمستخدمين ، إضافة طبقة أخرى من عدم الكشف عن هويتها.تضمن شبكة Tor من العقد أن ترتد كل رسالة من العقدة إلى العقدة ، مما يرفع طبقات من التشفير في كل خطوة ، حتى تصل إلى وجهتها في شكل فك تشفير بالكامل.تجعل عملية التشفير متعددة الطبقات هذه تتبع نشاط المستخدم صعبًا للغاية ، إن لم يكن مستحيلًا.

ماذا يمكنك أن تجد على الويب المظلم؟

يستضيف الويب المظلم العديد من الأسواق والمنتديات غير القانونية حيث يقوم مجرمو الإنترنت بأنشطتهم.هذه النقاط الساخنة منتشرة مع العديد من المنتجات والخدمات غير المشروعة ، بما في ذلك:

البيانات الشخصية

الأسماء الكاملة وعناوين المنزل وأرقام الهواتف وتواريخ الولادة وأرقام الضمان الاجتماعي (SSNs) وعناوين البريد الإلكتروني المخترقة.

البيانات المالية

تفاصيل بطاقة الائتمان المسروقة ، وأسماء المستخدمين المصرفية عبر الإنترنت وكلمات المرور ، وبيانات اعتماد حساب Cryptocurrency ، وسجلات الخدمات المصرفية والتأمين.

بيانات تسجيل الدخول إلى الحساب عبر الإنترنت

مجموعات كلمات اسم المستخدم لوسائل التواصل الاجتماعي ، وخدمات مشاركة الركوب ، وخدمات بث الفيديو ، والخدمات المهنية ، وحتى الاختبارات الجينية ومنتجات مكافحة الفيروسات.

البيانات الطبية

التاريخ الطبي ، الوصفات الطبية ، البيانات البيومترية ، نتائج الاختبار ، معلومات الفواتير ، ومعلومات الصحة الشخصية الأخرى (PHI).

بيانات الشركات السرية

المعلومات المصنفة مثل الملكية الفكرية وبراءات الاختراع والذكاء التنافسي وغيرها من التفاصيل التشغيلية الحساسة.

بيانات مزورة

جوازات السفر المزيفة ، ورخصة السائق المسروقة ومعرفاتها ، والمسودات المصرفية ، والأموال المزيفة.

بالإضافة إلى ذلك ، تقدم Dark Web خدمات مثل توظيف المتسللين لمهاجمة أجهزة الكمبيوتر ، والبرامج لاقتحام أجهزة الكمبيوتر الأخرى ، والوصول إلى الحسابات المخترقة مثل Netflix وخدمات الاشتراك الأخرى.

أنواع التهديدات على الويب المظلم

إن الويب المظلم ، الذي تم إنشاؤه في البداية للاتصال المجهول من قبل وزارة الدفاع الأمريكية ، هو الآن نقطة ساخنة لمجموعة متنوعة من التهديدات.على الرغم من أنه يوفر الخصوصية ، إلا أنه يمكن أن يكون أيضًا مكانًا خطيرًا للتنقل.فيما يلي بعض التهديدات الشائعة التي قد تواجهها:

برنامج ضار

البرامج الضارة متفشية على الشبكة المظلمة.لا يوفر فقط أدوات للهجمات الإلكترونية ولكن أيضًا يصيب المستخدمين المطمئنين.تشمل الأنواع الشائعة:

· Keyloggers

· برامج بروتنيت الخبيثة

· رانسومواري

البرامج الضارة الخالص

إن استخدام الويب المظلم يعرضك لهذه التهديدات ، مما يجعل جهازك وشبكتك عرضة للهجمات على الرغم من عدم الكشف عن هويته التي تقدمها أدوات مثل TOR.

مراقبة الحكومة

تُراقب السلطات شبكة الويب المظلمة ، واستهداف الأنشطة غير القانونية.تم الاستيلاء على مواقع مثل Silk Road ، وتعرض هويات المستخدم من خلال برامج المراقبة المتقدمة.إن زيارة مواقع معينة يمكن أن تضعك تحت التدقيق ، خاصة في البلدان التي لديها لوائح إنترنت صارمة ، مثل الصين ، حيث يمكن أن يؤدي الوصول إلى المحتوى المحظور إلى عواقب وخيمة.

عمليات الاحتيال والاحتيال

تمتلئ الويب المظلم بالخدمات الاحتيالية.غالبًا ما تتحول العروض المزعومة مثل خدمات Hitmen أو الاتجار غير القانوني بأنها عمليات احتيال مصممة لاستغلال المستخدمين ماليًا.يستخدم مجرمو الإنترنت أيضًا بيانات شخصية مسروقة لمختلف الأنشطة الاحتيالية ، بما في ذلك:

· الاحتيال المالي وسرقة الهوية

· ابتزاز الشركات والأفراد من خلال التهديد بتسرب المعلومات السرية المسروقة

· إجراء معاملات غير مصرح بها مع المعلومات المالية المسروقة

· استخدام بيانات الاعتماد المسروقة للوصول إلى المزيد من الحسابات وبيع البيانات

الأجهزة المصابة وبرامج الفدية

تصيب مجرمي الإنترنت أجهزة مع برامج ضارة لحصاد بيانات إضافية أو ابتزاز الضحايا مقابل المال.Ransomware ، على وجه الخصوص ، يغلق المستخدمين من أنظمتهم حتى يتم دفع فدية.

اضطراب التشغيل

يمكن للمجرمين تعطيل العمليات التنظيمية ، وإلحاق الضرر بسمعتهم والتسبب في ضرر مالي طويل الأجل.ويشمل ذلك تنازلات البريد الإلكتروني التجارية وسرقة الملكية الفكرية للبيع للمنافسين.

كيف يمكن الوصول إلى الويب المظلم؟

يتطلب الوصول إلى شبكة الويب المظلمة خطوات واحتياطات محددة بسبب طبيعتها اللامركزية والمخاطر التي تنطوي عليها.إليك دليل موحد حول كيفية التنقل بأمان هذا الجزء المخفي من الإنترنت:

1. إعداد شبكة خاصة افتراضية (VPN):

يعد استخدام VPN أمرًا بالغ الأهمية للحفاظ على عدم الكشف عن هويتك وتأمين اتصالك.يقوم VPN بتشفير حركة المرور الخاصة بك على الإنترنت ويغني عنوان IP الخاص بك ، مما يجعل من الصعب على السلطات أو الجهات الفاعلة الضارة تتبع أنشطتك عبر الإنترنت.هذا مهم بشكل خاص عند الوصول إلى الويب المظلم ، حيث تكون الخصوصية ذات أهمية قصوى.

2. قم بتنزيل واستخدام متصفح Tor:

يعد متصفح TOR ضروريًا للوصول إلى مواقع الويب المظلمة ، والتي تحتوي على امتداد.يقوم Tor (جهاز توجيه البصل) بإخفاء تصفحك عن طريق توجيه حركة المرور الخاصة بك من خلال عقد مشفرة متعددة ، مما يجعل من المستحيل تقريبًا تتبعه.قبل إطلاق TOR ، تأكد من نشطة VPN لطبقة إضافية من الأمان.

3. الاستفادة من جهاز افتراضي (VM):

لزيادة حماية نظامك الرئيسي من البرامج الضارة المحتملة ، استخدم برامج الجهاز الظاهري مثل Oracle VM VirtualBox أو Red Hat Virtualization أو Microsoft Hyper-V.يخلق VM بيئة معزولة تقلل من خطر إصابة البرامج الضارة بجهازك الفعلي.للحصول على أمان إضافي ، فكر في استخدام أنظمة التشغيل المتاح التي لا تعتمد على أجهزة التخزين المادية.

4. العثور على موارد الويب المظلمة:

لا يتم فهرسة الويب المظلم بواسطة محركات البحث التقليدية ، لذلك ستحتاج إلى روابط أو أدلة محددة للتنقل.ابدأ بموارد مثل Wiki أو Grams المخفية ، والتي توفر أدلة لمواقع .onion.كن حذرًا وتأكد من زيارتك لمواقع مشروعة لتجنب عمليات الاحتيال والأنشطة غير القانونية.

احتياطات مهمة:

تجنب استخدام المعلومات الشخصية:لا تستخدم أبدًا بطاقات الائتمان أو الخصم الخاصة بك للمشتريات على الويب المظلم.التزم بطرق الدفع المجهولة.

· تحقق من شرعية الموقع:فقط زيارة المواقع التي تبدو جديرة بالثقة وقانونية.تشتهر الويب المظلم بالأنشطة غير المشروعة ، لذا تابع بحذر.

· كن على دراية بمراقبة الحكومة:يقوم تطبيق القانون بنشاط بمراقبة الويب المظلمة للأنشطة غير القانونية.مجرد زيارة مواقع معينة يمكن أن تجذب الانتباه غير المرغوب فيها.

باتباع هذه الخطوات والحفاظ على نهج اليقظة ، يمكنك استكشاف شبكة الظلام بأمان أكثر.ومع ذلك ، تذكر دائمًا المخاطر المتأصلة وأهمية البقاء ضمن الحدود القانونية.

خاتمة

يتطلب التنقل في الشبكة المظلمة الحذر والوعي بسبب المخاطر الكامنة والتهديدات المحتملة.على الرغم من أنه يوفر عدم الكشف عن هويته والوصول إلى محتوى فريد من نوعه ، يجب على المستخدمين اتخاذ الاحتياطات اللازمة ، مثل استخدام متصفح VPN و TOR والأجهزة الافتراضية ، لحماية خصوصيتهم وأمنهم.سواء كنت تستكشف لأسباب مشروعة أو فضوليًا ، فإن فهم المشهد المظلم على الويب وممارسة اليقظة يمكن أن يساعدك على تجنب مخاطره العديدة.