منصات ذكاء التهديد مفتوح المصدر

ما هو ذكاء التهديد مفتوح المصدر (Osint)؟

يتضمن ذكاء التهديد المفتوح المصدر (OSINT) جمع البيانات المتاحة للجمهور وتحليلها لتحديد التهديدات الأمنية والتخفيف منها.يستخدم معلومات من مصادر مثل المواقع الإلكترونية والمنتديات ووسائل التواصل الاجتماعي لتوفير نظرة ثاقبة للتهديدات الإلكترونية المحتملة.

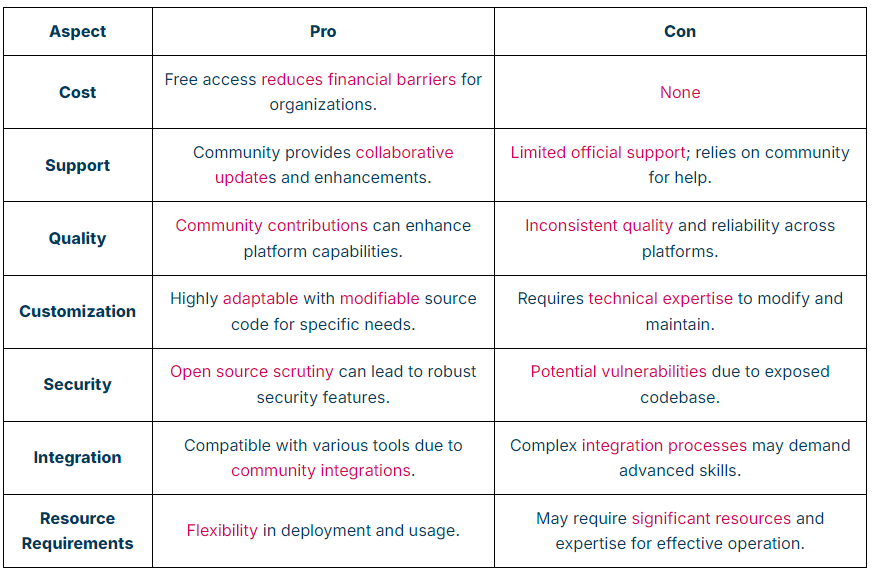

إيجابيات وسلبيات من منصات استخبارات التهديد المفتوحة المصدر

توفر منصات ذكاء التهديد مفتوح المصدر فوائد كبيرة مثل كفاءة التكلفة مع الوصول المجاني ، والتخصيص من خلال رمز المصدر القابل للتعديل ، ومجموعة متنوعة من التكامل بسبب التحسينات التي تعتمد على المجتمع.

ومع ذلك ، فإنها تأتي أيضًا مع تحديات ، بما في ذلك الدعم الرسمي المحدود الذي يعتمد بشكل كبير على منتديات المجتمع ، والجودة المتغيرة والموثوقية ، ونقاط الضعف الأمنية المحتملة من قاعدة كود مكشوفة ، ومتطلبات موارد كبيرة للتخصيص الفعال والتكامل والصيانة.تعتبر هذه المنصات مثالية للمؤسسات التي يمكنها الاستفادة من الموارد المجتمعية والخبرات ولكنها قد تشكل مخاطر لأولئك الذين يحتاجون إلى دعم وأمن عالي الجودة.

فيما يلي نظرة عامة شاملة على إيجابيات وسلبيات للاستفادة من منصة CTI مفتوحة المصدر.

9 مصادر استخبارات التهديد مفتوحة المصدر

بغض النظر عن نوع ذكاء التهديد الذي تحتاجه ، يمكنك العثور على مورد متاح للجمهور.

1. أخبار وأحداث الأمن السيبراني والبنية التحتية (CISA)

توفر صفحة CISA News and Events مجموعة كبيرة من معلومات استخبارات التهديد.كنقطة محورية لتبادل معلومات الأمن السيبراني التابع لحكومة الولايات المتحدة ، فإن صفحات الأخبار والأحداث تكمل خلاصة التهديد التهديد لمشاركة المؤشرات الآلية (AIS) من خلال توفير مستندات إضافية تتجاوز مؤشرات التهديد السيبراني القابلة للقراءة الآلي.

تقدم صفحة الأخبار والأحداث تنبيهات الأمن السيبرانية التالية وأنواع الاستشارات:

التنبيهات

تقارير التحليل

· استشارات الأمن السيبراني

· استشارات ICS

· الاستشارات الطبية ICS

2. الكناري الأحمر

توفر مدونة Red Canary مقالات عن مجموعات النشاط الجديدة ، ومتغيرات البرامج الضارة ، وحملات التهديد.تنشر الشركة عدة تقارير بما في ذلك:

· تقرير سنوي للكشف عن التهديد

· تقرير الاتجاهات السنوية والوجبات السريعة

· مقالات رؤى الاستخبارات الشهرية

علاوة على ذلك ، فإنه يوفر الغطس العميق التقني في تهديدات مختلفة ، بما في ذلك IOCs.

3. Sans Internet Storm Center

يوفر مركز Sans Internet Storm موارد مختلفة لأخصائيي الأمن.يديره المتطوعون ، يقدم مركز العواصف على الإنترنت:

· Infocon:تعقب مشفر بالألوان يعكس نشاطًا ضارًا واضطرابات اتصال محتملة

· البودكاست:محتوى صوتي يومي قصير حول مواضيع مختلفة مع روابط لموارد إضافية

اليوميات:الوظائف الفنية التي تناقش مختلف قضايا الأمن والتهديدات

· بيانات:قائمة بنشاط التهديد بما في ذلك أعداد التقارير والأهداف والمصادر ، خريطة العالم التي تعرض أنواع النشاط الحالية ، وأعلى 10 أطلسيات مصدر في أي وقت معين

· أدوات:روابط إلى موارد وأدوات إضافية للمساعدة

· لوحة القيادة:تصورات تظهر النشاط العليا

4. Microsoft

تم وضع Microsoft في وضع جيد لتوفير ذكاء التهديد المتقدم لأن الجهات الفاعلة للتهديد تستهدف تقنياتها الشعبية ولديها الموارد للانخراط في البحث.تحتوي مدونات Microsoft Threat Intelligence على أبحاث أمنية وذكاء التهديد من شبكة خبراء الأمن في المنظمة.

مجموعة الموضوعات تشمل:

· ديب ديس في الجهات الفاعلة التهديد ونشاطهم الحالي

· أنواع هجمات التصيد الجديدة

التهديدات القائمة في أنواع مختلفة من البيئات ، مثل هواتف DevOps أو Android

· تقارير الاتجاهات والرؤى

5. النبض

Pulsedive عبارة عن منصة مجانية لذكاء التهديد حيث يمكن للمستخدمين البحث عن IPS ومسحها وإثراء عناوين IP وعناوين URL و NOMES و IOCs الأخرى التي يحصلون عليها من خلاصات ذكاء التهديد الخاصة بهم.

يمكن للمستخدمين البحث حسب المؤشر بناءً على أي مجموعة من:

· قيمة

· يكتب

· مخاطرة

آخر مرة شوهدت الطابع الزمني

· تهديد

· يٌطعم

· يصف

· ملكية

يمكنهم أيضًا البحث عن التهديدات بناءً على أي مزيج من:

اسم التهديد

· الاسم المستعار

· فئة

· مخاطرة

آخر مرة شوهدت الطابع الزمني

· يٌطعم

سمة التهديد

6. Phishtank

تديرها مجموعة Cisco Talos Intelligence Group ، Phishtank هو مشروع تعاوني يجمع البيانات والمعلومات حول التصيد.يمكن للمستخدمين

· تقديم المشتبه بهم

· تتبع طلباتهم

· تحقق من عمليات إرسال المستخدمين الآخرين

يمكنهم أيضًا البحث في أرشيف phish بواسطة العلامة التجارية المستهدفة أو ASN لتحديد ما إذا كان هجوم التصيد المشتبه به

· صالح

· غير صالح (وليس فيش)

· مجهول

علاوة على ذلك ، يمكنهم تصفية النتائج بواسطة:

· متصل

· غير متصل

· مجهول

يوفر Phishtank أيضًا خيارات تغذية API و RSS لجعل مشاركة البيانات أسهل.

7. virustotal

تجمع Virustotal بيانات من أدوات مكافحة الفيروسات ومحركات المسح عبر الإنترنت بحيث يمكن للمستخدمين التحقق من البرامج الضارة التي قد تكون أداة مكافحة الفيروسات الخاصة بهم قد فاتتها.يقوم التحديثات الفريدة بتوقيع البرامج الضارة بشكل متكرر لتوفير أفضل البيانات الممكنة.

بالإضافة إلى ذلك ، يمكن للمستخدمين تحليل:

ملفات

المجالات

· IPS

· عناوين URL

يقوم Virustotal بإخطار المستخدمين عندما يحدد حل مكافحة الفيروسات أن الملف المقدم ضارًا ، ويعرض علامة الكشف.سوف تميز معظم ماسحات URL بين نوع الموقع أيضًا ، بما في ذلك البرامج الضارة والتصيد والتشتبه.

يقدم Virustotal الأدوات التالية:

· البرامج النصية API ومكتبات العملاء

قواعد يارا

تطبيقات سطح المكتب

· امتدادات المتصفح

تطبيقات الهاتف المحمول

8. Torbot

Torbot هي أداة تتم أتمتة الزحف وتحديد خدمات مختلفة على شبكة TOR ، مما يساعد الباحثين والمطورين على التغلب على تعقيد الشبكة وعدم الكشف عن هويتها.وفقًا لموقع OWASP ، يحتوي Torbot حاليًا على الميزات المكتملة التالية:

زاحف البصل

· احصل على رسائل البريد الإلكتروني من الموقع

· حفظ معلومات الزحف إلى ملف JSON

· زحف المجالات المخصصة

· تحقق مما إذا كان الرابط مباشرًا

· بنيت في التحديث

9. محرك البحث في Telegram Intelligencex

يمكّن محرك بحث Intelx Telegram المستخدمين من كتابة مصطلحات البحث أو سلسلة من العبارات ذات الصلة.عاد البحث معلومات من Telegram:

القنوات

المستخدمون

المجموعات

· روبوتات

أفضل 7 منصات استخبارات التهديد مفتوحة المصدر في عام 2024

تستخدم منصات ذكاء التهديد مفتوح المصدر بيانات ذكاء التهديد الذي تم الحصول عليه من مصادر مفتوحة متوفرة للجمهور.تعد منتديات الأمن وقوائم إعلانات الأمن الوطنية والدولية أمثلة.

فيما يلي أفضل 7 منصات ذكاء التهديدات التي يمكنك اختيارها لتعزيز الأمن السيبراني لشركتك:

منصات ذكاء تهديد مفتوح المصدر مجاني

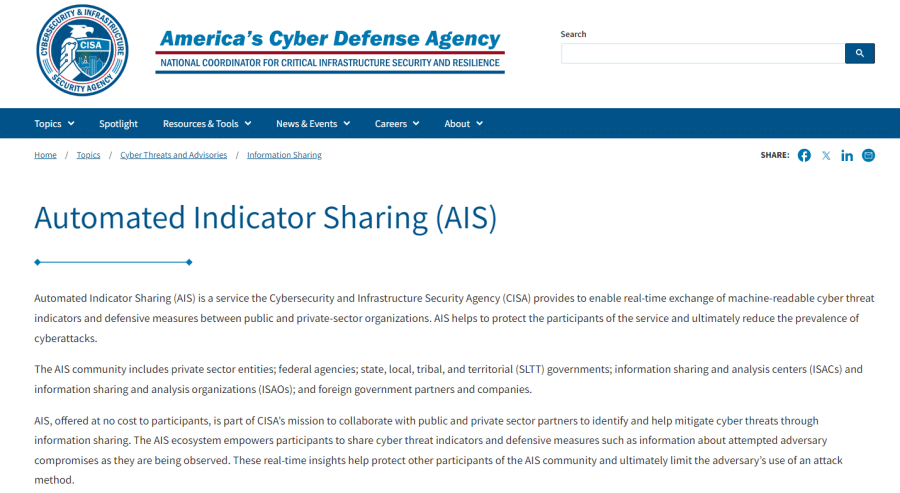

AIS

ترتبط AIS (مشاركة المؤشر الآلي) مع وزارة الأمن الداخلي (DHS).تسهل خدمة AIS الحكومة الفيدرالية والقطاع الخاص لتبادل مؤشرات التهديد السيبراني بسرعة.

توظف AIS معايير مفتوحة:

- تعبير معلومات التهديد المنظم (STIXTM) لمؤشرات التهديد السيبراني ومعلومات التدابير الدفاعية ، و

-التبادل الآلي الموثوق به لمعلومات المؤشر (TaxiTM) للاتصالات من الآلة إلى الآلة.

تسمح هذه المعايير بمشاركة تفاصيل نشاط التهديد (التقنيات والأساليب والعمليات ونقاط الضعف وخطط العمل) عبر بروتوكول الاتصالات.

نابض

تقوم قاعدة بيانات ذكاء تهديدات المجتمع المجانية بتجميع الخلاصات المفتوحة المصدر (فحص أعداد هائلة من IPs ، والمجالات ، و ARL التي تم جمعها من الخلاصات وتقديمات المستخدمين في جميع أنحاء العالم) ، يثري IOCs ويديرها باستخدام خوارزمية تسجيل المخاطر تعزز جودة البيانات.

يمكن للمستخدمين استخدام نبضات لتقديم IOCs وإيجادها وربطها وتحديثها ، بالإضافة إلى عوامل الخطر القائمة لسبب اعتبار IOCs تهديدات.

typedB CTI

TypedB Data - CTI هي منصة استخبارات التهديد مفتوحة المصدر ممتازة تمكن الشركات من تخزين وإدارة معرفتها في مجال التهديد السيبراني (CTI).

يساعد المحترفين على جمع معلومات CTI المجزأة في قاعدة بيانات واحدة واكتشاف رؤى تهديدات إلكترونية إضافية.Miter ATT & CK هي مجموعة بيانات مثال في مستودعها.

نظرًا لأن التفرد لقيم السمات هو ضمان قاعدة بيانات ، فإن TypedB يتيح الروابط بين قيم التجزئة أو عناوين IP أو أي قيمة بيانات مشتركة أخرى لتشكيلها تلقائيًا.

يتم تخزين أي القيم الفريدة لنوع البيانات مرة واحدة فقط عند إضافة السمات ، ويتم ربط جميع التطبيقات المستقبلية لتلك القيم من خلال الجمعيات.

اليتي

Yeti هو مستودع لذكاء التهديد السيبراني المفتوح والموزعة والآلة والمحلل ، الذي أنشأه المستجيبين للحوادث.يجمع النظام الأساسي ذكاء التهديد ، و TTPs ، ومؤشرات التسوية ، والملاحظة في مستودع واحد مركزي مع إثراء الملاحظات تلقائيًا (مثل حل المجالات ، IPS Geolocate).

بما فيه الكفاية ، يحتوي على واجهة مستخدم للبشر وواجهة واجهة برمجة تطبيقات الويب لنقاط النهاية ، مما يتيح تكاملًا بسيطًا مع الأدوات الأخرى التي قد تستخدمها الشركات.

منصات استخبارات تهديد مفتوحة المصدر مدفوعة المصدر

التهديد Anomali

يستخدم Anomali ThreatStream 140 خلاصة مفتوحة المصدر.يمكن للمستخدمين أيضًا شراء المزيد من خلاصات الذكاء من متجر التطبيقات Anomali.تعطي هذه المعلومات الإضافية سياقًا للتهديدات ، والتي تقلل من إيجابيات كاذبة.

يجمع التهديدات الشاذة العديد من مؤشرات التهديد للعثور على هجمات جديدة.يستخدم خوارزمية تعلم الآلة لتسجيل IOCs ، مما يساعد فرق الأمان على زيادة مهام التخفيف إلى الحد الأقصى.

LookingGlass Cyber Solutions

يجمع LookGlass بيانات منظمة وغير منظمة من أكثر من 87 موجزًا.كما يشتري خلاصات تجارية إضافية.

من خلال توفير البيانات ذات الصلة ، يساعد LookGlass المنظمات والحكومات متعددة الجنسيات حماية تهديدات موحدة ضد الهجمات الإلكترونية المعقدة.

بالإضافة إلى ذلك ، يضيف فريق عالمي من محللي الأمن قيمة إلى موجزات البيانات على منصة ذكاء التهديد الزجاجي المظهر.

AT&T الأمن السيبراني

توفر شركة AlienVault Labs وتبادلها الواسع للتهديدات المفتوحة (OTX) ، وهي أكبر تبادل تعاونية من التهديدات التعاونية في العالم ، ذكاء التهديد الإلكتروني لإدارة الأمن الموحدة للأمن السيبراني (USM).

يقوم USM بتحديث كل 30 دقيقة ويوفر اكتشاف التهديدات المركزية ، والاستجابة للحوادث ، وإدارة الامتثال لبيئات السحابة والحيوانية.

تقييم فعالية موارد ذكاء التهديد مفتوح المصدر

في حين أن هناك العديد من أدوات ذكاء التهديد المفتوحة المصدر والأعلاف المتاحة ، لا يتم إنشاء جميع الموارد على قدم المساواة.لتحقيق أقصى استفادة من هذه الموارد والتأكد من أن مؤسستك تتلقى الذكاء الأكثر قيمة وذات صلة ، من الضروري تقييم فعاليتها.في هذا القسم ، سنناقش عدة عوامل يجب مراعاتها عند تقييم جودة وفائدة موارد ذكاء التهديد المفتوح المصدر.

توقيت:تتطلب الطبيعة المتطورة بسرعة للتهديدات الإلكترونية تحديثات في الوقت الفعلي أو القريب من الوقت الواقعي على نقاط الضعف الجديدة والبرامج الضارة والجهات الفاعلة للتهديدات.عند تقييم مورد ما ، فكر في تواتر التحديثات والتأكد من أن المعلومات المقدمة الحالية وذات صلة.

الأهمية:ترتبط قيمة استخبارات التهديد مباشرة بأهميتك لمؤسستك وصناعتك.ركز على الموارد التي توفر نظرة ثاقبة للتهديدات ونقاط الضعف الخاصة بقطاعك ، وكذلك تلك التي توفر ذكاءً قابل للتنفيذ ، مثل مؤشرات التسوية (IOCs).

دقة:ذكاء التهديد الدقيق ضروري لاتخاذ القرارات الفعالة والاستجابة.تقييم جودة وموثوقية البيانات المقدمة من مورد ، مع الأخذ في الاعتبار عوامل مثل مصدر المعلومات والعملية المستخدمة للتحقق من صحة البيانات.

اكتمال:يجب أن تغطي ذكاء التهديد الشامل جوانب مختلفة من التهديدات السيبرانية ، من نقاط الضعف والمآثر إلى الحملات الخبيثة والتصيد.عند تقييم الموارد ، تأكد من أنها توفر رؤية شاملة لمشهد التهديد ، ومعالجة أبعاد متعددة للمخاطر السيبرانية.

سهولة التكامل:تعد القدرة على دمج ذكاء التهديد بسلاسة في البنية التحتية للأمن الحالية أمرًا بالغ الأهمية لزيادة قيمتها.ابحث عن الموارد التي توفر تنسيقات موحدة ، مثل STIX أو TaxiA ، والتي تسهل التكامل السلس مع أدوات ومنصات الأمان.

مشاركة المجتمع:يمكن للموارد التي تعزز التعاون وتبادل المعلومات بين أخصائيي الأمن تقديم رؤى ووجهات نظر قيمة.إن الانخراط مع المجتمعات النشطة والمعرفة يمكن أن يعزز جودة استخبارات التهديد التي تتلقاها.

من خلال النظر في هذه العوامل عند تقييم موارد ذكاء التهديد مفتوح المصدر ، يمكن للمؤسسات تحديد الأدوات والأدوات الأكثر قيمة وفعالية لاحتياجاتها.وهذا يمكّنهم من اتخاذ قرارات أكثر استنارة وتطوير استراتيجيات قوية للتخفيف من التهديدات الإلكترونية الناشئة وحماية أصولهم الرقمية.

خاتمة

لن تتوقف الجهات الفاعلة للتهديدات أبدًا عن إنشاء طرق لتنفيذ هجماتهم ، لذلك يجب أن تستمر تكنولوجيا الأمن السيبراني أيضًا.

يمكن للشركات الاستفادة من العمق الكامل للمعرفة بمجتمع الأمن السيبراني العالمي باستخدام منصات ذكاء التهديد السيبراني ، وخاصة تلك المفتوحة المصدر.

تحصل خلاصات بيانات هذه الأدوات على تحديثات في الوقت الفعلي من المهنيين والمؤسسات الدولية ، مما يجعلك متصلًا مع كل تباين محتمل للهجوم.