التنقل في تجريد البيانات: التقنيات والتطبيقات والتدابير الأمنية

في العصر الرقمي اليوم ، تعد القدرة على استخراج البيانات من الويب واستخدامها من الويب أحد الأصول القوية للشركات والباحثين على حد سواء.يكمن تجريف البيانات ، والمعروف أيضًا باسم تجريف الويب ، في قلب هذه الإمكانية ، مما يتيح استخراج المعلومات القيمة من مواقع الويب لعدة أغراض.من تحسين أبحاث السوق إلى تحسين الكفاءة التشغيلية ، تكون تطبيقات تجريف البيانات متنوعة وبعيدة المدى.

فهم تجريف البيانات

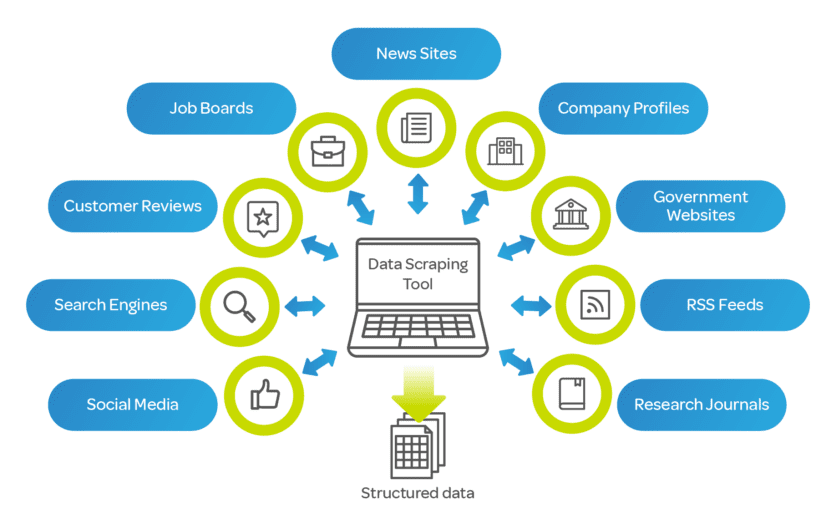

يعد تجريف البيانات ، المعروف أيضًا باسم Draging Web ، تقنية حيث يقوم برنامج الكمبيوتر باستخلاص البيانات من إخراج برنامج آخر ، وغالبًا ما يكون من مواقع الويب.تتضمن هذه العملية استيراد البيانات من مواقع الويب إلى ملفات أو جداول بيانات للاستخدام الشخصي أو التجاري.يتم استخدام تجريف البيانات على نطاق واسع لكفاءتها في جمع المعلومات من الويب ونقلها إلى منصة أخرى.

يحتوي كشط البيانات على العديد من التطبيقات العملية ، بما في ذلك:

ذكاء الأعمال:جمع البيانات لإبلاغ محتوى الويب والقرارات الاستراتيجية.

تحليل التسعير:جمع معلومات التسعير لمواقع الحجز أو المقارنة.

أبحاث السوق:العثور على مبيعات قيادة وإجراء البحوث من خلال مصادر البيانات العامة مثل منصات وسائل التواصل الاجتماعي والدلائل.

تكامل التجارة الإلكترونية:نقل بيانات المنتج من مواقع التجارة الإلكترونية إلى منصات التسوق عبر الإنترنت مثل Google Shopping.

في حين يمكن استخدام تجريف البيانات بشكل شرعي لتعزيز العمليات التجارية ، فإنه لديه أيضًا إمكانية إساءة الاستخدام.على سبيل المثال ، يمكن استخدام الكشط لحصاد عناوين البريد الإلكتروني للرسائل غير المرغوب فيها أو لنسخ المحتوى المحمي بحقوق الطبع والنشر للنشر غير المصرح به.بسبب هذه الإمكانات لإساءة الاستخدام ، فإن بعض البلدان لديها لوائح ضد حصاد البريد الإلكتروني الآلي لأغراض تجارية ، معتبرين أنها ممارسة غير أخلاقية.

3 أنواع رئيسية من تجريف البيانات

الإبلاغ عن التعدين:تسحب البرامج البيانات من مواقع الويب إلى تقارير تم إنشاؤها بواسطة المستخدم.إنه يشبه إلى حد ما طباعة صفحة ، لكن الطابعة هي تقرير المستخدم.

كشط الشاشة:تقوم الأداة بسحب المعلومات على الآلات القديمة إلى الإصدارات الحديثة.

تجريف الويب:أدوات سحب البيانات من مواقع الويب إلى تقارير يمكن للمستخدمين تخصيصها.

كيف يعمل تجريف البيانات؟

هل أنت مهتم باستخراج البيانات من مصدر موثوق؟إليك كيفية الغوص في استخدام أدوات متخصصة مصممة للمهمة.

تتبع كاشطات الويب ، في جوهرها ، عملية مباشرة ثلاث خطوات:

طلب:يبدأ الأمر "الحصول على" لجلب البيانات من صفحة ويب محددة.

تحليل:يحدد واستخراج حقول البيانات الدقيقة التي استهدفتها.

عرض:ينظم المعلومات المستخرجة في تقرير أو تنسيق قابل للتخصيص من اختيارك.

على الرغم من أن هذه الأدوات قد تبدو معقدة لتطويرها ، إلا أنها يمكن الوصول إليها بشكل مدهش للمستخدمين العاديين.فيما يلي ثلاثة أدوات تجسيد للبيانات سهلة الاستخدام مثالية للاستكشاف:

مكشطة البيانات:امتداد Chrome الذي يلتقط البيانات دون عناء من أي صفحة ويب تمت زيارتها ، مما يسمح لك بتحديد التنسيق دون أي ترميز مطلوب.

عامل منجم البيانات:تتوفر هذه الأداة كملحقات لـ Chrome و Microsoft Edge ، وهي تقوم بإلغاء البيانات مباشرةً في ملفات CSV ، وهي مثالية لسهولة التلاعب في Excel أو تطبيقات جدول البيانات الأخرى.

بيانات تجزئة البيانات:تم تصميم هذه الأداة لاستخراج بيانات محددة مثل أرقام الهواتف أو عناوين البريد الإلكتروني أو ملفات تعريف الوسائط الاجتماعية ، وهي تصدر البيانات بسهولة إلى Excel ويمكن ضبطها على تحديث الحقول تلقائيًا.

تمكن هذه الأدوات المستخدمين من جمع البيانات وتحليلها بشكل فعال ، سواء بالنسبة للمشاريع الشخصية أو رؤى الأعمال أو أغراض البحث.من خلال واجهاتها البديهية ووظائفها القوية ، لم تكن تجربة تجريد البيانات أكثر سهولة.

ديناميات تجريف البيانات

يتضمن تجريف البيانات ، أو تجريف الويب ، استخراج البيانات من مواقع الويب التي تستخدم البرامج النصية الآلية المعروفة باسم روبوتات المكشطة.تلعب هذه الممارسة دورًا محوريًا في مختلف القطاعات ، على الرغم من أنها تثير أيضًا تحديًا مستمرًا بين الكاشطات ومقاييس حماية المحتوى.

عادة ما تتكشف عملية تجريف الويب في عدة خطوات:

طلب HTTP:يبدأ روبوت مكشطة في الحصول على طلب على موقع ويب محدد لاسترداد محتواه.

تحليل HTML:عند تلقي استجابة الموقع ، يقوم المكشطة بتوصيف وثيقة HTML لتحديد أنماط البيانات المطلوبة واستخراجها.

تحويل البيانات:ثم يتم تحويل البيانات المستخرجة إلى تنسيق منظم مصمم على متطلبات بوت الكاشطة.

تخدم روبوتات المكشطة أغراض متنوعة ، بما في ذلك:

تجريف المحتوى:تكرار المحتوى القيمة من مواقع الويب لتقليد مزايا فريدة ، مثل مراجعات المنتجات أو قوائم الخدمات ، والتي يمكن إساءة استخدامها لأغراض تنافسية.

تجريف الأسعار:تجميع بيانات التسعير لاكتساب رؤى حول استراتيجيات المنافسين وتحديد المواقع في السوق.

اتصل بالتجريف:استخراج تفاصيل الاتصال مثل عناوين البريد الإلكتروني وأرقام الهواتف من مواقع الويب ، غالبًا للحصول على قوائم بريدية أو استخدامات ضارة في الهندسة الاجتماعية.

في حين أن تجريف البيانات يسهل أنشطة مشروعة مثل أبحاث السوق وذكاء الأعمال ، فإنه يمثل أيضًا تحديات كبيرة في الأمن السيبراني.قد تعرض مواقع الويب بيانات حساسة للكاشطات ، مما يؤدي إلى سوء استخدام أو استغلال محتمل من قبل الجهات الفاعلة الخبيثة.

على سبيل المثال ، يمكن الاستفادة من البيانات المكثفة في:

هجمات التصيد:تخصيص محاولات التصيد باستخدام المعلومات المكثفة لتخصيص رسائل البريد الإلكتروني الضارة ، واستهداف أفراد أو منظمات محددة.

تكسير كلمة المرور:استغلال البيانات المتاحة للجمهور لتخمين كلمات المرور أو إجابات الأمان ، مما يعزز فعالية محاولات تكسير بيانات الاعتماد.

تقنيات في تجريف البيانات

يتم استخدام العديد من التقنيات في تجريف البيانات لاسترداد ومعالجة محتوى الموقع بشكل فعال:

تحليل HTML:يستخرج النص والروابط والعناصر الأخرى من صفحات HTML باستخدام البرامج النصية التي تستهدف أنماط بيانات محددة.

تحليل دوم:يستخدم نموذج كائن المستند (DOM) للتنقل واستخراج البيانات المهيكلة من صفحات الويب ، مما يعزز كفاءة الكشط للمحتوى الذي تم إنشاؤه ديناميكيًا.

التجميع الرأسي:توظف منصات متخصصة لأتمتة استخراج البيانات لقطاعات صناعية محددة ، مما يقلل من التدخل اليدوي في عمليات حصاد البيانات.

xpath:يستخدم لغة مسار XML (XPath) للتنقل من خلال مستندات XML ، مما يسهل استخراج البيانات الدقيق بناءً على معايير محددة مسبقًا.

تكامل أوراق Google:يستخدم وظيفة importxml من Google Sheets لكشط البيانات واستيرادها مباشرة في جداول البيانات ، مما يوفر طريقة مباشرة لاستخراج بيانات الويب وتحليلها.

تمكن هذه التقنيات الشركات والباحثين من تسخير بيانات الويب لأغراض مختلفة ، من تحليل السوق إلى التحسين التشغيلي.ومع ذلك ، فإنهم يؤكدون أيضًا على أهمية الاعتبارات الأخلاقية وتدابير الأمن السيبراني في إدارة وحماية البيانات التي يتم الوصول إليها من خلال أنشطة الكشط.

حماية بياناتك: 4 استراتيجيات فعالة

في المشهد الرقمي اليوم ، يعد حماية معلوماتك القيمة أمرًا بالغ الأهمية مع الحفاظ على وجودك عبر الإنترنت.فيما يلي أربع استراتيجيات لحماية بياناتك الحساسة:

الحد من الطلبات:تنفيذ قواعد الحد من الأسعار للتحكم في عدد الطلبات من عناوين IP الفردية ضمن إطار زمني محدد.هذا يمنع الانتشار المفرط لخادمك ، مما يقلل من خطر محاولات تجريف البيانات.

تطبيق Captcha:تقديم تحديات Captcha للمستخدمين الذين يقدمون طلبات متعددة من الخادم نفسه.تتطلب مطالبات Captcha تفاعلًا بشريًا للتحقق من الهوية ، وإحباط أدوات التجريف الآلية بشكل فعال التي لا يمكنها حل هذه الألغاز.

استخدم الصور:تضمين البيانات الحساسة ، مثل معلومات الاتصال وتفاصيل التسعير ، داخل الصور بدلاً من النص العادي.تم تصميم أدوات تجريف الويب لتحليل النص ، وليس الصور ، مما يجعلها أكثر تحديا للبرامج النصية الآلية لاستخراج البيانات الخاصة بك وإساءة استخدامها.

النص المشوش:قم باستخدام تقنيات مثل التشويش النصية (على سبيل المثال ، باستخدام "[AT]" بدلاً من "@") لالتقاط أدوات تجريف البيانات.يمكن أن تؤدي التغييرات البسيطة في تنسيق النص إلى إعاقة جهود الكشط بشكل كبير وردع استخراج البيانات غير المصرح به.

على الرغم من أن الحماية الكاملة لجميع البيانات قد تكون صعبة ، إلا أن هذه التدابير الاستباقية تساعد على تعزيز صفحات الويب الحساسة مقابل الوصول وإساءة الاستخدام غير المصرح به.من خلال دمج هذه الاستراتيجيات في إطار حماية البيانات الخاص بك ، يمكنك تعزيز الأمان مع الحفاظ على ميزة التنافسية عبر الإنترنت.

خاتمة

مع استمرار البيانات في لعب دور محوري في صنع القرار والابتكار ، يصبح فهم الفروق الدقيقة في تجريف البيانات حاسمة بشكل متزايد.من خلال استخدام تقنيات فعالة ، والحفاظ على المعايير الأخلاقية ، وتنفيذ تدابير أمنية قوية ، يمكن للشركات أن تسخر قوة بيانات الويب بطريقة مسؤولة.سواء كنت تستفيد من أدوات التجريف للتحليل التنافسي أو الحماية من التهديدات المحتملة ، فإن التنقل في تعقيدات تجريف البيانات يضمن أن تظل في المقدمة في مشهد رقمي مترابط.