كيفية التنقل في عالم ذكاء التهديد السيبراني: رؤى واستراتيجيات أساسية

في المناظر الطبيعية المتطورة للأمن السيبراني ، فإن البقاء في صدارة التهديدات المحتملة أمر بالغ الأهمية للمؤسسات.هذا هو المكان الذي يلعب فيه ذكاء التهديد.ذكاء التهديد لا يتعلق فقط بجمع البيانات ؛يتعلق الأمر بفك تشفير نوايا وأهداف وأنماط الهجوم من فاعلات التهديد المحتملة.من خلال القيام بذلك ، يمكن للمنظمات اتخاذ قرارات مستنيرة واستباقية ، والتحول من الدفاع التفاعلي إلى جريمة استراتيجية في المعركة المستمرة ضد التهديدات الإلكترونية.

ما هي ذكاء التهديد؟

يمثل ذكاء التهديد تجميع البيانات ، وصقلها ، وفحص البيانات لاكتساب رؤى حول نوايا وأهداف وأنماط الهجوم من فاعلي التهديد المحتملة.يتيح هذا الذكاء قرارات أمنية أسرع وأكثر دراية وقائمة على البيانات ، مما يحول استجابة المنظمة من موقف رد الفعل إلى موقف استباقي في المعركة المستمرة ضد التهديدات الإلكترونية.

أهمية ذكاء التهديد السيبراني

كما هو محدد من قبل NIST ، فإن ذكاء التهديد السيبراني هو جانب محوري في مرونة الإنترنت للمنظمة ، ويشمل قدرتها على التمسك ، والتعافي ، والتعافي ، والتكيف مع مختلف التهديدات أو الاعتداءات على النظام.

يعد التهديد الذكاء محركًا حاسمًا لبرامج الأمن السيبراني ، حيث يوفر رؤى استراتيجية تمكن المنظمات من تحديد الهجمات الإلكترونية والاستجابة لها بدقة.بالإضافة إلى ذلك ، تساعد عملية الحصول على هذه الذكاء في إدارة المخاطر من خلال الكشف عن نقاط الضعف في أنظمة الأمن السيبراني.يتيح ذلك لفرق الأمن بتخصيص الموارد بشكل أكثر كفاءة لمعالجة أكثر التهديدات الإلكترونية إلحاحًا الخاصة بصناعتها ، وبالتالي حماية البيانات والأصول والملكية الفكرية.

مزايا ذكاء التهديد السيبراني

يمكن لبرنامج ذكاء التهديد السيبراني الفعال (CTI) المدعوم من قبل المحللين الماهرين تعزيز الأمن السيبراني والمرونة بشكل كبير بطرق عديدة:

· إنشاء دفاع إلكتروني استباقي:على عكس الأساليب التفاعلية التقليدية التي تركز على الاستجابة للتهديدات المعروفة ، تمكن CTI المنظمات من اكتساب نظرة ثاقبة على الجهات الفاعلة التهديد المحتملة وتوقع الهجمات المستقبلية.

تحسين خطة إدارة المخاطر:يقدم CTI رؤى عملية حول دوافع وأدوات وتقنيات تستخدمها فاعلات التهديد المحتملة.يمكن لموظفي أمن المعلومات (CISOs) ومراكز العمليات الأمنية (SOCS) الاستفادة من هذه الأفكار لتقييم ملفات تعريف المخاطر وتخصيص موارد الأمن السيبراني بكفاءة ، مما يزيد من قدرات الكشف عن التهديد وحماية.

· تحسين استجابة الحوادث:إلى جانب دعم التدابير الوقائية ، توفر CTI رؤى تعزز استعداد المنظمة للاستجابة للهجمات الإلكترونية والتعافي منها.يمكن لفهم شامل لظروف الخرق أن يقلل بشكل كبير من تأثيره.

زيادة وعي الموظفين:يمكن للمؤسسات الاستفادة من CTI لتثقيف الموظفين حول التهديدات الإلكترونية وإنشاء إجراءات التشغيل الموجه نحو الأمن والتدريب ، وبالتالي تعزيز الموقف الأمني العام.

تحديات ذكاء التهديد السيبراني

نظرًا لأن أهمية جمع ذكاء التهديد السيبراني (CTI) تنمو في عالم اليوم الرقمي ، فإنه يرافقه مجموعة من التحديات الفريدة.فيما يلي بعضها جدير بالملاحظة:

· الحمل الزائد للمعلومات:في مجال ذكاء التهديد السيبراني (CTI) ، تواجه الفرق مهمة ليس فقط جمع كميات هائلة من البيانات وتحليلها أيضًا.من بين هذه المجموعة الواسعة من المعلومات ، من الأهمية بمكان بالنسبة لهم التمييز بين الأنشطة العادية والضارة.علاوة على ذلك ، فإن تقييم التهديدات يتضمن تحديد أهمية المعلومات إلى الصناعة والحجم ومظهر المخاطر المحددة للمؤسسة ، مع مراعاة العديد من العوامل الأخرى.

تحديثات المعلومات:يعتمد نجاح برنامج CTI بشكل كبير على سرقة المعلومات التي يتم فحصها.يمكن أن تعيق القرارات التي تم صياغتها بناءً على CTI عفا عليها الزمن قدرة المنظمة على اكتشاف التهديدات ، مما يزيد من ضعفها في الهجمات الإلكترونية.

· امتثال:يتضمن جانب مهم من CTI التعامل مع المعلومات التعريف الشخصية (PII).من الضروري للمؤسسات التأكد من أن جميع أنظمة CTI تلتزم بقواعد حماية البيانات المعمول بها ، وبالتالي حماية خصوصية الأفراد.

أنواع ذكاء التهديد السيبراني

التهديدات السيبرانية الذكاء يخلط تجميع وتحليل بيانات الأمن السيبراني متعدد المصادر ، باستخدام خوارزميات تحليلية متقدمة.من خلال جمع كميات كبيرة من البيانات حول تهديدات واتجاهات الأمن السيبراني الحالي وأداء التحليلات على هذه البيانات ، يمكن لمقدمي ذكاء التهديدات استخراج رؤى قابلة للتنفيذ تمكن عملائهم من اكتشاف التهديدات الإلكترونية واستثمها بشكل أكثر فعالية.

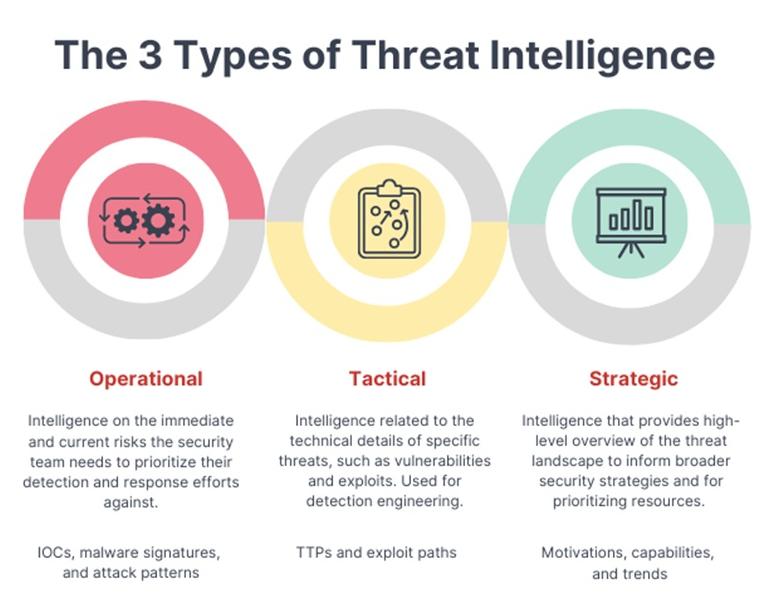

تُظهر المؤسسات مجموعة متنوعة من متطلبات الاستخبارات ، تمتد من المعلومات الأساسية عن المتغيرات الحالية للبرامج الضارة المستخدمة في حملات الهجوم إلى رؤى رفيعة المستوى تهدف إلى توجيه الاستثمارات الاستراتيجية وصياغة السياسات.يستلزم هذا التنوع تصنيف ذكاء التهديد إلى ثلاثة أنواع متميزة:

· التشغيل:تؤكد ذكاء التهديد التشغيلي على الأدوات (مثل البرامج الضارة والبنية التحتية) والتقنيات التي يستخدمها المهاجمون عبر الإنترنت لتحقيق أهدافهم.هذا الفهم من المحللين وصيادين التهديدات في تحديد وفهم حملات الهجوم.

· التكتيكية:تركز ذكاء التهديد التكتيكي على تحديد أنواع البرامج الضارة المحددة أو غيرها من الهجمات الإلكترونية باستخدام مؤشرات التسوية (IOCs).يتم تناول هذا الذكاء من خلال حلول الأمن السيبراني ويستخدم للكشف عن الهجمات الواردة أو المستمرة.

· الاستراتيجية:يقدم التهديد الاستراتيجي الذكاء منظوراً رفيع المستوى ، مع التركيز على الاتجاهات الشاملة في مشهد التهديد السيبراني.هذا النوع من الذكاء يلبي احتياجات المديرين التنفيذيين ، في كثير من الأحيان بدون خلفية للأمن السيبراني ، الذين يحتاجون إلى فهم لمخاطر منظمتهم السيبرانية كعنصر في التخطيط الاستراتيجي.

دورة حياة التهديد السيبراني

يطبق خبراء الأمن السيبراني مفهوم دورة الحياة لتهديد الذكاء.تشتمل دورة الحياة القياسية للتهديدات السيبرانية على المراحل التالية: الاتجاه ، الجمع ، المعالجة ، التحليل ، النشر ، والتعليقات.

المرحلة 1: الاتجاه

تدور هذه المرحلة حول تحديد أهداف برنامج استخبارات التهديد.قد يشمل:

· تحديد المجالات التنظيمية التي تتطلب الحماية وربما إعطاء الأولوية لها.

· تحديد ذكاء التهديد المحدد اللازم لحماية الأصول والاستجابة للتهديدات المحتملة.

· فهم التأثير التنظيمي المحتمل لخرق الأمن السيبراني.

المرحلة 2: المجموعة

تتضمن هذه المرحلة جمع البيانات لتحقيق الأهداف المحددة في مرحلة التوجيه.تعد كل من كمية ونوعية البيانات ضرورية لتجنب فقدان التهديدات الحاسمة أو التضليل من قبل إيجابيات كاذبة.تحتاج المنظمات إلى تحديد مصادر البيانات الخاصة بها ، مثل:

metadata من الشبكات الداخلية وأجهزة الأمن

تدفقات بيانات التهديد من مؤسسات الأمن السيبراني الموثوق بها

· مقابلات مع أصحاب المصلحة على دراية

· مواقع الأخبار المفتوحة المصدر والمدونات

المرحلة 3: المعالجة

يجب تحويل جميع البيانات التي تم جمعها إلى تنسيق يمكن للمؤسسة استخدامه.تتطلب طرق جمع البيانات المختلفة طرق تحسين مميزة.على سبيل المثال ، قد تتطلب بيانات المقابلات البشرية التحقق والتحقق من مصادر البيانات الأخرى.

المرحلة 4: التحليل

بعد تحسين البيانات إلى تنسيق قابل للاستخدام ، يخضع للتحليل.يحول التحليل المعلومات إلى ذكاء عملية يمكن أن توجه القرارات التنظيمية.قد تشمل هذه القرارات الاستثمارات المتزايدة في الموارد الأمنية ، والتحقيق في تهديدات محددة ، واتخاذ الإجراءات لتخفيف التهديدات الوشيكة ، وتحديد أدوات استخبارات التهديد اللازمة.

المرحلة 5: النشر

بعد إجراء تحليل شامل ، من الأهمية بمكان نشر التوصيات والاستنتاجات المحورية لأصحاب المصلحة ذات الصلة داخل المنظمة.يمتلك كل فريق داخل المنظمة متطلبات فريدة.لضمان نشر الذكاء الفعال ، يُنصح بالاستفسار عن احتياجات الذكاء المحددة لكل جمهور ، والتنسيق المفضل ، وتواتر النشر.

المرحلة 6: ردود الفعل

تعد ردود الفعل التي تم الحصول عليها من أصحاب المصلحة بمثابة مدخلات قيمة لتعزيز برنامج استخبارات التهديد ، وبالتالي مواءمةه مع متطلبات وأهداف كل مجموعة.يؤكد مصطلح "دورة الحياة" حقيقة أن ذكاء التهديد ليس عملية خطية أو لمرة واحدة.بدلاً من ذلك ، إنه نهج دائري وتكراري تتبنى المنظمات لتحسين التحسين والتحسين المستمر.

فهم تطور أطر ذكاء التهديد السيبراني

مع تحول العالم الرقمي باستمرار ، تتراكم المنظمات باستمرار عن طرق لحماية أصولها من موجة لا توصف من التهديدات الإلكترونية.في هذا السياق ، أصبح ذكاء التهديد السيبراني (CTI) بمثابة تسليح دفاعي أساسي.

تكمن أهمية أطر عمل CTI في قدرتها على تزويد الشركات بالمعرفة والاستراتيجيات اللازمة للتنبؤ بالهجمات الإلكترونية ومكافحة.لفهم قيمة أحدث أطر CTI ، من الضروري الخوض في تطورها.

تاريخ موجز لذكاء التهديد السيبراني

يعود تاريخ تأسيس أطر CTI إلى الأيام الأولى للإنترنت ، حيث كانت التدابير الأمنية في الغالب تفاعلية ، وتركزت على اكتشاف وهمية بعد أن خرقوا بالفعل أنظمة.

كما تضاعفت التهديدات الإلكترونية ونمت أكثر تطوراً ، أثبتت النهج التفاعلية غير كافية.أدى ذلك إلى ظهور CTI ، حيث قدم نهجًا استباقيًا استراتيجيًا ينطوي عليه:

تحديد

· فهم

· التحضير للتهديدات المحتملة قبل استغلال نقاط الضعف

كانت أطر CTI الأولية أساسية نسبيًا وغالبًا ما تعوقها مصادر البيانات المحدودة والاعتماد على التحليل اليدوي.ومع ذلك ، مع تقدم التكنولوجيا ، اكتسبت المؤسسات القدرة على جمع كميات كبيرة من البيانات من مصادر مختلفة.أدى ذلك إلى دمج تحليلات البيانات الكبيرة والتعلم الآلي في أطر عمل CTI.لقد سهل هذا التحول جمع وتحليل البيانات الآلية ، مما يمكّن فرق الأمان من البحث بشكل أكثر فعالية من خلال كميات كبيرة من البيانات لتحديد التهديدات الوشيكة.

في السنوات الأخيرة ، خضعت أطر عمل CTI لتطورات كبيرة ، مدفوعة بتطور الذكاء الاصطناعي والتحليلات التنبؤية والحوسبة السحابية.أطر عمل اليوم تسخر هذه التقنيات إلى:

· تقديم ذكاء التهديد في الوقت المناسب ودقيق

· التعرف على الأنماط والاتجاهات

· توقع التهديدات المحتملة في المستقبل

عززت هذه التقدم الدفاعات التنظيمية إلى مستويات غير مسبوقة.علاوة على ذلك ، أصبح دمج CTI مع المجالات الأمنية الأخرى ، مثل إدارة المخاطر والاستجابة للحوادث ، حاسمة ، مما يعزز نهجًا أكثر شمولية وتماسك للأمن السيبراني.

6 خطوات لبناء إطار ذكاء تهديد عبر الإنترنت

هل تتطلع إلى إنشاء إطار لذكاء التهديد السيبراني لمؤسستك؟إليك دليل خطوة بخطوة لمساعدتك على طول الطريق:

الخطوة 1: تحديد متجهات التهديد المحتملة

قبل تصاعد الدفاع ، يعد فهم المصادر المحتملة للتهديدات الإلكترونية أمرًا بالغ الأهمية.إن تحديد متجهات التهديد والجهات الفاعلة يمنح عملك صورة أوضح لضعفها الرقمي.التعاون مع فرق الأمان الخاصة بك واستخدم منصات الأمن السيبراني للكشف عن الأنماط والاتجاهات التي تشير إلى سبل الهجوم المحتملة.إن التعرف على المخاطر مثل حملات التصيد ، وشبكات توزيع البرامج الضارة ، وانتحار موقع الويب ، وحتى المطلعين الخبيثين يمكن أن يعززوا وضعك الدفاعي بشكل كبير.

الخطوة 2: جمع الذكاء

بمجرد تحديد التهديدات المحتملة ، حان الوقت لجمع الذكاء القابل للتنفيذ عليها.الاستفادة من مجموعة من أدوات الذكاء المفتوح المصدر (OSINT) ، والأعلاف الصناعية ، ومنصات الملكية لجمع بيانات شاملة.يجب أن يكون لدى فريق أمن المعلومات الخاص بك أحدث الأفكار لدعم هذه المرحلة وتوفير ذكاء في الوقت المناسب.

الخطوة 3: تحليل البيانات

بعد جمع الذكاء ، فإن الخطوة التالية هي تحليل البيانات وتفسيرها.التعاون بشكل وثيق مع فرق الكشف عن الاحتيال ، حيث يمكن أن تقدم رؤى فريدة من نوعها في نقاط الضعف المالية المحتملة والشذوذ.الاستفادة من أدوات التحليل المتقدمة للخلع من خلال البيانات وكشف الأنماط أو المخالفات.تهدف هذه المرحلة إلى تحويل البيانات الأولية إلى رؤى قابلة للتنفيذ ، مما يضمن فهم التهديدات في سياقها ونطاقها المناسب.

الخطوة 4: تطوير استراتيجية

مع الرؤى المكتسبة ، من الأهمية بمكان صياغة استراتيجية أمنية شاملة.يكمن حجر الأساس في استراتيجية فعالة في وضع تدابير مضادة ضد التهديدات المحددة.قد يتضمن ذلك تعزيز بروتوكولات المصادقة ، أو تشديد عناصر التحكم في الوصول ، أو استخدام تقنيات تشفير متطورة لإنشاء خط دفاع أولي قوي.

ومع ذلك ، لا يوجد دفاع مضمون.هذا يستلزم تطوير خطط الاستجابة للحوادث.تخطط الطوارئ هذه تفاصيل الخطوات التي يتعين اتخاذها في حالة وجود خرق ، تهدف إلى العمل السريع وتقليل الأضرار المحتملة.كل شيء من تحييد التهديد الفوري إلى بروتوكولات الاتصال التي تُعلم أصحاب المصلحة بالانتهاك أمر بالغ الأهمية.

بالنظر إلى الطبيعة المتطورة باستمرار للتهديدات الإلكترونية ، فإن الإستراتيجية الثابتة غير كافية.من الضروري أن تظل استراتيجية الأمن قابلة للتكيف ، مع أحكام المراجعات والتحديثات الدورية.المشاورات المنتظمة مع الأمن وفرق تكنولوجيا المعلومات ضرورية لتحقيق ذلك.توفر خبرتهم العملية وخبراتهم ردود فعل لا تقدر بثمن ، وضمان أن تظل الإستراتيجية شاملة ومحدثة وقادرة على معالجة أحدث التهديدات.

الخطوة 5: تنفيذ الاستراتيجية

تكون الإستراتيجية فعالة فقط إذا تم تنفيذها بشكل صحيح.الخطوة التالية تنطوي على تنفيذ الخطط المبتسم.قد يتضمن ذلك تصحيح نقاط الضعف في البرامج ، ونشر أنظمة الكشف عن التسلل المتقدمة ، وأكثر من ذلك.في هذه المرحلة ، يعد التعاون السلس بين فرق الأعمال الرقمية وفرق الاحتيال وموظفي الأمن أمرًا بالغ الأهمية لضمان تنفيذ الاستراتيجيات على وجه التحديد ، كما أن الأنظمة الضعيفة محصنة ضد الهجمات المحتملة.

الخطوة 6: المراقبة والتحسين المستمر

المشهد التهديد الرقمي يتطور باستمرار.ما ينجح اليوم قد يكون قديمًا غدًا.لذلك ، من الضروري تنفيذ إطار ذكاء التهديد السيبراني ومراقبة وتحسينه باستمرار.يمكن لعمليات التدقيق العادية ، وفحوصات النظام ، وحلقات التغذية المرتدة التأكد من بقاء دفاعاتك لا يمكن اختراقها.تصبح الاستجابات الشاملة المنظمة ضرورية حيث تنمو التهديدات السيبرانية في التعقيد.إن دمج هذه الخطوات لتطوير إطار استخبارات التهديد السيبراني لمؤسستك سيمهد الطريق لنظام دفاع قوي وديناميكي.

خاتمة

في الختام ، فإن ذكاء التهديد هو حجر الزاوية في الأمن السيبراني الحديث.إنه يمكّن المنظمات من توقع التهديدات الإلكترونية والتحضير فيها وتخفيفها بشكل فعال.من إنشاء استراتيجيات دفاعية استباقية إلى تعزيز قدرات الاستجابة للحوادث ، يلعب ذكاء التهديد دورًا محوريًا في حماية البيانات والأصول والملكية الفكرية.من خلال تبني قوة استخبارات التهديد ، يمكن للمنظمات التنقل في المشهد المعقد للأمن السيبراني بثقة ومرونة.