استكشاف تقنيات ذكاء المصدر المفتوح (OSINT)

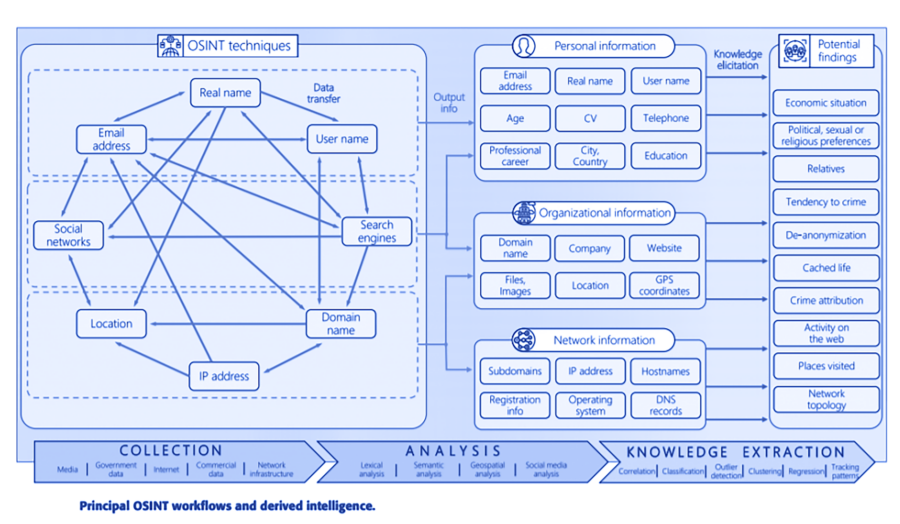

تتضمن ذكاء المصدر المفتوح (OSINT) عملية جمع المعلومات وتحليلها واستخدامها من المصادر المتاحة للجمهور.تستخدم Osint على نطاق واسع من قبل الوكالات الحكومية والمنظمات العسكرية وشركات القطاع الخاص ، دورًا مهمًا في تحديد التهديدات ، ومراقبة الاتجاه ، وصنع القرار.من خلال إتقان مجموعة متنوعة من تقنيات Osint ، يمكن لمهنيي الذكاء استخراج بيانات قيمة بكفاءة من الامتداد الشاسع للمعلومات المتاحة.تتحول هذه المقالة إلى أساليب جمع Osint الأولية ، والتقنيات الشائعة ، وتستكشف الإمكانات المستقبلية للذكاء الاصطناعي في هذا المجال.

تقنيات جمع Osint

يعتمد ذكاء المصدر المفتوح (OSINT) على منهجيات متنوعة لجمع وتحليل المعلومات المتاحة للجمهور.تختلف هذه التقنيات من الملاحظة السلبية إلى المشاركة النشطة ، كل منها مصمم لاستخراج رؤى قيمة من المصادر الرقمية.

مجموعة سلبية

تشكل المجموعة السلبية حجر الزاوية في Osint ، والتي تتضمن استرجاع البيانات غير المزعجة من المصادر التي يمكن الوصول إليها للجمهور.تتضمن هذه الطريقة تجريف المواقع الإلكترونية ، واستخدام واجهات برمجة التطبيقات المفتوحة مثل Twitter ، والوصول إلى مستودعات الويب العميقة.من خلال تجميع البيانات من هذه المصادر ، يقوم المحللون بتجميع المعلومات وتوضعها للذكاء القابل للتنفيذ.يتم تفضيل هذا النهج لطبيعته غير الانتقامية ، مما يقلل من خطر الاكتشاف مع زيادة تغطية البيانات عبر الويب.

تقنيات شبه متطورة

تتطلب التقنيات شبه المتقدمة مستوى أعلى من الخبرة والبراعة في استرجاع المعلومات.وهي تعمل عن طريق توجيه حركة المرور لاستهداف الخوادم تحت ستار نشاط الإنترنت العادي ، بهدف جمع رؤى حول تكوينات النظام ونقاط الضعف.من خلال محاكاة سلوك المستخدم المشروع ، مثل أنماط التصفح أو مكالمات API ، يتجنب المحللون تشغيل الشك أثناء الحصول على بيانات مهمة.هذه الطريقة تسد الفجوة بين الملاحظة السلبية والأشكال الأكثر تدخلاً لجمع البيانات.

مجموعة نشطة

على النقيض من الطرق السلبية والشبه شبه ، تتضمن المجموعة النشطة تفاعلًا مباشرًا مع الأنظمة المستهدفة لاستخراج معلومات محددة.يستخدم هذا النهج التقنيات المتقدمة للتحقيق في المنافذ المفتوحة أو البنية التحتية لخادم الفحص أو تقييم أمان تطبيق الويب.على الرغم من فعاليتها للغاية في الكشف عن رؤى مفصلة ، فإن المجموعة النشطة تزيد من خطر الاكتشاف.قد تؤدي الأنشطة مثل مسح المنافذ أو التحقيق التدخلي إلى إنذارات في الأنظمة المستهدفة ، وتنبيه المسؤولين إلى انتهاكات الأمن المحتملة أو محاولات الوصول غير المصرح بها.

يشمل OSINT النشط أيضًا تكتيكات الهندسة الاجتماعية ، حيث يتلاعب المحللون بالتفاعلات البشرية لاستخراج المعلومات الحساسة.من خلال استغلال نقاط الضعف النفسية أو الاستفادة من علاقات الثقة ، تهدف الهندسة الاجتماعية إلى تجاوز الدفاعات التقنية وجمع الذكاء من خلال الوسائل الشخصية.تؤكد هذه الطريقة على النهج متعدد الأوجه لـ OSINT ، ودمج البراعة التقنية مع الفهم السلوكي لتحقيق أهداف ذكاء شاملة.

تقنيات OSINT المشتركة

ينشر ممارسو OSINT مجموعة متنوعة من التقنيات لتشريح وتفسير المعلومات الرقمية ، وإثراء فهمهم للبيئات والسيناريوهات المعقدة.

1. صياغة استعلامات بحث فعالة: فن التحسين

صياغة استعلامات البحث الدقيقة تشبه نحت البيانات الأولية إلى رؤى قابلة للتنفيذ.من خلال الاستفادة من مشغلي البحث المتقدمين مثل علامات الاقتباس للعبارات الدقيقة ، وعلامات ناقص الاستثناءات ، والموقع: أوامر للبحث عن المجال ، يقوم المحللون بتحسين استفساراتهم بدقة جراحية.يضمن هذا النهج الدقيق أن يتم تصميم نتائج البحث لاستخراج المعلومات ذات الصلة أثناء تصفية الضوضاء.يكمن فن صقل الاستعلام في قلب Osint ، مما يتيح للمحللين الكشف عن الاتصالات المخفية واستخراج شذرات قيمة من البيانات من المناظر الطبيعية للمعلومات الواسعة.

2. مراقبة وسائل التواصل الاجتماعي: ما وراء المشاركات إلى رؤى

إلى جانب مراقبة المشاركات الفردية ، يتحول محترفو OSINT إلى ديناميات تفاعلات وسائل التواصل الاجتماعي.باستخدام الكاشطات المتخصصة وواجهة برمجة التطبيقات ، يتعقب المحللون سلوكيات المستخدم ، واتجاهات المشاعر ، والظواهر الفيروسية عبر المنصات.يوفر هذا النهج الشامل فهمًا دقيقًا للرأي العام ، والاتجاهات الناشئة ، والروايات المتطورة.من خلال تحليل ديناميات التابع ، وأنماط المشاركة ، وعلامات التجزئة ، يتجمع الممارسون في الذكاء العملي الذي يعلم اتخاذ القرارات الاستراتيجية ويخفف من مخاطر السمعة.

3. تحليل البيانات الوصفية: فك تشفير الأدلة الرقمية

في عصر مشبع بمحتوى الوسائط المتعددة ، يظهر تحليل البيانات الوصفية كأسلوب OSINT حرجة.تضمنت البيانات الوصفية المدمجة داخل الملفات الرقمية ، تحتوي على أدلة قيمة حول أصولها ، بما في ذلك الطوابع الزمنية وإحداثيات تحديد الموقع الجغرافي ومعلومات الجهاز.تمكن أدوات مثل Exiftool و Metadata ++ المحللين من استخراج وتفسير هذه بصمات الأصابع الرقمية ، وكشف سياق محتوى الوسائط المتعددة والأصالة.يعزز نهج الطب الشرعي مصداقية البيانات ويثري نتائج التحقيق من خلال الكشف عن رؤى خفية مخبأة داخل القطع الأثرية الرقمية.

4. كشف النقاب عن الطبقات المخفية: موقع الويب والرمز المصدري

يقوم ممارسو OSINT بتوسيع نطاق التدقيق إلى ما وراء محتوى الويب على مستوى السطح من خلال تحليل رموز مصدر HTML والبيانات الوصفية الأساسية.من خلال التدقيق في بنية الموقع ، والتعليقات المدمجة ، وعلامات البيانات الوصفية ، يكتشف المحللون المعلومات المخفية والقرائن السياقية.تكمل Whois Lookup Services مجموعة أدوات التحقيق هذه من خلال الكشف عن تفاصيل تسجيل المجال وتاريخ الملكية والاتصالات الإدارية.يمكّن هذا الفحص الدقيق للآثار الرقمية للمحللين من إعادة بناء الجداول الزمنية التاريخية ، وتحديد الجهات الفاعلة للتهديدات ، وكشف الأنشطة السرية المخفية في البنية التحتية على شبكة الإنترنت.

5. Odyssey المرئي: البحث عن الصور العكسي

يلعب الذكاء البصري دورًا محوريًا في OSINT ، التي يسهلها تقنيات التعرف على الصور المتقدمة ومحركات البحث عن الصور العكسي.تستخدم منصات مثل صور Google و Tineye و Yandex خوارزميات متطورة لمسح وتحليل المحتوى المرئي عبر الإنترنت.يتيح هذا الاستطلاع البصري المحللين تتبع أصول الصورة ، والتحقق من الأصالة ، وتحديد مثيلات التلاعب بالصور أو التحريف.من خلال إجراء Odyssey المرئي من خلال الصور الرقمية ، يثري ممارسي Osint فهم البيانات واكتشاف الروايات المرئية التي تتجاوز الحواجز اللغوية.

6. فك تشفير المسارات الرقمية: تحليل رأس البريد الإلكتروني

تعمل الاتصالات عبر البريد الإلكتروني كنوز من فتات الخبز الرقمية ، مما يكشف عن البيانات الوصفية الحاسمة المضمنة في رؤوس البريد الإلكتروني.يقوم محللو OSINT بالاستفادة من الأدوات عبر الإنترنت وعملاء البريد الإلكتروني لتشريح هذه الرؤوس ، واستخراج معلومات قيمة مثل عناوين IP للمرسل ، وطرق الخادم ، وجدول النقل.هذا التحليل الجنائي يضيء أصول ومسارات ووجهات اتصال البريد الإلكتروني ، مما يسهل الإسناد والتحقق من صحة الاتصالات الرقمية.يمكّن تحليل رأس البريد الإلكتروني المحللين من تتبع المسارات الرقمية ، وكشف الاتصالات السرية ، وأنماط تمييز النشاط الضار داخل الفضاء الإلكتروني.

7. اكتشاف سجلات رسمية: البحث عن السجلات العامة

تمثل السجلات العامة موردًا أساسيًا للتحقيقات في OSINT ، مما يوفر رؤى موثوقة في الإيداعات القانونية ، ومعاملات الممتلكات ، وتسجيلات الشركات.تعمل قواعد البيانات الحكومية وسجلات المحكمة وأدلة الأعمال كمستودعات للروايات الرسمية والوثائق التاريخية.يقوم محللو OSINT بالتنقل هذه الأرشيفات لإعادة بناء الحسابات الواقعية ، والتحقق من هوياتها ، وتأكيد نتائج التحقيق.من خلال تجميع أجزاء من السجلات العامة ، يضيء المحللون المناظر الطبيعية القانونية والمالية والتشغيلية التي تدعم الهياكل المجتمعية والأطر التنظيمية.

8. التنقل في الجغرافيا الرقمية: تقنيات تحديد الموقع الجغرافي

تمكن تقنيات تحديد الموقع الجغرافي من ممارسي OSINT من تعيين آثار أقدام رقمية وتحديد الأصول الجغرافية على أساس عناوين IP والإحداثيات الرقمية.تترجم أدوات مثل MaxMind و IpInfo عناوين IP إلى مواقع جغرافية ، وتعزيز تفاصيل البيانات والسياق المكاني ضمن تحليلات التحقيق.تمكن تقنيات تحديد الموقع الجغرافي المحللين من ربط الأنشطة الرقمية بالمواقع المادية ، والكشف عن أنماط السلوك ، وتحديد الاتجاهات الناشئة عبر المناظر الطبيعية العالمية.من خلال التنقل في الجغرافيا الرقمية ، يميز محترفو OSINT العلاقات المكانية ، وأنماط حركة المسار ، وإضفاء الطابع السياق على التفاعلات الرقمية في سياقات العالم الحقيقي.

9. حارس في الظل: مراقبة الويب المظلمة

تمثل الويب المظلمة عالمًا سريًا من الشبكات المشفرة والمنتديات المخفية والأسواق غير المشروعة التي تتهرب من محركات البحث التقليدية.يقوم متخصصو OSINT بنشر أدوات وخدمات متخصصة لمراقبة أنشطة الويب المظلمة ، ومسح المناقشات حول التهديدات الإلكترونية ، والمعاملات غير المشروعة ، والعمليات تحت الأرض.تعمل مراقبة Dark Web بمثابة حارس في الظل ، مما يوفر إشارات الإنذار المبكر للتهديدات الناشئة والأنشطة الشائنة والنية الضارة داخل البيئات الرقمية الغامضة.من خلال قيامه بدوريات في قنوات الويب المظلمة باليقظة ، يخفف المحللون من المخاطر ، وموافقت الثغرات الأمنية ، وحماية الأصول التنظيمية ضد الخصوم السريدين.

10. فك تشفير الأحداث من خلال تحليل الأخبار: أوديسي وسائل الإعلام

تعد شركة News Media بمثابة مستودع ديناميكي للأحداث الجارية ، والروايات المتطورة ، والاتجاهات المجتمعية التي تشكل الخطاب العام.يقوم محللو OSINT بإجراء تحليل أخبار منهجية لفك تشفير القصص التي تتكشف ، واستخراج رؤى قابلة للتنفيذ ، وتمييز الدوافع الأساسية التي تدفع تغطية وسائل الإعلام.من خلال تشريح المقالات الإخبارية ، والنشرات الصحفية ، والمحتوى التحريري ، يكشف المحللون عن اتصالات خفية ، وإضفاء سياق الأحداث التي تتكشف ، وتوقع التطورات المستقبلية.يمكّن تحليل الأخبار المهنيين على التنبؤ بالاتجاهات ، وتخفيف المخاطر ، وإبلاغ عملية صنع القرار الاستراتيجية داخل المناظر الطبيعية الاجتماعية والسياسية الديناميكية.

11. الخيمياء اللغوية: أدوات ترجمة اللغة

في عالم مترابط عالميًا ، يمثل التنوع اللغوي تحديًا وفرصة لممارسي Osint.أدوات ترجمة اللغة مثل Google Translate و Deepl تسهيل التحليل متعدد اللغات ، مما يتيح للمحللين فك تشفير المعلومات من مصادر لغوية متنوعة.من خلال ترجمة اللغات الأجنبية إلى رؤى مفهومة ، توسع هذه الأدوات نطاق تحقيقات OSINT ، والكشف عن وجهات النظر بين الثقافات ، وتسهيل التعاون عبر الحدود.يحول الخيمياء اللغوية الحواجز اللغوية إلى الجسور ، مما يعزز فهمًا أعمق وتعزيز الوعي الظرفي داخل السياقات الدولية.

12. رؤى منظمة: حصاد بيانات واجهة برمجة التطبيقات العامة

تعمل واجهات برمجة التطبيقات (APIs) كبوابات رقمية لمستودعات البيانات المنظمة ، مما يتيح الوصول إلى معلومات في الوقت الفعلي حول اتجاهات الوسائط الاجتماعية والأسواق المالية وتوقعات الطقس والإحصاءات الديموغرافية.محللو OSINT تسخير تقنيات حصاد بيانات API لاسترداد مجموعات البيانات المنسقة ، وتحليل الاتجاهات ، واستخراج رؤى قابلة للتنفيذ.من خلال دمج التحليلات التي تحركها API في سير العمل الاستقصائي ، يكشف المحللون الأنماط ، واتجاهات التنبؤ ، وإبلاغ اتخاذ القرارات القائمة على الأدلة عبر المجالات المتنوعة.تمكن الرؤى المهيكلة المستمدة من واجهات برمجة التطبيقات العامة المحللين من التنقل في المناظر الطبيعية الغنية بالبيانات ، وإلغاء تأمين الإمكانات الخفية ، ودفع استراتيجيات مستنيرة داخل النظم الإيكولوجية الرقمية الديناميكية.

الذكاء الاصطناعي: مستقبل Osint؟

مع تطور تقنية Osint ، هناك دعوة متزايدة لدمج الذكاء الاصطناعي (AI) والتعلم الآلي (ML) في عمليات أبحاث Osint.

تكشف التقارير العامة الحديثة أن وكالات الحكومة والذكاء تستفيد بالفعل من الذكاء الاصطناعي لجمع وتحليل البيانات من منصات التواصل الاجتماعي.تستخدم المنظمات العسكرية تقنيات منظمة العفو الدولية/مل لاكتشاف التهديدات مثل الإرهاب ، وجريمة الإنترنت المنظمة ، والمعلومات الخاطئة ، وغيرها من قضايا الأمن القومي على هذه المنصات.

مع تزايد الوصول إلى تقنيات AI/ML للقطاع الخاص ، فإنها توفر العديد من التحسينات:

جمع البيانات المحسّن:يمكن لمنظمة العفو الدولية/مل تصفية البيانات غير ذات الصلة وتحديد أولويات المعلومات الهامة ، مما يؤدي إلى تبسيط عملية جمع البيانات.

تحليل البيانات المحسّن:يمكن لهذه التقنيات ربط المعلومات ذات الصلة وكشف الأنماط القيمة ، مما يجعل مرحلة تحليل البيانات أكثر كفاءة.

رؤى عملية:يمكن لمنظمة العفو الدولية/مل معالجة أحجام أكبر بكثير من البيانات الخام من المحللين البشريين ، مما يوفر رؤى أعمق وأكثر قابلية للتنفيذ من البيانات المتاحة.

خاتمة

مع استمرار تطور التكنولوجيا ، ستنمو أهمية OSINT في جمع المعلومات وتحليلها.إن دمج الذكاء الاصطناعي والتعلم الآلي يعزز كفاءة ودقة عمليات OSINT.مع زيادة توافر وتطبيق تقنيات الذكاء الاصطناعي/ML ، تستعد Osint لتوفير رؤى أعمق وحلول أكثر فعالية للمؤسسات في مختلف القطاعات.يعد الحفاظ على أحدث التطورات والمنهجيات في هذا المجال الديناميكي أمرًا ضروريًا للحفاظ على ميزة تنافسية وضمان الأمن.