الدفاع عن التهديدات الإلكترونية: رؤى شاملة لعام 2024 - نظام الذكاء المصدر المفتوح في نولز

أكاديمية Osint

الدفاع عن التهديدات الإلكترونية: رؤى شاملة لعام 2024

في العصر الرقمي اليوم ، تشكل التهديدات الإلكترونية خطرًا دائمًا ، وتتطور في التعقيد والتردد.من البرامج الضارة والتصيد الهجمات إلى العمليات الإلكترونية للدولة القومية ، فإن مشهد التهديدات الإلكترونية واسعة ومتنوعة.عندما تصبح المنظمات أكثر اعتمادًا على التكنولوجيا ، يعد فهم هذه التهديدات وتخفيفها أمرًا بالغ الأهمية.تتحول هذه المقالة إلى أنواع التهديدات الإلكترونية ، وملامح الجهات الفاعلة الشائعة للتهديدات ، والاستراتيجيات لمكافحة هذه المخاطر ، وتجهيز القراء بالمعرفة لحماية أصولهم الرقمية بفعالية.

فهم التهديدات الإلكترونية

التهديد السيبراني هو أي نشاط ضار يهدف إلى تلف البيانات أو تعطيلها أو تعطيلها.يمكن أن تتراوح هذه التهديدات من عمليات الاحتيال العلنية ، مثل رسائل البريد الإلكتروني المخادعة ، إلى هجمات خفية ومتطورة مثل البرامج الضارة التي تتسلل إلى الشبكة ولا تزال غير مكتشفة لفترات طويلة.تشمل التهديدات السيبرانية الشائعة فيروسات الكمبيوتر ، وخرقات البيانات ، وهجمات رفض الخدمة (DOS).مع نمو الاعتماد على التكنولوجيا ، فإن انتشار هذه التهديدات وتطورها.الوعي وفهم هذه المخاطر أمر بالغ الأهمية للوقاية الفعالة والاستجابة.

أنواع التهديدات الإلكترونية

البرامج الضارةتم تصميم البرامج الضارة ، أو "البرمجيات الخبيثة" ، لتلف أو تعطيل أنظمة.إنه منتشر في الهجمات الإلكترونية ، وغالبًا ما تستخدم للوصول غير المصرح به أو تدمير البيانات أو سرقة المعلومات الحساسة.تشمل الأنواع الشائعة:

رانسومواري:يقوم بتشفير بيانات الضحية ، مطالبة بفدية لإصدارها.

حصان طروادة:يخفي نفسه كبرنامج شرعي للتسلل إلى الأنظمة.

برامج التجسس:يجمع سرا المعلومات الشخصية.

الديدان:

إعادة تشكيل الذات لانتشار عبر الشبكات.

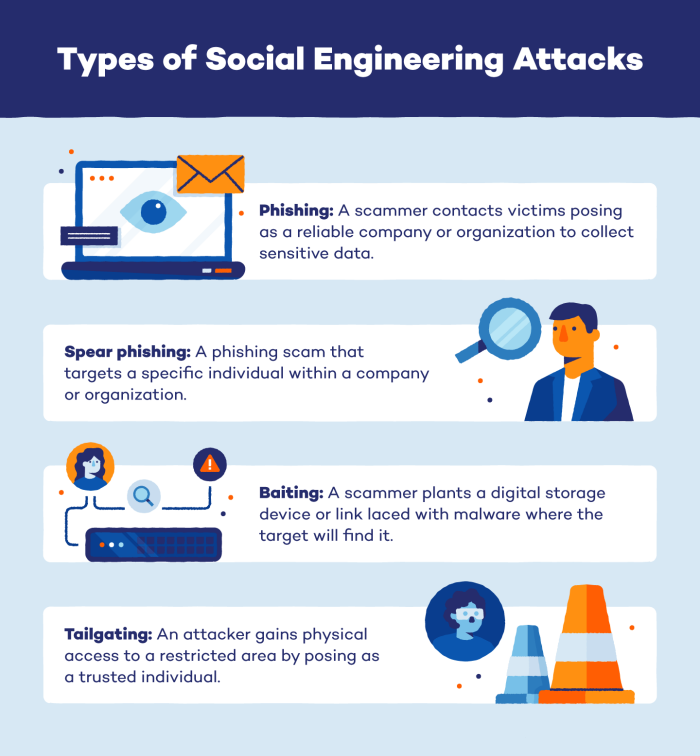

الهندسة الاجتماعية والتصيديخدع الهندسة الاجتماعية الأفراد في الكشف عن معلومات سرية.يستخدم التصيد ، وهو تكتيك مشترك ، رسائل بريد إلكتروني أو رسائل خادعة لسرقة البيانات الشخصية.تشمل الاختلافات:

تصيد الرمح:يستهدف أفراد محددين مع رسائل مصممة.

التصيد الحوت:يهدف إلى أهداف رفيعة المستوى مثل المديرين التنفيذيين.

التسوية عبر البريد الإلكتروني التجارية (BEC):ينتحل شخصية جهات الاتصال الموثوقة لسرقة البيانات أو المال.

اسم المجال خداع:

يستخدم مواقع الويب المزيفة لخداع المستخدمين لإدخال معلومات حساسة.

رجل في الوسط

في هجوم MITM ، يعترض المهاجم التواصل بين طرفين لسرقة البيانات.شبكات Wi-Fi غير المضمونة هي أهداف شائعة.

هجوم إنكار الخدمة

هجوم DOS يغمر نظامًا مع حركة المرور ، مما يجعله غير قابل للاستخدام.يستخدم هجوم DOS (DDOS) الموزعة أجهزة متعددة لتضخيم التأثير ، غالبًا من خلال الروبوتات.

مآثر يوم الصفر

تستهدف مآثر يوم الصفر نقاط الضعف غير المستقرة في البرامج أو الأجهزة.أحد الأمثلة البارزة هو ضعف Log4Shell في Apache Log4J ، مما يؤثر على العديد من الأنظمة على مستوى العالم.

هجمات كلمة المرور

هذه الهجمات تنطوي على سرقة أو تخمين بيانات اعتماد تسجيل الدخول.تشمل التقنيات الهندسة الاجتماعية وهجمات القوة الغاشمة ، والتي تحاول بشكل منهجي كلمات مرور مختلفة.

هجمات إنترنت الأشياء (IoT)

تستغل هجمات إنترنت الأشياء نقاط الضعف في الأجهزة المتصلة مثل الأدوات المنزلية الذكية والضوابط الصناعية ، غالبًا لسرقة البيانات أو إنشاء شبكات روبوت.

هجمات الحقنهجمات الحقن إدراج رمز ضار في البرمجيات ، مما يتيح المتسللين التحكم في قواعد البيانات أو مواقع الويب.تشمل الأنواع الشائعة:

حقن SQL:يعالج استعلامات SQL للوصول إلى معلومات قاعدة البيانات أو تغييرها.

البرمجة النصية عبر المواقع (XSS):

حقن البرامج النصية في صفحات الويب ، مما يؤثر على المستخدمين الذين يزورون الموقع.

الجهات الفاعلة الشائعة للتهديد عبر الإنترنت

تهديدات الإنترنت تنبع من مختلف الجهات الفاعلة الخبيثة ، ولكل منها دوافع وطرق متميزة:

المنظمات الإجرامية

تعمل هذه الكيانات مثل الشركات ، وتوظيف العديد من المتسللين لتنفيذ التصيد والهجمات الخبيثة ، والاحتيال لتحقيق مكاسب مالية.

الدول القومية

تشارك الدول المعادية في عمليات الإنترنت لتعطيل الاتصالات ، وخلق الفوضى ، وتلف البنية التحتية الحرجة في بلدان أخرى.

المنظمات الإرهابية

يستخدم الإرهابيون الهجمات الإلكترونية لاستهداف البنية التحتية الأساسية ، وتهديد الأمن القومي ، وتعطيل الاقتصادات ، غالبًا بقصد التسبب في ضرر جسدي.

المطلعين المارقة

الموظفين أو الشركات التابعة التي يتمتعون بالوصول المشروع إساءة استخدام امتيازاتهم لسرقة البيانات أو أنظمة التخريب لأسباب شخصية أو مالية.تضم هذه المجموعة الموظفين الحاليين أو السابقين والمقاولين والموردين والشركاء.

المتسللين

الهدف من المتسللين الأفراد ، مدفوعين بالدوافع الشخصية أو المالية أو السياسية ، منظمات مستهدفة باستخدام مجموعة متنوعة من تقنيات الهجوم.غالبًا ما يبتكرون تهديدات جديدة لتعزيز قدراتهم الجنائية وسمعتهم داخل مجتمع المتسللين.

استراتيجيات لمكافحة التهديدات الإلكترونية

تعد حلول الأمن السيبراني أدوات حرجة تستخدمها المنظمات للحماية من التهديدات الإلكترونية المختلفة والأضرار العرضية والكوارث البدنية وغيرها من المخاطر.فيما يلي نظرة عامة على الأنواع الرئيسية من حلول الأمان ووظائفها:

أمان التطبيق

تقوم هذه الأدوات بتقييم تطبيقات البرمجيات لنقاط الضعف أثناء التطوير والاختبار.كما أنها تحمي التطبيقات في الإنتاج من التهديدات مثل هجمات الشبكة ، ومآثر البرمجيات ، وهجمات تطبيقات الويب.من خلال تحديد وتخفيف نقاط الضعف في وقت مبكر ، يمكن للمؤسسات ضمان مواقف أمنية قوية لتطبيقاتها.

أمان الشبكة

تقوم حلول أمان الشبكة بمراقبة حركة الشبكة لتحديد وتخفيف الأنشطة الضارة المحتملة.أنها تمكن المنظمات من حظر أو تصفية أو تخفيف التهديدات ، وحماية سلامة وسرية البيانات أثناء العبور.

الأمان السحابي

يتم تنفيذها في البيئات السحابية العامة والخاصة والهجينة ، وحلول الأمان السحابية تكتشف وتصحيح عمليات التكوينات والضعف.أنها توفر حماية شاملة للأصول المستندة إلى مجموعة النظراء وضمان الامتثال لمعايير الأمن واللوائح.

أمن نقطة النهاية

يتم نشر هذه الحلول على أجهزة نقطة النهاية ، مثل الخوادم ومحطات عمل الموظفين ، لمنع التهديدات مثل البرامج الضارة ، والوصول غير المصرح بها ، واستغلال نظام التشغيل ونقاط الضعف في المتصفح.يعد أمان نقطة النهاية ضروريًا لحماية الأجهزة التي تشكل خط الدفاع الأخير ضد التهديدات الإلكترونية.

أمن إنترنت الأشياء (IoT)

توفر حلول أمان إنترنت الأشياء رؤية وحماية للأجهزة المتصلة ، والتي يتم تجاهلها غالبًا في أطر الأمان التقليدية.أنها تساعد في تأمين البيانات الحساسة المخزنة على أجهزة إنترنت الأشياء ومنع الوصول غير المصرح به والاستغلال.

استخبارات التهديد

يتضمن ذلك تجميع البيانات من مصادر متعددة حول توقيعات الهجوم وجهات الفاعلة التهديدات.يوفر Threat Intelligence سياق الأحداث الأمنية ، ومساعدة فرق الأمن على اكتشاف التهديدات وفهمها والرد عليها بشكل أكثر فعالية.من خلال الاستفادة من ذكاء التهديد ، يمكن للمنظمات البقاء في صدارة التهديدات الناشئة وتعزيز وضعها الأمني العام.

التهديدات الإلكترونية الناشئة

مع التقدم السريع للتكنولوجيا ، تستمر التهديدات الإلكترونية الجديدة في الظهور.واحدة من أحدث المخاوف هي صعود الهجمات التي تعمل بمنظمة العفو الدولية.يستخدم مجرمي الإنترنت الذكاء الاصطناعي لتعزيز تكتيكاتهم ، مما يجعل هجماتهم أكثر تطوراً وأصعب في اكتشافها.بالإضافة إلى ذلك ، يقدم انتشار شبكات 5G نقاط ضعف جديدة ، حيث أن الأجهزة الأسرع والأكثر ترابطًا تخلق أسطح هجوم أكبر.الحوسبة الكمومية ، رغم أنها لا تزال في مهدها ، تشكل تهديدًا مستقبليًا لأساليب التشفير الحالية ، مما يحتمل أن يجعلها عفا عليها الزمن.يتطلب البقاء في صدارة هذه التهديدات الناشئة الابتكار والتكيف المستمر في استراتيجيات الأمن السيبراني.