دليل شامل لفهم الجرائم الإلكترونية وتأثيره - نظام الذكاء المفتوح في نولز

أكاديمية Osint

دليل شامل لفهم الجرائم الإلكترونية وتأثيره

يمثل Cybercrime تهديدًا متزايدًا في عالمنا الرقمي المتزايد بشكل متزايد ، والذي ينطوي على استخدام أجهزة الكمبيوتر والشبكات لتنفيذ أنشطة غير قانونية.من سرقة الهوية إلى هجمات الفدية المتطورة ، يستفيد مجرمو الإنترنت التكنولوجيا لاستغلال الأفراد والشركات والحكومات.يتدفق هذا الدليل إلى أنواع مختلفة من الجرائم الإلكترونية ، وكيفية عملها ، وتأثيراتها الهامة على الشركات والأمن القومي.

فهم الجرائم الإلكترونية

يتضمن الجرائم الإلكترونية استخدام أجهزة الكمبيوتر والشبكات لارتكاب أنشطة غير قانونية ، بما في ذلك الاحتيال وسرقة الهوية والوصول غير المصرح به وإساءة استخدام البيانات.يستغل هذا الشكل الحديث من الجريمة المجال الرقمي ، ويستفيد من تقنيات الإنترنت والكمبيوتر لمزيد من الغايات غير القانونية.على عكس الجرائم التقليدية ، يستهدف الجرائم الإلكترونية في المقام الأول معلومات حول الأفراد والشركات والحكومات ، ومهاجمة هوياتهم الافتراضية والأصول الرقمية.

تشمل الخصائص الرئيسية لجرائم الإنترنت طبيعتها غير المحلية ، حيث يمكن أن تحدث الإجراءات عبر ولايات قضائية متعددة ، مما يشكل تحديات لإنفاذ القانون واستلزم التعاون الدولي.بالإضافة إلى ذلك ، غالبًا ما يمتد الجرائم الإلكترونية السلوكيات الجنائية الحالية ، مثل الاحتيال وسرقة الهوية ، إلى العالم الرقمي ، حيث يسهل استخدام أجهزة الكمبيوتر والإنترنت هذه الأنشطة على نطاق أكبر وأكثر مجهولًا.

تتراوح مجرمي الإنترنت من المتسللين ذوي المهارات العالية ومجموعات الجريمة المنظمة إلى المطلعين الذين يسيئون استخدام وصولهم لتحقيق مكاسب شخصية.يستغلون نقاط الضعف في أنظمة الكمبيوتر والشبكات ، تاركين آثارًا رقمية يمكن للمحققين متابعتها ، وإن كان ذلك مع الحاجة إلى أدوات متطورة والتعاون الدولي لتتبع هذه القرائن عبر الحدود.

في جوهرها ، يؤكد الجرائم الإلكترونية على أهمية هوياتنا الرقمية والتعرض لها في عالمنا المترابط اليوم ، مما يبرز الحاجة إلى تدابير الأمن السيبراني القوية والتكيف المستمر مع التهديدات التكنولوجية المتطورة.

أنواع الجرائم الإلكترونية

يشمل الجرائم الإلكترونية مجموعة واسعة من الأنشطة غير القانونية التي تستغل أجهزة الكمبيوتر والشبكات.تشمل الأنواع الرئيسية:

البريد الإلكتروني والاحتيال عبر الإنترنت

الخداع من خلال رسائل البريد الإلكتروني أو المواقع الإلكترونية لاستخراج المعلومات الشخصية أو المال من الضحايا.

الاحتيال على الهوية

سرقة البيانات الشخصية مثل أرقام الضمان الاجتماعي أو تفاصيل بطاقة الائتمان لارتكاب الاحتيال أو الجرائم الأخرى.

سرقة بيانات دفع البطاقات أو البطاقات

الاستحواذ غير المصرح به للمعلومات المالية للمعاملات غير المشروعة.

سرقة وبيع بيانات الشركات

الحصول على بيانات الأعمال بشكل غير قانوني وبيعها للمنافسين أو استخدامها للابتزاز.

cyberext

مطالبة المال من خلال التهديد بإطلاق هجوم أو إطلاق معلومات حساسة.

الهجمات الفدية

تشفير بيانات الضحية والمطالبة بالدفع لمفتاح فك التشفير.

cryptojacking

الاستخدام غير المصرح به لموارد الكمبيوتر لشخص آخر لاستخراج العملة المشفرة.

cyberespionage

الحصول على وصول غير مصرح به إلى المعلومات السرية للحكومات أو الشركات.

تدخل النظام

الإجراءات التي تضعف وظائف أو سلامة الشبكات ، مثل هجمات رفض الخدمة (DOS).

انتهاك حقوق الطبع والنشر

الاستخدام غير المصرح به أو توزيع المواد المحمية بحقوق الطبع والنشر.

المقامرة غير القانونية

إجراء أو تسهيل أنشطة المراهنة غير القانونية عبر الإنترنت.

بيع البنود غير القانونية عبر الإنترنت

توزيع البضائع المحظورة من خلال منصات الإنترنت.

استغلال الطفل

التماس أو إنتاج أو امتلاك المواد الإباحية عن الأطفال.

كيف يعمل الجرائم الإلكترونية؟

يتضمن الجرائم الإلكترونية عادةً إما استهداف أجهزة الكمبيوتر باستخدام برامج ضارة أو استخدام أجهزة الكمبيوتر لارتكاب جرائم أخرى.تشمل الآليات الرئيسية:

هجمات البرامج الضارة

إصابة الأنظمة مع البرامج المصممة لتلف البيانات أو سرقةها أو تعطيلها.

هجمات رفض الخدمة (DOS)

ساحق موقع ويب أو شبكة مع حركة المرور لجعلها غير صالحة للاستعمال.

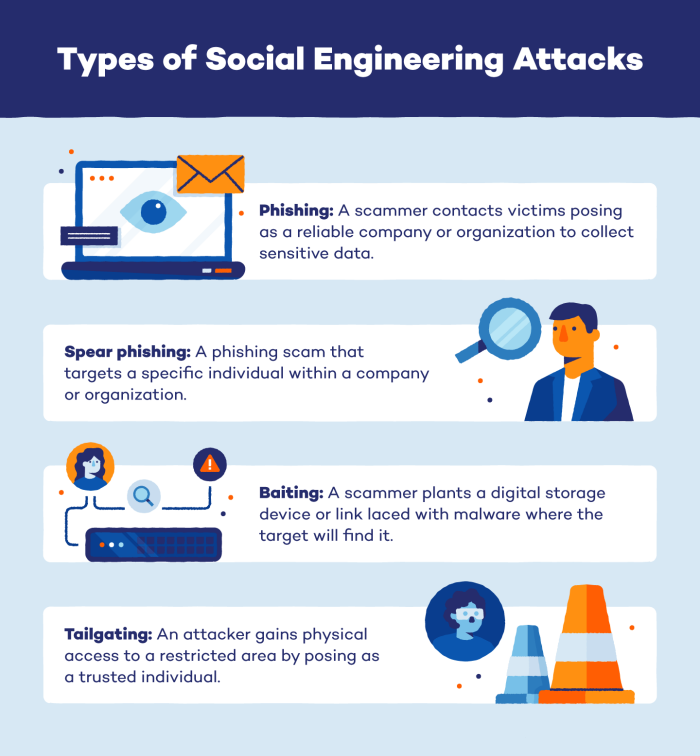

الهندسة الاجتماعية

التلاعب بالأفراد في الكشف عن معلومات سرية.

قد تجمع مجرمو الإنترنت بين هذه التقنيات ، على سبيل المثال ، تصيب أجهزة الكمبيوتر مع البرامج الضارة لاستخدامها لاحقًا لنشر المزيد من الهجمات أو تخزين البيانات المسروقة.

آثار الجرائم الإلكترونية على الأعمال التجاريةيلفت الجرائم الإلكترونية تداعيات عميقة على الشركات التي تتجاوز الخسائر المالية ، مما يؤثر على مختلف الجوانب التشغيلية والسمعة:

ثقة المستثمر:غالبًا ما تؤدي الانتهاكات الأمنية إلى تقلص ثقة المستثمرين ، مما يؤدي إلى انخفاض في تقييم الشركة والصعوبات المحتملة في تأمين التمويل.

الآثار المالية:تواجه الشركات زيادة تكاليف الاقتراض وقد تتحمل غرامات بسبب عدم الامتثال التنظيمي بعد انتهاكات البيانات.يمكن أن تداعيات قانونية من العملاء المتأثرين مزيد من الإجهاد الشؤون المالية.

تلف السمعة:يمكن للهجوم الإلكتروني تشويه هوية العلامة التجارية للشركة وتآكل ثقة العملاء.يمكن أن تؤدي هذا الخسارة في السمعة إلى استنزاف العملاء ، وتعيق نمو الإيرادات وجهود اكتساب العملاء الجديدة.

التكاليف المباشرة:

تتكبد الشركات نفقات مباشرة مثل أعلى أقساط التأمين ، وتكاليف فرق الاستجابة للأمن السيبراني ، والاستثمارات في العلاقات العامة لإدارة آثار الهجوم.

آثار الجرائم الإلكترونية على الدفاع الوطنيتشكل جرائم الإنترنت تهديدات كبيرة للأمن القومي والسلامة العامة ، مما يؤدي إلى ردود حكومية قوية:

الوكالات الفيدرالية:تعد وكالات مثل قسم السيبران في مكتب التحقيقات الفيدرالي ووكالة أمن الأمن السيبراني والبنية التحتية (CISA) ضمن وزارة الأمن الوطني محوريًا في مكافحة التهديدات السيبرانية على المستوى الوطني.

مبادرات إنفاذ القانون:تركز الانقسامات المتخصصة داخل وكالات مثل خدمة Secret Service الأمريكية (USSS) على التحقيق في جرائم الإنترنت التي تستهدف البنى التحتية والأنظمة المالية.

التدريب والدعم:توفر مبادرات مثل المعهد الوطني للطب الشرعي للكمبيوتر التدريب الأساسي في الطب الشرعي للكمبيوتر لإنفاذ القانون ، مما يعزز قدراتها في التحقيق في جرائم الإنترنت.

الجهود التعاونية:

مركز شكاوى الجريمة على الإنترنت (IC3) ، الذي يشمل وكالات متعددة ، يسهل الإبلاغ عن الجرائم المتعلقة بالإنترنت والتحقيق فيها ، مما يضمن استجابة منسقة للتهديدات السيبرانية.

كيف يعمل الجرائم الإلكترونية؟

أمثلة على الجرائم الإلكترونية

يتضمن الجرائم الإلكترونية مجموعة متنوعة من الأنشطة الخبيثة التي تستغل أنظمة الكمبيوتر والشبكات والأجهزة.فيما يلي بعض الأمثلة البارزة لأنواع مختلفة من هجمات الجرائم الإلكترونية:

Wannacry Ransomware Attack (2017)

كان هجوم البرامج الضارة الهامة التي اكتسبت اهتمامًا عالميًا هجوم Wannacry Ransomware في مايو 2017. استغلت هذه الفدية في أنظمة Microsoft Windows ، حيث تصيب حوالي 230،000 جهاز كمبيوتر في 150 دولة.تم إغلاق الضحايا من بياناتهم وطالبوا بدفع فدية في البيتكوين لاستعادة الوصول.نتج عن الهجوم ما يقدر بنحو 4 مليارات دولار من الخسائر المالية على مستوى العالم ، مما يبرز التأثير الواسع والوصول إلى هذه الأجهزة الإلكترونية.

التصيد

كأس العالم لعملية الاحتيال التصيد (2018)

خلال كأس العالم 2018 ، استهدفت حملة التصيد المشجعين كرة القدم مع رسائل البريد الإلكتروني برحلات مجانية إلى موسكو.احتوت رسائل البريد الإلكتروني هذه على روابط ضارة ، عند النقر عليها ، أدت إلى سرقة البيانات الشخصية.تستخدم هجمات التصيد مثل هذه الاتصالات الخادعة لخداع المستفيدين في المساس بأمانهم من خلال توفير معلومات حساسة أو النقر على روابط ضارة.

هجمات رفض الخدمة (DDOS) الموزعة

هجوم اليانصيب الوطني في المملكة المتحدة (2017)

في عام 2017 ، تم إحضار موقع UK National Lottery وتطبيق الهاتف المحمول في وضع عدم الاتصال من خلال هجوم DDOS.يغمر هذا النوع من الهجوم نظامًا مع طلبات الاتصال ، ويغمره ويتسبب في إيقاف التشغيل.يشتبه في أن الدافع وراء هذا الهجوم هو الابتزاز ، على الرغم من أن السبب الدقيق لا يزال غير معروف.يمكن أن تخدم هجمات DDOS أغراض مختلفة ، بما في ذلك cyberextinter أو كتحويل للأجهزة الإلكترونية الأخرى.

سرقة الهوية

cryptojacking

خرق بيانات الشركة المستهدف (2013)

في عام 2013 ، شهدت شركة Target Corporation خرقًا للبيانات حيث سرق المتسللون معلومات بطاقة الدفع والتفاصيل الشخصية لحوالي 110 مليون عميل.تم استخدام البيانات المسروقة لسرقة الهوية والمعاملات الاحتيالية ، مما يؤثر على ملايين الأفراد وتسبب في خسائر مالية كبيرة للهدف.

الاختراق الروسي للجنة الوطنية الديمقراطية (2016)

في عام 2016 ، تسلل مجموعات التجسس السيبراني الروسية ، لا سيما المرتبطة بالذكاء العسكري الروسي (GRU) ، إلى شبكات الكمبيوتر في اللجنة الوطنية الديمقراطية (DNC).تمكن المهاجمون من الوصول إلى رسائل البريد الإلكتروني والوثائق السرية ، والتي تم تسريبها لاحقًا إلى الجمهور عبر ويكيليكس وغيرها من المنصات.تهدف عملية التجسس الإلكترونية هذه إلى التأثير على الانتخابات الرئاسية الأمريكية من خلال تقويض الثقة في المؤسسات والمرشحين الديمقراطيين.