يعد دمج استخبارات التهديد السيبراني (CTI) في أطر الأمان الحالية أمرًا ضروريًا لتعزيز قدرات الدفاع الشاملة للمنظمة.تتضمن هذه العملية العديد من الإجراءات الرئيسية:مواءمة الذكاء مع الضوابط الأمنيةقم بتوصيل رؤى ذكاء التهديد بآليات الأمان الحالية مثل جدران الحماية ، والمعرفات ، وأنظمة حماية نقطة النهاية.تضمن هذه المحاذاة استخدام الذكاء بنشاط لتحسين هذه الضوابط.أتمتة استجابات التهديدأدوات الأتمتة الاستفادة من تسهيل ردود الفعل في الوقت الفعلي لتكتشف التهديدات.من خلال دمج CTI مع أنظمة الأمن والأتمتة والاستجابة (SOAR) ، يمكن أن تكون مهام الكشف عن التهديدات الروتينية والاستجابة تلقائيًا ، مما يسمح لفرق الأمان بالتركيز على مشكلات أكثر تعقيدًا.المراقبة والتحديث المستمرإنشاء نظام للمراقبة المستمرة وتحديث التدابير الأمنية بناءً على أحدث ذكاء التهديد.يساعد هذا النهج على أن تظل المنظمة رشيقة ومستجيبة للتهديدات الجديدة والمطوورة.التدريب والوعيإجراء دورات تدريبية منتظمة وبرامج التوعية لتثقيف فرق الأمن والموظفين الآخرين على تطبيق استخبارات التهديد.يضمن هذا التعليم استخدام رؤى CTI بشكل فعال في العمليات اليومية وعمليات صنع القرار.التعاون وتبادل المعلوماتتعزيز بيئة تعاونية داخل المنظمة ومع الشركاء الخارجيين ، مثل مجموعات الصناعة ومجتمعات استخبارات التهديد.يمكن لمشاركة استخبارات التهديد أن توفر رؤى إضافية وتعزيز قدرة المنظمة على توقع التهديدات وتخفيفها.خاتمةيعد Cyber Threat Intelligence (CTI) مكونًا حيويًا لاستراتيجيات الأمن السيبراني الحديثة ، حيث يقدم رؤى قابلة للتنفيذ للدفاع ضد مجموعة واسعة من التهديدات الإلكترونية.من خلال جمع بيانات التهديد ونشرها باستمرار ، يمكن للمؤسسات أن تبقى في صدارة المهاجمين المحتملين وتحصين دفاعاتهم.يضمن دمج CTI في التدابير الأمنية الحالية ، وأتمتة الاستجابات ، وتعزيز ثقافة التعاون والتعلم المستمر أن تكون المنظمات مستعدة جيدًا لمعالجة المشهد المتطور باستمرار.إن احتضان CTI لا يعزز الموقف الأمني للمنظمة فحسب ، بل يمكّنها أيضًا من التخفيف بشكل استباقي من المخاطر ، مما يضمن المرونة طويلة الأجل ضد التهديدات الإلكترونية.

دليل شامل لذكاء التهديد السيبراني: الأهمية والأنواع واستراتيجيات التكامل - نظام ذكاء المصدر المفتوح في نولز

أكاديمية Osint

دليل شامل لذكاء التهديد السيبراني: الأهمية والأنواع واستراتيجيات التكامل

فهم ذكاء التهديد السيبراني

يتضمن ذكاء التهديد السيبراني (CTI) تقييم وتكنولوجيا التحقق والإبلاغ عن التهديدات الإلكترونية الحالية والمحتملة للحفاظ على الوعي الظرفي للمنظمة.إنها تقنية ديناميكية تستخدم جمع البيانات وتحليلها من التهديدات التاريخية لمنع وعلاج الهجمات الإلكترونية.CTI ليس حلاً للأجهزة ولكنه يعتمد على التكتيكات والتقنيات والإجراءات ، مما يشكل جزءًا حاسمًا من بنية الأمن.يساعد هذا الذكاء في تحديد من أو ما الذي يهاجم ، ولماذا تستهدف المنظمة ، وكيفية اكتشاف التنازلات.إلى جانب فرق تكنولوجيا المعلومات ، تستفيد المنظمة بأكملها من نظام CTI الذي تم تنظيمه جيدًا ، حيث إنه يمكّن من الوقاية من التهديد وتخفيفه الاستباقي.

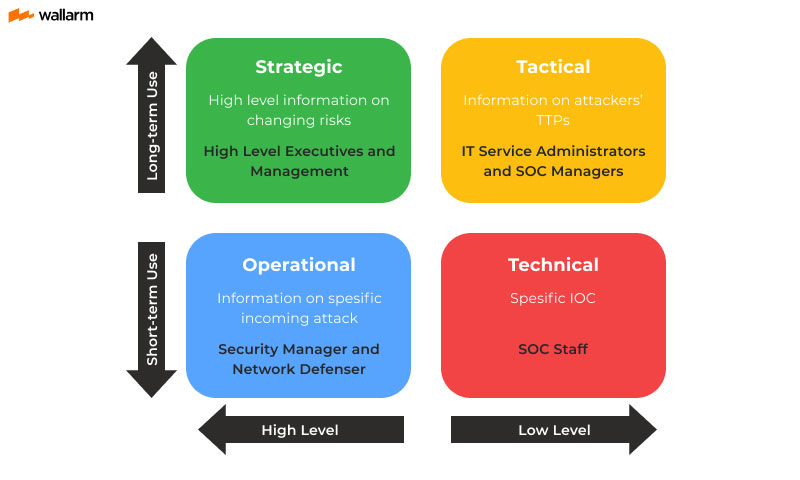

أنواع ذكاء التهديد السيبراني

يشمل ذكاء التهديد السيبراني (CTI) فئات مختلفة ، كل منها يقدم مستويات مميزة من التفاصيل الفنية وغير الفنية ذات الصلة بالتفاهم وتخفيف التهديدات الإلكترونية.تضمن هذه الفئات تغطية شاملة لمشهد التهديد ، المصمم لتلبية احتياجات أصحاب المصلحة المختلفين داخل المنظمة.

الذكاء الاستراتيجي

توفر Intradive That Intelligence نظرة عامة رفيعة المستوى على مشهد التهديد الأوسع ، مع التركيز على الاتجاهات الجغرافية والسياسية والتنظيمية.يقدم هذا النوع من الذكاء رؤى في السياق الشامل للتهديدات الإلكترونية ، مما يبرز نقاط الضعف والآثار المحتملة على العمل.عادةً ما يتم تقديم الذكاء الاستراتيجي في تقييم الحاجة إلى تدابير وأدوات أمان جديدة من خلال تحديد التهديدات الناشئة وعواقبها المحتملة.

الذكاء التشغيلي

تتضمن ذكاء التهديد التشغيلي تحليل السلوك البشري ومجموعات التهديد والأنشطة الواقعية التي تؤدي إلى الهجمات الإلكترونية.هذا الذكاء مشتق من مصادر مباشرة مثل المهاجمين ووسائل التواصل الاجتماعي وغرف الدردشة.الذكاء التشغيلي أمر بالغ الأهمية للتنبؤ بتوقيت وطبيعة وتفاصيل الهجمات المخططة ، مما يتيح للمحترفين الأمن السيبرانيين من الاستعداد والاستجابة بشكل استباقي للتهديدات الوشيكة.

الذكاء التكتيكي

يركز التهديد التكتيكي الذكاء على الأساليب والتقنيات المستخدمة من قبل المهاجمين.ويشمل تفاصيل حول ناقلات الهجوم والبنى التحتية والأدوات وأنواع التقنيات والمنظمات التي يتم استهدافها.يساعد هذا الذكاء المتخصصين في الأمن السيبراني على وضع استراتيجيات تجنب وفهم احتمال استهدافها بأنواع محددة من الهجمات.تدعم الذكاء التكتيكي صياغة آليات الدفاع من خلال توفير رؤى عملية في التكتيكات التشغيلية للخصوم.

الذكاء الفني

يتركز استخبارات التهديد الفني على أدلة ملموسة على الهجمات المستمرة أو مؤشرات التسوية (IOCs).يتضمن ذلك تفاصيل محددة حول الأدوات والموارد المستخدمة من قبل المهاجمين ، مثل عناوين IP ورسائل البريد الإلكتروني المخادعة والمجالات الخبيثة.يتيح الذكاء الفني استجابات فورية لاكتشاف التهديدات من خلال تحديد وتخفيف مؤشرات الانتهاكات النشطة.من الضروري للكشف عن التهديد في الوقت الفعلي والاستجابة له ، مما يتيح جهود الاحتواء والعلاج السريع.

لماذا يعد التهديد السيبراني ذكاء المهم؟

تعتبر ذكاء التهديد السيبراني (CTI) أمرًا بالغ الأهمية لأنه يوفر رؤى قابلة للتنفيذ مستمدة من تحليل التهديد التفصيلي ، مما يتيح للمنظمات من الدفاع عن التهديدات الإلكترونية بشكل استباقي.تعمل هذه الذكاء على أتمتة تحديد وحظر الأنشطة الضارة عبر الشبكات ، مما يقلل من الحاجة إلى التدخل اليدوي.من خلال الاستثمار في CTI ، يمكن للشركات الاستفادة من قواعد بيانات التهديد الواسعة ، مما يعزز فعالية تدابيرها الأمنية.يضمن هذا النهج الاستباقي دفاعات قوية ضد التهديدات الإلكترونية المتطورة ، وبالتالي تحسين الموقف الأمني العام للمنظمة.

يقلل من مخاطر التهديد السيبراني

CTI يقلل بشكل كبير من خطر الهجمات السيبرانية من خلال زيادة الوضوح في التهديدات المحتملة وطرق الهجوم الناشئة.تمكن هذه المعرفة فرق الأمن من تطوير تدابير مضادة فعالة ، وحماية البيانات الحساسة والحفاظ على الاستمرارية التشغيلية.

يعزز كفاءة فريق الأمن

دمج حلول CTI ، التي يتم تجهيزها غالبًا بميزات آلية مثل الذكاء الاصطناعي ، يعزز كفاءة فرق الأمن السيبراني.يمكن لهذه الأدوات معالجة البيانات والتحقق منها ، مما يسمح للفرق بالتركيز على تدابير الدفاع الاستراتيجية وتقليل أوقات الاستجابة والإنذارات الخاطئة.

يسهل مشاركة المعرفة التعاونية

يعزز CTI التعاون بين المنظمات من خلال مجتمعات تبادل المعلومات وخلاصات ذكاء التهديد.من خلال مشاركة الأفكار حول الهجمات الأخيرة ، يمكن للمنظمات التعلم من تجارب بعضها البعض وتحسين دفاعاتها.

يوفر تحليل التهديد المتعمق

يقدم CTI تحليلًا مفصلاً للتهديدات الإلكترونية ، بما في ذلك التكتيكات والتقنيات والإجراءات التي يستخدمها المهاجمون.يساعد هذا الفهم الشامل أخصائيي الأمن في توقع وتخفيف الهجمات المستقبلية ، وبالتالي تعزيز الدفاعات الإلكترونية للمنظمة.

من خلال الاستفادة من فوائد ذكاء التهديد السيبراني ، يمكن للشركات الحفاظ على وضع أمني استباقي ومستنيّر ، مما يضمن حماية أفضل ضد المشهد المتطور للتهديدات الإلكترونية باستمرار.

من يستفيد من ذكاء التهديد السيبراني؟

يوفر استخبارات التهديد السيبراني مزايا كبيرة لمنظمات جميع الأحجام وعبر الصناعات المختلفة من خلال تحويل البيانات الأولية إلى رؤى قابلة للتنفيذ حول المهاجمين المحتملين وطرقهم.تمكن هذه الذكاء المؤسسات من توقع التهديدات والاستجابة لها بشكل أكثر فعالية ، مما يضمن وضع أمان قوي.

الشركات الصغيرة إلى المتوسطة الحجم (SMBs)

بالنسبة للشركات الصغيرة والمتوسطة ، فإن ذكاء التهديد السيبراني لا يقدر بثمن لأنه يمنح الوصول إلى قواعد بيانات التهديد الشاملة التي قد لا يمكن تحقيقها.هذا الوصول إلى مستويات الملعب ، مما يسمح للمنظمات الأصغر بالدفاع عن التهديدات الإلكترونية المتطورة التي قد لا يكون لديهم الموارد للقتال بمفردها.

الشركات الكبيرة

تستفيد المنظمات الأكبر من ذكاء التهديد السيبراني باستخدام تحليل مفصل لفهم أدوات وتكتيكات الجهات الفاعلة الضارة.تساعد هذه الذكاء في إنشاء استراتيجيات دفاع أكثر فعالية وتحسين التدابير الأمنية الشاملة.

المحللون الأمن وتكنولوجيا المعلومات

يستفيد المحللون الأمنية وتكنولوجيا المعلومات من ذكاء التهديد لتعزيز قدرتهم على اكتشاف التهديدات ومنعها.من خلال فهم طبيعة وأساليب الهجمات المحتملة ، يمكنهم تنفيذ تدابير أمنية أكثر استهدافًا وفعالة.

مراكز العمليات الأمنية (SOCs)

تستخدم SOCs ذكاء التهديد لتحديد أولويات الحوادث القائمة على تقييم المخاطر والتأثير المحتمل.يتيح تحديد الأولويات هذا تخصيص موارد أكثر كفاءة ، مما يضمن أن التهديدات الأكثر أهمية تحصل على الاهتمام اللازم.

محللون إنتل

يستفيد محللو Intel من ذكاء التهديد السيبراني من خلال القدرة على تتبع ومراقبة الجهات الفاعلة للتهديد بشكل أكثر فعالية.تساعد هذه المراقبة المستمرة في فهم سلوك المهاجم والتنبؤ بالتهديدات المستقبلية ، وبالتالي تعزيز القدرات الدفاعية للمنظمة.

الإدارة التنفيذية

بالنسبة للإدارة التنفيذية ، يوفر Interformence Cyber That Intellignence فهمًا واضحًا للمخاطر الإلكترونية التي تواجه المنظمة ، وتأثيرها المحتمل على العمليات ، والاستراتيجيات اللازمة لتخفيفها.تدعم هذه الرؤية الاستراتيجية صنع القرار المستنيرة وتخصيص الموارد.

مراحل دورة حياة استخبارات التهديد السيبراني

إن ذكاء التهديد السيبراني (CTI) ليس عملية خطية ، بل هي دورة مستمرة تحول بيانات التهديد الخام إلى رؤى قابلة للتنفيذ لتعزيز الموقف الأمني للمؤسسة.تشتمل دورة الحياة هذه على ست مراحل مميزة:

1. تجمع المتطلبات

تتضمن هذه المرحلة الأولية جمع الاحتياجات والأهداف من جميع أصحاب المصلحة.تشمل المهام:

· تحديد سطح الهجوم للمنظمة والآثار المحتملة للهجمات الإلكترونية.

· تحديد المناطق يجب أن يغطي برنامج CTI.

· فهم دوافع المهاجمين والمعارضات اللازمة.

2. جمع البيانات

بمجرد تعيين المتطلبات ، يتم جمع البيانات ذات الصلة لتحقيق الأهداف المحددة.تشمل المصادر النموذجية:

· البيانات العامة (مواقع الأخبار ، المنتديات ، المدونات).

سجلات حركة المرور الشبكة.

وسائل التواصل الاجتماعي.

· تغذية بيانات التهديد من شركات الأمن السيبراني.

· مقابلات الخبراء ومصادر مكافحة التجسس السيبراني مثل مراقبة DNS السلبية و Honeypots.

تحليل البرامج الضارة.

3. معالجة البيانات

يجب معالجة البيانات الخام في تنسيق مناسب للتحليل.قد تتضمن مهام المعالجة:

· تطبيع البيانات ، الفرز ، أخذ العينات ، التحقق ، والتجميع.

· استخراج المصطلحات ذات الصلة من سجلات حركة الشبكة.

ترجمة محتوى اللغة الأجنبية.

· التحقق من صحة البيانات من المقابلات.

4. تحليل البيانات

في هذه المرحلة ، يتم تفسير البيانات المعالجة لتحقيق الأهداف المحددة في مرحلة تجميع المتطلبات.يحدد التحليل أنماط التهديد والآثار المحتملة باستخدام تقنيات مثل التحليل الإحصائي والفرضيات القائمة على الفرضيات.ينتج عنه توصيات قابلة للتنفيذ مثل:

الاستثمارات اللازمة.

· إجراءات التهديد الفوري.

· مزيد من التحقيق في تهديدات محددة.

5. النشر

تتم مشاركة نتائج التحليل مع أصحاب المصلحة بتنسيق يمكن فهمه بسهولة.تشمل أفضل الممارسات:

· تقديم النتائج بإيجاز.

تجنب المصطلحات التقنية.

· استخدام الرسوم البيانية والرسوم البيانية للوضوح.

6. ردود الفعل

يقدم أصحاب المصلحة ملاحظات حول تقرير الاستخبارات ، مما يشير إلى التغييرات اللازمة وتكرار التقارير المستقبلية.هذه التعليقات أمر بالغ الأهمية لتحسين برنامج CTI.

دمج ذكاء التهديد السيبراني مع التدابير الأمنية الحالية

يعد دمج استخبارات التهديد السيبراني (CTI) في أطر الأمان الحالية أمرًا ضروريًا لتعزيز قدرات الدفاع الشاملة للمنظمة.تتضمن هذه العملية العديد من الإجراءات الرئيسية:

مواءمة الذكاء مع الضوابط الأمنية

قم بتوصيل رؤى ذكاء التهديد بآليات الأمان الحالية مثل جدران الحماية ، والمعرفات ، وأنظمة حماية نقطة النهاية.تضمن هذه المحاذاة استخدام الذكاء بنشاط لتحسين هذه الضوابط.

أتمتة استجابات التهديد

أدوات الأتمتة الاستفادة من تسهيل ردود الفعل في الوقت الفعلي لتكتشف التهديدات.من خلال دمج CTI مع أنظمة الأمن والأتمتة والاستجابة (SOAR) ، يمكن أن تكون مهام الكشف عن التهديدات الروتينية والاستجابة تلقائيًا ، مما يسمح لفرق الأمان بالتركيز على مشكلات أكثر تعقيدًا.

المراقبة والتحديث المستمر

إنشاء نظام للمراقبة المستمرة وتحديث التدابير الأمنية بناءً على أحدث ذكاء التهديد.يساعد هذا النهج على أن تظل المنظمة رشيقة ومستجيبة للتهديدات الجديدة والمطوورة.

التدريب والوعي

إجراء دورات تدريبية منتظمة وبرامج التوعية لتثقيف فرق الأمن والموظفين الآخرين على تطبيق استخبارات التهديد.يضمن هذا التعليم استخدام رؤى CTI بشكل فعال في العمليات اليومية وعمليات صنع القرار.

التعاون وتبادل المعلومات