أفضل أدوات ذكاء التهديد مفتوحة المصدر - نظام ذكاء نولز المصدر المفتوح

أكاديمية Osint

أفضل أدوات ذكاء التهديد مفتوحة المصدر

ما هو ذكاء التهديد مفتوح المصدر؟

يشير المصدر المفتوح إلى المواد التي يمكن الوصول إليها لعامة الناس دون الحاجة إلى معرفة أو أدوات أو إجراءات متخصصة.لا يمكن تصنيف المعلومات التي تتطلب هذا الوصول المتخصص على أنها مفتوحة المصدر.

إن ذكاء التهديد مفتوح المصدر هو معلومات يمكن الوصول إليها وجمعها ومعالجتها وتسليمها لتلبية احتياجات ذكاء محددة.ينصب التركيز على المعلومات "التي يمكن الوصول إليها للجمهور" ، والتي تشمل:

· مؤشرات التسوية (IOCS)

· نقاط الضعف والضعف

· الممثلين التهديد

التكتيكات والتقنيات والإجراءات (TTPs)

· دوافع وقدرات الجهات الفاعلة الخبيثة

· القطاعات أو التقنيات المستهدفةمصادر ذكاء التهديد مفتوح المصدر

ويب واضح:هذه صفحات ويب يمكن الوصول إليها بسهولة عبر محركات البحث مثل Google و Bing.

الويب المظلم:يتضمن ذلك محتوى الويب الذي لا يمكن الوصول إليه إلا من خلال البرامج أو التكوينات المتخصصة.غالبًا ما تبيع الجهات الفاعلة للتهديدات معلومات عن منتديات الويب المظلمة والأسواق ، وكشفت عن ذكاء قيمة مثل البيانات المسرة ، وحملات التهديد ، والتقنيات الخبيثة.

شبكة عميقة:

هذه هي مواقع الويب وقواعد البيانات والملفات التي لا يمكن لمحركات البحث التقليدية فهرستها ، مثل المحتوى وراء صفحات المصادقة وجدران paywalls.يمكن الوصول إلى جزء كبير من هذه المعلومات للجمهور ، وبالتالي التأهل كمصدر مفتوح.

لا تقتصر المواد المفتوحة المصدر على ما يمكن العثور عليه عبر محركات البحث الشعبية.يمكن للتطبيقات مثل Shodan تحديد موقع عناوين IP والشبكات والمنافذ المفتوحة وأجهزة إنترنت الأشياء والمزيد ، مما يزيد من توسيع نطاق الذكاء المفتوح المصدر.

تعتبر المعلومات مفتوحة المصدر إذا كانت:

· نشرت أو نقلها لجمهور عام

· مرئي أو مسموع لأي مراقب غير رسمي

· يمكن الوصول إليها علنًا في الاجتماعات المفتوحة

· متاح بناءً على الطلب العام

يمكن الوصول إليه من خلال الاشتراك أو البيع للجمهور

· تم الحصول عليها من خلال زيارة المواقع العامة أو الأحداث

تهديدات الأمن السيبراني الشائعة

تهديدات الأمن السيبراني تأتي بأشكال مختلفة ، كل منها يشكل مخاطر كبيرة على الأصول الرقمية.فيما يلي بعض الأنواع الأكثر شيوعًا:

البرامج الضارة

يشير البرامج الضارة إلى البرامج الضارة المصممة لإلحاق الأذى أو الاستغلال أو التنازل عن جهاز الكمبيوتر أو الجهاز.ويشمل فيروسات وأحصنة طروادة وأدوات تجسس وبرامج فدية وأكثر من ذلك ، كل قادر على التسبب في أضرار كبيرة أو انتهاكات البيانات.

التصيد

الخداع هو عملية احتيال عبر الإنترنت حيث يخدع المهاجمون الأفراد لتوفير معلومات حساسة مثل كلمات المرور أو أرقام بطاقات الائتمان أو التفاصيل الشخصية.يتم ذلك عادة من خلال رسائل البريد الإلكتروني الاحتيالية أو المواقع الإلكترونية أو الرسائل التي يبدو أنها من مصادر مشروعة.

حقن SQL

يتضمن هجوم حقن SQL إدخال رمز ضار في قاعدة بيانات موقع الويب من خلال استعلام ، مما يتيح للمهاجمين معالجة قاعدة البيانات أو الوصول إليها.يمكن أن يؤدي ذلك إلى استرجاع البيانات غير المصرح به أو معالجة البيانات.

هجوم رفض الخدمة (DOS)

يهدف هجوم DOS إلى جعل موقع ويب أو خدمة غير متوفرة من خلال الساحق مع حركة المرور من أجهزة كمبيوتر أو أجهزة متعددة.هذا يعطل الأداء الطبيعي للخدمة ، مما يسبب الإزعاج والخسائر المالية المحتملة.

أفضل أدوات ذكاء التهديد مفتوحة المصدر - نظام ذكاء نولز المصدر المفتوح

رجل في الوسط

في هجوم رجل في الوسط ، يعترض المهاجم التواصل بين طرفين دون علمهما.يتيح ذلك للمهاجم التنصت أو تغيير الاتصالات أو سرقة المعلومات الحساسة التي يتم تبادلها.تعمل أدوات ذكاء التهديد الفعالة على توحيد الخلاصات من مصادر متعددة ، وإجراء تحليلات الأمان ، وأتمتة تحديد وتحديد الهجمات الجديدة ، والتكامل مع أدوات الأمان الأخرى مثل جدران الحماية من الجيل التالي (NGFW) ، SIEM ، واكتشاف نقطة النهاية (EDR).فيما يلي بعض من أفضل أدوات ذكاء التهديد مفتوحة المصدر:

MISP

(منصة مشاركة معلومات البرامج الضارة)MISP هي أداة مجانية تسهل مشاركة مؤشرات التسوية (IOCS) ومعلومات الضعف بين المنظمات.يعزز تعاون استخبارات التهديد من خلال تمكين إنشاء الأحداث والبحث عنها ومشاركتها مع مستخدمي أو مجموعات MISP الآخرين.تشمل الميزات الرئيسية:

· واجهة المستخدم (UI):يسمح للمستخدمين بإدارة المعلومات ومركزية بشكل فعال.

وصول API:يدعم تصدير البيانات بتنسيقات مختلفة (XML ، JSON ، OpenIOC ، STIX).

الارتباط الآلي:يحدد الروابط بين الخصائص والكائنات ومؤشرات البرامج الضارة.

· مفردات الذكاء (MISP Galaxy):يتكامل مع خصوم التهديد الحاليين والأحداث من Miter ATT & CK.

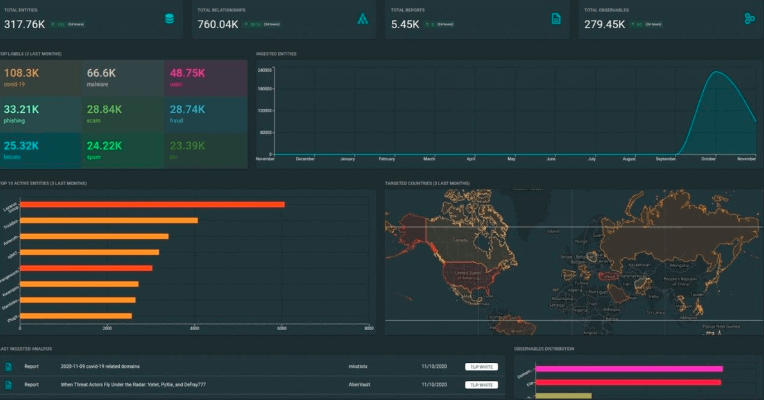

opencti

(ذكاء التهديد السيبراني المفتوح)تم تصميم OpenCti لمعالجة ومشاركة معلومات استخبارات التهديد السيبراني ، التي طورتها Cert-EU و Anssi.يميز:

· معايير STIX2:يقدم المعلومات التشغيلية والاستراتيجية عبر نموذج بيانات موحد.

· سير العمل الآلي:يستخلص الاستنتاجات المنطقية لتوفير رؤى في الوقت الفعلي.

· تصور البيانات:يمثل بصريا الكيانات واتصالاتها مع خيارات العرض المختلفة.

· اندماج:

يتكامل بسهولة مع الأنظمة الأخرى ، ودعم الموصلات لمصادر بيانات التهديد البارزة مثل Miter ATT & CK و Virustotal.

الهاربونHarpoon هي أداة سطر أوامر تتضمن الإضافات Python لأتمتة أنشطة Osint.إنه يصل إلى واجهات برمجة التطبيقات من أدوات متعددة (MISP ، Virustotal ، Shodan ، إلخ) ويوفر:

تنفيذ الأمر:يؤدي عمليات محددة لكل أمر.

· تكامل API:

يستخدم ملف تكوين واحد لمفاتيح API للوصول إلى مصادر البيانات المختلفة.

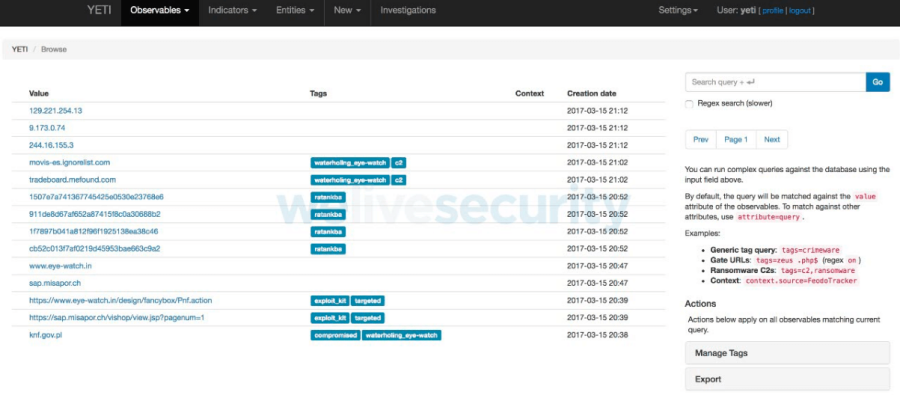

اليتييساعد Yeti محللو الأمن على دمج خلاصات بيانات التهديد المختلفة ، مما يوفر أداة لتجميع IOCs و TTPs.يميز:

· تحسين البيانات:يثري المؤشرات تلقائيًا مع سياق إضافي.

· ويب واجهة برمجة التطبيقات:يسمح للتطبيقات الأخرى بالتواصل مع اليتي لتحسين الوظائف.

· واجهة المستخدم والآلة:يوفر كل من واجهة المستخدم اللامعة وواجهة الجهاز لتبادل البيانات السلس.

جوسنت

(إطار عمل تجميع ومعالجة التهديد المفتوح المصدر)Gosint هي أداة مفتوحة المصدر من قبل Cisco Csirt تركز على جمع ومعالجة معلومات التهديد.هو - هي:

· مجاميع IOCS:يتحقق من صحة ومؤشرات الاستهلاك بواسطة أدوات أخرى.

· يدعم التنسيقات المختلفة:متوافق مع STIX و Taxai و Veris لمشاركة CTI.

· جافا سكريبت الواجهة الأمامية:يقدم واجهة سهلة الاستخدام مع إمكانات شاملة لإدارة البيانات.

أطر الذكاء الجماعي

(CIF)تدير CIF بيانات CTI ، وتمكين المستخدمين من تحليل معلومات التهديد وتطبيعها وتخزينها ومشاركتها.تشمل الميزات الرئيسية:

· اكتشاف التهديد الآلي:يجمع بين البيانات من مصادر مختلفة لتحديد الهوية والكشف والتخفيف.

· مستودع منظم:

ينظم البيانات لسهولة الوصول والتصدير.

OpentaxiiOpentaxii هو تطبيق قوي لخدمات Taxio ، يدعم مشاركة CTI بين الأطراف.يقدم:

· واجهة برمجة التطبيقات القابلة للتمديد:قابلة للتخصيص لمختلف احتياجات المصادقة والمثابرة.

· مساعدة الأتمتة:

يدير بيانات الإطار تلقائيًا لذكاء التهديد القابل للقراءة الآلي.

دمج ذكاء التهديد مفتوح المصدر في استراتيجية الأمن السيبراني الخاص بك

يعد دمج ذكاء التهديد المفتوح المصدر بشكل فعال في استراتيجية الأمن السيبراني أمرًا ضروريًا للبقاء في صدارة التهديدات الناشئة وحماية الأصول الرقمية لمؤسستك.فيما يلي الخطوات الرئيسية وأفضل الممارسات لدمج موارد ذكاء التهديد مفتوح المصدر في نهجك الأمني:

حدد احتياجات مؤسستك

ابدأ بتقييم المتطلبات والأولويات المحددة لمؤسستك.النظر في عوامل مثل صناعتك ، وحجم مؤسستك ، وأنواع التهديدات التي من المرجح أن تواجهها.سيساعدك هذا النهج المستهدف على التركيز على الموارد الأكثر صلة وقيمة.

اختر الأدوات والأعلاف المناسبة

مع فهم واضح لاحتياجاتك ، حدد أدوات ذكاء التهديد المفتوحة المصدر والأعلاف التي تتماشى مع أولوياتك.تقييم هذه الموارد بناءً على معايير مثل التوقيت والأهمية والدقة وسهولة التكامل.

إنشاء فريق استخبارات التهديد

تشكيل فريق مخصص داخل مؤسستك لإدارة وتحليل بيانات استخبارات التهديد.يجب على هذا الفريق مراقبة الموارد المختارة ، وتقييم أهمية ودقة المعلومات ، وإبلاغ النتائج إلى أصحاب المصلحة المعنيين.

دمج استخبارات التهديد مع البنية التحتية الأمنية الحالية

لزيادة قيمة ذكاء التهديد مفتوح المصدر ، قم بدمجها مع منصات وأدوات الأمان الحالية.ابحث عن الموارد التي تقدم تنسيقات موحدة ، مثل STIX أو Taxai ، لتسهيل التكامل السلس ومشاركة البيانات عبر الأنظمة.

تطوير برنامج تبادل المخابرات التهديد

التعاون وتبادل المعلومات مع المؤسسات الأخرى في مجال عملك لتعزيز فهمك للتهديدات الناشئة.قم بإنشاء برنامج لتبادل استخبارات التهديد مع شركاء موثوق بهم والمشاركة في مجتمعات وأدوات تقاسم التهديدات الخاصة بالصناعة.

تقييم مستمر والتكيف