Phishtank هي منصة تعاونية تتيح للمستخدمين إرسال بيانات التصيد والتحقق منها ومشاركتها.يوفر تغذية واسعة من عناوين URL التي تم التحقق منها ، مساعدة منظمات في الحماية من هجمات التصيد.DnstwistDNSTWIST هو محرك تقليب اسم المجال مصمم لتحديد التصيد المتجانس ، والكوتلال ، وتقليد العلامة التجارية.DNS Fuzzing هي عملية تلقائية تحدد المجالات الخبيثة التي يحتمل أن تستهدف مؤسستك.ينشئ هذا التطبيق عددًا واسعًا من التباديل اسم المجال بناءً على اسم المجال الذي تدخله ثم يتحقق لمعرفة ما إذا كان أي منها قيد الاستخدام.بالإضافة إلى ذلك ، يمكنه بناء تجزئة غامضة لصفحات الويب لتحديد ما إذا كانت جزءًا من اعتداء التصيد المستمر أو انتحال شخصية العلامة التجارية ، من بين العديد من القدرات الأخرى.توظف عشرات من فرق الاستجابة في SOC وفرق الاستجابة للحوادث في جميع أنحاء العالم ، بالإضافة إلى خبراء وباحثين مستقلين في أمن المعلومات ، الماسح الضوئي.بالإضافة إلى ذلك ، يتم دمجها مع منتجات وخدمات شركات الأمن الأخرى ، بما في ذلك على سبيل المثال لا الحصر:يتم تضمين كل من Splunk Escu و Rapid7 InsightConnect Soar و Mimecast و Paloalto Cortex Xsoar و VDA Labs و Watcher و Intel Owl و Patrowl و RecordedFuture و Spiderfoot و Digitalshadows و SecurityRisk و Smartfence و Threatpipes و AppSecco.خاتمةتوفر خلاصات ذكاء التهديد نظرة ثاقبة في الوقت الفعلي على التهديدات المحتملة ، مما يتيح للمنظمات من الانتقال من التفاعل إلى الاستباقي.يتطلب تنفيذ مصدر ذكاء التهديد الصحيح تقييمًا دقيقًا واختيارًا ، بالإضافة إلى تكامل فعال مع البنية التحتية الحالية.

أفضل خلاصات ذكاء تهديد مفتوح المصدر - نظام ذكاء Open Sound

أكاديمية Osint

أفضل خلاصات ذكاء تهديد مفتوح المصدر

ما هي الخلاصات الذكاء التهديد؟

توفر خلاصات ذكاء التهديد دفقًا مستمرًا من البيانات التي تقدم تفاصيل في الوقت الفعلي حول التهديدات الإلكترونية على مستوى العالم.تقوم هذه الخلاصات بجمع المعلومات من مصادر مختلفة ، بما في ذلك خبراء الأمن والوكالات الحكومية والذكاء المفتوح المصدر.تتم معالجة البيانات التي تم جمعها وتحليلها ، وتحويل المعلومات الخام إلى ذكاء التهديد القابل للتنفيذ.ويشمل ذلك مؤشرات التسوية (IOCs) ، والتكتيكات ، والتقنيات ، والإجراءات (TTPs) المستخدمة من قبل الجهات الفاعلة التهديد.مثل هذا الذكاء لا يقدر بثمن لفرق الأمن ، مما يتيح لهم تحديد التهديدات وفهمها وتخفيفها بسرعة.

علاوة على ذلك ، توفر خلاصات Intelligence للتهديدات تدفقات آلية لمعلومات التهديد الحاسمة ، بما في ذلك IOCs ، وتفاصيل عن الجهات الفاعلة للتهديدات ، والمجالات المشبوهة وعناوين IP ، وتجزئة البرامج الضارة.هذه ضرورية للحفاظ على الموقف الأمني للمؤسسة.تعتمد فعالية هذه الأعلاف على السياق الذي توفره.بدون سياق ، قد تبدو البيانات ساحقة ويصعب تفسيرها.ومع ذلك ، مع السياق المناسب ، يمكن أن تركز فرق الأمن على أكثر التهديدات إلحاحًا ، وتعزيز وقت استجابةها وكفاءتها.

أنواع خلاصات ذكاء التهديد

يتم تصنيف خلاصات ذكاء التهديد بشكل أساسي إلى أربعة أنواع:

الخلاصات التجارية

تجمع هذه الخلاصات البيانات الوصفية المجهولة من العملاء وتحليلها لتوفير ذكاء التهديد.غالبًا ما توفرها شركات الأمن السيبرانية ذات السمعة الطيبة ، فهي توفر تغطية شاملة لمشهد التهديد.

خلاصات مفتوحة المصدر

تندرج مصادر استخبارات التهديد المتاحة للجمهور ، مثل المنتديات العامة ، والمدونات ، والنشرات الإخبارية ، ووسائل التواصل الاجتماعي ، وحتى ملحقات متصفح الاستخبارات التهديد ، في هذه الفئة.أنها توفر معلومات قيمة ولكن غالبا ما تتطلب المزيد من التحليل اليدوي.

الخلاصات المجتمعية

هذه هي الجهود التعاونية حيث يشارك الأفراد والمنظمات استخبارات التهديد مع بعضهم البعض.قيمة بالنسبة لمعلومات التهديد المتخصصة أو المحددة ، تشمل الأمثلة Google Safebrowsing و Virustotal.

تغذية الحكومة والمنظمات غير الحكومية

توفر الحكومات والمنظمات غير الحكومية (المنظمات غير الحكومية) خلاصات استخبارات التهديد ، وأحيانًا مجانًا أو بتكلفة.وتشمل هذه منصات لمشاركة بيانات التهديد بين الكيانات ، مثل مشاركة المؤشرات الآلية لوزارة الأمن الداخلي أو مشروع Infragard التابع لمكتب التحقيقات الفيدرالي.في حين أن هذه الخلاصات ذات قيمة للبقاء على اطلاع بالتهديدات الإلكترونية ، فإن الاعتماد عليها فقط يمكن أن يوفر منظوراً محدودًا لمشهد التهديد.

يتغذى التهديد مقابل التهديد

إن خلاصات التهديدات وخلاصات الاستخبارات التهديد هي تدفقات بيانات في الوقت الفعلي تجمع مخاطر الإنترنت أو معلومات التهديد السيبراني.ومع ذلك ، فإن الفرق الرئيسي بين الاثنين هو السياق.

في حين أن خلاصات التهديدات تجمع ببساطة كميات هائلة من البيانات وجعلها متاحة لفرق الأمان عبر تقرير أو عرض مباشر لمجموعة البيانات ، فإن خلاصة ذكاء التهديد توفر مؤشرات التسوية - جزء من الطب الشرعي الرقمي الذي يشير إلى أن ملف أو نظام أو شبكةربما تم خرقها - مع السياق ذي الصلة.هذا يساعد الفرق على التركيز على أكثر القضايا الملحة والتنبيهات.

يعد السياق مهمًا بشكل لا يصدق لفرق تكنولوجيا المعلومات الحديثة ، والتي يتم إرجاعها وعدم الموظفين وليس لديها وقت كاف لإدارة ومراجعة موجزات بيانات متعددة.إن استخدام التكنولوجيا ، بما في ذلك تجميع البيانات والتحليلات (AI ML) ، لتحليل بيانات التغذية الخام ، والتكنولوجيا ، وتوفير السياق حول النتائج يساعد على جعل البيانات أكثر قابلية للتنفيذ ، وبالتالي أكثر فائدة.

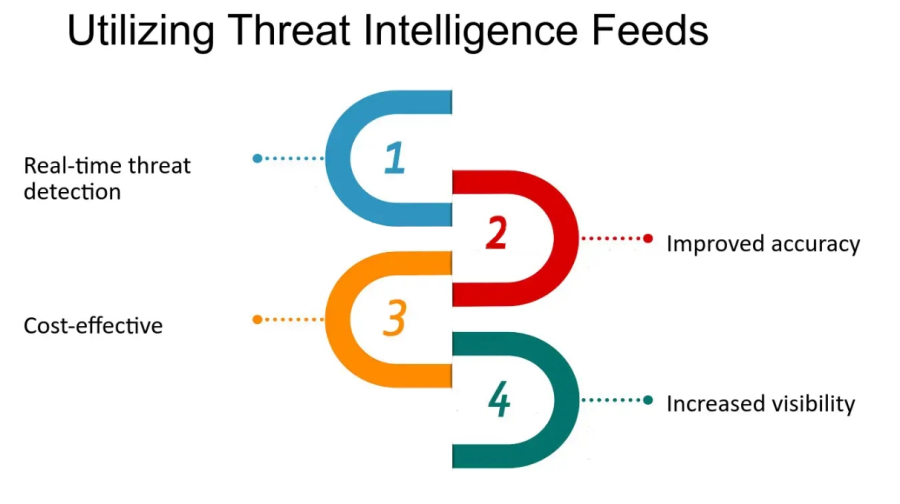

فوائد خلاصات ذكاء التهديد

توفر خلاصات ذكاء التهديد ممارسي الأمن رؤية خارجية حرجة على المصادر الضارة المعروفة.يمكن أن تعزز هذه البيانات بشكل كبير الكشف عن الأحداث وجهود الوقاية والاستجابة للحدث والعلاج.

يوفر الاستخدام الفعال لأغذية الذكاء التهديد العديد من الفوائد الرئيسية للمنظمات ، بما في ذلك:

زيادة الكفاءة وتحسين تخصيص الموارد

من خلال أتمتة جمع البيانات وتنسيقها وتحليلها ونشرها ، يمكن إعادة نشر موظفي تكنولوجيا المعلومات للتركيز على الأنشطة ذات القيمة العليا.تتيح المعلومات السياقية التي توفرها Feeds التهديد لتكنولوجيا المعلومات فرق تكنولوجيا المعلومات تحديد أولويات المهام ، وتركيز الموارد المحدودة على الاحتياجات الأكثر إلحاحًا.

التدابير الأمنية الاستباقية المعززة

على الرغم من أن بيانات التهديد وحدها لا تعمل على تحسين الموقف الأمني تلقائيًا ، فإن الجمع بين الذكاء والكشف والتحكم يتيح للمؤسسات التحضير بشكل أفضل لأحداث الأمان ومنعها.يمكن أن تعالج التدابير الأمنية المستهدفة تهديدات محددة ، ويمكن أن تعزز الرؤى المستقاة من خلاصات ذكاء التهديد الدفاعات الإجمالية.

السرعة المحسنة

توفر خلاصات Intelligence التهديد وصولًا في الوقت الفعلي إلى أحدث البيانات والرؤى ، وهو أمر بالغ الأهمية في المشهد الأمني السريع المتغير.إن الوصول إلى ذكاء التهديد في الوقت المناسب ، بالإضافة إلى بنية تحتية أمنية قوية ومجموعة الأدوات ، يساعد المؤسسات على البقاء في صدارة الخصوم ، مما يضمن استجابات أسرع وأكثر فعالية للتهديدات الناشئة.

كيف تجمع خلاصات ذكاء التهديد البيانات

تعمل خلاصات ذكاء التهديد بشكل مشابه لأغذية البيانات الأخرى ، وتلقي وتخزين وتخزين البيانات وتخزينها تلقائيًا ، وإعداد البيانات التي تلبي معايير محددة من مصادر محددة مسبقًا.غالبًا ما تستخدم فرق الأمن منصة استخبارات التهديد (TIP) لتنسيق هذا النشاط.

تتبع العملية بشكل عام هذه الخطوات:

تحديد متطلبات البيانات

تتضمن خطوة التخطيط هذه تحديد أهداف وأهداف المنظمة المتعلقة ببيانات ذكاء التهديد.تختلف المتطلبات بناءً على استخدام البيانات ، والتهديدات المحددة التي تواجهها ، وتقنيات الهجوم المشتركة من قبل الخصوم المعروفين.

أتمتة جمع البيانات

تبدأ معظم أنظمة ذكاء التهديد بجمع البيانات الخام من مصادر خارجية مثل بائعي الأمن أو المجتمعات أو قواعد بيانات الضعف الوطنية أو الخلاصات المفتوحة المصدر.يجوز للبائعين تجميع البيانات من قاعدة المستخدمين الخاصة بهم ، أو دمج خلاصة الذكاء الناتجة في حلولهم أو تقديمها كمنتج منفصل.تشمل المصادر الأخرى الخلاصات الخاصة بالصناعة ، والأمن السيبراني "دوائر الثقة" ، ومنتديات الويب المظلمة.قد يبحث زحف الويب أيضًا في الإنترنت عن مآثر وهجمات.

تحويل البيانات والاستعداد للتحليل

يتم تحويل البيانات الخام إلى تنسيقات قابلة للتحليل ، والتي تتضمن فك تشفير الملفات ، وترجمة المحتوى الأجنبي ، وتنظيم نقاط البيانات إلى جداول بيانات ، وتقييم البيانات للموثوقية والأهمية.تحليل البيانات

يتم تحويل البيانات الخام إلى ذكاء قابل للتنفيذ لتطوير خطط الإجراءات بناءً على القرارات المتخذة في مرحلة المتطلبات.يتم تعبئة الأفكار النهائية في تقارير وتقييمات مختلفة خاصة بكل جمهور:· الذكاء الاستراتيجي:

لكبار مخططي الأمن ، مع التركيز على اتجاهات واسعة لتخطيط الاستثمارات الأمنية والسياسات.· الذكاء التكتيكي:

يركز على مؤشرات التسوية (IOCs) لتسريع تحديد التهديدات المحتملة والقضاء عليها.هذا عادة ما يكون آليًا وأسهل توليده.

· الذكاء التشغيلي:

يدرس تفاصيل الهجوم الإلكتروني لفهم التكتيكات والدوافع ومستويات المهارات من الجهات الفاعلة الضارة ، مما يساعد على تأسيس الموقف الدفاعي المناسب للهجمات المستقبلية.

نشر البيانات

يتم ترجمة نتائج التحليل إلى توصيات مصممة لجماهير محددة وتقديمها إلى أصحاب المصلحة.من المهم تجنب المصطلحات التقنية والبقاء موجزًا ، باستخدام تنسيقات مثل التقارير من صفحة واحدة أو طوابق شرائح قصيرة للعرض.

إنشاء حلقة ردود الفعل

بسبب مشهد التهديد المتطور ، يجب إنشاء حلقة ردود فعل مستمرة.يتضمن ذلك البحث عن ملاحظات لأصحاب المصلحة حول أهمية التقارير ، وقياس فعالية الضوابط الفنية الحالية ، وضبط مصادر ذكاء التهديد الخارجي وإحدى أولويات رؤى جديدة بناءً على السياق.

ما هي أفضل خلاصات ذكاء التهديد مفتوحة المصدر؟

تعتبر خلاصات الاستخبارات ذات المصدر المفتوح موارد لا تقدر بثمن لمحترفي الأمن السيبراني ، مما يتيح لهم البقاء على اطلاع على التهديدات والمخاطر الناشئة.فيما يلي قائمة مفصلة لبعض خلاصات ذكاء التهديد المفتوحة المصدر:

تبادل التهديد المفتوح في AlienVault (OTX)

AlienVault OTX هي منصة عالمية يحركها المجتمع حيث يمكن للباحثين والمهنيين الأمنية مشاركة ذكاء التهديد في الوقت الفعلي.يقدم معلومات عن مؤشرات التسوية (IOCs) وعينات البرامج الضارة وبيانات التهديد الأخرى.

Sans Internet Storm Center (ISC)

تقدم SANS ISC العديد من الخلاصات ، بما في ذلك يوميات اليومية في أحداث الأمن السيبراني ، و IPS الخبيثة ، وأسماء النطاقات المرتبطة بالأنشطة الضارة ، مما يساعد المنظمات على البقاء على اطلاع بأحدث التهديدات ونقاط الضعف.

شبكة استخبارات التهديد السيبراني (CTIN)

يوفر CTIN مجموعة منسقة من خلاصات ذكاء التهديد السيبراني ، بما في ذلك البيانات حول نقاط الضعف والبرامج الضارة وحملات التصيد ، مما يساعد المنظمات على الحفاظ على أحدث التهديدات السيبرانية.

Abuse.ch

AUSSAL.CH يقدم علفات مختلفة تركز على جوانب مختلفة من التهديدات الإلكترونية ، مثل الروبوتات والبرامج الضارة والبرامج الفدية.هذه الخلاصات ضرورية للمنظمات التي تهدف إلى تحديد التهديدات الناشئة والتخفيف منها.

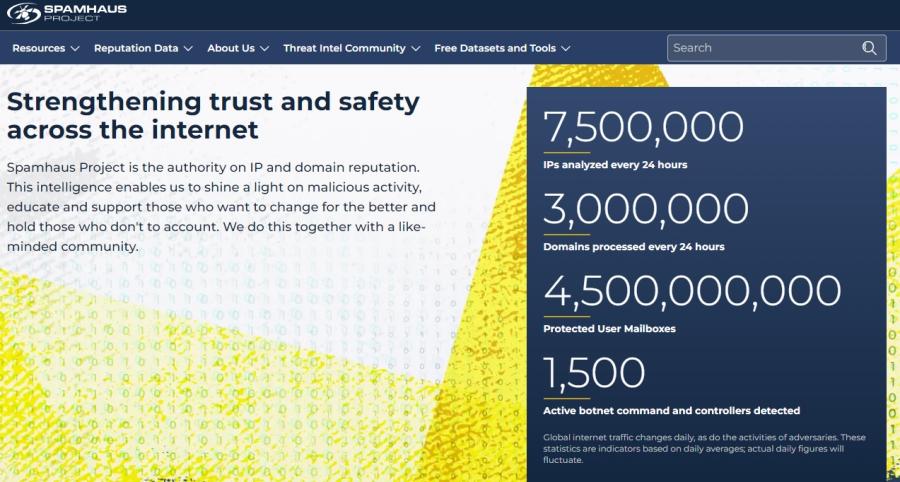

CIRCL (مركز الاستجابة لحوادث الكمبيوتر لوكسمبورغ) DNS السلبي و SSL السلبي

SPAMHAUS هي منظمة معروفة تقدم مجموعة متنوعة من الخلاصات المتعلقة بالرسائل غير المرغوب فيها والبرامج الضارة والخوادم والتحكم في البوتنيت.تساعد بياناتهم المؤسسات على حظر IPs والمجالات المعروفة المعروفة.

Phishtank

Phishtank هي منصة تعاونية تتيح للمستخدمين إرسال بيانات التصيد والتحقق منها ومشاركتها.يوفر تغذية واسعة من عناوين URL التي تم التحقق منها ، مساعدة منظمات في الحماية من هجمات التصيد.

Dnstwist

DNSTWIST هو محرك تقليب اسم المجال مصمم لتحديد التصيد المتجانس ، والكوتلال ، وتقليد العلامة التجارية.

DNS Fuzzing هي عملية تلقائية تحدد المجالات الخبيثة التي يحتمل أن تستهدف مؤسستك.ينشئ هذا التطبيق عددًا واسعًا من التباديل اسم المجال بناءً على اسم المجال الذي تدخله ثم يتحقق لمعرفة ما إذا كان أي منها قيد الاستخدام.بالإضافة إلى ذلك ، يمكنه بناء تجزئة غامضة لصفحات الويب لتحديد ما إذا كانت جزءًا من اعتداء التصيد المستمر أو انتحال شخصية العلامة التجارية ، من بين العديد من القدرات الأخرى.

توظف عشرات من فرق الاستجابة في SOC وفرق الاستجابة للحوادث في جميع أنحاء العالم ، بالإضافة إلى خبراء وباحثين مستقلين في أمن المعلومات ، الماسح الضوئي.بالإضافة إلى ذلك ، يتم دمجها مع منتجات وخدمات شركات الأمن الأخرى ، بما في ذلك على سبيل المثال لا الحصر: